脅威アドバイザリ:コード実行につながる危険性のある Microsoft 診断ツール MSDT のゼロデイ脆弱性

ここ数日、Microsoft Windows サポート診断ツール(MSDT)で最近発見されたゼロデイ脆弱性がニュースで大きく取り上げられました。「Follina」とも呼ばれる CVE-2022-30190![]() は、URL プロトコルを使用して MSDT を呼び出す機能に存在する脆弱性です。Microsoft Office や Microsoft Word などのアプリケーションから、あるいは RTF ファイルを介して悪用されます。この脆弱性を突いて、標的マシンで任意のコードが実行される恐れがあります。

は、URL プロトコルを使用して MSDT を呼び出す機能に存在する脆弱性です。Microsoft Office や Microsoft Word などのアプリケーションから、あるいは RTF ファイルを介して悪用されます。この脆弱性を突いて、標的マシンで任意のコードが実行される恐れがあります。

パッチはまだリリースされていませんが、Microsoft 社は、この CVE および脆弱性を悪用するマルウェアに対する回避策![]() と Windows Defender 保護を提供しています。Cisco Talos も、この脆弱性から保護するためのカバレッジをリリースしています。詳細については、以下を参照してください。

と Windows Defender 保護を提供しています。Cisco Talos も、この脆弱性から保護するためのカバレッジをリリースしています。詳細については、以下を参照してください。

最も手っ取り早い回避策は MSDT URL プロトコルを無効にすることです。無効化するには、管理者としてコマンドプロンプトを起動し、次のコマンドを実行します。

- 「reg export HKEY_CLASSES_ROOT\ms-msdt filename」を実行して既存のレジストリ値をバックアップします。この filename は、作成するバックアップの名前です。

- 「reg delete HKEY_CLASSES_ROOT\ms-msdt /f」を実行して回避策を実装(MSDT プロトコルを無効化)します。

- 回避策を取り消す(プロトコルを有効化する)には、「reg import filename」を実行します。この filename は、上記の手順でバックアップに付けた名前です。

今も続く脆弱性の悪用

Cisco Talos は、現在も脆弱性が悪用されていることを確認しています。リスクを軽減するために、できるだけ早く回避策を試して実装することをお勧めします。

この脆弱性を悪用する不正ドキュメントの例を紹介すると、不正ドキュメントの外部参照がエクスプロイトのペイロードを指すように構成されています(HTML で記述)。

リモートロケーションでホストされている HTML に含まれているのが実際のエクスプロイトです。

ms-msdt スキーマとトラブルシューティング パッケージ「PCWDiagnostic」を使用すれば、感染したエンドポイントで任意のコードを実行できます。

カバレッジ

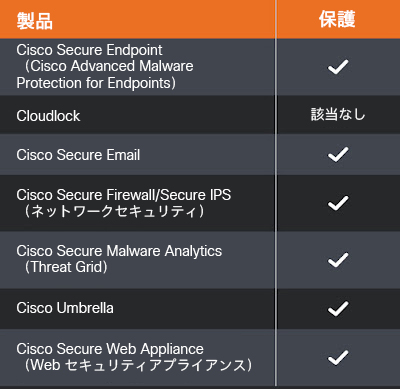

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo ![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

CVE-2022-30190 に対して、Talos は次の Snort カバレッジを作成しました。

Snort 2:59889 ~ 59894

Snort 3:300192 ~ 300194

この脅威に関連するマルウェアを検出するには、次の ClamAV シグネチャを使用できます。

Win.Exploit.CVE_2022_30190-9951234-1

IOC(侵入の痕跡)

ハッシュ

4a24048f81afbe9fb62e7a6a49adbd1faf41f266b5f9feecdceb567aec096784

8e986c906d0c6213f80d0224833913fa14bc4c15c047766a62f6329bfc0639bd

fe300467c2714f4962d814a34f8ee631a51e8255b9c07106d44c6a1f1eda7a45

710370f6142d945e142890eb427a368bfc6c5fe13a963f952fb884c38ef06bfa

d61d70a4d4c417560652542e54486beb37edce014e34a94b8fd0020796ff1ef7

悪意のある URL

hxxps[://]www[.]xmlformats[.]com/office/word/2022/wordprocessingDrawing/RDF842l[.]html

hxxps[://]www[.]sputnikradio[.]net/radio/news/3134[.]html

hxxps[://]exchange[.]oufca[.]com[.]au/owa/auth/15[.]1[.]2375/themes/p3azx[.]html

本稿は 2022 年 06 月 01 日に Talos Group

のブログに投稿された「Threat Advisory: Zero-day vulnerability in Microsoft diagnostic tool MSDT could lead to code execution

」の抄訳です。

Tags: