Transparent Tribe が新種のカスタムマルウェアでインド政府関係者を攻撃

- Cisco Talos は、インドの政府機関や軍事組織を標的とした、Transparent Tribe による新しい攻撃を確認しました。同グループは、過去の攻撃でも好んで使用してきたマルウェア「CrimsonRAT」を標的に感染させているだけでなく、新しいステージャやインプラントも使用しています。

- この攻撃は遅くとも 2021 年 6 月から続いており、政府機関や関連組織の正規ドメインに見せかけた偽のドメインを使用して悪意のあるペイロードを配布しています。これは Transparent Tribe がよく使用する戦術です。

- Transparent Tribe の昨年の活動を分析したところ、グループが侵入方法を変え続けていること、また新種のカスタムマルウェアを導入したことが分かりました。これは、さらに多くの標的を感染させるために積極的に手口を多様化していることを示しています。

- 特に、簡単に改変できる小規模な独自のステージャやダウンローダーを展開する傾向が強まっており、迅速で機敏な攻撃態勢を整えようとしている可能性があります。

Transparent Tribe が新しいインプラントを展開

Transparent Tribe(別名 APT36、Mythic Leopard)は、軍事組織や防衛組織の正規ドメインに見せかけた偽のドメインを立て続けに作成し、攻撃の中核に据えています。インドの組織や個人を狙った最新の攻撃では複数の配布方法が確認されています。たとえば正規のアプリケーションのインストーラを装った実行ファイル、アーカイブファイル、不正ドキュメントなどが使用されています。感染チェーンでは 3 種類のインプラントが展開されましたが、そのうち 2 つは今回初めて確認されました。

- CrimsonRAT:リモートアクセス型トロイの木馬(RAT)のファミリ。Transparent Tribe はこの RAT を頻繁に使用して標的に対するスパイ活動を行っています。

- これまで確認されていなかった Python ベースのステージャ。.NET ベースの偵察ツールと RAT を展開します。

- .NET ベースの軽量のインプラント。感染したシステムで任意のコードを実行します。

また、政府機関や準政府機関の正規ドメインに見せかけた偽のドメインを使用して悪意のあるペイロードを配布しています。これは Transparent Tribe の典型的な戦術です。

攻撃グループの素性

Transparent Tribe はパキスタンとのつながりが噂されています。このグループが攻撃対象にしているのは、インド亜大陸、特にアフガニスタンやインドの政府関係者、政府機関、軍関係者です。また、パキスタンの人権活動家![]() を CrimsonRAT インプラントで攻撃したことでも知られています。

を CrimsonRAT インプラントで攻撃したことでも知られています。

主に Windows ベースの 3 つのマルウェアファミリを使用して、標的に対するスパイ活動を行っています。

- CrimsonRAT は .NET ベースのインプラントであり、遅くとも 2020 年からこの攻撃グループが好んで使用してきました。Transparent Tribe は CrimsonRAT

を利用した攻撃を何年にもわたって繰り返しており、インプラントの機能を着実に進化させています。

を利用した攻撃を何年にもわたって繰り返しており、インプラントの機能を着実に進化させています。 - ObliqueRAT は C/C++ ベースのインプラントで、Talos が 2020 年初頭に発見しました。ObliqueRAT が使用されるのは、主に政府関係者への高度な標的型攻撃や、攻撃の感染チェーンで秘匿性が重要になる場合です。このインプラントも、展開戦術や悪意のある機能が時間とともに着実に進化しています。

- Transparent Tribe が使用するカスタムマルウェアは、CrimsonRAT や ObliqueRAT とは対照的に、簡単かつ迅速に展開できるダウンローダー、ドロッパー、機能が限定された軽量の RAT で構成されています。

Transparent Tribe は一連のモバイルインプラントも保有しています。CapraRAT などのインプラントを絶えず改変して、標的に展開できるようにしています。これらのインプラントは、モバイルデバイスからデータを窃取するための機能を豊富に備えています。

実行ファイル形式のダウンローダー

ダウンローダーは実行ファイル形式で、インド政府に関連したさまざまな誘導の手口が確認されています。利用されたテーマとしては、新型コロナ、履歴書、Kavach 多要素認証(MFA)アプリケーションをはじめとする政府アプリケーションのインストーラに関連するトピックがあります。

最新の亜種

最新のダウンローダーは主に Kavach のインストーラを装っており、悪意のあるアーティファクトを標的に展開するために配布されています。Kavach は、インド政府の職員(軍関係者を含む)が電子メールサービスなどの政府の IT リソースにアクセスするための認証機能を提供しており、政府関係者の間で広く使用されています。

ドロッパーは .NET ベースの実行ファイルです。このドロッパーはまず、感染したエンドポイントのタイムゾーンに「India」などのキーワードが含まれているかどうかを確認します。スプラッシュ画面を表示して、Kavach アプリケーションをインストールしているかのように装います。

偽のインストールスプラッシュ画面

その後、インドの政府機関や準政府機関の正規のサイトを装った悪意のある Web サイトにアクセスして悪意のあるペイロードをダウンロードし、エンドポイントでアクティブ化します。

次に、攻撃者が管理する別の Web サイトから Kavach アプリケーションの MSI インストーラの正規コピーをダウンロードして実行します。これによって攻撃チェーン全体を正規のプロセスに見せかけます。

ダウンローダーが悪意のあるペイロードと Kavach の正規インストーラを取得して実行

その他の亜種

この攻撃では、非常に大きなダウンローダーバイナリ(141MB)も侵入経路として使用されています。このバイナリのリソースには Kavach アプリケーションの正規インストーラ(MSI)全体が含まれています。ダウンローダーが MSI の圧縮コピーをリソースから抽出してシステムで実行し、正規のプロセスであるかのように装います。次に、実際のインプラントをリモートロケーションからダウンロードし、ハードコードされたキーを使用して AES で復号してからディスクに書き込み、感染したエンドポイントで実行します。

ダウンローダーの亜種。リモートロケーションからペイロードをダウンロードして復号

古い亜種のタイムライン

2021 年 6 月にこの攻撃グループは主に悪意のあるドキュメント(不正ドキュメント)を侵入経路として使用して悪意のあるダウンローダーを配布しました。ドキュメントには悪意のあるマクロが仕込まれており、ダウンローダーをダウンロードして感染したエンドポイントでアクティブ化します。この手口は 2021 年 7 月まで使用されました。

その一方で、2021 年 6 月以降は、攻撃に使用された配布戦術にも着実な進化が見られます。この頃から、これまでにない侵入方法がこの攻撃全体で使用され始めました。スパイ活動の対象を積極的に感染させようとする意図が明確に現れています。

たとえば 2021 年 6 月には複数の感染アーティファクト(すべて新型コロナをテーマにしたもの)が含まれている IMG ファイルを配布して標的を感染させています。新しいバージョンの Windows OS で IMG ファイルがネイティブでサポートされるようになったため、マルウェアを IMG ファイルに埋め込んで標的に配布する戦術がサイバー犯罪グループや APT の間で注目を集めています。

Transparent Tribe が配布した悪意のある IMG

この悪意のある IMG には 4 つのファイルが含まれています。

- 悪意のある Python ベースのステージャ。

- おとりの PDF ドキュメント。新型コロナの話題で誘い込みます。

- VBS ファイル。ステージャを実行し、おとりドキュメントを表示します。

- 悪意のある LNK ファイル。VBS ファイルをエンドポイントでアクティブ化します。

2021 年 9 月に攻撃グループは感染アーティファクトを切り替え、VHDX ファイルを使用して悪意のあるドロッパーを配布しました。VHDX ファイルでは Mark Of the Web(MOTW)![]() スタンプが保持されない

スタンプが保持されない![]() ため、これらのファイルに埋め込んで配布された不正ドキュメントなどのアーティファクトは、Microsoft ユーティリティ(Word、Excel など)で開いてもインターネットから入手したファイルとして認識されません。したがって Microsoft 社の警告を回避してエンドポイントで悪意のあるコードを実行させることができます。

ため、これらのファイルに埋め込んで配布された不正ドキュメントなどのアーティファクトは、Microsoft ユーティリティ(Word、Excel など)で開いてもインターネットから入手したファイルとして認識されません。したがって Microsoft 社の警告を回避してエンドポイントで悪意のあるコードを実行させることができます。

この攻撃では、Cyble![]() 社がすでに情報を公開していたダウンローダーの亜種が使用されました。この亜種はインドの国営企業である Canteen Stores Department

社がすでに情報を公開していたダウンローダーの亜種が使用されました。この亜種はインドの国営企業である Canteen Stores Department![]() (CSD)のアプリを装っており、実行時に CSD 社の正規の Web サイトを標的のシステムで開きます。Transparent Tribe はその後も、すでに情報が公開されていることにお構いなく、さまざまなテーマを利用してマルウェアを配布する同様の感染チェーンの開発を続けていきます。

(CSD)のアプリを装っており、実行時に CSD 社の正規の Web サイトを標的のシステムで開きます。Transparent Tribe はその後も、すでに情報が公開されていることにお構いなく、さまざまなテーマを利用してマルウェアを配布する同様の感染チェーンの開発を続けていきます。

2021 年 11 月には RAR アーカイブを使用してマルウェアを配布し始めました。RAR アーカイブにはダウンローダーが含まれており、インド政府職員の職歴などが詳細に記載されたおとり PDF をダウンロードします。通常、RAR アーカイブはパスワードで保護されており、公開のメディア共有 Web サイトでホストされています。したがって、Transparent Tribe がスピアフィッシングメールを標的に送り付けて、アーカイブのダウンロード URL とパスワードを知らせていた可能性が高いと思われます。

侵入経路の進化のタイムライン:

インプラントの分析

CrimsonRAT

CrimsonRAT は、幅広い機能を備えた人気の高いマルウェア RAT インプラントです。Transparent Tribe は、標的のネットワークへの長期的なアクセスを確立するためにこのインプラントを好んで使用しています。この RAT は何年にもわたって改変が重ねられており、現在も積極的に開発が進められています。APT グループは新機能を開発するだけでなく、インプラントを難読化する機能も進化させています。

2022 年 1 月と 2 月の攻撃で確認された CrimsonRAT の最新バージョンは、次のような多数の機能を備えています。

- C2 が指定したディレクトリパスにあるファイルとフォルダをリストする。

- 特定のプロセス(キーロガーや USB モジュール)をエンドポイントで実行する。

- エンドポイントで実行されているプロセスの ID と名前をリストする。

- C2 が指定した画像ファイル(BMP、JPG など)の名前、作成日時、サイズなどの情報を取得する。

- 現在の画面のスクリーンショットを撮影して C2 に送信する。

- キーロガーのログをディスク上のファイルから C2 にアップロードする。

- 次のようなシステム情報を C2 に送信する。

- コンピュータ名、ユーザー名、オペレーティングシステム名、インプラントのファイルパス、親フォルダのパス

- キーロガーモジュールがエンドポイントにあるかどうか、実行されているかどうか、モジュールのバージョン

- USB モジュールがエンドポイントにあるかどうか、実行されているかどうか、モジュールのバージョン

- 任意のコマンドをシステムで実行する。

- C2 から送信されたデータをディスク上のファイルに書き込む。

- ディスク上のファイルの内容を読み取って C2 に送信する。

- システム上のすべてのドライブをリストする。

- ディレクトリ内のすべてのファイルをリストする。

- USB ワームモジュールとキーロガーモジュールを C2 からダウンロードしてディスクに書き込む。

- C2 が指定したファイルパスにあるファイルの名前、作成日時、サイズを C2 に送信する。

- C2 が指定したファイルをエンドポイントから削除する。

- C2 が指定したファイル拡張子を持つすべてのファイルの名前、作成日時、サイズを取得する。

コードスニペット:CrimsonRAT コマンドハンドラ

確認状況:

- 2022 年 1 月~ 2 月:Kavach をテーマにしたダウンローダーによって展開。

軽量インプラント

.NET ベースの新しい軽量インプラントもこの攻撃のいくつかの感染チェーンで確認されました。CrimsonRAT と比べると機能は限られていますが、感染したシステムの制御機能や監視機能は十分に備えています。次のような機能があります。

- エンドポイントで実行されているプロセスをリストする。

- C2 からファイルをダウンロードして実行する。

- C2 が指定したファイルを別のリモートロケーションからダウンロードして実行する。

- 次の実行時まで C2 との接続を閉じる。

- エンドポイントからシステム情報を収集する。たとえばコンピュータ名、ユーザー名、パブリック IP およびローカル IP、オペレーティングシステム名、実行されているウイルス対策ツールのリスト、デバイスの種類(デスクトップまたはラップトップ)など。

また、インプラントは現在のユーザーのスタートアップディレクトリに InternetShortcut を配置して永続性を確保します。

リモートロケーションからファイルをダウンロードして実行

確認状況:

- 2022 年 1 月~ 2 月:Kavach をテーマにしたダウンローダーによって展開。

- 2021 年 11 月:CMS でホストされている RAR アーカイブを使用した感染チェーンで確認。

- 2021 年 9 月:CSD をテーマにしたダウンローダーによって展開。

Python ベースのステージャ

この攻撃では Python ベースのステージャの使用も確認されています。pyinstaller ベースの EXE であり、次の機能を備えています。

- エンドポイントのシステム情報(実行されているすべてのプロセスの名前、コンピュータ名、OS 名)を収集してリモートの C2 URL に送信する。

- エンドポイントが Windows 7 であるかどうかに応じて 2 つの埋め込みファイルのいずれか(偵察ツールをアクティブ化するための悪意のある DLL)を現在のユーザーのスタートアップフォルダにドロップする。

- C2 からの応答を解析してデータを取得し、ディスク上のファイルに書き込む。

ステージャが機能するために使用される関連情報は、すべて別の Python ファイルに保持されます。

ステージャの構成情報

確認状況:

- 2021 年 6 月:不正ドキュメント。

- 2021 年 6 月:IMG ファイル。

埋め込みインプラント

Python ベースのステージャで展開される埋め込みインプラントは、ディスク上の悪意のある DLL をそのインプラントのプロセスでロードして実行することでアクティブにします。ロードされる DLL は、攻撃者が実際に使用する悪意のある偵察ツールです。

偵察ツール

DLL インプラントは最初に C2 サーバーの URL にビーコンを送信して、正常に展開されたことを知らせます。C2 サーバーは「onlyparanoidsurvive」などの特定のキーワードで応答して、別の C2 の URL から送信されるコマンドの受け入れをインプラントに開始させます。インプラントはまず、現在のユーザーの Cookie ディレクトリにあるすべてのファイルのリストを C2 に送信します。それに応じて、C2 は「senddevices」コマンドをインプラントに必要に応じて送信します。このコマンドを受信したインプラントは次のデータを 3 番目の C2 の URL に送信します。

- CIM_OperatingSystem の OS キャプション

- 感染したエンドポイントのすべてのローカル IP アドレス

- デバイスの種類(デスクトップまたはラップトップ)

- DLL がロードされている実行ファイルの製品バージョン

C2 に送信するシステム情報をインプラントが収集

その後、インプラントはリモート C2 サーバーから実行ファイルを取得し、感染したエンドポイントで実行します。

ヘルパー DLL を使用してエンドポイントでバイナリを実行

標的と攻撃者の素性

この攻撃ではインド政府の関係者が標的になっており、複数の誘導の手口やおとりが使用されています。これは、Transparent Tribe や SideCopy といったパキスタンとつながりがある APT グループの下で活動しているグループの典型的な攻撃戦術です。

たとえば 2021 年 7 月の攻撃では、政府職員に関係がある 7th Indian Central Pay Commission(7th CPC)に関する話題を不正ドキュメントで使用して Python ベースのステージャを配布し、感染したエンドポイントにマルウェアを展開したことが確認されています。Transparent Tribe は関心を引くための話題として 7th CPC を頻繁に使用しており、標的が不正ドキュメントを開いて感染するように仕向けています。

7th CPC をテーマにした不正ドキュメント

また、新型コロナをテーマにした誘導の手口やおとりが使用されていることも確認されました。主にインド政府職員に向けた勧告を装っています。この戦術も、Transparent Tribe が過去の攻撃で使用しています。

政府職員を標的とした新型コロナをテーマにしたおとり

この 1 年間、個人を標的とする攻撃では主に女性の履歴書が使用されてきました。Transparent Tribe はこれまでにもこうした悪意のある履歴書や魅惑的な画像を表示する実行ファイルを使用して標的にハニートラップを仕掛けてきましたが、今回の攻撃ではこのテーマにやや変化が見られます。2021 年 11 月には、履歴書の代わりにインド国防省![]() の男性職員の職務経歴が記載されたおとりドキュメントが使用されました。

の男性職員の職務経歴が記載されたおとりドキュメントが使用されました。

誘導の手口/おとりとして使用されたインド国防省職員の職務経歴

Transparent Tribe が攻撃に使用するもう 1 つの TTP としては、正規の Web サイトを複製した偽サイトを所有して運営するという手口があります。これらの偽の Web サイトは本物のドメインに似たドメインを使用(ドメインの入力ミスを悪用)して運営されており、正規のサイトのように見えますが、悪意のあるアーティファクトを攻撃者の感染チェーンの一部として配布しています。今回の攻撃で使用された悪意のあるドメインの例として dsoi[.]info があります。このドメインはインドの Defence![]() Service Officers’ Institute(DSOI)

Service Officers’ Institute(DSOI)![]() の正規の Web サイトをそのままコピーしたものであり、無料の Web サイトコピープログラムである HTTrack を使用してコンテンツが複製されています。

の正規の Web サイトをそのままコピーしたものであり、無料の Web サイトコピープログラムである HTTrack を使用してコンテンツが複製されています。

Transparent Tribe は 2021 年半ばにもこの戦術を使用(HTTrack を使用して正規の Web サイトを複製)して ObliqueRAT マルウェアペイロードを配布しました。

Transparent Tribe は通常、インド政府が管理する正規のアプリケーションを装って悪意のあるアーティファクトをインドの標的に配布します。Talos は 2021 年 9 月に Armor Piercer 作戦を公開しました。この作戦では Kavach MFA アプリケーションに関連するテーマを使用してコモディティ型 RAT が拡散されました。SideCopy APT グループも、インドの National Informatics Center(NIC)![]() の VPN アプリケーションに見せかけて MargulasRAT

の VPN アプリケーションに見せかけて MargulasRAT![]() などのトロイの木馬を配布しています。Transparent Tribe による今回の新しい攻撃でも、Kavach アプリケーションの偽のインストーラを使用して CrimsonRAT などのマルウェアが展開されました。

などのトロイの木馬を配布しています。Transparent Tribe による今回の新しい攻撃でも、Kavach アプリケーションの偽のインストーラを使用して CrimsonRAT などのマルウェアが展開されました。

Transparent Tribe の攻撃では、よく CrimsonRAT が使用されます。何年も使い続けられているツールであり、比較的広い範囲に攻撃を仕掛ける場合にこの攻撃グループが好んで使用します。一方、高度な標的型攻撃では Transparent Tribe は ObliqueRAT を使用します。

RAT に加えて新種のカスタムマルウェアを使用し始めたことから、Transparent Tribe がマルウェアの種類を多様化してさらに大きな成功を収めようとしていることが分かります。また、比較的簡単に改変できる(必要に応じて破棄することもできる)小規模な独自の軽量ステージャやダウンローダーを短期間で開発して展開する傾向も見て取れます。Transparent Tribe はこれを利用して実際のインプラントを展開し、標的のネットワークやシステムに対する長期的なアクセスを確立しています。

まとめ

Transparent Tribe はインド亜大陸で活発に活動している APT グループであり、主にアフガニスタンとインドの政府関係者や軍関係者を標的にしています。今回の攻撃は、マルウェア感染を拡大させ、スパイ活動のための長期的なアクセスを確立するというこのグループの中心的な目標を推し進める狙いがあります。複数の配布手段やファイル形式を使用していることから、CrimsonRAT などのインプラントへの感染を広げようとしていることが分かります。これまでと同様に、政府機関や準政府機関を装った偽のドメインと、一般的なコンテンツをホストしているドメインを使用してマルウェアを配布しています。Transparent Tribe はそれほど高度な技術は持っていませんが、非常に強い動機を持つ執拗な攻撃グループであり、標的を感染させるために絶えず戦術を進化させています。

将来的にさらに攻撃が増える可能性があるため、こうした脅威に対する警戒を怠らないようにする必要があります。リスク分析アプローチに基づいた多層防御戦略には最高の予防効果がありますが、優れたインシデント対応計画で常に補完する必要があります。インシデント対応計画は机上の演習でテストするだけでなく、攻撃者との実際の攻防で試されるたびに見直し改善しておくことが重要です。

カバレッジ

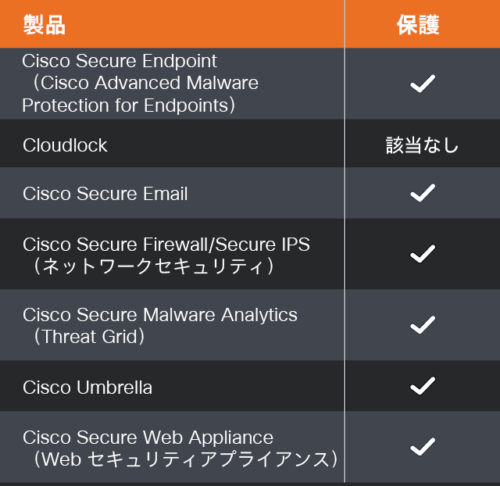

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Snort SID:59222 ~ 59223

この脅威に対する保護に使用できる ClamAV シグネチャ:

- Downloader.Agent-9940743-0

- Downloader.TransparentTribe-9940744-0

- Trojan.MargulasRAT-9940745-0

- Downloader.Agent-9940746-0

- Trojan.MSILAgent-9940762-1

- Trojan.PythonAgent-9940791-0

- Trojan.Agent-9940793-0

- Trojan.TransparentTribe-9940795-0

- Trojan.TransparentTribe-9940801-0

- Downloader.TransparentTribe-9940802-0

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

IOC(侵入の痕跡)

不正ドキュメント

15b90d869b4bcc3cc4b886abbf61134e408088fdfbf48e9ab5598a4c80f6f4d8

d2113b820db894f08c47aa905b6f643b1e6f38cce7adf7bf7b14d8308c3eaf6e

ダウンローダー

b0ecab678b02fa93cf07cef6e2714698d38329931e5d6598b98ce6ee4468c7df

2ca028a2d7ae7ea0c55a1eeccd08a9386f595c66b7a0c6099c0e0d7c0ad8b6b8

9d4e6da67d1b54178343e6607aa459fd4d711ce372de00a00ae5d81d12aa44be

2b32aa56da0f309a6cd5d8cd8b3e125cb1b445b6400c3b22cf42969748557228

1ba7cf0050343faf845553556b5516d96c7c79f9f39899839c1ca9149cf2d838

84841490ea2b637494257e9fe23922e5f827190ae3e4c32134cadb81319ebc34

dd23162785ed4e42fc1abed4addcab2219f45c802cccd35b2329606d81f2db71

4d14df9d5fa637dae03b08dda8fe6de909326d2a1d57221d73ab3938dfe69498

2bb2a640376a52b1dc9c2b7560a027f07829ae9c5398506dc506063a3e334c3a

aadaa8d23cc2e49f9f3624038566c3ebb38f5d955b031d47b79dcfc94864ce40

b3bc8f9353558b7a07293e13dddb104ed6c3f9e5e9ce2d4b7fd8f47b0e3cc3a5

5911f5bd310e943774a0ca7ceb308d4e03c33829bcc02a5e7bdedfeb8c18f515

軽量インプラント

f66c2e249931b4dfab9b79beb69b84b5c7c4a4e885da458bc10759c11a97108f

011bcca8feebaed8a2aa0297051dfd59595c4c4e1ee001b11d8fc3d97395cc5c

5c341d34827c361ba2034cb03dea665a873016574f3b4ff9d208a9760f61b552

d9037f637566d20416c37bad76416328920997f22ffec9340610f2ea871522d8

124023c0cf0524a73dabd6e5bb3f7d61d42dfd3867d699c59770846aae1231ce

CrimsonRAT

67ad0b41255eca1bba7b0dc6c7bd5bd1d5d74640f65d7a290a8d18fba1372918

a0f6963845d7aeae328048da66059059fdbcb6cc30712fd10a34018caf0bd28a

Python ベースのダウンローダー

b9fea0edde271f3bf31135bdf1a36e58570b20ef4661f1ab19858a870f4119ba

dc1a5e76f486268ca8b7f646505e73541e1dc8578a95593f198f93c9cd8a5c8d

99e6e510722068031777c6470d06e31e020451aa86b3db995755d1af49cc5f9e

中間アーティファクト

892a753f31dadf1c6e75f1b72ccef58d29454b9f4d28d73cf7e20d137ce6dd8d

c828bccfc34f16983f624f00d45e54335804b77dd199139b80841ad63b42c1f3

0d3f5ca81f62b8a68647a4bcc1c5777d3e865168ebb365cab4b452766efc5633

a0964a46212d50dbbbbd516a8a75c4764e33842e8764d420abe085d0552b5822

4162eaeb5826f3f337859996fc7f22442dd9b47f8d4c7cf4f942f666b1016661

e3e9bbdaa4be7ad758b0716ee11ec67bf20646bce620a86c1f223fd2c8d43744

56f04a39103372acc0f5e9b01236059ab62ea3d5f8236280c112e473672332b1

LNK

08603759173157c2e563973890da60ab5dd758a02480477e5286fccef72ef1a2

VBS

2043e8b280ae016a983ecaea8e2d368f27a31fd90076cdca9cef163d685e1c83

RAR

adc8e40ecb2833fd39d856aa8d05669ac4815b02acd1861f2693de5400e34f72

IMG

adaf7b3a432438a04d09c718ffddc0a083a459686fd08f3955014e6cf3abeec1

VHDX

5e645eb1a828cef61f70ecbd651dba5433e250b4724e1408702ac13d2b6ab836

IPS

144[.]91.79.40

194[.]163.129.89

200[.]202.100.110

206[.]215.155.105

45[.]147.228.195

5[.]189.170.84

ドメイン

zoneflare[.]com

secure256[.]net

directfileshare[.]net

dsoi[.]info

download[.]kavach-app[.]in

kavach-app[.]in

otbmail[.]com

URL

hxxp://directfileshare[.]net/DA-Updated.xls

hxxp://directfileshare[.]net/dd/m.exe

hxxp://download[.]kavach-app[.]in/Kavach.msi

hxxp://dsoi[.]info/downloads/chrmeziIIa.exe

hxxp://iwestcloud[.]com/Pick@Whatsoever/Qu33nRocQCl!mbing.php

hxxp://iwestcloud[.]com/Pick@Whatsoever/S3r&eryvUed.php

hxxp://iwestcloud[.]com/Pick@Whatsoever/S3r&eryvUed.php”

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts/Cert.php

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts/Cor2PoRJSet!On.php

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts/Dev3l2Nmpo7nt.php

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts/f3dlPr00f.php

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts/xwunThedic@t6.php”

hxxp://zoneflare[.]com/R!bB0nBr3@k3r/FunBreaker.php

hxxp://zoneflare[.]com/R!bB0nBr3@k3r/tallerthanhills.php”

hxxp://zoneflare[.]com/R!bB0nBr3@k3r/zoneblue/mscontainer.dll

hxxps://drive[.]google[.]com/uc?export=download&id=1kMeI1R-7sthlqWaPrp8xiNcQLjbKY9qf

hxxps://kavach-app[.]in/auth/ver4.mp3

hxxps://secure256[.]net/pdf/ServicedetailforDARevision.pdf

hxxps://secure256[.]net/ver4.mp3

hxxps://zoneflare[.]com/uipool.scr

本稿は 2022 年 03 月 29 日に Talos Group

のブログに投稿された「Transparent Tribe campaign uses new bespoke malware to target Indian government officials

」の抄訳です。

Tags: