脅威アドバイザリ:DoubleZero

概要

ウクライナのコンピュータ緊急対応チームが 2022 年 3 月 22 日にアドバイザリ![]() を発表し、ロシアによる侵攻のさなかに「DoubleZero」という別種のワイパーがウクライナの企業を攻撃したことを公開しました。このワイパーが検出されたのは 2022 年 3 月 17 日のことです。ウクライナはこの 2 か月間で「CaddyWiper」、「HermeticWiper」、「WhisperGate」などの攻撃に見舞われました。今回 DoubleZero が発見されたことで、ウクライナを標的にしたワイパーがまた 1 つ増えたことになります。

を発表し、ロシアによる侵攻のさなかに「DoubleZero」という別種のワイパーがウクライナの企業を攻撃したことを公開しました。このワイパーが検出されたのは 2022 年 3 月 17 日のことです。ウクライナはこの 2 か月間で「CaddyWiper」、「HermeticWiper」、「WhisperGate」などの攻撃に見舞われました。今回 DoubleZero が発見されたことで、ウクライナを標的にしたワイパーがまた 1 つ増えたことになります。

DoubleZero は .NET ベースのインプラントであり、感染したエンドポイントのファイル、レジストリキー、レジストリツリーを破壊します。

Cisco Talos は現在、レポートの内容が正しいか確認するための分析を行っています。

ワイパーに関する分析

このマルウェアは、現在のエンドポイントがドメインコントローラかどうかを最初にチェックします。エンドポイントがドメインコントローラである場合、ワイパーは実行を停止します。

ワイパーはまずエンドポイントで次の権限を取得します。

- SeTakeOwnershipPrivilege

- SeRestorePrivilege

- SeBackupPrivilege

- SeShutdownPrivilege

ワイパーの目的はすべてのドライブのすべてのファイルを上書きして破壊することです。ただし、ワイパーにハードコードされている特定の場所のファイルは除きます。先にシステム以外のファイルを破壊してから、システム関連のファイルを破壊するようになっています。システム以外のファイルを上書きしているときにシステム関連のファイルを破壊すると動作が不安定になり、ユーザーのファイルを完全に破壊し終える前にシステムが機能しなくなることがあります。その場合は、まだ上書きされていないファイルをディスクから回復できる可能性があります。

他のファイルをすべて破壊するまで破壊しないように指定されているシステムフォルダ:

- <Root_drive>\Windows\Microsoft.NET

- <Root_drive>\Windows

- <Root_drive>\\Users\\\\.*?\\\\Local Settings.*

- <Root_drive>\\Users\\\\.*?\\\\AppData\\\\Local\\\\Application Data.*

- <Root_drive>\\Users\\\\.*?\\\\Start Menu.*

- <Root_drive>\\Users\\\\.*?\\\\Application Data.*

- <Root_drive>\\ProgramData\\\\Microsoft.*

- <Root_drive>\\Users\\\\.*?\\\\AppData\\\\Local\\\\Microsoft.*

- <Root_drive>\\Users\\\\.*?\\\\AppData\\\\Roaming\\\\Microsoft.*

- <Root_drive>\Documents and Settings

- <Root_drive>\ProgramData\Application Data

- <Root_drive>\Users\All Users

- <Root_drive>\Users\Default User

- <Root_drive>\system\drivers

- <Root_drive>\Windows\NTDS

ワイパーはすべてのファイルパスを列挙し、今すぐ破壊しても「安全」なファイルかどうか(つまりシステムファイルではないかどうか)を判断します。

破壊しても「安全」と判断したファイル(上の除外リストに含まれていないファイル)ごとに、ワイパーは次の操作を行います。

- ファイルのアクセス制御を変更してローカルシステムアカウント(LocalSystemSid)にファイルのフルコントロールを付与する

- 2 つのワイパー機能のいずれかを使用してファイルを破壊する

ワイパー機能 1

このルーチンは、NtfsControlFile などの API で FSCTL_SET_ZERO_DATA![]() (0x980C8)の制御コードを指定してファイルのすべてのバイトをゼロにします。

(0x980C8)の制御コードを指定してファイルのすべてのバイトをゼロにします。

![]()

NtfsControlFile を使用してファイルをゼロで埋める

ワイパー機能 2

2 つ目のファイル上書きルーチンはさらにシンプルです。対象のファイルを FileStream として開き、全要素がゼロの配列で単純にファイルを上書きします。

![]()

全要素がゼロの配列でファイルを上書き

次に、ワイパーはシステムファイルの破壊に移ります。ここでも上の 2 つのワイパー機能が使用されます。システムファイルを破壊する順序は次のとおりです。

最初:

- <Root_drive>\system\drivers

2 番目:

- <Root_drive>\\Users\\\\.*?\\\\Local Settings.*

- <Root_drive>\\Users\\\\.*?\\\\AppData\\\\Local\\\\Application Data.*

- <Root_drive>\Windows\NTDS

- <Root_drive>\\Users\\\\.*?\\\\AppData\\\\Local\\\\Microsoft.*

- <Root_drive>\\Users\\\\.*?\\\\AppData\\\\Roaming\\\\Microsoft.*

3 番目:

- <Root_drive>\Windows

その後、以下のレジストリハイブのエントリを破壊します。

- HKLM

- HKCU

- HKU

最初に、システムで実行されている「lsass」という名前のプロセスをすべて終了します。次に、現在のユーザーをこれらのハイブのレジストリキーの所有者に設定し、アクセス権を変更してレジストリキーのフルコントロールを取得してから値を上書きします。またサブキーツリーも再帰的に削除します。

![]()

レジストリキーへのフルアクセスを取得するルールを作成

![]()

レジストリのサブキーツリーを削除

破壊活動が完了したら、ExitWindowsEx![]() API 呼び出しを使用してシステムをシャットダウンします。

API 呼び出しを使用してシステムをシャットダウンします。

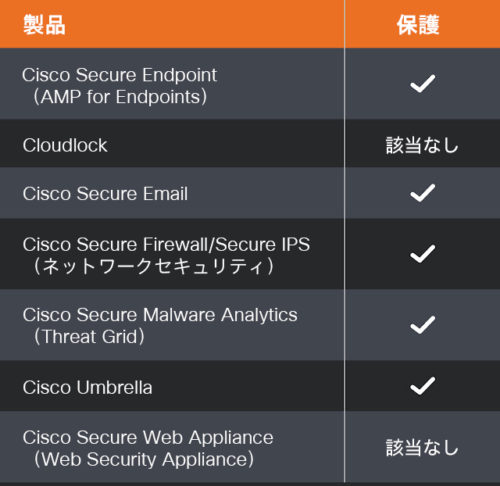

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Firepower Threat Defense(FTD)、Firepower Device Manager(FDM)、Threat Defense Virtual、適応型セキュリティアプライアンスなど、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(旧 Threat Grid)は悪意のあるバイナリを特定し、Cisco Secure のすべての製品に保護機能を組み込みます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Analytics を使用してこの脅威に対応するためのガイダンスについては、こちらをクリックしてください。

Meraki MX アプライアンスを使用すれば、この脅威に関連する悪意のあるアクティビティを検出できます。

Umbrella(セキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威に対する保護に使用できる ClamAV シグネチャ:

- Malware.DoubleZeroWiper-9942171-0

IOC(侵入の痕跡)

d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53

8dd8b9bd94de1e72f0c400c5f32dcefc114cc0a5bf14b74ba6edc19fd4aeb2a5

3b2e708eaa4744c76a633391cf2c983f4a098b46436525619e5ea44e105355fe

30b3cbe8817ed75d8221059e4be35d5624bd6b5dc921d4991a7adc4c3eb5de4a

本稿は 2022 年 03 月 24 日に Talos Group

のブログに投稿された「Threat Advisory: DoubleZero

」の抄訳です。

Tags: