脅威アドバイザリ:CaddyWiper

概要

サイバーセキュリティ企業の ESET は 3 月 14 日、ウクライナを狙った別種のワイパーマルウェア「CaddyWiper」について情報を公開![]() しました。これまでにウクライナで発見されている「HermeticWiper」や「WhisperGate」のようなワイパーと比べてコンパイルサイズが小さく、わずか 9KB です。

しました。これまでにウクライナで発見されている「HermeticWiper」や「WhisperGate」のようなワイパーと比べてコンパイルサイズが小さく、わずか 9KB です。

見つかったワイパーがコンパイルされたのは発見当日(3 月 14 日)であり、当時のレポートによると GPO を介して展開されたということです。

Cisco Talos は現在、レポートの内容が正しいか確認するための分析を行っています。

分析

ワイパーのサイズは比較的小さく、使用する API のほとんどを動的に解決します。Talos の分析では、永続化、自己増殖、エクスプロイトコードの痕跡は見られませんでした。

このワイパーは、ファイルを破壊する前にマシンがドメインコントローラかどうかをチェックし、ドメインコントローラの場合は実行を停止します。

CaddyWiper の疑似コード:マシンがドメインコントローラかどうかをチェック

システムがドメインコントローラでない場合は「C:\Users」フォルダ内のファイルを破壊します。その後、D ドライブから Z ドライブまで順番にすべてのドライブのファイルを消去していきます。

つまりこのワイパーは、ローカルドライブのファイルだけでなく、すべてのネットワークドライブのファイルを消去するようになっています。

D ドライブ以降のファイルをゼロで上書き

この方法であればシステムファイルは消去されないため、システムがクラッシュしません。

ファイル消去アルゴリズム

ファイルを破壊するアルゴリズムは 2 段階に分かれています。第 1 段階としてファイルを上書きし、第 2 段階では物理ディスクのレイアウト(パーティションテーブル)を破壊します。ファイルを破壊する際は「SeTakeOwnershipPrivilege」を取得し、その後ファイルの ACL エントリを変更します。これがファイルの所有権を取得する方法です。見つかったファイルはゼロで上書きされます。

ファイルのサイズが 10,485,760 バイト(0xA00000)より大きい場合は、最初の 10,485,760 バイトがゼロで上書きされます。

ファイルをゼロで上書き

その後、ワイパーはシステムの次のドライブを対象に処理を実行します(D ドライブから順番に実行)。対象ドライブのファイルの所有権が再帰的に取得され、ファイルがゼロで上書きされていきます。同じ処理が、D ドライブから Z ドライブまでの 23 ドライブに対してアルファベット順に実行されます。

第 2 段階では、システム上のすべての物理ドライブ(ドライブ番号 9 から 0 まで)のレイアウト変更(ゼロで上書き)が行われます。この結果、物理ドライブのパーティション(MBR、GPT、パーティションエントリを含む)に関するすべての拡張情報![]() が消去されます。

が消去されます。

バッファをゼロに設定して IOCTL_DISK_SET_DRIVE_LAYOUT_EX 要求を再帰的に実行

ファイルの先頭とパーティションテーブルを破壊することはワイパーでは一般的な手法であり、ファイルの復元はほぼ不可能になります。

カバレッジ

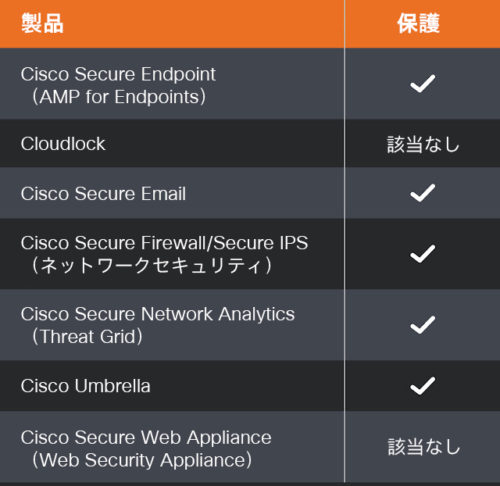

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Firepower Threat Defense(FTD)、Firepower Device Manager(FDM)、Threat Defense Virtual、適応型セキュリティアプライアンスなど、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(旧 Threat Grid)は悪意のあるバイナリを特定し、Cisco Secure のすべての製品に保護機能を組み込みます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Analytics を使用してこの脅威に対応するためのガイダンスについては、こちら![]() をクリックしてください。

をクリックしてください。

Meraki MX アプライアンスを使用すれば、この脅威に関連する悪意のあるアクティビティを検出できます。

Umbrella(セキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org ![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威に対する保護に使用できる ClamAV シグネチャ:

- Malware.CaddyWiper-9941573-0

IOC(侵入の痕跡)

a294620543334a721a2ae8eaaf9680a0786f4b9a216d75b55cfd28f39e9430ea

本稿は 2022 年 03 月 15 日に Talos Group

のブログに投稿された「Threat Advisory: CaddyWiper

」の抄訳です。

Tags: