APT グループ Arid Viper が政治をテーマにしたフィッシング攻撃とマルウェア攻撃を新たに展開、標的はパレスチナ

- 2017 年以来、Cisco Talos は Delphi で開発された Micropsia と呼ばれるマルウェアの動向を探ってきました。マルウェアを開発して展開しているのは Arid Viper という APT グループです。

- 攻撃では、政治をテーマにした誘い込みの手口が使用されています。標的はパレスチナの団体や活動家です。

- マルウェアの最新版には、複数の RAT と情報収集機能が含まれています。

概要

Cisco Talos は、Delphi で開発されたマルウェアを使用した攻撃に新たな動きがあったことを確認しました。この攻撃は 2017 年から続いていると思われます。攻撃を行っているのは Arid Viper の可能性が高いとみています。ガザを拠点にしているとされるグループであり、世界中の組織を標的にすることで知られています。2021 年 10 月頃に始まった攻撃では、Micropsia マルウェアが使用されてきました。

Arid Viper は Delphi で開発した Micropsia を使い、パレスチナの個人や組織を標的に攻撃を仕掛けています。攻撃に使用しているのは政治をテーマにしたファイル名やおとり用の偽ドキュメントです。最新の攻撃では、元々はトルコの国営通信社 Anadolu![]() とパレスチナの MA’AN 開発センター

とパレスチナの MA’AN 開発センター![]() が公開した記事が使用されています。標的となっているのは、活動家とパレスチナの機関です。最新のサンプルで使用されている戦術、手法、手順(TTP)から、この攻撃は 2017 年に Talos が報告した攻撃に関連している可能性が高いと考えられます。Meta 社

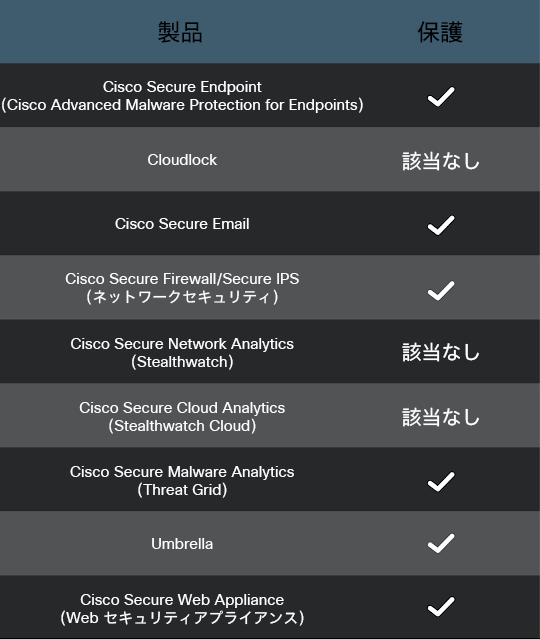

が公開した記事が使用されています。標的となっているのは、活動家とパレスチナの機関です。最新のサンプルで使用されている戦術、手法、手順(TTP)から、この攻撃は 2017 年に Talos が報告した攻撃に関連している可能性が高いと考えられます。Meta 社![]() は、モバイルを狙った攻撃に主な焦点を当てた 2021 年 4 月のレポートで、この攻撃者の存在を明らかにしました。しかし、同グループの活動を止めることはできず、Windows ベースのシステムを標的とした攻撃が続いています。手口は変わっていませんが、同じ標的に長期にわたって攻撃を仕掛けるだけの動機と手段を持っています。Arid Viper には強い動機があるため、標的となる可能性のある組織にとっては特に危険な存在です。この種の脅威から防御するための最良の戦略は、感染チェーンの複数のレイヤーに対する保護を使用して徹底的に防御することです。電子メールセキュリティ機能を利用し、最も一般的な初期攻撃ベクトルを検出して防止する必要があります。新しい攻撃ベクトルを使用してマルウェアが配布される可能性もあるため、Cisco Secure Endpoint の利用もご検討ください。ネットワーク側では、Cisco Secure Firewall と Umbrella により、マルウェアの新しいバージョンと亜種で実行されるコマンド & コントロール(C2)通信を検出できます。

は、モバイルを狙った攻撃に主な焦点を当てた 2021 年 4 月のレポートで、この攻撃者の存在を明らかにしました。しかし、同グループの活動を止めることはできず、Windows ベースのシステムを標的とした攻撃が続いています。手口は変わっていませんが、同じ標的に長期にわたって攻撃を仕掛けるだけの動機と手段を持っています。Arid Viper には強い動機があるため、標的となる可能性のある組織にとっては特に危険な存在です。この種の脅威から防御するための最良の戦略は、感染チェーンの複数のレイヤーに対する保護を使用して徹底的に防御することです。電子メールセキュリティ機能を利用し、最も一般的な初期攻撃ベクトルを検出して防止する必要があります。新しい攻撃ベクトルを使用してマルウェアが配布される可能性もあるため、Cisco Secure Endpoint の利用もご検討ください。ネットワーク側では、Cisco Secure Firewall と Umbrella により、マルウェアの新しいバージョンと亜種で実行されるコマンド & コントロール(C2)通信を検出できます。

攻撃グループ Arid Viper

Desert Falcon または APT C-23 とも呼ばれる

Arid Viper![]() は、2015 年

は、2015 年![]() に初めてその存在が明らかになりました。主な動機はスパイ活動と情報窃盗であり、パレスチナ解放という政治的動機を持った攻撃者が背後にいると考えられています。世界中の組織を攻撃対象としており、パレスチナの組織や個人も狙われています。Arid Viper は高度な手口を使うわけではありませんが、Apple iOS をはじめとするモバイルおよびデスクトップ プラットフォームを標的にすることが知られています。利用するツールキットは Delphi で開発したマルウェアとコンパイラで構成されています。主要なマルウェアの名前は Micropsia です。このマルウェアは他のプラットフォームにも移植されており、Python ベースのバージョンが複数、Android バージョンが 1 種類存在します。

に初めてその存在が明らかになりました。主な動機はスパイ活動と情報窃盗であり、パレスチナ解放という政治的動機を持った攻撃者が背後にいると考えられています。世界中の組織を攻撃対象としており、パレスチナの組織や個人も狙われています。Arid Viper は高度な手口を使うわけではありませんが、Apple iOS をはじめとするモバイルおよびデスクトップ プラットフォームを標的にすることが知られています。利用するツールキットは Delphi で開発したマルウェアとコンパイラで構成されています。主要なマルウェアの名前は Micropsia です。このマルウェアは他のプラットフォームにも移植されており、Python ベースのバージョンが複数、Android バージョンが 1 種類存在します。

攻撃

Talos は、パレスチナの個人や組織を標的とした攻撃の新たな動きを確認しました。2017 年に Talos が公開した Arid Viper に関する最初のレポートに記載したものと同じ TTP が使用されています。下の画像は 2019 年に使用された誘い込み用の偽ドキュメントの一例です。2018 年の年次レポートであるかのようなファイル名ですが、内容は 2014 ~ 2015 年となっています。

2019 年の偽ドキュメントの例

下の表は、同じテーマで作成されている、相手が関心を持つドキュメントに見せかけた悪意のあるマルウェアを時系列で並べたものです。現在進行中の攻撃と関連している可能性が高いと考えています。

政治をテーマにした誘い込み文書の使用は、2018 年と 2019 年には減少しましたが、2020 年と 2021 年には確実に増加しました。Talos では、2018 年から 2019 年にかけて、また 2020 年と 2021 年にも、同グループが Micropsia を配布するために他のテーマを使用していることも確認しています。ただ、分析ではそれらのテーマは今回の攻撃の一環とは見なされていないため、今回の調査では対象外としています。

最新の偽ドキュメント

偽ドキュメントの内容が政治的なものであること、またアラビア語が使用されていることを考え合わせると、パレスチナの個人と組織を攻撃対象としていることが分かります。

2021 年 9 月の最新の偽ドキュメントの内容は、元々は 2021 年 9 月 3 日にAnadolu 通信社![]() が公開したパレスチナ共同体の再統一に関する記事です。

が公開したパレスチナ共同体の再統一に関する記事です。

パレスチナ再統一に関するテキストを含む偽ドキュメント

同じく 2021 年 9 月時点の別の偽ドキュメントでは、MA’AN 開発センター![]() が公開したパレスチナの社会的および経済的に持続可能な開発

が公開したパレスチナの社会的および経済的に持続可能な開発![]() に関する記事が使われています。MA’AN 開発センターとは、コミュニティ開発を目的としたパレスチナの開発訓練機関です。

に関する記事が使われています。MA’AN 開発センターとは、コミュニティ開発を目的としたパレスチナの開発訓練機関です。

パレスチナの持続可能な開発に関する記事を含む偽ドキュメント

2021 年 7 月時点の別の偽ドキュメントでは、パレスチナ自治政府の保健省の宣誓供述書を含む患者の報告書が使われていました。2021 年の 2 月から 3 月にかけては、政治をテーマにした偽ドキュメントが使用されていることを確認しました。中には、2021 年 2 月 20 日に発行された大統領令に関するパレスチナの活動家からの質問リストを使っているものがありました。このときの大統領令は、5 月の議会選挙に先立って表現の自由の尊重を命じたものです。

パレスチナの活動家からの質問リストを含む偽ドキュメント

展開

今回の調査中、Micropsia マルウェアに何らかの形でリンクされている電子メールやソーシャルメディアの投稿は見つかりませんでしたが、マルウェアと、マルウェアを格納した圧縮ファイルは検出できました。2017 年に Talos が公開した Arid Viper に関する投稿記事で説明したのと同じパターンです。攻撃ベクトルとして電子メールを使用し続け、偽ドキュメントやマルウェアを配布してきた可能性が高いと考えられます。

マルウェア分析

パレスチナの機関を標的にするために使用されたマルウェアは、Delphi で開発された Micropsia のバージョンで構成されています。4 つのボタンと 4 つのタイマーが実装された Delphi フォームで構成されており、以下で説明するさまざまな悪意のあるアクティビティを実行します。

4 つのタイマーを含む Form1

Form1 の内容

悪意のある機能はすべて、マルウェアに実装されているタイマーを介して実行されます。

偽ドキュメントの展開

タイマーの 1 つが偽ドキュメントを抽出して %TEMP% フォルダに保存し、ShellExecute を介して表示します。

偽ドキュメントを抽出して表示

ここで「-start」コマンドラインスイッチを使用してマルウェアを起動すると、偽ドキュメントをドロップして表示するプロセスがスキップされ、RAT 機能に直接ジャンプします。

永続性の確立

エンドポイントでマルウェアの永続性を確立する目的で、別のタイマーが使用されます。

ここでは、現在のコマンドラインを取得して永続性を確立します。次に、これを使用して %TEMP% ディレクトリに自身のショートカットを作成します。マルウェアを実行するショートカットには、偽ドキュメントの表示をスキップするために使用される「-start」スイッチが含まれています。その後、現在ログインしているユーザーのスタートアップフォルダにショートカットを移動します。このようにして、再起動後や再ログイン後も永続性が確保されます。

情報収集

残りの 2 つのタイマーは、予備的なシステム情報を収集し、マルウェアの RAT 機能を有効化します。

エンドポイントからシステム情報を収集するための一連のアクションは次のとおりです。

- 感染したエンドポイントの PC の ID を生成し、「%APPDATA%\dsfjj45k.tmp」のようなデータファイルに保存します。

- ENV からコンピュータ名とユーザー名を収集します。コンピュータ名、ユーザー名、PC の ID を「<COMPNAME>_<username>_<pcid>」の形で連結します。

- クエリ「SELECT * FROM AntiVirusProduct」を使用して、「winmgmts:\\localhost\root\SecurityCenter2」経由でエンドポイントにインストールされているウイルス対策製品の情報を収集します。ウイルス対策製品に関する情報を取得したら、DisplayName を記録します。

- インストールされている製品名の OS 情報を取得します。

- 現在のマルウェアのコマンドラインを取得して記録します。

システムから収集されたデータはすべて個別に base64 でエンコードされ、次のように名前と値のペアで HTTP フォームクエリ変数に割り当てられます。

vcqmxylcv= base64 encoded <COMPNAME>_<username>_<pcid>

vcnwaapcv= base64 encoded AV Name list.

vcllgracv= base64 encoded OS version string.

vcwjlxycv= base64 encoded implant command line.

vccodwfcv= base64 encoded hardcoded flag.

その後、HTTP POST リクエストを介して C2 サーバーにデータが送信されます。これは Micropsia マルウェアではかなり標準的な手口です。

RAT 機能

予備情報が送信されるとマルウェアがリモートアクセス型トロイの木馬(RAT)のアクティビティを開始し、C2 サーバーからのコマンドコードを待ちます。

今度は 2 つの追加の HTTP フォーム変数を使用して、エンドポイントで実行されたコマンドの出力を送信します。

vcgqjdlrcv = hardcoded value 0.

mugnaq = base64 encoded screenshot or command output.

C2 は、感染したエンドポイントでさまざまなアクションを実行するために、別個のコマンドコードをマルウェアに対して発行します。

コマンドの形式は「;<cmd_code>;<base64_encoded_supporting_data>;」です。

| フィールド名 | cmd_code | supporting_data |

| 例 | cmd | aXBjb25maWc |

上記の例では、エンドポイントで ipconfig コマンドを実行します。

マルウェアが受け付けるコマンドコードは次のとおりです。

| コマンドコード | 説明 |

| 「1」、「2」、「sh」 | %TEMP% ディレクトリにスクリーンショットをキャプチャして外部に流出 |

| 「log」 | 内部メモに記録されている現在のアクティビティログを C2 に送信 |

| 「cmd」 | 指定されたコマンドを実行して、出力を C2 に送信 |

| 「df」 | 指定されたリモートロケーションから C2 で指定されたローカルパスにファイルをダウンロード |

| 「zero」 | 実行を終了 |

| 「lehar」 | C2 からの次のコマンドを要求 |

2 つの URL を使用して C2 との通信を実行するマルウェアが確認されました。URL の 1 つはスクリーンショットを流出させる目的で、もう 1 つは他のすべての RAT コマンドで使用されています。

たとえばあるケースでは、スクリーンショットを外部に流出させるために次の URL を使用していました。

hxxp[s]://deangelomcnay[.]news/qWIlIdKf2buIH0k/GbrHoIfRqtE69hH/ZCgbo9EVhYMA8PX

一方、他のすべてのコマンドには、次の URL が使用されています。

hxxp[s]://deangelomcnay[.]news/qWIlIdKf2buIH0k/GbrHoIfRqtE69hH/bu5EmpJE7DUfzZD

まとめ

Talos が最初に Arid Viper による攻撃を公表したのは 2017 年のことです。以来、長年にわたって執拗なサイバー攻撃が続き、2021 年も引き続き展開されています。

国家の支援を受けた攻撃者や国家容認のハッカー集団は、攻撃が発覚しないように特別な注意を払います。通常は、攻撃や標的型攻撃の情報が一般公開されるとインフラを停止し、マルウェアを改良して悪意のあるアセットの発見を回避しようとします。

しかし Arid Viper の場合、過去 4 年間にわたって同じ TTP を使用し続けています。このことから、攻撃とマルウェアに関する情報公開の影響をものともせず活動を継続していることが分かります。つまり、一度狙いを定めると抑止力が働かないため、組織や個人にとっては危険な存在です。

変化がないということは、現在の TTP がある程度成功しているということです。Talos が実施した今回の調査では、Micropsia マルウェアを使った Arid Viper の新しい攻撃と使用されたバージョンが明らかになりました。政治をテーマにした攻撃の手口から、Arid Viper が今も非常に活発に活動していることを標的となり得る組織や個人は改めて注意すべきです。

Arid Viper は高度な手口を使用しているわけではないグループの代表例ですが、明確な動機を持っています。また徐々に進化しており、ツールと手順を攻撃対象で実際に試すにつれて危険度が増しています。Micropsia のようなマルウェアには、Delphi、Python、Android などさまざまな形式があります。各種の機能を備えており、継続的に進化し続けています。マルウェアを急速に広めて攻撃を実行しているのは、撤退する気はさらさらない、強い動機を持った攻撃者です。マルウェアは攻撃対象の環境への長期的なアクセスを確立するために利用されます。さらに、スパイ活動を行って情報を持ち出し、ログイン情報を盗み出すことを目的としたマルウェアを拡散するためにも使用されています。

リスク分析アプローチに基づいた多層防御戦略には最高の予防効果がありますが、優れたインシデント対応計画で常に補完する必要があります。インシデント対応計画は机上の演習でテストする![]() だけでなく、攻撃者との実際の攻防で試されるたびに見直し改善しておくことが重要です。

だけでなく、攻撃者との実際の攻防で試されるたびに見直し改善しておくことが重要です。

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo ![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC(侵入の痕跡)

ハッシュ

d4e56e3a9dec89cc32df78aa4ba8b079aa5e697ed99a1e21e9bd31e85d5d1370

1d4e54529feef53850f97f39029a906d53f3d4b2aea8373e27c413324a55681c

bc03948ce4d88f32017d4a1725a05341d3ff72a616645d9893b8f5d11068217f

8a730266c62fa79435497b1d7db38011e63b6c53b48593d65c24c36044d92dba

f2f36a72cfb25cef74ff0ea8e3ad1c49c6dc3e128fd60a2717f4c5a225e20df2

895adb54a13d9ebf3f7215f1bad77c0c548e7dd4c58c3a338d440520efcb8fc9

27eaeb7f0195230e22d5beacc05b7d944aaec4894fbc02824f59b172e360713f

7b9087d91a31d03dd2c235d8debf8ed10f4b82c430a236d159e06e7fb47464a9

aa507bbe5d2a32f6e1e3f311c1baf93fd4707def8596083f26683e85972f5ac0

c9d7b5d06cd8ab1a01bf0c5bf41ef2a388e41b4c66b1728494f86ed255a95d48

0a55551ade55705d4be6e946ab58a26d7cf8087558894af8799931b09d38f3bc

c7e74330440fcf8f6b112f5493769de6cdbdea5944ab78697ab115c927cbd0a1

2d03ff4e5d4d72afffd9bde9225fe03d6dc941982d6f3a0bbd14076a6c890247

e288d7e42c8cdbf0156f008ff7d663f8c8e68faa2e902d51f3287f1bceae79b2

5463b3573451d23f09cb3f6f3c210de182ed0dd8a89459381a7f69aa7f8ac9b4

ホスト名

deangelomcnay[.]news

juliansturgill[.]info

earlahenry[.]com

nicholasuhl[.]website

cooperron[.]me

dorothymambrose[.]live

ruthgreenrtg[.]live

URL

hxxp://deangelomcnay[.]news/qWIlIdKf2buIH0k/GbrHoIfRqtE69hH/ZCgbo9EVhYMA8PX

hxxp://deangelomcnay[.]news/qWIlIdKf2buIH0k/GbrHoIfRqtE69hH/bu5EmpJE7DUfzZD

hxxps://cooperron[.]me/qWIlIdKf2buIH0k/GbrHoIfRqtE69hH/

hxxps://cooperron[.]me/qWIlIdKf2buIH0k/GbrHoIfRqtE69hH/

hxxps://dorothymambrose[.]live/hx3FByTR5o3zNZYD/sYkaiHz0Mse13C79dy1I/

hxxp://dorothymambrose[.]live/hx3FByTR5o3zNZYD/sYkaiHz0Mse13C79dy1I/

hxxps://nicholasuhl[.]website/X2EYSWlzSZgSUME210Zv/YPPV6kFl2PwwF0TEVHMy/

hxxp://nicholasuhl[.]website/X2EYSWlzSZgSUME210Zv/YPPV6kFl2PwwF0TEVHMy/

hxxps://earlahenry[.]com/Ct2azbEP57LtWgmK/lWaPwemAJ3LPFmDH/

hxxp://earlahenry[.]com/Ct2azbEP57LtWgmK/lWaPwemAJ3LPFmDH/

hxxp://juliansturgill[.]info/um2NxySaF4L5mSYE/KY1hNeVvrE1XCrKP/

本稿は 2022 年 02 月 02 日に Talos Group

のブログに投稿された「Arid Viper APT targets Palestine with new wave of politically themed phishing attacks, malware

」の抄訳です。

Tags: