XDR を使用して統合型のセキュリティ対策を実現する方法

この記事は、Security Products の Product Line Manager である Farzad Bakhtiar によるブログ「How to Build an Integrated Security Posture Using XDR

」(2021/12/6)の抄訳です。

2020 年、デジタル攻撃は発生件数も巧妙さも増すばかりでした。PR Newswire![]() が報じたところでは、FBI のサイバー部門に寄せられた苦情は、2020 年前半で 1 日あたり 4,000 件に達しました。この年の最初の数ヵ月に比べて 400% も増加しています(ABC News

が報じたところでは、FBI のサイバー部門に寄せられた苦情は、2020 年前半で 1 日あたり 4,000 件に達しました。この年の最初の数ヵ月に比べて 400% も増加しています(ABC News![]() が伝えたように、インターポールは「大企業、政府機関、重要インフラを狙ったサイバー攻撃の驚くべき増加」について警告しています)。また Help Net Security

が伝えたように、インターポールは「大企業、政府機関、重要インフラを狙ったサイバー攻撃の驚くべき増加」について警告しています)。また Help Net Security![]() は、米国の回答者の 84% が 2019 年半ばから翌年の 7 月にかけてデジタル攻撃が高度化したと回答したという調査結果を報告しています。

は、米国の回答者の 84% が 2019 年半ばから翌年の 7 月にかけてデジタル攻撃が高度化したと回答したという調査結果を報告しています。

今日、多くの組織が抱えている課題は、データがサイロ化しないようにテクノロジーを統合することです。まったくソースが異なるデータの間にある障壁を取り除けば、ネットワーク全体の複数のインテリジェンスソースを組み合わせることによって、脅威を迅速に検出できます。もしこれを実現できない場合、発生件数も巧妙さも増す一方の攻撃に対処するのに苦労することになります。そこで解決策となるのが、Extended Detection and Response(XDR)です。XDR のセキュリティアプローチであれば、クラウド展開、アプリケーション、その他の IT 資産全体で脅威を迅速に検出して対応を自動化できるため、インシデント対応時間の短縮に役立ちます。他のセキュリティソリューションでは誤検出が急増することがありますが、XDR を導入することでそうした誤検出を回避しつつ、包括的な可視性を実現することができます。

セキュリティの統合への注目の高まり

その意味で、XDR は組織のネットワーキングとセキュリティテクノロジーの統合に対する注目の高まりを象徴する存在と言えます。統合は、世界中の多くのセキュリティ責任者の悩みの種です。たとえば Help Net Security![]() が記事にしている 2021 年の調査では、セキュリティ責任者の 93% が、ネットワーク セキュリティ プラットフォームと IT インフラストラクチャが統合されていないことについて懸念を示しています。また、回答者の半数が、オープン API による統合を検討していると述べています。

が記事にしている 2021 年の調査では、セキュリティ責任者の 93% が、ネットワーク セキュリティ プラットフォームと IT インフラストラクチャが統合されていないことについて懸念を示しています。また、回答者の半数が、オープン API による統合を検討していると述べています。

複数の製品を環境に統合し、XDR のような包括的なアプローチを効果的に実行するにはどうすればよいのでしょうか。実行するにしても、組織には専門知識が不足しているかもしれません。自力で試してみたとしても、何かが足りず攻撃者にエクスプロイトされかねないセキュリティギャップが発生する可能性もあるでしょう。時間とリソースの節約になる統合を実現できないということも考えられます。では、どのように統合を進めればよいのでしょうか。

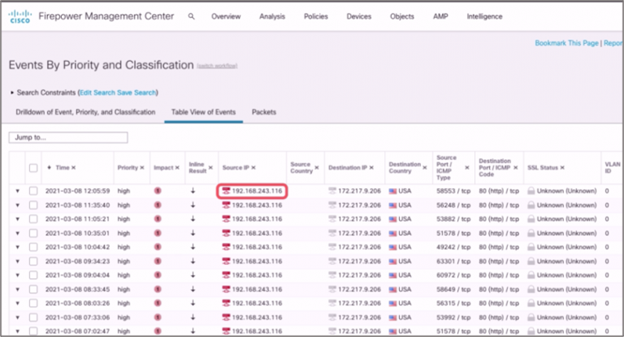

注目すべきセキュアなオーケストレーション ワークフロー:「Firewall Impact Red」

Cisco SecureX なら、統合に伴う課題を解消できます。セキュリティ環境内のさまざまなベンダーの製品を連携させることで、全体的なセキュリティ対策を改善するとともに可視性を高めます。Cisco SecureX はご購入いただいたシスコセキュリティ製品に組み込まれており、追加料金なしでご利用いただけます。

重要な機能の 1 つが SecureX Orchestration です。プレイブックとカスタムプレイブックが初めから用意されているため、対応を自動化して平均対応時間を短縮することができ、反復作業が不要になります。さらに、サードパーティ製品をワークフローに統合することも可能です。

このワークフローでは、Cisco Secure Firewall で重大な脅威であることを示す「Impact Red」アラートが生成されると、セキュリティエコシステム全体がくまなく調査されるため、脅威から保護されていることを確認できます。

自動的に実行できるアクションの例:

- Cisco Secure Endpoint でホストを分離

- Cisco Secure Endpoint のカスタム検出リストに IP を追加

- Cisco Secure Endpoint の Orbital Advanced Search 機能を使用してフォレンジック スナップショットを取得

- Cisco Umbrella で関連するドメイン IP をブロック

- ログインユーザーを Duo の拒否リストに移動

- Webex Teams にアラートメッセージを投稿

- ServiceNow でチケットを作成

もちろん、ここに挙げているすべてを統合する必要はありません。用意されているワークフローの中から最も役に立つものを選んで利用すれば、統合環境でセキュリティを運用することの有効性を実感していただけます。

ご注目いただきたいのが、Cisco Secure Endpoint との統合です。ネットワーク経由の脅威の修復は、最後の防御線であり送信元に最も近いエンドポイントで行われます。このワークフローを使用すれば、ファイアウォールで検出されたセキュリティ脅威をはるかに効率的に分析し、対応にあたることができます。また、悪意のある SHA を自動的にブロックし、必要に応じてエンドポイントを分離することも可能です。

次のビデオでは、シスコのテクニカル マーケティング エンジニア(TME)がユースケースとその例をいくつか説明していますのでご覧ください。

ここで説明しているのは、SecureX Orchestration のワークフローの一例にすぎません。セキュリティ環境でより多くのタスクを自動化できるよう、ほかにも数々のワークフローが用意されています。この記事が参考になれば幸いです。

ワークフローの設定方法の詳細については、https://ciscosecurity.github.io/sxo-05-security-workflows/workflows/secure-firewall/0013-impact-red-remediation![]() をご覧ください。

をご覧ください。

Cisco Security について詳しくは、https://www.cisco.com/c/ja_jp/products/security/index.html をご覧ください。

ぜひお客様のご意見をお聞かせください。以下から質問やコメントを投稿し、ソーシャルネットワークで Cisco Secure の最新情報を入手してください。

Cisco Secure ソーシャルメディア

Instagram![]()

Facebook![]()

Twitter![]()

LinkedIn![]()

Tags:

- Cisco Secure Endpoint

- Cisco SecureX

- Extended Detection and Response(XDR)

- Secure Endpoint

- SecureX

- ユーザーのエンドポイントの保護