【セキュリティ用語入門】SASE(サッシー)とは?概念や構成する要素を解説

このシリーズでは、セキュリティ分野で最近よく耳にする言葉や企業の情報システム担当者であれば知っておきたい重要なキーワードについて、基礎からわかりやすく解説します。今回は「SASE」です。「SASE」は、企業や組織のセキュリティ対策を進化させる新しいセキュリティ手法です。それはどのような仕組みなのでしょうか。

SASE とは?

SASE(Secure Access Service Edge)とは、一般的にはネットワーク機能とセキュリティ機能を統合し、クラウド型で提供するサービスのことを指します。

これは、2019 年 8 月にアメリカのガートナー社が発表した『The Future of Network Security Is in the Cloud』というレポートで初めて提唱された考え方が元になっています。現在さまざまなネットワークやセキュリティのサービスが提供されていますが、それらをバラバラに扱うのではなく、包括的に管理し、ネットワーク制御とセキュリティ統制をまとめて行うというものです。それによって、個別にセキュリティ対策を行うよりもセキュリティ強度を高められ、運用の手間も減らすことができます。

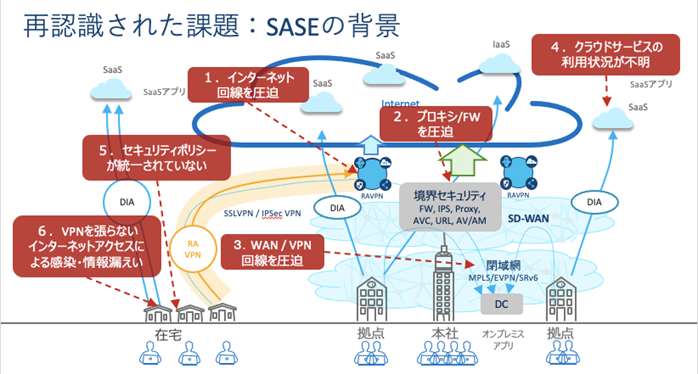

SASE が登場した背景

近年のワークスタイルの変化によって、企業の IT 活用の状況も変化してきました。特に 2000 年代後半頃から、サーバを社内で管理するのではなく、社外のクラウドで運用する企業が増えてきました。さらに、さまざまなシーンでクラウドサービスの活用も増えています。日本では 2019 年から政府による「働き方改革」の取り組みが推奨され、2020 年以降は、新型コロナウイルスの感染拡大によってテレワークなどの多様な働き方が一気に浸透しようとしています。

このようにワークスタイルがハイブリッド化し、企業が活用するアプリケーションもマルチクラウド化が進む現在においては、セキュリティの考え方も大きく見直さなければなりません。従来であれば社内のネットワークへの入り口・出口を境界として、そこを中心に防御することが一般的なセキュリティ対策でした。しかし、さまざまな場所、さまざまなデバイスからのアクセスが増え、社内と社外の区別が曖昧になった今、個別のソリューションによってそれらをすべて把握し、管理することは難しくなっています。また、そうした状況を突いたサイバー攻撃なども複雑さを増しています。加えてクラウド利用が増えたため、これまでのようにデータセンターなどに通信を集約していると、大量のトラフィックによって回線が逼迫してしまうといった問題もあります。SASE とは、そうした問題を解決するための方法なのです。近年、SASE に対する注目度は高まっており、ガートナー社では、2024 年までに少なくとも企業の 40% が SASE の導入計画を立てると予想しています。

SASE を構成する要素

では、具体的にはどのようにしてSASE を実現するのでしょうか。SASE は単一の機能からなるツールではなく、複数の機能を統合して構成されます。代表例としてネットワークに関わる「SD-WAN」や、セキュリティに関わる「CASB」、「SWG」、「FWaaS」を紹介します。

・SD-WAN(Software Defined-Wide Area Network)

SD-WAN は、本社と支社など離れたところにある複数の拠点をつなぐ WAN(Wide Area Network)を、ソフトウェアによって制御できるようにする仕組みのことです。たとえば、ビジネスにおいて特に重要なアプリは閉域網へ、ファイル共有アプリなどはインターネット回線へとトラフィックの種類に応じて利用する WAN 回線を使い分けることが可能です。あるいは、ビデオ会議システムなど特定の SaaS アプリケーションには、拠点から直接インターネットに抜ける「ローカルブレイクアウト」を行うなど柔軟な回線選択が可能です。

・CASB(Cloud Access Security Broker)

クラウド利用の可視化や制御を行うソリューションです。最近では従業員がさまざまなクラウドサービスを利用し、それを企業側が把握しきれない、いわゆる「シャドー IT」なども問題になっていますが、CASB によってそれらを可視化し、企業のセキュリティポリシーに違反していないかどうか監視することができます。

・SWG(Secure Web Gateway)

CASB が主に SaaS などのクラウドサービスの安全な利用を目的としているのに対して、SWG は一般的なインターネットへのアクセスの際に防御を行います。アクセス先の URL や IP アドレスから安全性や企業ポリシーに準拠しているかどうかを評価し、安全でないと評価された場合にはアクセスを遮断します。ブラウザベースのセキュリティ脅威からユーザを保護する RBI (リモートブラウザ分離) などの追加サービスを提供するものもあります。

・FWaaS(Firewall as a Service)

クラウドから提供されるファイアウォールサービスです。従来のファイアウォールは、企業の内部と外部のネットワークの間などに障壁を設けて、外部からの攻撃をブロックしますが、FWaaS はクラウドで提供されるサービスやアプリケーションの周りに、仮想の障壁を形成して防御します。

SASE のメリット

最後に、企業がSASE を導入するメリットをまとめます。

・ユーザの場所や使用しているデバイス、アプリケーションなどを問わず、安全にアクセスできる

・ネットワークを最適化し、通信の遅延などの問題を改善できる

・個別の課題を解決するために、複雑にサービスやソリューションを組み合わせるのではなく、統合して管理することができる

(特に SASE に必要な各ソリューションを、単一のベンダーが提供する製品に統一して導入した場合)

セキュリティの強度を高められることはもちろん、さまざまな機能を統合することによって、管理や運用の手間を減らし、利便性を向上させることも可能です。

とはいえ、ネットワーク制御とセキュリティ機能を統合する SASE の考え方は新しく、最大限の効果を得るには既存ネットワークの見直しなどに時間がかかる企業も多いと考えられます。今後もその動向を見守りつつ、導入にあたっては長い目で見て、最適な方法を検討する必要があるでしょう。

関連記事

- 現代のセキュリティ問題を解決する「SASE」。導入する前に知っておきたいこと

- まずは多要素認証(MFA)から。リモートワークにおいて必要なセキュリティ 対策とは?

- 自社にあった方法はどれ?多要素認証(MFA)ソリューション選びのポイント

- 中小企業も知っておきたい、リモートワーク時代のセキュリティに必須の「ゼロトラスト」とは?

- 【セキュリティ用語入門】多要素認証(MFA)とは?概要やメリット・デメリットを解説!

- 【セキュリティ用語入門】EDR とは?主要な機能、EPP や XDR との違いも解説

- 【セキュリティ用語入門】ゼロトラストとは?概要やメリットなどを解説!

Cisco Blog ゼロトラスト考察関連

[1] ゼロトラスト考察 – NIST SP 800-207 (Draft2)

[2] ゼロトラスト考察 – Forrester Zero Trust eXtended (ZTX)

[3] ゼロトラスト考察 – The Forrester Wave™: Zero Trust eXtended Ecosystem Platform Providers, Q3 2020

[4] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 1

[5] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 2

[6] ゼロトラスト考察 – SASE (Secure Access Service Edge) の読み解きとゼロトラストの関係性について – 3