羊の皮を被った狼:Amnesty International への信頼と Pegasus への恐怖につけ込んだマルウェア攻撃

Amnesty International になりすまし、スパイウェア「Pegasus」からの保護を謳ってマルウェアを拡散する攻撃者が存在します。

Amnesty International は最近、国際的なジャーナリストや活動家を監視するために Pegasus が広く使用されているという衝撃的な報告書を発表し![]() 、世界的に注目を集めました。

、世界的に注目を集めました。

攻撃者は、人権擁護活動を推進する非政府組織 Amnesty International を装った偽サイトを立ち上げ、NSO グループが開発したスパイウェア Pegasus からの保護を謳ったウイルス対策ツールを紹介しています。しかし、ダウンロードした後に実際にインストールされるのは、あまり知られていないマルウェア「Sarwent」です。

Sarwent には、リモートアクセスツール(RAT)の通常の機能が含まれています。標的のマシンにバックドアを仕掛けるのが主な機能ですが、標的のマシンでリモート デスクトップ プロトコルを有効にすることもでき、攻撃者がデスクトップに直接アクセスできるようになる危険性があります。このところ Pegasus が注目を浴びていることから、多くのユーザが Sarwent に感染する恐れがあります。Amnesty International の報告書以外にも事例があります。Apple 社は最近、iOS 向けのセキュリティアップデートをリリース![]() する必要に迫られました。Pegasus をインストールするために攻撃者がエクスプロイトしていた脆弱性にパッチを適用するものでした。現時点で、Pegasus からの保護を求めているユーザは多いはずです。

する必要に迫られました。Pegasus をインストールするために攻撃者がエクスプロイトしていた脆弱性にパッチを適用するものでした。現時点で、Pegasus からの保護を求めているユーザは多いはずです。

標準的な情報窃盗マルウェアの場合、実行されるとすぐにログイン情報を盗んで流出させますが、現在配信されている Sarwent はその手のマルウェアではありません。一見すると通常のウイルス対策プログラムのように見えますが、他の悪意のあるツールをアップロードして実行する機能があります。また、標的のコンピュータからあらゆる種類のデータを持ち出すことも可能です。

攻撃の標的になっているのは、Pegasus の監視対象になっているのではないかと懸念している人たちです。このことから、国家の関与が疑われますが、Talos にはどの国家が関与しているか特定するための十分な情報がありません。単に、金銭的な動機を持つ攻撃者が話題のニュースに便乗して新たなアクセスを獲得しようとしているだけということもあり得ます。

攻撃の概要

Cisco Talos はこのほど、Amnesty International の公式サイトとそっくりなサイトを構築している攻撃者を発見しました。公式サイトのメニューの背景は白ですが、以下に示すように、偽サイトのメニューの背景は透明です。

Amnesty International の偽サイト

攻撃者が制御する偽のホームページでは、「AVPegasus」という「Amnesty Pegasus 対策」ソフトウェアが宣伝されています。

Pegasus 対策ソフトウェアを宣伝する Amnesty International の偽サイトのホームページ

ウイルス対策ソフトウェアと謳っているものの、これは実際には Sarwent というリモートアクセスツール(RAT)です。

偽の Pegasus 対策ソフトウェアのユーザインターフェイス

このスクリーンショットが示すように、マルウェアの実行中も、攻撃者は労を惜しまず公式なウイルス対策ソフトウェアだと信じ込ませようとしています。単に RAT をドロップするにとどまらず、それなりに力を入れていることが見て取れます。

ユーザを騙して偽のウイルス対策ソフトウェアのダウンロードとインストールを実行させようとしているのは明らかです。ただ、この偽のソフトウェアを宣伝する悪意のある広告やフィッシング攻撃はまだ確認されておらず、現在のところ、マルウェアを配布するために攻撃者が使用している詐欺サイトにどうやって標的を誘導しているのかについての情報はありません。

被害者に関する考察

この攻撃に関係するドメインを分析した結果、攻撃の初期に使用されるドメインは世界中からアクセスされており、検索エンジンの一致や電子メールによる大規模な攻撃を示唆するテレメトリは確認されていません。標的を誘い込むための初期のドメインは世界中に分散していますが、他の大規模な攻撃と比較すると数は多くありません。

標的を誘い込むための初期のドメインは世界中に分散

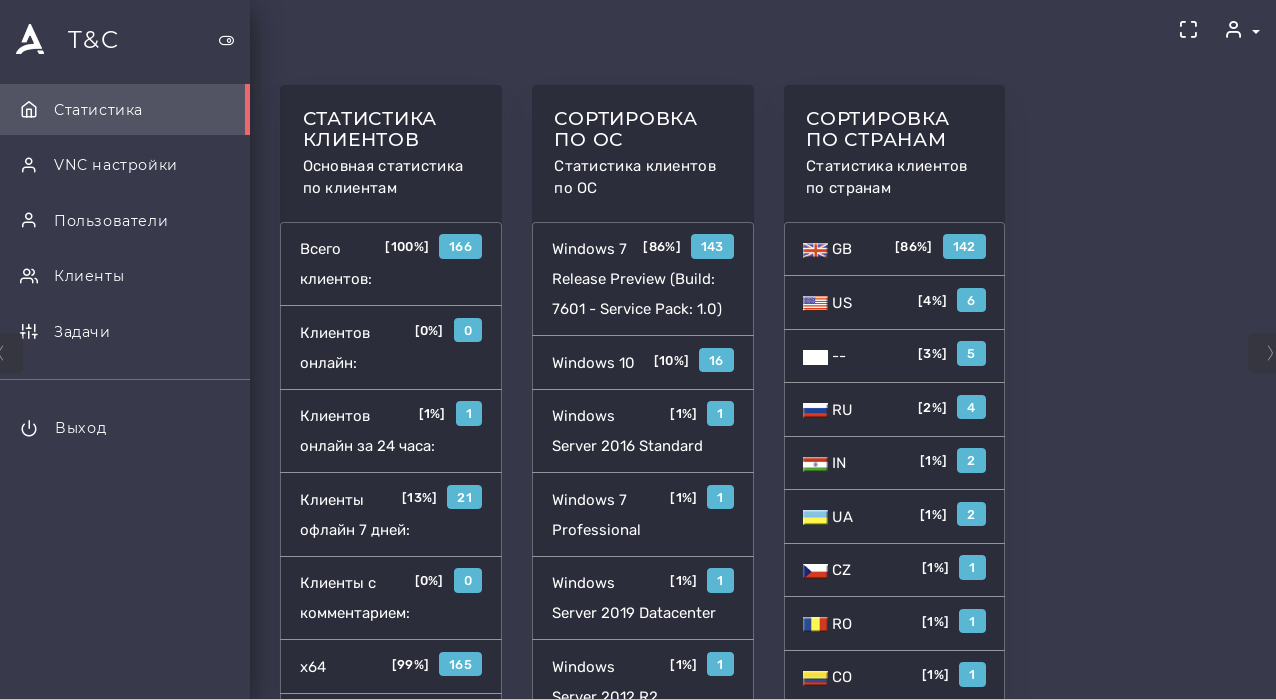

C2 ドメインの数でいうと、国別の分散の範囲はずっと狭く、ドメイン数もさらに少ないことが分かります。調査中に有効だった C2 の場合、以下のスクリーンショットに示すように、英国、米国、ロシア、インド、ウクライナ、チェコ共和国、ルーマニア、コロンビアが攻撃の影響を受けています。

Sarwent のコマンド & コントロールの Web パネル

攻撃者

Cisco Talos は、攻撃者の拠点はロシアにあり、ロシア語を母国語としていて、遅くとも 2021 年 1 月以降、さまざまな標的に Sarwent を使用した攻撃を仕掛けている可能性が高いと考えています。

過去の攻撃では、コロンビア、インド、米国、ドイツなど複数の国で被害者を発見しましたが、使用された誘い込みの手口を突き止めることはできませんでした。

Talos は、この攻撃者が Sarwent または類似のバックエンドを持つ別のマルウェアを 2014 年から使用している可能性があると考えており、そうであれば、このマルウェアは当初の予想よりもはるかに古くから存在していることになります。もう 1 つの可能性としては、別の攻撃者が以前使用していたマルウェアが今回使用されていることも考えられます。

入手可能なデータが限られているため、攻撃者の意図については不確かなままです。世界中の政府機関と対立することが多い Amnesty International、そして、政府に代わって反体制派やジャーナリストを監視するために使用されている Pegasus の名前が使用されていることから、誰が標的にされていて、その理由は何なのかという懸念が生まれています。しかし今回の調査では、金銭的な動機を持つ攻撃者が話題のニュースに便乗して新たなアクセスを獲得しようとしているのか、あるいは国家の支援を受けた攻撃者が Pegasus が突きつける脅威を懸念する理由がある人たちを標的にしているのかが明確になるような裏付けとなるデータは見つかりませんでした。

マルウェア

現行バージョンである Delphi のマルウェアは、実際にはあまり見られません。シェルや PowerShell の実行機能を備えているにもかかわらず、リモート デスクトップ プロトコル(RDP)や仮想ネットワーク コンピューティング(VNC)など、リモートタスクを実行する機能もあります。

マルウェアが実行されると、ドメイン medicalsystemworld[.]site にアクセスします。続いて、後で更新する必要がある場合は、自身の別のコピーをダウンロードしようとします。

その後、同じドメインでホストされているコマンド & コントロール(C2)サイトに対して通常のビーコンアクティビティを実行します。

C2 の通信トラフィック

最初の通信中に、OS のバージョン、ウイルス対策ソフトウェアがインストールされているかどうか、システムアーキテクチャなど、標的に関する情報をマルウェアが持ち出します。その後は、攻撃者がコマンドラインまたは PowerShell を使用してコマンドを発行したり、VNC または RDP を介してリモートでデスクトップにアクセスしたりする可能性があります。

偽のウイルス対策ソフトウェアのカスタマイズのレベルを見ると、攻撃者は Sarwent のソースコードにアクセスしている可能性があり、一般的なビルダーサービスは使用していないと考えられます。また、このレベルで知識があるということから、攻撃者は 2014 年にはすでに Sarwent を使用していたという Talos の見解が裏付けられることになります。以前は誰がマルウェアへのアクセス権やビルダーを販売しているのか明らかにできなかったことを考えると、今回の発見は特に注目に値します。

インフラストラクチャ

3 つのドメイン amnestyinternationalantipegasus[.]com、amnestyvspegasus[.]com、antipegasusamnesty[.]com が、マルウェアをダウンロードさせるために使用されていました。記録によると、この 3 つのドメインは 2021 年 9 月 2 日に登録されており、最初の 2 つのドメインは同じ IP アドレスでホストされていました。実際、調査の時点では、2 番目のドメインには最初のドメインを指すダウンロードボタンまでありました。

攻撃に関連付けられているドメインのうち、2 つを除くすべてのドメインの連絡先情報が匿名化されています。amnestyinternationalantipegasus[.]com は「Evgen Tarasevich」という名前で登録されており、電子メールアドレスは vitapruneaummi51@gmail[.]com です。一方、antipegasusamnesty[.]com は「Vladislav Syhomlin」という名前で登録されており、電子メールアドレスは vladmakop@rambler[.]ru です。どちらのドメインも、登録住所はウクライナのキエフです。

可能性は低いのですが、現時点では、この 2 つのドメインに関して情報の匿名化を行わなかったのは意図的なミスであり、調査担当者の注意をそらし、判断を誤らせることを狙ったものであると Talos では考えています。

マルウェアの実行中、2 つの異なるホスト名にアクセスしますが、このうち 1 つは C2 であるという確証があります。2 つ目のドメインは alwaysstriveandprosper[.]space です。このドメインは現在有効ではありません。ただし、1 つ目の C2 と同じ IP アドレスに解決していることから、1 つ目の C2 が削除された場合のバックアップドメインである可能性があります。Google で検索したところ、このサイトの説明文が現在の C2 と同じであることが分かりました。

現在は無効になっている 2 つ目の C2 の見出し

このスクリーンショットに示されているページ名は、ロシア語で「認証」を意味します。したがって、古い C2 が使用されていた可能性が最も高いと考えられます。2 日後にはドメイン mementomoriforlife[.]ru が登録されています。このドメインについては、今回の攻撃に関連していることを Talos が突き止めた 2 つの IP アドレスを指していることを示すパッシブ DNS が確認されています。Talos は、両方の IP をブロックリストに登録しました。

まとめ

一見したところ、攻撃者は簡単に収益化できる情報を収集しようとしているようにも見えます。しかし、RAT のカスタマイズのレベルの高さ、意図的に判断を誤らせようとしているような情報、標的の数の少なさなど、金銭的な動機を持たない、より高度な攻撃者である可能性があります。

これは、安全に対する人々の懸念と最近話題のニュースに攻撃者が便乗しようとしている最新の例です。このところ、ニュースで Pegasus が取り上げられています。新型コロナウイルス関連の攻撃が数か月にわたって続いたのと同様に、攻撃者にとって標的を誘い込むための共通のテーマとなっています。このほか、攻撃者は国際的なサミットや選挙などのイベントに便乗して標的を誘い込み、情報を盗み出したり、マルウェアを拡散させたりしています。防御側と管理者は常に時事問題を把握するようにし、そうした情報を悪用する可能性のあるスパム攻撃をユーザと従業員に警告する必要があります。

カバレッジ

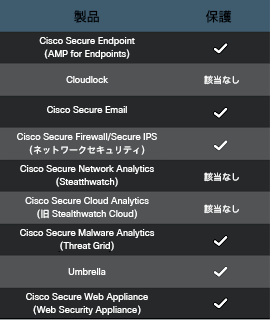

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルは

こちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。SID:54357、57901

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。SID:54357、57901

Orbital クエリ

Cisco Secure Endpoint ユーザは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する osquery の具体例については、こちら![]() をクリックしてください。

をクリックしてください。

IOC(侵入の痕跡)

ホスト名/ドメイン

amnestyinternationalantipegasus[.]com

medicalsystemworld[.]site

alwaysstriveandprosper[.]space

amnestyvspegasus[.]com

antipegasusamnesty[.]com

mementomoriforlife[.]ru

IP

87[.]249[.]53[.]124

185[.]215[.]113[.]67

194[.]9[.]71[.]129

ハッシュ

59a447749878aec9ed0a9a71332b8a3d50eafee21de446b70a370786d548ee05

5df8a6f08f0eeb1b05f949328674444778c4c078f03e35c0efff268c58dc6396

本稿は 2021 年 09 月 30 日に Talos Group

のブログに投稿された「A wolf in sheep’s clothing: Actors spread malware by leveraging trust in Amnesty International and fear of Pegasus

」の抄訳です。

Tags: