プロキシウェア Honeygain を悪用する甘い罠

- インターネット共有アプリケーション(「プロキシウェア」)とは、帯域幅の一部を他のインターネットユーザと有料で共有できるソフトウェアで、ユーザがダウンロードします。仲介役となるのは、そのソフトウェアを開発した企業です。

- プロキシウェアを利用する人が増える中、マルウェアの収益化を目指す狡猾な攻撃者もその人気に乗じています。

- 実際にプロキシウェアを利用して、標的のインターネット帯域幅を収益化するマルウェアが登場しています。これは、悪意のある暗号通貨マイニングが感染先の演算能力を収益化するのと似た手口だと言えます。

- プロキシウェアの多くは、マルチステージ、マルチペイロードのマルウェア攻撃に使用されるなど、攻撃者に複数の収益化方法を提供しています。

- プロキシウェアの人気に乗じた最も一般的な脅威は、トロイの木馬化されたインストーラです。

- これらのアプリケーションは組織にプライバシー・業務上の重大なリスクをもたらします。不正な、あるいは悪意のあるネットワークトラフィックがあたかも企業のネットワークから発信されているかのように見えるため、企業ネットワークのレピュテーションに悪影響を及ぼし、ひいてはサービスの中断につながる危険性さえあります。

最新情報

攻撃者は、Honeygain、Nanowire などのインターネット共有プラットフォーム、つまり「プロキシウェア」を悪用して攻撃を収益化する新たな方法を見つけ出しています。これは組織にとって新たな課題となります。特に危ないのはインターネットアクセスが一般家庭向けレベルだと評価されている組織ですが、データセンターベースのインターネット共有を可能にするプラットフォームも存在するため、あらゆる組織がリスクにさらされる可能性があります。

仕組み

攻撃者はこうした新たなプラットフォームを収益化するために複数の手段を使用しています。最も分かりやすい手段は、プロキシウェアのクライアントを密かにインストールし、標的が気付かないうちに帯域幅を「販売」するというものです。クライアントにパッチを適用し、標的に警告するアラートを停止させる事例も確認されています。プロキシウェアの人気が高まるにつれて、攻撃者はトロイの木馬化されたインストーラを利用するようになりました。このインストーラは正規のプロキシウェアクライアントもインストールしますが、それだけではありません。デジタル通貨マイナーと情報窃盗マルウェアもインストールします。プロキシウェアサービスの性質を考えると、ユーザはパフォーマンスの低下を予想しているため、通貨マイナーにとっては完璧な偽装となります。

Cisco Talos は、収益化手法の完全なセットを導入するマルウェアファミリも特定しました。ドロップするのは、パッチを適用した Honeygain のクライアント、XMRig マイナー、情報窃盗マルウェアです。さらに、プロキシウェアの 1 つである Nanowire のクライアントを展開するタイプも進化しているようです。

影響

これらのアプリケーションは企業環境に重大なリスクをもたらす可能性があります。アプリケーションとその動作方法に加え、アプリケーションがどのように利用されているのかを認識しておくことが重要です。まずプロキシウェアでは、インターネットへのアクセスを求めるユーザ(顧客)に帯域幅が販売されます。そして、その顧客が実行したアクションでは組織の IP アドレスが発信元として記録されます。これは最近の傾向ですが、今後大きく広まっていく可能性があります。Cisco Talos はすでに、プロキシウェアを悪用した攻撃から多額の利益を得ようとする深刻な事例を確認しています。プロキシウェアのネットワークでは攻撃の発信元が分かりにくくなるため、正規の企業ネットワークから発信されたように見せかけることもできるのです。セキュリティアナリストはこの手の攻撃の分析や対応に苦労しており、レピュテーションベースや IP ベースのブロックリストに依存している従来のネットワーク防御が無効になる可能性があります。不正または違法な目的でインフラストラクチャが使用された場合、ユーザや組織が法執行機関の捜査に巻き込まれることさえあり得ます。

プロキシウェアの概要

プロキシウェアでは、未使用のインターネット帯域幅をユーザが販売できます。通常はクライアント アプリケーションを実行することで販売が可能になります。クライアント アプリケーションは、プロキシウェアのプロバイダーが運営するネットワークにシステムを参加させます。その後プロバイダーは、このネットワークへのアクセスを販売し、顧客のトラフィックをネットワーク経由でルーティングします。これにより、ネットワーク上のノードが提供する帯域幅とインターネット接続を使用して顧客がインターネットにアクセスできるようになります。多くの場合、このタイプのサービスは、マーケティング組織がさまざまな地域の一般家庭向けネットワークからリソースにアクセスしてキャンペーンをテストし、ネットワークの制限を回避するための方法として宣伝されています。ホームユーザに対しては、ストリーミング プラットフォームやゲームプラットフォームでの位置情報チェックを回避する手段として宣伝されています。その一方で、帯域幅を提供することにより、ユーザはある程度の収益を得られるというわけです。近年、Honeygain、IPRoyal Pawns、Nanowire、Peer2Profit、PacketStream をはじめとする多くのプラットフォームが登場しました。

起こり得る問題

プロキシウェアのユーザの多くは、自分が使用しているシステム/ネットワーク上でクライアントを実行することに伴う、業務・プライバシー上の影響を認識していません。あるいは、不特定多数のユーザにリソースを使用させることの損失は認識しているものの、それを上回る利益が得られると単に考えています。いずれの場合も、プロキシウェアを使用するとリスクが発生しますが、多くの人はすぐには気付きません。

最も明らかなのは、プロキシウェアが提供するネットワークを購入して使用した場合、プライバシーの影響があることです。Honeygain の場合は、コンテンツの取得と配信を容易にするための通信方法により、他のユーザの DNS アクティビティを監視できる可能性があります。取得された暗号化されていないコンテンツ(HTTP など)は、攻撃者の制御下にある Honeygain のノードによって転送中に傍受・操作され、さまざまな攻撃のシナリオが作られる危険性があります。

これらのプラットフォームでは、外部の誰かがユーザのネットワーク接続を直接使用できるため、あたかもユーザのネットワークから発信されたように見えるネットワークトラフィックが発生します。つまり、違法または不正な目的でこの通信経路が使用された場合、ユーザに思いがけない法的責任が生じる可能性があるということです。こうしたクライアント アプリケーションをインストールした後、さまざまなインターネットリソースへのアクセスがブロックされてしまい、ホームネットワークのサービスが低下しているというユーザ報告もあります。

Honeygain のサブレディットの投稿

プロキシウェアによって提供される接続経路を通過する不正なトラフィックが直接的な原因でアクセスがブロックされているかどうかは不明ですが、プロキシウェアクライアントによって生成された不正なトラフィックがそうした事態を招く可能性は十分考えられます。プロキシウェアに関連するユーザコミュニティを調査したところ、同様の報告を目にすることは珍しくありませんでした。

また、親戚や知人のコンピュータにソフトウェアをインストールすることで利益を最大化すると述べている複数の Honeygain ユーザの事例も確認しました。となれば、そうした人たちにも脅威が広まります。

Honeygain のサブレディットの投稿

攻撃者の収益化戦略の一環として、マルウェアを使用して標的のシステムにプロキシウェアが密かにインストールされている状況では、直接的な金銭的損失が発生する可能性もあります。被害者が制限付きのデータプランを利用している場合、プロキシウェアによって使用される過剰な帯域幅を負担するために、超過料金などを支払わなければならなくなるからです。

職場のコンピュータにプロキシウェアクライアントをインストールするユーザも存在します。多くの組織がハイブリッドな働き方を採用しているため、プロキシウェアが従業員のデバイスにインストールされている場合、組織環境にも数々のリスクがもたらされる可能性があります。

Honeygain のサブレディットの投稿

プラットフォーム プロバイダー自身が危険な行為を積極的に推奨している事例もあります。以下は、あるプロキシウェア プロバイダーの FAQ のスクリーンショットです。

Peer2Profit の FAQ

これらのアプリケーションを実行する企業環境のエンドポイントでは、不正なトラフィックが企業ネットワークから発信されているように見えるため、レピュテーションに悪影響を及ぼし、ひいては企業ネットワークがレピュテーションベースのブロックリストに載ってしまうなど業務上の問題につながる可能性があります。同様に、外部のユーザと内部のネットワークセグメント上のエンドポイントとの間にトンネル化された通信経路が効果的に確立されてしまい、従来の境界ベースの検査と脅威検出機能が回避される恐れがあります。クライアント アプリケーション自体が悪用され、企業ネットワーク内のシステムに侵入される危険性もあります。

さらに、攻撃者がこのネットワークモデルを利用して、プロキシウェアによって作成されたネットワークを使用して攻撃を行う可能性もあるのです。こうなると、世界中のさまざまな一般家庭向けネットワークから攻撃が発信されているように見え、攻撃の分析と対応が困難になることも考えられます。Tor exit ノード、「匿名」プロキシ、その他の一般的なトラフィック難読化技術を監視・追跡するために使用されているメカニズムは、現状ではプロキシウェアネットワーク内のノードを追跡できません。

プロキシウェアの普及状況

このビジネスモデルは、未使用のネットワーク帯域幅で不労所得を生み出すため、ユーザにとってますます魅力的になっています。Honeygain のサブレディットの投稿者数の増加からこの傾向は明らかです。

以下のスクリーンショットにあるように、プロキシウェアの 1 つである Peer2Profit![]() の登録ユーザは約 55,000 人に上ります。

の登録ユーザは約 55,000 人に上ります。

最も人気のあるプロキシウェアの 1 つである Honeygain は、「2021 年ユーザエクスペリエンスおよび意識調査(2021 User Experience and Awareness Survey)」の詳細を最近発表しました。レポートによると、Honeygain のユーザから 2020 年の 16 倍、約 25 万件の調査回答が寄せられているとのことです。

Honeygain のクライアントが使用する API に関連する DNS アクティビティを調査したところ、多数のクエリが実行されていることが分かりました。これは、インターネット全体におけるプロキシウェアの人気を示しています。

Honeygain の API に関連するドメインの名前解決を行っているシステムの大部分はブラジルにありましたが、他の多くの国でもアクティビティが確認されました。

プロキシウェアという比較的新しい分野に注目しているのは、ユーザだけではありません。攻撃者も同じくプロキシウェアを活用して、マルウェア攻撃を収益化する方法を模索しているのです。

プロキシウェアの機能はそれぞれ異なるため、このブログの分析の大部分では、最も人気のある Honeygain![]() に焦点を当てることにします。この記事では主に Windows 用プロキシウェアを標的とする脅威を取り上げていますが、Honeygain は Android 向けにも提供されています。執筆時点では、Android のクライアントが不正に使用されているケースや、ユーザのデバイスを悪用しているケースは確認されていません。

に焦点を当てることにします。この記事では主に Windows 用プロキシウェアを標的とする脅威を取り上げていますが、Honeygain は Android 向けにも提供されています。執筆時点では、Android のクライアントが不正に使用されているケースや、ユーザのデバイスを悪用しているケースは確認されていません。

マルウェア攻撃

プロキシウェアに関連する悪意のあるアクティビティを分析したところ、攻撃者がマルウェア攻撃の効果を高めるために使用しているいくつかの方法を特定しました。今回の調査の過程で、Honeygain などのアプリケーションの正規のインストーラを装って配布されているさまざまなマルウェアファミリを確認しています。トロイの木馬化されたインストーラによって、正規のアプリケーションをインストールしていると信じている標的に RAT や情報窃盗マルウェアなどが配布されています。

標的のネットワーク帯域幅を搾取して収益を上げる目的で、攻撃者がプロキシウェアを配布しているケースもあります。さらに、プロキシウェアを使用してネットワーク帯域幅を収益化すると同時に、暗号通貨のマイニングに標的の CPU リソースを利用しようとするマルウェアも確認しました。以降のセクションでは、今回発見した最も興味深い攻撃のいくつかを分析します。

トロイの木馬化されたインストーラ

確認された最も一般的な手法の 1 つは、正規のプログラムのインストーラのように見える偽物に悪意のある他のコンポーネントを含めるというものです。これらの攻撃では、Honeygain などの正規のプロキシウェアのインストーラを装った悪意のある実行ファイルが配布されています。この実行ファイルは、正規のアプリケーションと同時にマルウェアを密かにインストールします。

ある攻撃の例では、Honeygain のインストーラを装った暗号通貨マイニングマルウェアが配布されていました。最初のマルウェアドロッパーは、Smart Install Maker を使用して作成されたインストーラバンドルでした。このバンドルには、署名された正規の Honeygain インストールパッケージとマルウェアが含まれていました。以下に示すように、マルチステージの感染プロセスを特徴とするマルウェアであり、複数の異なるコンポーネントを使用しています。

初期インストール

インストーラバンドルが実行されると、さまざまなコンポーネントがシステムの %TEMP% ディレクトリに抽出された後、正規の Honeygain インストーラが実行されます。これが、標的が目にすることになる実行内容です。それと同時に、マルウェアの動作に必要なさまざまなコンポーネントが密かに作成、実行されます。

インストールプロセスで使用されるメインの Honeygain のプログラムディレクトリは以下の場所にあります。

C:\Program Files (x86)\HG\Honey gain\

このマルウェアは、2 つの悪意のあるファイル(setup_x86.exe と url.vbs)をこのディレクトリに保存します。

また、C:\ProgramData\Microsoft\Windows\intelx86_driver に作業ディレクトリを作成し、メインの暗号通貨マイニングドロッパー(iv.exe)を書き込みます。このペイロードはインストーラによって実行され、マイニングプロセスが開始されます。

VBScript ファイル(url.vbs)も初期インストーラプロセスによって実行され、感染したシステムで Web ブラウザを起動して、マルウェア作成者のアカウントに紐づいていると思われる Honeygain の紹介コードに関連付けられたランディングページに標的をリダイレクトします。これに関連する VBScript は以下のとおりです。

このスクリプトが実行されると、標的は Honeygain の紹介コードに関連付けられているランディングページに移動します。標的がこのランディングページを使用して Honeygain のアカウントにサインアップすると、感染を収益化する新たな方法を攻撃者が獲得するという仕組みです。

次に、初期インストーラが setup_x86.exe を実行します。このファイルは永続化を実現し、暗号通貨マイニングコンポーネントである iv.exe を実行するために使用され、その後、実行を終了します。

追加のインストールと永続化

追加のセットアップおよびインストールタスクは、setup_x86.exe によって実行されます。まず、Windows Service Configuration Tool(sc.exe)を起動して、「Wwanip」という Windows サービスを停止し、削除します。これには、以下のコマンドライン構文が使用されます。

"C:\Windows\System32\sc.exe" stop Wwanip "C:\Windows\System32\sc.exe" delete Wwanip

その後、「C:\Users\SYSTEM」の下にディレクトリ構造を作成し、以下のコンポーネントを保存します。

C:\Users\SYSTEM\AppData\Roaming\Intel\Graphics_driver\Graphics_driver\sysdll.exe C:\Users\SYSTEM\AppData\Roaming\Intel\Graphics_driver\Graphics_driver\vxml.xml C:\Users\SYSTEM\AppData\Roaming\Intel\Graphics_driver\Graphics_driver\ixml.xml C:\Users\SYSTEM\AppData\Roaming\Intel\Graphics_driver\Graphics_driver\sc.md

続いて、以下の場所に実行ファイルを作成します。

C:\ProgramData\Microsoft\Windows\intelx86_driver/service.exe

次に、このマルウェアは 2 つのスケジュールタスクと 1 つの Windows サービスを使用して、標的のマシンで永続化を実現します。

最初のスケジュールタスクは、XML 設定を使用して作成されます。以下の構文が使用されます。

"C:\Windows\System32\schtasks.exe" /create /xml "C:\Users\SYSTEM\AppData\Roaming\Intel\Graphics_driver\Graphics_driver\vxml.xml" /tn "Desktop Windows Manager Adapter For Microsoft Windows" /ru "system"

この XML 設定は、システムの起動時に C:\ProgramData\Microsoft\Windows\intelx86_driver\intel_vga.exe を実行するようにスケジュールタスクに指示し、システムの再起動後も永続化できるようにします。

次に、別の XML 設定を使用する 2 つ目のスケジュールタスクが作成されます。これには以下の構文が使用されます。

"C:\Windows\System32\schtasks.exe" /create /xml "C:\Users\SYSTEM\AppData\Roaming\Intel\Graphics_driver\Graphics_driver\ixml.xml" /tn "Virtual Disk Manager Adapter For Microsoft Windows" /ru "system"

このスケジュールタスクに関連付けられた XML 設定ファイルは、一連の時間ベースのトリガーを定義します。これにより、以下のスケジュールで C:\ProgramData\Microsoft\Windows\intelx86_driver\service.exe が実行されます。

最後に、新しい Windows サービスが作成され、システム起動時に自動的に開始されるように設定されます。このサービスはすぐに開始されます。以下のコマンドを使用して新しいサービスが作成されます。

"C:\Windows\System32\sc.exe" create Wwanip binPath= "C:\Users\SYSTEM\AppData\Roaming\Intel\Graphics_driver\Graphics_driver\sysdll.exe" start= auto

前述の service.exe は、実質的に setup_x86.exe のコピーです。同じファイルをドロップし、同じスケジュールタスクを作成します。主な違いは、service.exe には非標準バージョンの Smart Install Maker が含まれていることです。

setup_x86.exe プロセスは、アンインストールの実行ファイルとその INI ファイルをファイルシステムパス「C:\Program Files (x86)\Microsoft Corporation\Microsoft Visual C++ 2013 Redistributable (x86) – 19.1.30」に作成します。これは正規のインストーラパッケージと同様です。

更新メカニズム

前述のように、マルウェアのインストールプロセスでは、「Wwanip」という Windows サービスを作成することで、C:\Users\SYSTEM\AppData\Roaming\Intel\Graphics_driver\Graphics_driver\sysdll.exe の永続化が行われます。

このサービスは .NET 実行ファイルを呼び出します。.NET 実行ファイルは、コマンド & コントロール(C2)から更新を取得し、サーバから返されたコンテンツを使用して以前に保存されたマルウェアコンポーネントを上書きします。これは、利用可能な最新バージョンでマルウェアを定期的に更新するために使用されているメカニズムだと考えられます。実行ファイルには OnStart() と OnTimer() という 2 つの主要な関数が含まれており、このプロセスを円滑に進めます。

上記のように、OnStart() 関数は C2 から追加データを取得し、返されたデータを C:\ProgramData\Microsoft\Windows\intelx86_driver\intel_vga.exe にコピーします。これはおそらく、過去に感染したシステムでマルウェアの最新バージョンが実行され続けるようにするためです。

OnTimer() 関数も同様に動作しますが、削除された場合や利用できない場合に、services.exe ファイルがシステム上に存在することを確認する役割も果たします。

以下は、最新バージョンのマルウェアをリクエストするために sysdll.exe プロセスが実行する HTTP リクエストの例を示すスクリーンショットです。

分析時点では C2 はアクティブではありませんでしたが、履歴データを見ると、この URL へのクライアントリクエストにバイナリコンテンツで応答していたことが分かります。これらのケースで提供されるバイナリは、初期にシステムにドロップされた暗号通貨マイニングコンポーネント(iv.exe)と一致しており、以下のセクションで説明するように動作します。

暗号通貨マイナーのペイロード

メインの暗号通貨のマイニングペイロード(iv.exe)は、前述の初期インストールプロセスで作成、実行されます。前のセクションで説明したように、別のコピー(intel_vga.exe)も C2 から定期的に取得され、スケジュールタスクによって再起動後も永続化されます。

これは、暗号化された 2 つのリソースを含む .NET 実行ファイルです。

これらのリソースは実行中に取得され、AES_Decryptor() という関数を使用して復号されます。

リソースの 1 つは、最後の暗号通貨マイニングペイロード(XMRig)をリモートプロセス(この場合は svchost.exe に関連付けられている)に挿入します。

この例では、以下のパラメータを使用して XMRig が実行されます。

C:\Windows\System32\svchost.exe -B --donate-level=1 -a null -o heartsbeat[.]gq:3333 -u user -p coucou -o gulf[.]moneroocean[.]stream:10004 -u 45dLToERxNfcTR3AH2tJmr3xP3wuDyeap9UTaH5EtMHyB9zEeUN9XMo6PMdHFGjNkKgPKiAGZeQjtbVWLML3J6Bc1rYAGDY -p Homerig --opencl -t 2 --cpu-max-threads-hint=60

使用されているマイニングプールを調査したところ、この攻撃がこれまで大成功を収めたようには思えません。この記事の執筆時点では、約 2.19 XMR しか支払われていませんでした。

プロキシウェアの普及に伴い、マルウェアの一部として正規のインストーラを利用し、標的にシステムを感染させるように仕向けるマルウェアの事例が増えると考えられます。

Honeygain のボットネット

感染プロセス中にプロキシウェアの偽物を利用するマルウェア以外にも、Honeygain のインストールを試み、新たにインストールされたクライアントを攻撃者の Honeygain アカウントに登録し、感染したシステムの帯域幅を収益化できるようするマルウェアを特定しました。Honeygain は 1 つのアカウントで動作するデバイスの数を制限![]() していますが、攻撃者が自らの制御下にある感染システムの数に基づいて複数の Honeygain アカウントを登録し、攻撃を拡大するのを阻止することはできません。

していますが、攻撃者が自らの制御下にある感染システムの数に基づいて複数の Honeygain アカウントを登録し、攻撃を拡大するのを阻止することはできません。

攻撃者がまさにこれを試みている事例が確認されています。そのケースでは、最初の悪意のある実行ファイルには、Base64 でエンコードされた 3 つのリソースが含まれていました。リソースの一例を以下に示します。

これら 3 つのリソースは、マルウェアが使用する以下のコンポーネントに相当します。

- アプリケーション 7-Zip に関連するメインのプログラム実行ファイル

- 7-Zip アプリケーションで使用される DLL

- 過去にインストールされたシステムからコピーした Honeygain のプログラムディレクトリを含む ZIP アーカイブ

最初のバイナリが実行されると、これらのリソースが抽出され、システムの %APPDATA% 内に「Winint」という作業ディレクトリが作成されます。7-Zip アプリケーションと DLL は、このディレクトリ内に保存されます。ZIP アーカイブは、以下の構文を使用して展開されます。

%APPDATA%\Winint\Winint\7z.exe e %APPDATA%\Winint\Winint\winint.zip -o %APPDATA%\Winint\Winint -y

このディレクトリに保存されている実行ファイル(winint32.exe)が実行され、Honeygain アプリケーションが起動されます。このバイナリは、Honeygain v.0.6.4.0 に関連する正規の .NET 実行ファイルを改変したコピーと考えられます。メインアプリケーションが標的の目に触れないように、一部のデザイン要素が削除されています。

アプリケーションの main() 関数が変更されていて、感染したシステムで永続性を実現できるようになっています。システム起動時に Honeygain アプリケーションが実行されるだけでなく、何らかの理由で終了した場合にも毎分実行されます。通常の main() 関数と悪意のある実行ファイルに含まれている関数の比較を以下に示します。

実行ファイルには、アプリケーションの実行時に Honeygain の API の認証に使用されるハードコードされたログイン情報も含まれており、標的のシステムを既存の Honeygain アカウントに関連付けることができます。以下のスクリーンショットは、Honeygain アプリケーションに加えられた変更を示しています。

感染したシステムからの API 通信を代行受信して検査することで、このアクティビティを確認できます。このケースでは、Honeygain のアカウント数が登録を許可されているクライアントの総数をすでに超えているようです。

これが、攻撃者が標的のシステムのリソースを収益化するために見いだした別の方法です。感染したシステムの CPU リソースを収益化しようとする暗号通貨マイニングマルウェアとは異なり、このタイプのマルウェアはシステムのインターネット接続を収益化しようとします。これは、月間帯域幅が限られているサブスクリプションを利用している標的に特に損害を与える可能性があります。つまり、システムで常時稼働している Honeygain によって追加の使用料金が発生し、直接的な金銭的損失につながる恐れがあるということです。

マルチペイロードの収益化

Talos の研究者は、複数の方法を同時に使用して、成功した感染を収益化しようとするマルウェア攻撃の例も特定しています。あるマルチステージのマルウェア攻撃では、情報窃盗マルウェア、暗号通貨マイニングマルウェア、感染したシステムのリソースを使用して収益を上げるプロキシソフトウェアが同時に配布されていました。

これは、攻撃者が利用するさまざまなアプローチの見本のような例です。もはや攻撃者は、暗号通貨マイニングを導入して収益を上げるだけでは満足していません。同時に、機密データを盗み、ネットワーク帯域幅を収益化するようになっています。

以下は、このケースのマルウェアの全体的な実行フローを示す概要図です。

以降のセクションでは、感染プロセスの各コンポーネントに関連する機能について説明します。

ステージ 1:初期ローダ

C++ で記述された初期マルウェアローダは解凍された標準のバイナリであり、活発に開発が進められているようです。このダウンローダは感染チェーンの以後のすべてのステージを開始します。

まず、ミューテックス「LIJKMERGL32D23890NUFEWOIHJ」の作成を試み、失敗すると終了します。その後、%APPDATA%\Roaming 内に「Shared Resources」というディレクトリが作成されます。続いて、「Numerical Resources Monitor.exe」というファイル名で、この新しく作成されたディレクトリに自身をコピーします。マルウェアは、新しいバイナリの場所を指す「Shared Resources Monitor」という Windows レジストリの Run エントリを作成します。このエントリは「HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run」に作成されます。

このダウンローダは、マルウェアで使用される他のほとんどのコンポーネントと同様に、IPLogger URL Shortener を介して攻撃者に HTTP リクエストを送信し、感染プロセスの現在のステータスを記録します。実行中であること、ドロッパーのバージョン、プロセッサの特性がレポートされます。

ペイロードをダウンロードする前に、プロセスがすでに実行されているかどうかを確認し、C2 に報告を返します。その後、ローダは第 2 ステージのバイナリ(実際には最後のマルウェアペイロードのダウンローダ)をダウンロードしようとします。まず XMRig 暗号通貨マイナーを導入します。このマイナーは、「%APPDATA%\Roaming\Monitoring Statistics\」ディレクトリに MobileStatsMonitor.exe というファイル名で保存されます。その後、追加のローダをダウンロードしてプロキシウェアを展開し、標的の帯域幅の収益化を試みます。最後に、独自のパスワード窃取プログラムのダウンロードと実行を試行します。各コンポーネントについては、以降のセクションで詳しく説明します。

ステージ 2A:XMRig 暗号通貨マイナードロッパー

この実行ファイルは 2 つのタスクを実行します。まず、Dropbox から XMRig ペイロードをダウンロードし、Monero 暗号通貨をマイニングするために必要な設定で起動します。

XMRig ダウンローダとマイニング実行ファイルには、永続化メカニズムは確立されていません。設定は、ステージ 2 ダウンローダの実行ファイルにハードコードされています。XMRig の実行に使用されるパラメータを以下に示します。

初期ダウンローダは、以後のステージの永続化メカニズムおよびマイナーの更新メカニズムとして機能します。システムを再起動するたびに、初期ローダが利用可能な最新のペイロードを取得して実行します。

このローダは情報窃取マルウェアをダウンロードして実行しようとしますが、プログラミングエラーのため、実行は失敗します。

両方の実行ファイルは Base64 でエンコードされた後、キー「3」を使用する文字単位の XOR 演算で難読化されます。この難読化方法は、一連の論理演算とビットシフト操作からキーを取得します。

ステージ 2B:情報窃盗マルウェア

基本的に、情報窃取マルウェアは、NirSoft から入手できる ChromePass と WebBrowserPassView という 2 つの有名なパスワード復元ユーティリティのドロッパーです。これらのユーティリティは、アプリケーションから機密情報を取得するために一般的に使用されます。機密情報は攻撃者に送信され、さらなる収益化に利用されます。

このツールは前のセクションで説明したのと同じ方法で難読化されます。出力は攻撃者が制御する、C2 とは異なるサーバに漏洩します。アップロードが実行されると、結果とユーティリティの両方がシステムから削除されます。

このコンポーネントは、今回の分析で言及した他のコンポーネントと同様に開発の初期段階にあるようです。この実行ファイルには、Chrome と Firefox のプロファイル情報も抽出するコードが存在しますが、そのコードは実行されません。

ステージ 2C:Honeygain と Nanowire のローダ

Honeygain だけが悪用されているわけではありません。感染したシステムで、Honeygain または Nanowire(またはその両方)を取得して実行する機能を含む、ステージ 2 のマルウェアペイロードが配信されているのを確認しました。現在、活発に開発が進められていると思われますが、攻撃者がこれらのプロキシウェアを悪用する方法が見て取れます。

このケースでは、ステージ 2 のペイロードがローダとして機能し、Dropbox でホストされている複数の追加コンポーネントを取得します。

以下のようなコンポーネントです。

- Honeygain のプログラムディレクトリを含む ZIP アーカイブ

- Nanowire アプリケーションの実行ファイル

- Nanowire 設定ファイル

- Honeygain 設定ファイル

マルウェアは、Dropbox でホストされている ZIP アーカイブを取得しようとします。この ZIP アーカイブには、Honeygain のプログラムディレクトリのコピーが含まれています。通常はアプリケーションのインストール時に作成されるディレクトリですが、このケースでは、攻撃者が過去に Honeygain をインストールしたシステムから取得されたもののようです。

「GetExeLocalAppDataUserConfigPath()」という関数も、特定の Honeygain 設定ファイルをチェックし、必要に応じて Dropbox から取得した設定ファイルに置き換えようとします。

このケースの Honeygain 設定ファイルには API キーが含まれています。マルウェアが Honeygain に対して認証を行い、感染したシステムを攻撃者のアカウントに登録して収益を得るために必要なキーです。

マルウェアは、Honeygain のクライアント アプリケーションを起動する前に Windows レジストリを変更し、DisableNotifs() という関数を使用して「Windows Push Notifications User Service(WpnUserService)」を再起動することで、プログラム通知の無効化を試みます。

Honeygain のクライアントが最終的に起動されると、クライアントが認証できるように API キーが Honeygain プラットフォームに送信されます。トークンを含む Honeygain のクライアントの API リクエストの一例を以下に示します。

このマルウェアには、感染したシステム上で Nanowire をダウンロードして実行するために必要な機能も含まれています。以下に、Nanowire 実行ファイルと、関連する設定ファイルの取得に使用される DLNanowire() 関数の例を示します。

上記の関数のパラメータは、Nanowire のクライアントを密かに「販売」モードで起動します。これにより、感染したシステムのインターネット接続が Nanowire ネットワークの他のメンバーにより使用され、攻撃者に収益をもたらします。取得された設定ファイルによって、感染したシステムがプラットフォーム全体で攻撃者のアカウントに関連付けられます。こうして収益化が実現します。以下の例は、このケースのマルウェアに含まれる Dropbox の URL でホストされていた Nanowire 設定ファイルの一部です。

この設定により、Nanowire ネットワークで使用できる帯域幅の量も制限されます(この場合は 20 Mbps)。同様な設定ファイルを取得して、Honeygain のアプリケーションで使用することもできます。

Startup() という関数は、HKCU 内の Windows レジストリの Run エントリを使用して、感染したシステムで永続性を実現します。

また、実行ファイルは、指定された User-Agent を使用してリモートサーバに情報を送信する SendToPanel() 関数も備えています。この URL は IPLogger URL 短縮サービスを指します。

執筆時点では、この短縮 URL は hXXps[:]//www[.]test[.]com に解決されました。この機能が現在開発中であること、現時点では使用されていないものの、将来的には攻撃者によって使用される可能性があることが示唆されています。POST リクエストの一例を以下に示します。

分析したサンプルでは、DLNanowire() 関数は直接呼び出されませんでした。ただし、その存在と、指定された Dropbox の URL でペイロードがアクティブにホストされていることから、この機能が完全に有効であり、攻撃者が使用できることが分かります。

コマンド & コントロール(C2)

このマルウェアは、IPLogger URL 短縮サービスを使用して、感染したシステムと攻撃者が制御するインフラストラクチャ間の C2 通信を行います。感染プロセスの各段階を通じて、HTTP リクエストの User-Agent ヘッダーに情報を埋め込むことで、ステータスの更新が送信されます。リクエストの送信先は特定の IPLogger URL です。この URL は攻撃者によって監視されている実際のインフラストラクチャにリクエストを転送するように設定されています。C2 通信は感染プロセスの各段階の重要なポイントで発生し、感染プロセス全体の進行状況が継続的に更新され、問題が発生した場合は攻撃者に通知されます。以下の画像は、XMRig マイナーが正常に実行されたときに送信されるステータス更新の例を示しています。

同様のメッセージは、感染全体を通じて実行された多くのコンポーネントで確認できます。エラーが発生した場合も、同じメカニズムを使用して攻撃者に送信されます。以下の例は、Honeygain クライアントの導入の失敗に関するものです。

前述の情報窃盗マルウェアは、感染したシステムから機密情報を盗み出します。収集されたデータは、情報窃盗マルウェアの Upload() 関数で定義された HTTP POST リクエストを介して、攻撃者が制御するサーバに送信されます。

上記の例は、標的をより効果的に感染させ、マルウェア拡散攻撃を収益化するための新しい方法を見つけ出そうとする攻撃者が現在使用しているさまざまなアプローチを示しています。プロキシウェアの人気が高まり続けている中、この種の不正使用の例も今後も増えるでしょう。

プロキシソフトウェアは悪意があるのか

プロキシウェアはここ数年でますます広く使用されるようになっています。しかしプロキシウェアは大半の企業環境に重大なリスクとなる可能性があります。企業の資産にプロキシウェアがインストールされている場合、セキュリティチームに警告する必要があります。マルウェアの感染が成功したのか、あるいは従業員がポリシーに反してインストールを行ったのかを判断するために、対策を講じる必要もあるでしょう。いずれの場合も、プロキシウェアを望ましくないアプリケーション(PUA)または望ましくないプログラム(PUP)と見なし、環境内で発見される可能性のある暗号通貨マイニングソフトウェアと同様の方法で処理することは必須です。

まとめ

プロキシウェアは正当な目的で構築された比較的新しいプラットフォームですが、悪用する方法が攻撃者にすぐに見つかっています。正当な目的で開発されたのに不正使用されるケースは、今回が初めてではありません。過去には、Discord と Slack のコンテンツ配信ネットワークの不正使用に関する記事を投稿しています。プロキシウェアでは exit ノードをカタログ化できず、Tor よりも発信元を隠匿できるため、悪用される可能性は高いと考えられます。組織にとって、プロキシウェアには重要な問題が 2 つあります。1 つはリソースの悪用です。組織が気付いていないアクティビティが原因でブロックリストに登録される危険性も伴います。2 つ目は組織の攻撃対象領域の拡大です。エンドポイントに初期の攻撃ベクトルが直接作成される危険性もあります。

プロキシウェアのネットワークを介した接続を特定する方法はなく、元の IP を調査する意味すら薄れてしまうため、研究者にとって新たな課題となっています。プロキシウェアにはさまざまなリスクがあります。企業の資産でこうしたアプリケーションを使用することは禁止した方がよいでしょう。ほとんどの場合、プロキシウェアに関連付けられたネットワークとエンドポイント間の通信を許可すべきではありません。環境内のシステムが通信を開始したときに確実に検出・対応できる、包括的な記録 / 警告メカニズムを導入することも検討してください。そうした通信がシステム侵入の痕跡である可能性も否めないからです。

カバレッジ

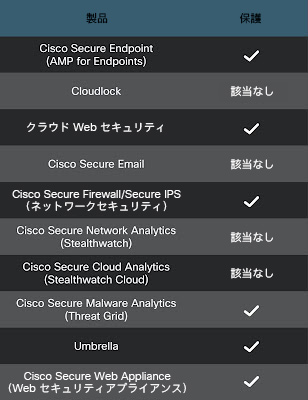

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint は、この記事で説明したマルウェアの実行を阻止するのに最適です。新規ユーザの方は、こちらから![]() Cisco Secure Endpoint を無料でお試しいただけます。

Cisco Secure Endpoint を無料でお試しいただけます。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Firewall と Meraki MX を使用すれば、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Cisco Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護機能は、Cisco Secure Firewall Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。今回の脅威を検出する目的でリリースされた SID は、45549、46237、58030 ~ 58033 です。

で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。今回の脅威を検出する目的でリリースされた SID は、45549、46237、58030 ~ 58033 です。

Orbital クエリ

Cisco Secure Endpoint ユーザは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。Osquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。Osquery の具体例については、こちら![]() をクリックしてください。この脅威には以下の Osquery が追加されています。

をクリックしてください。この脅威には以下の Osquery が追加されています。

- malware_honeygain_trojanized_installer

- malware_honeygain_loader

- malware_honeygain_bot

侵入の痕跡(IOC)

これらのマルウェア攻撃に関連して、次のような侵入の痕跡が確認されています。

ミューテックス

LIJKMERGL32D23890NUFEWOIHJ

ハッシュ

今回のマルウェア攻撃に関連する侵入の痕跡として、次のファイルのハッシュ値(SHA256)が確認されています。

086dd09e67cbf05bf8c1b2561cf691239b815405ed67a6aa72b50f893f1122e9

1421a79bdfd81204a790fd251c2e8fe89e1a1dee8a8474f1f31b931bce5f31c5

17792e110e2fc30559c33016f08c8ed8923c409c0950a98bbcde48be349f97cf

21ffcc6fd78d7d2a349556c96eca0671184ba67fc5f3f743185936750eb2bf76

2601dceab5674a229c06773e90b7c290fe660be2ac42a006eb3ba1161817eb35

2644f696d1b204838cbadaf46a3c804e76a769b22c72ea7aa03a51e8c1e68b3d

29f528be9fed9d4b8dff6717fdbc4cd76af5220ce0a8bbbdf9d4a9eda924b9bd

2b418045a2d3b7f3fdcbbbdb163778eb71b759972ba36a3800bf0c8b168ef161

34e7feb3916d569544b635d022d828142814f387805fd051627aa548986e9c64

3f85c476599f081fc17e141c69b53b1abf5069b0fbc1b62133daaaae486fd587

496b0fdd817adac8f8f7e988b081798be5ed7dc1b5b17ce7a129e3913975ced0

4b50a883cb3a3b561002de895db665735be17f342d4a484c9a994df9e360f94c

53a48d3314d4c4660931653821496415ba9687e4f14b458d9cf61cc96632c131

57e2032cd6fdf226511ebb0c4151de2d91ff5282c238145b7313eceb8d703ac9

5a099571b1ff22edbe4621c60def5d597a644771a02f5c179c73596d33efb8ff

5a4ef62cfed9147274068d125218c3f7683e1537bdf10baecca9897ef98ba144

60520f3c00ca73f1c3afaba97533307cf0bde1a582cc035230b91d414ccd3974

61b277234f107b478bcf0becbdff3025b0d9ffe6d5e2db499b82ad82de621a8a

6ec1886769320d0f6edff7c0061819ab48104c6f55b211c015b2699521326522

70fc89f354e9a319448b72b3560e8a728c3c02e75bda6a2970dc21eaf2156ad7

738c6951897a6a08ff68738bbaca40b820c421a2bf6b6736fe47f67422431651

74d72a2426e053de09386653c04fa246a3054dae2b6af440c510bf5d4b1a553d

7b28c0e9baba5dc01b98be47c3d3b3913c7184b106b788a519e6528599747aec

802c83d71793036f195a4455e9f76f2b1ee0c7e4b95d48b0c4d45698fab37122

809ff25715e5bd18d3fa878e5c05d810c998649c6602cf46f1adcd28419b4be7

833ee2b2d2ebe3698a1ba8333b0fbbaf0f00a6628917f1419e606a317627984b

8d4adeedcc2ada8079c8b8833477ecc906444d433796f19d2d166cfbfa247351

8eb315d34ae0e568d657f52bbfb672cbb45380326964aa71313f6876c8e100ab

a368cc0ee42d4e6a740c529beb38283012d69f573b65490ac04d8ea57a9d5def

a6aa7fe2ac233bf2c8f3f1342fd57d43739d6839bb25e244e41305e68cdfaf20

b5defe839274e913c3024ffe3e12272a6f398b49c17e74608a772606acf19970

b88c0edb75026bbe541ee9a7ec1070334c62b2e5e0f6d5944d5beb83eacb72d0

be2111b1f2546368e8867927f3ec7607287c43742c2b704c1db6f040c2bdd28c

c01d55c9ce208eb645465a85dcd4f5d4444ef4661012c0e2714eb172bd373eeb

cc918cafea413e2814d0414b8582c0f4e12e9f72c963317f641c431d4d188616

cda362e1e7fb85e31a36c20b181e5f9b1aaa3479fbd2ca84c9bf06b9bb688b7d

d6209431e0da47fc8ad6d6e0625f5ed19c8647a5818f94b149a1d531bed32013

e98ec3f798200525276713e881fab6758c056ea2988806e4fa479e7fa29061f9

f858b1f43b3076cb3c8843852c531b64317ec72d06b41e49557c3e8b7360f214

fe6592ee011877d9a851e84b95908c3dd887214bcc668147805613f2573ce5af

ドメイン

今回のマルウェア攻撃に関連する侵入の痕跡として、以下の ドメインが確認されています。

ariesbee[.]com

bootesbee[.]com

aurigabee[.]xyz

analytics[.]honeygain[.]com

api[.]honeygain[.]com

download[.]honeygain[.]com

www[.]xsvpn[.]cf

terminist-journal[.]000webhostapp[.]com

r[.]honeygain[.]money

URL

今回のマルウェア攻撃に関連する侵入の痕跡として、以下の URL が確認されています。

hxxps://www[.]dropbox[.]com/s/vhpmmwns1k9wh33/Honeygain.zip?dl=1

hxxps://www[.]dropbox[.]com/s/rfbrftww47y0edv/nanowire.exe?dl=1

hxxps://www[.]dropbox[.]com/s/7hy2ausr3rouflp/nanowire.toml?dl=1

hxxps://www[.]dropbox[.]com/s/gq3tt6iawri6m3w/user.config?dl=1

hxxps://www[.]dropbox[.]com/s/puz02l0l7a4wjmt/beehive.txt?dl=1

hxxps://www[.]dropbox[.]com/s/gp7s712krr67kcx/MinerDownloader-1-23-21.txt?dl=1

hxxps://docs[.]google[.]com/uc?id=0BxsMXGfPIZfSVzUyaHFYVkQxeFk&export=download

hxxps://www[.]dropbox[.]com/s/zhp1b06imehwylq/Synaptics.rar?dl=1

hxxps://www[.]dropbox[.]com/s/ve1i21h0ubslnkr/xmrig2.txt?dl=1

hxxps://www[.]dropbox[.]com/s/h5lge8h8rhw93rh/Stealer%201-23-21.txt?dl=1

hxxps://www[.]dropbox[.]com/s/8jyj3a5vw1bwot9/ChromePass.txt?dl=1

hxxps://www[.]dropbox[.]com/s/v8x3jnnx15hjz04/WebBrowserPassView.txt?dl=1

hxxps://r[.]honeygain[.]money/SAMIBDC7

hxxps://iplogger[.]org/2jbNj6

hxxps://iplogger[.]org/2azxA5

hxxp://www[.]xsvpn[.]cf/ssr-download/readme.md

情報窃取マルウェアがデータ漏洩に使用する URL:

hxxps://terminist-journal[.]000webhostapp[.]com/donkeydick.php

本稿は 2021 年 08 月 31 日に Talos Group

のブログに投稿された「Attracting flies with Honey(gain): Adversarial abuse of proxyware

」の抄訳です。

Tags: