「Conti」から最近流出したランサムウェアハンドブックの翻訳と、それに関する Talos の分析

概要

最近、「Conti」からハンドブックが流出![]() しました。Conti はサービスとしてのランサムウェア(RaaS)を提供するハッカー集団です。Talos には該当言語をネイティブレベルで操る専門チームが在籍しており、彼らに依頼してハンドブック全体を英語に翻訳しました。また、ハンドブックで参照されている『Cobalt Strike』マニュアルも翻訳しました。

しました。Conti はサービスとしてのランサムウェア(RaaS)を提供するハッカー集団です。Talos には該当言語をネイティブレベルで操る専門チームが在籍しており、彼らに依頼してハンドブック全体を英語に翻訳しました。また、ハンドブックで参照されている『Cobalt Strike』マニュアルも翻訳しました。

これらの文書は主にキリル文字で書かれており、流出させたのは Conti に恨みを持った関係者だと考えられています。機械翻訳では重要な点が正しく訳出されず、不明瞭な部分もあるため、セキュリティコミュニティにとって翻訳版は大きな意味を持つことでしょう。

興味深いのは、「LockBit」を操るハッカー集団に Talos が以前インタビューした際に、彼らがこのような事態を予測していた点です。インタビューではランサムウェアの闇社会で「内部関係者が裏切るだろう」と述べていましたが、今回はまさにそれが的中したことになります。また彼らによると、ランサムウェアの攻撃者はメッセージングアプリ Telegram で複数のチャンネルを作成して、最新のエクスプロイトや攻撃の手口を絶えず情報交換しているようです。ハンドブックの作成者が注目していた Telegram チャンネルのリストを見ると、まさにそうした用途で使われているであろうチャンネルが多数浮かび上がってきます。

ハンドブックを分析して判明した最大のポイントは、あらゆるスキルレベルのハッカーが Conti を利用していることです。マルウェア攻撃の経験が浅い攻撃者であっても、このハンドブックに従えば大手企業のネットワークに侵入できる可能性さえあります。ハンドブック全体の英語翻訳は本稿の末尾をご覧ください。

翻訳作業で気付いた点

翻訳作業では原文に文法エラーを多く発見しました。急いで作成された可能性も否めませんが、使われている語句から判断するかぎり、著者は少なくとも高校レベルの教育を受けているようです。最初からロシア語で書いたのか、それとも英語の文書を機械翻訳してハンドブックに含めたのかは不明です。自動翻訳でありがちな、不自然な語句(英語を音訳した略語や単語、フレーズ)が使われているからです。ただし、ロシア語に同等の単語が存在しないか、あるいは作成者が単に知らない / 使用しなかった可能性もあります。いずれにせよ、最終的にハンドブックはロシア語話者にとって自然な文面に編集されたようです。またハンドブックは幅広い公開資料から情報を引用しています。さらにハンドブックの各所にはフランス語の文章も含まれています。ただしこれは Cobalt Strike の出力例であり、フランス企業を狙った攻撃の結果であるか、またはそれをコピーしたものである可能性が高いと考えられます。

攻撃者に関する分析

ハンドブックにはチームリード、チャット、会議に関する言及があることから、Conti が少なくともある程度は組織化されているようです。また、貴重な資産の場所やアクセス方法などについても説明しているため、企業ネットワーク環境にも精通していることがうかがえます。これは特に欧米のネットワークに当てはまります。ハンドブックによれば、欧米のネットワークでは説明が充実しており、これが攻撃にも役立つからです。ただし Active Directory(AD)構造という文脈で「欧米」について言及している以外は、地理についての記述がありません。ハンドブックの手順は詳細で、しかも理解しやすく書かれていることから、作成者は理路整然としていると考えられます。

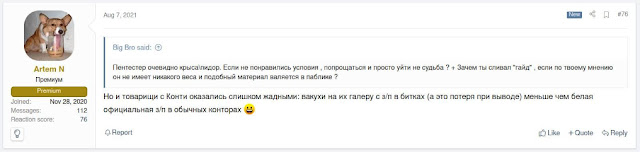

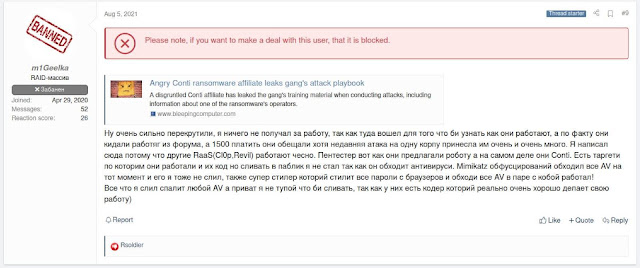

漏えい者の投稿によれば、Conti におけるペネトレーションテスト担当者の給与は約 1,500 米ドルです。実際にダークウェブにおける一部の投稿は、Conti での賃金が低めであり、合法的に働く方が稼げると指摘しています。

Conti での低賃金を明かした投

漏洩者に関する分析

ダークウェブで得られた情報から、漏洩者の身元が「m1Geelka」であることが判明しました。これは若い、Conti の下級メンバーだったようです。

プロフィールを見る限り、m1Geelka はペネトレーションテストの担当者ではないにせよ、IT に関心があるようです。

Telegram アカウントの情報に基づくと、この人物はウクライナ在住です。m1Geelka による当初の投稿によれば、今回ハンドブックをリークさせた理由は、賃金を払わない Conti に対する報復でした。

最初に漏洩したドキュメントを含む投稿

しかしその後、リークの目的が報復ではなく、Conti の反応を見るためだったと修正しています。それによれば、リークさせたのはウイルス対策ソフトウェア(AV)で検出可能な要素のみであり、それ以外の「企業秘密」とでも言うべき部分はプログラマーへの配慮からリークさせていないようです。

ハンドブック漏洩の理由を明かす m1Geelka

参入障壁の低下

翻訳で気付いた大きなポイントは、ハンドブック全体の緻密さとカバー範囲です。これほど詳細な情報が提供されていれば、初心者でさえ破壊的なランサムウェア攻撃を実行できる可能性があります。このため、他の種類の攻撃よりも参入の障壁がはるかに低くなります。こうした参入障壁の低下は、技術スキルが低い(スクリプトキディ)ため軽視され、不満を抱いていたメンバーによる漏洩につながった可能性もあります。

管理者アクセスの列挙手法

ハンドブックの作成者は、標的のネットワーク内に侵入した後に管理者アクセスを一挙に探し出す方法をいくつか説明しています。それらの特徴は、Net などのコマンドを使用してユーザをリストし、AdFind などのツールを使用して Active Directory にアクセス可能なユーザを一挙に特定する点です。また、LinkedIn などの SNS を使用して、特権のある役職やユーザを特定するといった OSINT(オープンソース インテリジェンス)も紹介されています。ハンドブックでは、こうした列挙作業が欧米のネットワークでは特に簡単であると指摘しています。その理由として、欧米におけるネットワークの構成や、役割と責任がコメントに詳述されている頻度などを挙げています。

Cobalt Strike

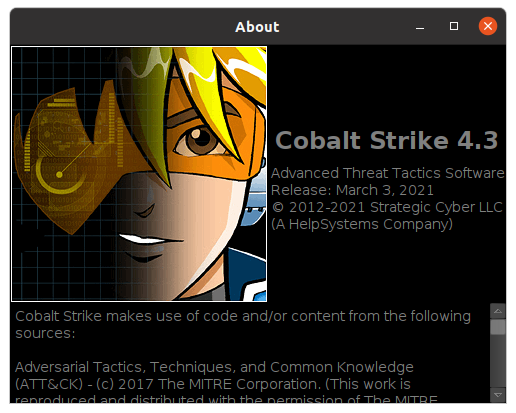

ハンドブックで説明されているツールは、レッドチーミング フレームワークの Cobalt Strike![]() が中心です。該当バージョン 4.3 で、サーバの JARM ハッシュは侵入された Cobalt Strike サーバから以前に取得されたものと一致しています。Cobalt Strike の効果は抜群です。さらにハンドブックは、Active Directory への攻撃方法を説明するロシア語のマニュアルからも多くを引用しています。そこで Talos は引用元のロシア語マニュアルを特定・入手し、それも翻訳してレポートに含めました。

が中心です。該当バージョン 4.3 で、サーバの JARM ハッシュは侵入された Cobalt Strike サーバから以前に取得されたものと一致しています。Cobalt Strike の効果は抜群です。さらにハンドブックは、Active Directory への攻撃方法を説明するロシア語のマニュアルからも多くを引用しています。そこで Talos は引用元のロシア語マニュアルを特定・入手し、それも翻訳してレポートに含めました。

ハンドブックで説明されているバージョンの Cobalt Strike。

ハンドブックで列挙されているツール

ハンドブックでは Cobalt Strike 以外にも、いくつかのツールや標準搭載の Windows ユーティリティが列挙されています。前述のツールやユーティリティの多くは、これまでのランサムウェア攻撃で使われてきたものですが、知名度が低いものも一部含まれています。Talos が分析したところ、そのうちランサムウェア攻撃で一般的に偵察・検出で使われているものは、Active Directory(AD)の情報を取得するための ADFind や、ユーザが所属するグループを一挙に突き止めるための whoami などです。

しかし、Talos インシデント対応チーム(CTIR)のランサムウェア対応業務では確認件数が少ない、Armitage![]() と SHARPView

と SHARPView![]() という 2 種類のツールについてもハンドブックは触れています。Armitage は Metasploit フレームワーク上に構築されたレッドチームのツールキットで、エクスプロイトやスキャンなどを起動できます。一方、SharpView は PowerView の .NET ポート版であり、PowerSploit を悪用した PowerShell ツールキット内に他の多くのツールと一緒に含まれています。また、CTIR での確認事例が少ない別のツール、

という 2 種類のツールについてもハンドブックは触れています。Armitage は Metasploit フレームワーク上に構築されたレッドチームのツールキットで、エクスプロイトやスキャンなどを起動できます。一方、SharpView は PowerView の .NET ポート版であり、PowerSploit を悪用した PowerShell ツールキット内に他の多くのツールと一緒に含まれています。また、CTIR での確認事例が少ない別のツール、

SharpChrome![]() と SheetBelt

と SheetBelt![]() もクレデンシャルダンプに使用されていました。SharpChrome は Chrome における SharpDPAPI の実装で、ログインと Cookie の復号を試みます。SheetBelt は、OS 情報(バージョン、アーキテクチャ)、UAC システムポリシー、ユーザフォルダなどのシステムデータを収集する、C# で記述されたプロジェクトです。

もクレデンシャルダンプに使用されていました。SharpChrome は Chrome における SharpDPAPI の実装で、ログインと Cookie の復号を試みます。SheetBelt は、OS 情報(バージョン、アーキテクチャ)、UAC システムポリシー、ユーザフォルダなどのシステムデータを収集する、C# で記述されたプロジェクトです。

以前にランサムウェア対応業務で Conti を処理した際の記録との比較

ハンドブックの翻訳後、マニュアルやガイドに記載されているいくつかの手法と、以前にランサムウェア対応業務で Conti を処理した際に発見した攻撃アクティビティや TTP を比較しました。まず多くのランサムウェア攻撃は、PowerShell を使用して Windows Defender のリアルタイム監視を無効にしますが、対照的にハンドブックはそれを手動で無効にするよう指示しています。ただし手動で無効にするには非常に多くの手間や時間が必要です。

ハンドブックでは、PowerShell 以外にも Windows Defender を無効化するツールについて触れています。それが GMER であり、PowerShell の代替として勧められています。GMER は複数件のランサムウェア対応業務で CTIR が確認したツールであり、そのうち少なくとも 1 件は Conti を使った攻撃でした。GMER は「ルートキット対策」ツールとして販売されており、セキュリティ対策や実行中のアンチウイルスを特定し、それらを停止 / 削除するためにランサムウェアの攻撃者が使用してきました。GMER の実行を監視することで、ランサムウェアの感染に先立つアクティビティを特定できます。GMER は数年間更新されていないため、ハッシュを使えば簡単かつ確実に追跡可能です。

Conti が見つかったインシデント対応業務のうち少なくとも 1 件では、攻撃者が Active Directory(AD)環境内のすべてのアカウントにアクセスできる可能性が高いと判断しました。興味深いのは、AD に侵入するための手口やアドバイスがハンドブックに多く記載されていることです。たとえば少なくとも 1 件のインシデント対応業務では、攻撃者が利用したアカウントに管理者アカウントと IT チームのアカウントも含まれていました。これらはいずれも、AD に侵入するための貴重なターゲットとしてハンドブックで重視されています。

またハンドブックには、Cobalt Strike での CVE-2020-1472 エクスプロイト(Zerologon)に関する指示も含まれています。2021 年第 2 四半期のインシデント対応業務でランサムウェア「Ryuk」を処理した際は、攻撃者が環境内の複数のリソースにアクセスし、CVE-2020-1472 をエクスプロイトして権限を昇格させることで、ドメインコントローラに成り済ましていました。権限昇格の脆弱性「Zerologon」が Ryuk で使われ始めたのは、Talos が把握しているかぎり、2020 年 9 月のことです。同年 10 月には、医療部門や公衆衛生部門に対する攻撃でも使われました。Conti は Ryuk の後続だとする指摘もあります。

まとめ

残念ながら、Conti のようなランサムウェア販売組織が消滅することはありません。むしろ問題が今より深刻化する可能性は高いと言えます。翻訳されたハンドブックにより、侵入先のネットワークで利用するツールや、ネットワーク内で狙うべきシステムを OSINT で探し出す手口など、攻撃手段が明るみに出たことで間違いなく言えるのは、彼らが包括的なマニュアルを提供しているという点です。

そのため、経験豊富な攻撃者だけでなく初心者までもが、大規模な攻撃を実施できるようになります。つまり攻撃で使われている手口は高度であっても、攻撃者に高度な技術があるとは限らないのです。

ハンドブックの翻訳版により攻撃者の TTP をより詳細に把握できるため、防御にも役立ちます。ハンドブックに記載されているような手口をシステムで検出できるか、補完コントロールで関連リスクを緩和できるか、といった点を確認する良い機会だと言えます。攻撃者が使う手口やツールについて、ハンドブックを読んでしっかりと把握しておきましょう。

翻訳版の全文

本稿は 2021 年 09 月 02 日に Talos Group

のブログに投稿された「Translated: Talos’ insights from the recently leaked Conti ransomware playbook

」の抄訳です。

Tags: