シスコの SD-Access:トラストの確立、適用、継続的な検証を簡単に実現可能

この記事は、VP, Product Management, Enterprise Switching and Software Solutions である Anoop Vetteth によるブログ「Establish, Enforce, and Continuously Verify Trust with SD-Access in Simple Steps

」(2021/6/10)の抄訳です。

今の企業にとって、社内全体の貴重なデータリソースを侵入や漏洩、ランサムウェアから効果的に保護することは不可欠です。そこで必要なのは、ネットワークに接続している要素すべてを細部まで可視化し、アクセス許可とセキュリティポリシーによってデバイスをセグメント化できる機能です。セグメント化、つまり「最小特権アクセスの原則」により脅威の水平拡散を防止し、感染したエンドポイントや侵入を自動的に隔離すること、それがゼロトラストの目標です。

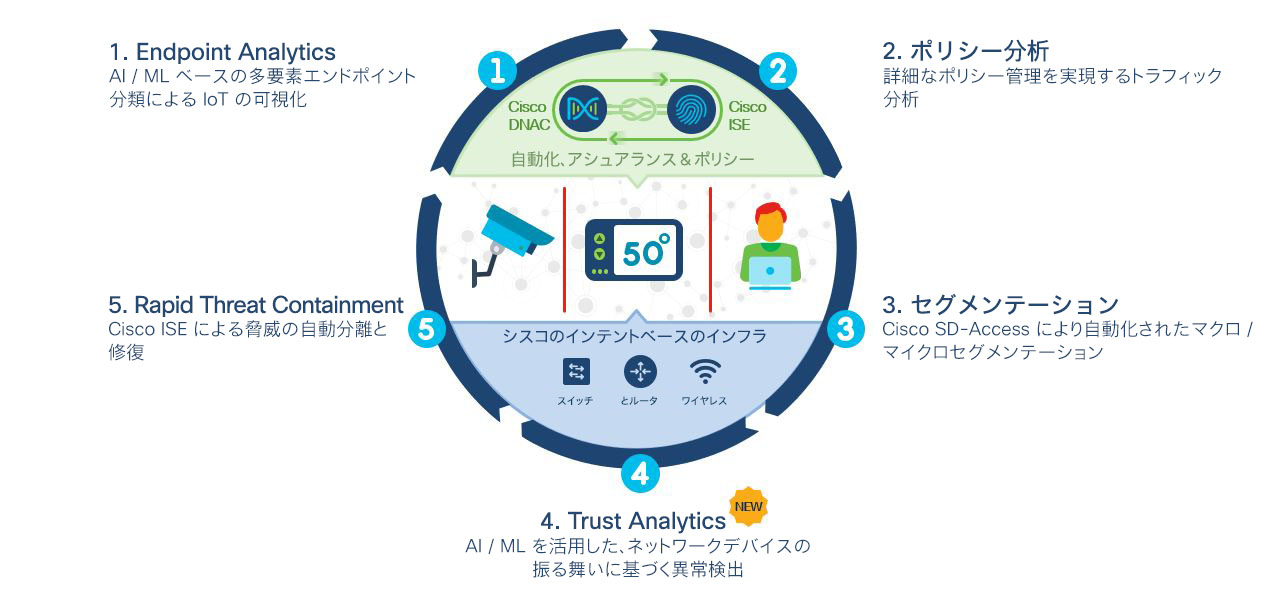

そこで登場したのが、Cisco DNA Center 製品の一角を担う Cisco Software-Defined Access(SD-Access)です。このソリューションは今や数百万の企業エンドポイントを保護しています。SD-Access が誇る Endpoint Analytics、ポリシー分析、セグメンテーション、迅速な脅威の封じ込め能力は、数千社のお客様にとってゼロトラストネットワークの実現で今や不可欠な存在となっています。そして先日、SD-Access Trust Analytics を搭載した Continuous Trusted Access が新たに登場しました。同製品の特徴は AI / ML を駆使した異常モデリングとスプーフィング防止能力にあります。これにより、ゼロトラストを達成する 5 つのフェーズ(下図参照)を、導入段階や業種、サイズを問わず、幅広いお客様にご利用いただけるようになりました。こうして拡充を続けるシスコの SD-Access ソリューションにより、ビジネスの優先課題と目標成果に応じて、ゼロトラストプロセスを開始または継続していただけます。

Continuous Trusted Access は 2021 年 6 月中旬に一般提供(GA)される予定です。アーリーアクセスについては営業チームにお問い合わせください。

柔軟なゼロトラストプロセスにより、既存ネットワークを活用可能

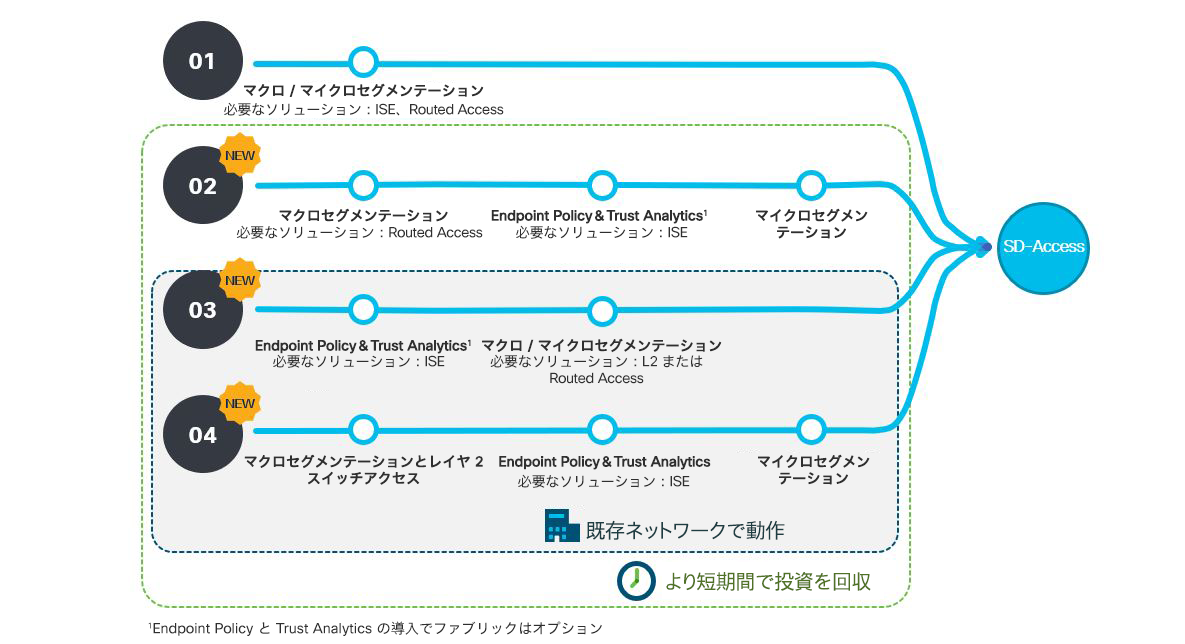

新旧のネットワークで目標のゼロトラストを構築するには、NetOps と SecOps で既存のネットワークを活用してセグメント化を実現し、段階的に機能を追加していく必要があります。シスコもこの点をよく理解しており、そこで開発したのが SD-Access です。ビジネスの優先順位に応じて、

ゼロトラストへのあらゆる移行段階で効果を発揮します。

たとえば Adventist Health![]() 社は、ゼロトラスト移行への第一歩として Cisco AI Endpoint Analytics を導入し、マルチスパニングネットワークで 75,000 台を超える各種デバイスを検出・分類してきました。Cisco AI Endpoint Analytics は、ディープパケット インスペクション(DPI)と最先端の AI/ML アルゴリズムを駆使してクラウドデータベースを検索することで、あらゆるデバイスについて詳細な情報を取得します。同社は AI Endpoint Analytics によりデバイスの可視化を強化したことで、メーカーサポートが終了して脅威に脆弱なデバイスを特定できています。同社にとって AI Endpoint Analytics は、エンドポイントの可視化とセキュリティのグループ化を実現し、セグメンテーションポリシーを今後運用する上で絶対に欠かせない基板技術となっています。

社は、ゼロトラスト移行への第一歩として Cisco AI Endpoint Analytics を導入し、マルチスパニングネットワークで 75,000 台を超える各種デバイスを検出・分類してきました。Cisco AI Endpoint Analytics は、ディープパケット インスペクション(DPI)と最先端の AI/ML アルゴリズムを駆使してクラウドデータベースを検索することで、あらゆるデバイスについて詳細な情報を取得します。同社は AI Endpoint Analytics によりデバイスの可視化を強化したことで、メーカーサポートが終了して脅威に脆弱なデバイスを特定できています。同社にとって AI Endpoint Analytics は、エンドポイントの可視化とセキュリティのグループ化を実現し、セグメンテーションポリシーを今後運用する上で絶対に欠かせない基板技術となっています。

別の導入例は KB Securities![]() 社です。同社ではオフィスビルの間を従業員が自由に移動できるため、セグメンテーション アクセス ポリシーのより効率的な管理方法を必要としていました。そこで同社は、個々のポリシーを手動で調整するのではなく、Cisco SD-Access のセグメンテーション機能を導入。従業員が有線・無線ネットワークを切り替えても柔軟にアクセスポリシーを自動調整して適用できるため、労力のかかる手動作業を排除することに成功しました。

社です。同社ではオフィスビルの間を従業員が自由に移動できるため、セグメンテーション アクセス ポリシーのより効率的な管理方法を必要としていました。そこで同社は、個々のポリシーを手動で調整するのではなく、Cisco SD-Access のセグメンテーション機能を導入。従業員が有線・無線ネットワークを切り替えても柔軟にアクセスポリシーを自動調整して適用できるため、労力のかかる手動作業を排除することに成功しました。

あるグローバル金融機関(BBVA![]() )は、世界中に分散する接続エンドポイントを保護するためにゼロトラストアプローチを必要としていました。そこで同機関の IT 部門は、新しい SD-Access Trust Analytics を導入することに決めました。平常時のエンドポイントの動作を分析・モデリングしておき、データ漏洩の兆候(異常)を事前に把握するためです。

)は、世界中に分散する接続エンドポイントを保護するためにゼロトラストアプローチを必要としていました。そこで同機関の IT 部門は、新しい SD-Access Trust Analytics を導入することに決めました。平常時のエンドポイントの動作を分析・モデリングしておき、データ漏洩の兆候(異常)を事前に把握するためです。

別の例をご紹介しましょう。上汽フォルクスワーゲン社(SAIC)![]() の新しい Modularer Elektrobaukasten(電気自動車専用に同社が設計したモジュラ型シャーシ)工場では、信頼性と安定性を確保するため、生産システムのネットワークを分離する必要がありました。しかし同社は個別のネットワークを構築せず、Cisco SD-Access を活用することに決めました。単一の物理ネットワークを複数の論理ネットワークにセグメント化し、生産システムのトラフィックを分離できるうえに、すべて Cisco DNA Center から一元的に制御できるからです。その結果、IT 部門にとってネットワークの管理性が向上し、工場全体で何千台もの IoT デバイスやロボットの接続・保護が容易になりました。さらに Cisco SD-Access では既存の L2 アクセススイッチを活用できるため、サービスをスムーズに移行し、初期コストを削減することにも成功しています。

の新しい Modularer Elektrobaukasten(電気自動車専用に同社が設計したモジュラ型シャーシ)工場では、信頼性と安定性を確保するため、生産システムのネットワークを分離する必要がありました。しかし同社は個別のネットワークを構築せず、Cisco SD-Access を活用することに決めました。単一の物理ネットワークを複数の論理ネットワークにセグメント化し、生産システムのトラフィックを分離できるうえに、すべて Cisco DNA Center から一元的に制御できるからです。その結果、IT 部門にとってネットワークの管理性が向上し、工場全体で何千台もの IoT デバイスやロボットの接続・保護が容易になりました。さらに Cisco SD-Access では既存の L2 アクセススイッチを活用できるため、サービスをスムーズに移行し、初期コストを削減することにも成功しています。

Cisco SD-Access のメリットは、企業ネットワーク内にて複数の方法でゼロトラストを実現できる点や、投資回収までの期間が短い点です。

ゼロトラスト移行プロセスを自社でコントロールする

Cisco SD-Access が人気を博している理由は、お客様のビジネス優先課題に合わせてゼロトラストプロセスを開始できる点です。可視性(エンドポイント分析とトラフィックポリシーの検出)、セグメント化、継続的なトラスト評価、および脅威封じ込めを段階的に実装できる、業界唯一の完全なゼロトラストソリューション、それが Cisco SD-Access なのです。組織ごとに異なるセキュリティ目標にも柔軟に対応できます。

シスコの SD-Access ソリューションでは最近、立て続けに機能アップデートが登場しており、ベンダーが混在する異種ネットワークでゼロトラストを実現するハードルが大幅に下がっています。ゼロトラスト移行プロセスを段階的に進めれば、攻撃対象領域が縮小し、ネットワークに参加する各エンドポイントを(社内リソースへのアクセス制限により)細部まで管理可能になるなど、徐々に価値を高めることができます。たとえばネットワークに新しい個人用デバイスが接続された場合は、まずそれを特定・分類します。そしてデバイスと本人が確認されるまでは、社内リソースへのアクセス権が大幅に制限されたセキュリティ グループ セグメントに割り当てることができます。

「AI Endpoint Analytics により、ネットワークの管理が大幅に簡素化されました。必要な詳細情報を全デバイスについて取得し、各デバイスを類似特性に基づいてインテリジェントにグループ化できるためです。貴重な時間を節約し、桁違いに複雑さを軽減できました」 – Brian Jensen 氏(米国ノースカロライナ州保健社会福祉省(NC DHHS)ネットワークアナリスト)

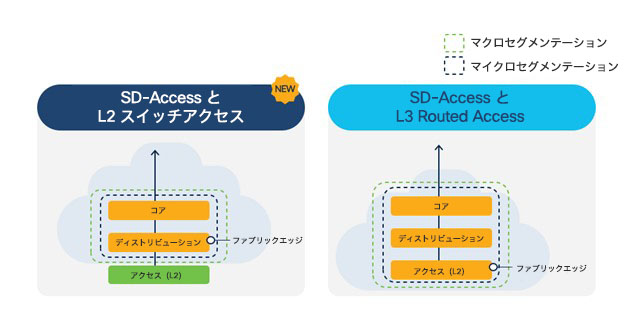

ルーテッドアクセスを使用せず、SD-Access でセグメンテーションを実現

従来のネットワーク資産・構成も活用できるよう、Cisco SD-Access では既存の VLAN / IP アドレスプールを保持するオプション含めて、レイヤ 2 スイッチアクセスにも新たに対応しました。このシナリオにおける SD-Access ファブリックの導入は、ネットワーク アグリゲーション レイヤから始まります。Cisco SD-Access により、お客様は既存のアクセス VLAN を SD-Access ファブリック内のマクロ/マイクロセグメントに柔軟にマッピングできます。脅威の水平移動をより強力に防ぐことをご希望であれば、マイクロ セグメンテーション ポリシーをレイヤ 2 スイッチ アクセスノードに拡張するオプションもお選びいただけます。これらの柔軟な設計オプションをご利用になることで、既存のネットワークを再設計することなく、ゼロトラストへの移行プロセスを開始できます。

Cisco SD-Access がレイヤ 2 スイッチアクセスに対応

「シスコのネットワークデバイス、Cisco DNA Center、SD-Access によって、社内独自のニーズに適応できる柔軟なネットワーク プラットフォームを実現できました。サードパーティ製の産業用スイッチを統合できたほか、ネットワークの問題を迅速に特定・修復することで工場の稼働率を維持し、貴重な熟練技術者の負担を軽減することにも成功しました」 – Xiaoqing XU 氏(SAIC Volkswagen 社 IT ディレクター)

Cisco ISE を実装する前にマクロセグメンテーションを導入

Cisco SD-Access が誇るのは、完全に自動化されたファブリック ベースのターンキーアーキテクチャです。MPLS ベースの VRF や VRF-Lite、および他の管理が煩雑な従来のセグメント化製品に代わる、魅力的なソリューションとして完成されています。Cisco DNA Center リリース 2.2.2.0 では、SD-Access ファブリック内の機能が分離されています。これにより、エンドポイント認証に Cisco ISE を使っていないシナリオでも、SD-Access を使用してネットワークのマクロセグメンテーションを迅速に実現できるようになりました。さらに SD-Access の導入が簡単になるほか、独自の導入ペースとスケジュールで他のユースケースにも拡張できます。

可視化なしでは、完全な保護が不可能

ゼロトラストの実現を初期段階で阻む要素の一つは、ネットワークに接続しているデバイスや、それらの通信先を把握すること、そして過去のパターンの詳細分析から異常を定義することの難しさです。そのため、Adventist Health 社の例のように、多くのお客様はまず Endpoint Analytics![]() を導入して現在の脅威状況を把握し、さらにポリシー分析を実施することで正常時のトラフィックパターン(振る舞い)を把握しています。

を導入して現在の脅威状況を把握し、さらにポリシー分析を実施することで正常時のトラフィックパターン(振る舞い)を把握しています。

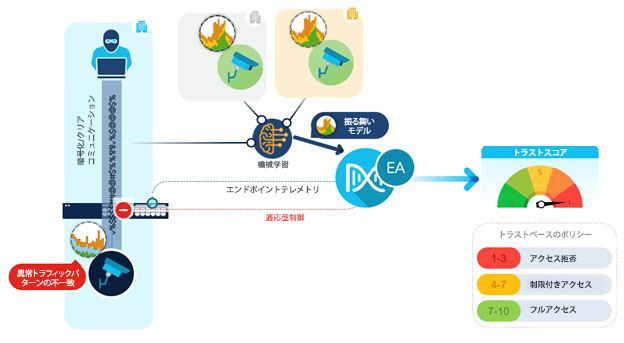

新しい Cisco Trust Analytics に搭載された、トラストの継続評価機能を活用すれば、平常時のデバイスの振る舞い、使用状況、トラフィック履歴をモデル化して運用できます。こうした「通常の」ネットワーク運用を理解することで、スプーフィング攻撃から保護することができるのです。Trust Analytics は、信頼できるエンドポイントを装った、異常な振る舞いを示すエンドポイントからのトラフィックを検出します。MAC スプーフィング、プローブスプーフィング、中間者(Man-in-the-Middle)攻撃など、幅広い偽装手口に対応しています。Trust Analytics がこのような異常を検出すると、Endpoint Analytics に合図を送ってエンドポイントのトラストスコアを下げて、ネットワークへのアクセスを完全に拒否または制限します。

Cisco SD-Access による継続的なトラスト評価

継続的なトラストサイクルを完成させるには、Cisco Identity Services Engine(ISE )によるネットワークの補強が役立ちます。デバイスの分類、セグメンテーションルール、トラスト分析の各機能を集約することで、侵害や感染の兆候(異常)が検出されたデバイスを監視、特定、分離できます。さらに Cisco ISE は、不審または未知の場所からログインした疑わしいデバイスや人物を自動的に検出して隔離することで、迅速な脅威の封じ込めと修復を実現します。

ゼロトラストを柔軟なプロセスで実現

最終的な目標は、すべてのデバイス、アプリケーション、ユーザーにおけるゼロトラスト状態を実現することです。Cisco SD-Access に実装された各機能は、ネットワークセキュリティの制御を強化することで、ゼロトラストの実現を強力にバックアップします。望ましい成果を達成できるよう、お客様は最初から最後までプロセス全体をコントロールできます。またプロセスは柔軟性も高いため、キャンパスネットワークの拡大に応じて、新しいエンドポイントデバイス、IoT テクノロジー、地理条件、用途にも適応し、アクセス場所を問わないセキュリティを実現できます。ゼロトラストに柔軟に移行できる点は、Cisco DNA Center リリース 2.2.2.0 のメリットです。Cisco SD-Access を今すぐ導入してご活用ください。

「SD-Access が運用プロセスの効率化に役立つという点は、皆が納得しています。包括的なアプローチと他のシステムへの相互接続性により、日常業務の大部分を自動化できるからです。概念実証テストでは、L2 非ファブリックスイッチを SD-Access ファブリックに接続できること、および L2 専用オーバーレイが期待どおりに動作することの 2 点を確認しました。こうした要素は、Cisco SD-Access ファブリックでカスタム VLAN ID を構成できる点なども含めて、クライアントに必要なサービスを提供するために不可欠です」

– Christoph Hofmann 氏(Mitteldeutsche Flughafen AG [ドイツ Leipzig / Dresden 空港] Referent IT-Betrieb Netze)

2021 年 6 月 22 日に開催される Network Insider Series![]() オンラインセミナーに今すぐご登録ください。Cisco DNA Center と Cisco SD-Access の最新技術をご覧いただけます。

オンラインセミナーに今すぐご登録ください。Cisco DNA Center と Cisco SD-Access の最新技術をご覧いただけます。

詳細については、以下のリンクをご覧ください。

Cisco DNA Center のゼロトラストネットワークに関するエキスパートへの質問![]()

シスコ ネットワーキングの動画チャネル![]() をチェック

をチェック

Tags: