ラテラルムーブメントを防ぐには? 〜マルチクラウド時代のマイクロセグメンテーション〜

セキュリティ侵害の7割で攻撃者のラテラルムーブメントにまで発展していると言われています。

ラテラルムーブメントに対してはアプリケーションが必要とする最低限の通信以外は一切許容しない、所謂マイクロセグメンテーションによる防御が非常に有効な対策となります。Cisco Secure Workload(以下CSW)はリリース当初から一貫してマイクロセグメンテーションの有効性とその実現方法について発信してきました。

マイクロセグメンテーションを実現する上で最も理想的な手法はセグメンテーションポリシーをワークロード個々のレベル、つまりホストのファイアウォールソフトウェアレベルで実装することですが、この手法はファイアウォールポリシーを編集管理する為のエージェントソフトウェアをホストに常駐させる「エージェント型」のソリューションが必要になります。CSWもエージェント型のソリューションとなりますが、様々な理由で全てのワークロードにエージェントをインストールすることが困難なケースが実際の現場には多く存在します。

CSWが新たにリリースしたversion3.5ではセグメンテーションポリシーの実装ポイントとしてCisco Secure Firewall Threat Defense(以下FTD)が選択できるようになりました。このアップデートによりエージェントがインストールできないワークロードでもFTDが代わりにポリシーを実行することができますので、オンプレミスプライベートクラウドに存在するレガシー系のシステムやアプリケーションでも一貫してCSWのセグメンテーションポリシーによるマイクロセグメンテーションが可能となりました。

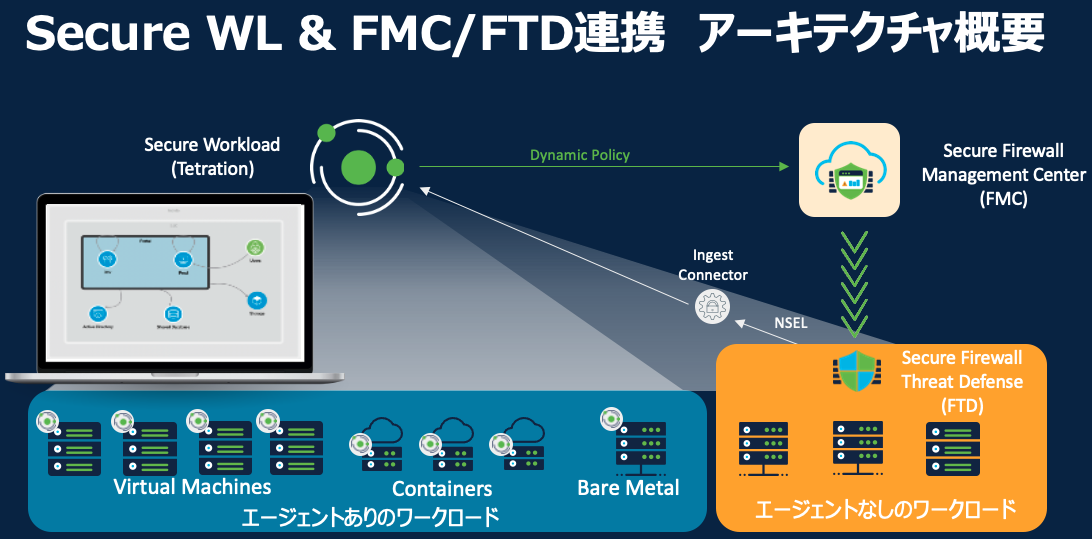

CSWとFTDのポリシー連携にはCisco Secure Firewall Management Center(以下FMC)およびIngest Connectorが必要になります。CSWはFTDに直接ポリシーを配信するわけではなく、API経由でまずFMCにポリシーを配信しポリシーを受け取ったFMCは自身が管理するFTDにそのポリシーを配信する形になります。これにより連携対象のFTDが複数存在する場合でも連携先は単一のFMCで済みますし、エージェントのある・なしに関わらずデータセンター内での首尾一貫したセグメンテーションポリシーの適用が可能になります。

Ingest ConnectorはFTDからNSEL(Netflow Secure Event Logging)を受け取りそれをCSWに送るための中継コンポーネントで、バーチャルアプライアンスイメージ(無償)で提供されます。

エージェントなしのワークロードに関してはエージェントありのワークロードのようにエージェント経由のテレメトリーデータを得ることができませんが、代わりにNSELのデータを活用することでエージェントありの場合と同様にアプリケーション依存関係の可視化とセグメンテーションポリシーの自動生成の機能を実現しています。 ベアメタル、仮想マシン、コンテナ、プライベートクラウド、パブリッククラウド・・・ ワークロードが存在する場所やプラットフォームは今や様々です。

それ故にワークロードがどこでどんなプラットフォームとして存在していても首尾一貫したセグメンテーションポリシーで保護されていることが重要であり、CSWのFMCおよびFTDとの連携はそのカバー範囲を広げる大変重要なアップデートとなっています。

https://www.cisco.com/c/ja_jp/products/security/tetration/index.html![]()

- Cisco Firepower

- Cisco Firepower 次世代ファイアウォール

- Cisco Secure Workload

- Cisco Tetration

- Firepower Management Center