脅威アドバイザリ:SolarWinds サプライチェーン攻撃

12 月 21 日更新:IOC セクションを更新し、新しい情報と関連するステージを追加しました。

12 月 18 日更新:DGA ドメインのネームサーバが 2 月下旬も更新されていたことを確認できました。侵害されたバイナリは、ごく最近まで SolarWinds の Web サイトから提供されていたと考えられます。以下のブログ記事は、これらの情報を反映して改訂されています。IOC リストも更新しています。

12 月 17 日更新:ティアドロップ セカンダリ ペイロードに関連する IOC を追加しました。

12 月 16 日更新:FireEye 社、Microsoft 社、GoDaddy 社の発表を受け、avsvmcloud [.] com のブロックが解除されました。現在、このドメインは攻撃者のアクセスを制限するためのキルスイッチとして機能しています。ただし、これらの攻撃を完全に防げるようになったわけではありません。追加の修復措置を講じる必要があります。詳細については、こちら![]() をご覧ください。

をご覧ください。

12 月 14 日更新:DHS と SolarWinds のガイダンスには矛盾が見られます。SolarWinds のアドバイザリでは Orion Platform の最新版(2020.2.1 HF 1)へのアップグレードが推奨されていますが、DHS のガイダンスによれば 2020.2.1 HF1 も攻撃の影響を受けます。なお SolarWinds 社の発表によると、12 月 15 日に新たなホットフィックス 2020.2.1 HF 2 がリリース予定です。このホットフィックスを適用すると、「侵害されたコンポーネントが置き換えられ、一部のセキュリティ機能が強化されます」。現在のところ Talos は、DHS のガイダンスに従い、2020.2.1 HF 2 が利用可能になり次第インストールするようお客様に呼びかけています。

FireEye 社と Microsoft 社![]() は昨日、外国政府の支援を受けたハッカー集団が SolarWinds 社

は昨日、外国政府の支援を受けたハッカー集団が SolarWinds 社![]() の Orion 製品を介して数千に上る世界中の重要な政府機関と民間組織を侵害した可能性があると発表しました。Cisco Talos は、引き続きこの活動の動向をモニタリングしています。FireEye 社は 12 月 8 日に、外国政府の支援を受けたハッカー集団による巧妙な攻撃の被害を受け、機密扱いのレッドチームツールが盗み出されたことを発表

の Orion 製品を介して数千に上る世界中の重要な政府機関と民間組織を侵害した可能性があると発表しました。Cisco Talos は、引き続きこの活動の動向をモニタリングしています。FireEye 社は 12 月 8 日に、外国政府の支援を受けたハッカー集団による巧妙な攻撃の被害を受け、機密扱いのレッドチームツールが盗み出されたことを発表![]() しました。FireEye 社と Microsoft 社が共同で追跡調査を行ったところ、SolarWinds 社の Orion ソフトウェアの更新プログラムがトロイの木馬に感染していたことがわかりました。攻撃者はこれを利用して被害者のネットワークへのアクセス権を獲得していたのです。

しました。FireEye 社と Microsoft 社が共同で追跡調査を行ったところ、SolarWinds 社の Orion ソフトウェアの更新プログラムがトロイの木馬に感染していたことがわかりました。攻撃者はこれを利用して被害者のネットワークへのアクセス権を獲得していたのです。

脅威アクティビティの詳細

攻撃者は別の巧妙なサプライチェーン攻撃を通じて IT モニタリング/管理ソフトウェア SolarWinds Orion の更新プログラム(具体的には、バージョン 2019.4 HF 5 ~ 2020.2.1 の「SolarWinds.Orion.Core.BusinessLayer.dll」コンポーネント)を侵害していました。デジタル署名されたこの更新プログラムは、ごく最近まで SolarWinds の Web サイトから提供されていました。FireEye 社はこのバックドアを「SUNBURST」と命名して追跡しています。SUNBURST を悪用した場合、HTTP を使用してサードパーティサーバと通信することができます。バックドアは正規のコードよりも先に実際の SolarWinds 実行可能ファイルによってロードされます。そのため、被害者は異変に気付きません。

SUNBURST は、最大 2 週間の潜伏期間が過ぎると、ファイルの転送や実行、システムのプロファイリング、マシンの再起動、システムサービスの無効化といったコマンドを実行できるようになります。SUNBURST![]() のサンプルは数多く発見されていますが、ペイロードはそれぞれ異なります。たとえば、Cobalt Strike

のサンプルは数多く発見されていますが、ペイロードはそれぞれ異なります。たとえば、Cobalt Strike![]() ビーコンの展開に使用されていた「Teardrop」と呼ばれるメモリ専用ドロッパーなどがペイロードとして見つかっています。

ビーコンの展開に使用されていた「Teardrop」と呼ばれるメモリ専用ドロッパーなどがペイロードとして見つかっています。

攻撃者は、オンプレミスの侵害時に取得した管理者権限を利用して、被害者のグローバル管理者アカウントや信頼済みの SAML トークン署名証明書にアクセスします。また、攻撃者は SAML トークンを偽造![]() して、組織の既存ユーザやアカウント(権限レベルの高いアカウントを含む)を偽装できるため、Office365 スイートなどのサービスで多要素認証をバイパスすることができます。主要な IT スタッフやセキュリティスタッフのユーザアカウントが主な標的になっていることがセキュリティ研究者によって報告されています。SAML トークンは攻撃者が独自に取得した信頼済み証明書で署名されているため、ベンダーを問わず、任意のオンプレミスリソースやクラウド環境へのログインに使用することができます。

して、組織の既存ユーザやアカウント(権限レベルの高いアカウントを含む)を偽装できるため、Office365 スイートなどのサービスで多要素認証をバイパスすることができます。主要な IT スタッフやセキュリティスタッフのユーザアカウントが主な標的になっていることがセキュリティ研究者によって報告されています。SAML トークンは攻撃者が独自に取得した信頼済み証明書で署名されているため、ベンダーを問わず、任意のオンプレミスリソースやクラウド環境へのログインに使用することができます。

また、この攻撃者は高度な通信技術![]() を使用しています。SUNBURST は、ドメイン生成アルゴリズム(DGA)を使用してコマンドアンドコントロール(C2)サーバを特定し、avsvmcloud[.]com のサブドメインを構築して解決します。また、このサブドメインを使用して第 2 ステージのペイロードを配信し、データにアクセスして盗み出すことができます。このマルウェアから送信されるネットワークトラフィックは正規の Orion プロトコルトラフィックを装い、攻撃者は正規のプラグイン設定ファイルに情報を保存します。そのため、マルウェアのトラフィックは、通常の SolarWind ネットワークトラフィックのように見えます。C2 インフラストラクチャのホスト名は、被害者の環境内で見つかった無害なホスト名と一致するように設定されます。攻撃には主に被害者と同じ国の IP アドレスが使用されます。こうした手口はすべて、検出の回避を目的としたものです。

を使用しています。SUNBURST は、ドメイン生成アルゴリズム(DGA)を使用してコマンドアンドコントロール(C2)サーバを特定し、avsvmcloud[.]com のサブドメインを構築して解決します。また、このサブドメインを使用して第 2 ステージのペイロードを配信し、データにアクセスして盗み出すことができます。このマルウェアから送信されるネットワークトラフィックは正規の Orion プロトコルトラフィックを装い、攻撃者は正規のプラグイン設定ファイルに情報を保存します。そのため、マルウェアのトラフィックは、通常の SolarWind ネットワークトラフィックのように見えます。C2 インフラストラクチャのホスト名は、被害者の環境内で見つかった無害なホスト名と一致するように設定されます。攻撃には主に被害者と同じ国の IP アドレスが使用されます。こうした手口はすべて、検出の回避を目的としたものです。

初期の調査結果を見ると、このキャンペーンは 2020 年 2 月下旬に開始され、数ヶ月間続いていたことがわかります。SolarWinds 社と CISA![]() は、3 月から 6 月にかけてリリースされた SolarWinds Orion Platform ソフトウェアが頻繁にエクスプロイトされていることを警告するセキュリティアドバイザリを発行しました。また、Microsoft 社

は、3 月から 6 月にかけてリリースされた SolarWinds Orion Platform ソフトウェアが頻繁にエクスプロイトされていることを警告するセキュリティアドバイザリを発行しました。また、Microsoft 社![]() も 3 月から SUNBURST バックドアの追跡を開始しています。

も 3 月から SUNBURST バックドアの追跡を開始しています。

影響

SolarWinds 社は、300,000 人の利用者のうち 18,000 人弱が、侵害された更新プログラムをダウンロードしていたことを公表![]() しました。同社の製品は複数の重要機関で使用されているため、このキャンペーンによる被害は甚大なものになる可能性があります。FireEye 社の報告によると、被害を受けた組織には、北米、ヨーロッパ、アジア、中東の政府機関や、コンサルティング会社やハイテク企業、通信会社、石油会社、ガス会社が含まれます。また、米国財務省と商務省

しました。同社の製品は複数の重要機関で使用されているため、このキャンペーンによる被害は甚大なものになる可能性があります。FireEye 社の報告によると、被害を受けた組織には、北米、ヨーロッパ、アジア、中東の政府機関や、コンサルティング会社やハイテク企業、通信会社、石油会社、ガス会社が含まれます。また、米国財務省と商務省![]() も同じ攻撃者によると考えられる攻撃の標的になっていたことが複数の報告で示されています。

も同じ攻撃者によると考えられる攻撃の標的になっていたことが複数の報告で示されています。

対応

SolarWinds 社はセキュリティアドバイザリ![]() を発表、最新の Orion Platform バージョン 2020.2.1 HF 1 にできるだけ早くアップグレードするようユーザに呼びかけています。2020 年 12 月 13 日、米国国土安全保障省(DHS)

を発表、最新の Orion Platform バージョン 2020.2.1 HF 1 にできるだけ早くアップグレードするようユーザに呼びかけています。2020 年 12 月 13 日、米国国土安全保障省(DHS)![]() と CISA

と CISA![]() は、このアクティビティを受け、すべての米国連邦民間機関に対し、ネットワークへの侵入の痕跡(IOC)を確認し、SolarWinds Orion 製品との接続をただちに切断するよう呼びかける緊急声明を発表しました。Microsoft 社は、Windows Defender でこの攻撃を「Solorigate」と名付けています。また、業界のパートナー企業と共同で、このアクティビティに関するガイダンス

は、このアクティビティを受け、すべての米国連邦民間機関に対し、ネットワークへの侵入の痕跡(IOC)を確認し、SolarWinds Orion 製品との接続をただちに切断するよう呼びかける緊急声明を発表しました。Microsoft 社は、Windows Defender でこの攻撃を「Solorigate」と名付けています。また、業界のパートナー企業と共同で、このアクティビティに関するガイダンス![]() とタイムラインを発表しています。

とタイムラインを発表しています。

CISA と DHS はアドバイザリの中で必要な対策と緩和策を発表![]() しています。内容は次のとおりです。

しています。内容は次のとおりです。

- SolarWinds Orion バージョン4 〜 2020.2.1 HF1 のすべてのインスタンスをホストするシステムメモリとホスト オペレーティング システムを再イメージ化し、新しく追加されたユーザアカウントやサービスアカウントがないかを分析する。

- バージョン4 〜 2020.2.1 HF1 の SolarWinds Orion 製品をネットワークから切断するか、電源を切る。

- 「Orion.Core.BusinessLayer.dll」と「C:\WINDOWS\SysWOW64\netsetupsvc.dll」が存在していないか確認する。

- いずれかのバージョンの SolarWinds Orion ソフトウェアがインストールされているホストとの間で送受信されるトラフィックをすべてブロックする。

- 攻撃者によって制御されているアカウントと永続化メカニズムを特定して削除する。

- SolarWinds ソフトウェアによって使用されるすべてのログイン情報をリセットし、それらのアカウントにローテーションポリシーを適用する。長くて複雑なパスワードの使用を義務付ける。

- kerberoasting に関する Microsoft 社のガイダンスとドキュメント

を確認する。

を確認する。

Cisco Talos は、IT モニタリング/管理ソフトウェア SolarWinds Orion を使用しているすべての組織に対して、DHS と CISA のガイダンスに従うよう呼びかけています。また、これらの攻撃では Cobalt Strike が利用されていることも確認されています。Cobalt Strike フレームワークの詳細とカバレッジは、Cisco Talos からの調査論文をご覧ください。Talos の既存のカバレッジは現在も有用で、FireEye 社のレッドチームビーコンやその他のアクティビティを確実に検出できます。

インシデント対応

Cisco Talos Incident Response(CTIR)![]() は現在、リテーナー契約を結んでいるお客様に対して SolarWinds Orion SUNBURST バックドアに関するサポートを提供しています。CTIR は、すべての組織と企業に対して、インシデント対応計画、プレイブック、机上演習(TTX)を更新し、サプライチェーン攻撃に対応できるかどうか検証するよう呼びかけています。また、緩和策を適切に講じた後で、侵入の痕跡や攻撃者の TTP を基準に、対象を絞り込んで脅威ハンティングを行うことも推奨しています。

は現在、リテーナー契約を結んでいるお客様に対して SolarWinds Orion SUNBURST バックドアに関するサポートを提供しています。CTIR は、すべての組織と企業に対して、インシデント対応計画、プレイブック、机上演習(TTX)を更新し、サプライチェーン攻撃に対応できるかどうか検証するよう呼びかけています。また、緩和策を適切に講じた後で、侵入の痕跡や攻撃者の TTP を基準に、対象を絞り込んで脅威ハンティングを行うことも推奨しています。

カバレッジ

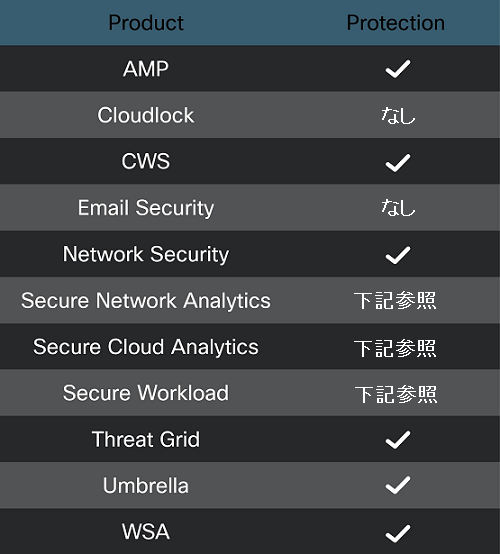

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Snort:

- SID 56660 ~ 56668

Advanced Malware Protection(AMP)は、記事中で説明したマルウェアの実行を阻止するのに最適です。次のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちら

Advanced Malware Protection(AMP)は、記事中で説明したマルウェアの実行を阻止するのに最適です。次のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちら![]() から AMP を無料でお試しいただけます。

から AMP を無料でお試しいただけます。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティアプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述の攻撃で使用されるマルウェアを検出します。

E メールセキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防御システム(NGIPS)、Cisco ISR、Meraki MX![]() などのネットワーク セキュリティ アプライアンスは、今回の脅威に関連する不正アクティビティを検出します。

などのネットワーク セキュリティ アプライアンスは、今回の脅威に関連する不正アクティビティを検出します。

Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella![]() (シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

Secure Cloud Analytics は、さまざまな分析プロセスを使用して、ネットワーク上で発生した異常な動作や悪意のある動作を特定します。この脅威には、SNMP トラフィック、スキャンアクティビティ、異常な DNS トラフィックなど、SolarWinds Orion サーバの特定につながるヒューリスティック インジケータが含まれている可能性があります。

- 特定のサーバが SNMP を使用して多数のホストへの通信を試みると、 [新規 SNMP スイープ(New SNMP sweep)] アラートが生成されます。[モニタ(Monitor)] -> [アラート(Alerts)] でこのアラート名を指定して検索を開始し、(クローズされたアラートを含め)過去 1 ヶ月間のアラートを検索します。

- ネットワーク上で多数のエンティティをスキャンしているデバイスが見つかると、[IP スキャナ(IP scanner)] の観察記録として残ります。この観察記録は、他のアラート([アウトバウンド SMB スパイク(Outbound SMB spike)] や [NetBIOS 接続スパイク(NetBios connection spike)] など)とともに、証拠として [新規 SNMP スイープ(New SNMP sweep)] に含まれている可能性があります。ネットワーク内にこのタイプの観察記録がないかを確認します。

- [ドメイン生成アルゴリズムのルックアップ成功(Domain Generation Algorithm Successful Lookup)] は、アルゴリズムによって生成されたドメイン(rgkte-hdvj.cc など)をデバイスが IP アドレスに解決することに成功した場合にトリガーされるアラートです。このアラートは、[ドメイン生成アルゴリズム成功( Domain Generation Algorithm Success)] の観測記録を使用してトリガーされるため、マルウェアへの感染やボットネットのアクティビティを示している可能性があります。

上記のアラートや監視記録が見つかった場合は、SolarWinds Orion サーバが関与している疑いがあるため、これらのアラートや観察記録に関連するすべてのサーバを調査します。

このようなタイプの検出結果は、Secure Cloud Analytics を通じてさまざまな脅威に適用でき、C&C 接続、ラテラルムーブメント、データ漏洩など、既存の IOC や TTP に直接関連しない動作も特定できます。

Secure Workload を使用すると、侵害された資産や影響を受けた資産を特定でき、ネットワークトラフィックの権限を最小限に制限するなど、CISA が推奨する主要な緩和策を適用するために活用できます。

特定の環境および脅威データに対する追加の保護機能は、Firepower Management Center から入手できます。

オープンソースの SnortⓇ サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

シスコ製品に対する潜在的な影響を懸念されているシスコのお客様は、こちら![]() の PSIRT アドバイザリをご覧ください。

の PSIRT アドバイザリをご覧ください。

侵入の痕跡(IOC)

ドメイン:

avsvmcloud[.]com(SUNBURST)- キルスイッチドメイン/現在、ブロック解除

zupertech[.]com(SUNBURST)

panhardware[.]com(SUNBURST)

databasegalore[.]com(SUNBURST)

incomeupdate[.]com(SUNBURST)

highdatabase[.]com(SUNBURST)

websitetheme[.]com(SUNBURST)

freescanonline[.]com (SUNBURST)

virtualdataserver[.]com (SUNBURST)

deftsecurity[.]com(SUNBURST)

thedoccloud[.]com(SUNBURST)

digitalcollege[.]org(SUNBURST)

globalnetworkissues[.]com(SUNBURST)

seobundlekit[.]com(SUNBURST)

virtualwebdata[.]com(SUNBURST)

kubecloud[.]com(ビーコン)

lcomputers[.]com(ビーコン)

solartrackingsystem[.]net(ビーコン)

webcodez[.]com(ビーコン)

ervsystem[.]com(TEARDROP)

infinitysoftwares[.]com(TEARDROP)

IP アドレス:

13.59.205[.]66(SUNBURST)

54.193.127[.]66(SUNBURST)

3.87.182[.]149(ビーコン)

3.16.81[.]254(SUNBURST)

54.215.192[.]52(SUNBURST)

18.253.52[.]187(SUNBURST)

34.203.203[.]23(SUNBURST)

54.215.192[.]52(SUNBURST)

18.220.219[.]143(SUNBURST)

139.99.115[.]204(SUNBURST)

13.57.184[.]217(SUNBURST)

34.219.234[.]134(ビーコン)

5.252.177[.]25(SUNBURST)

5.252.177[.]21(SUNBURST)

204.188.205[.]176(SUNBURST)

51.89.125[.]18(SUNBURST)

162.223.31[.]184(ビーコン)

173.237.190[.]2(ビーコン)

45.141.152[.]18(ビーコン)

ハッシュ(SHA256):

019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134 (SUNBURST)

32519b85c0b422e4656de6e6c41878e95fd95026267daab4215ee59c107d6c77 (SUNBURST)

ac1b2b89e60707a20e9eb1ca480bc3410ead40643b386d624c5d21b47c02917c (SUNBURST)

n attack

n attack

c09040d35630d75dfef0f804f320f8b3d16a481071076918e9b236a321c1ea77 (SUNBURST)

c15abaf51e78ca56c0376522d699c978217bf041a3bd3c71d09193efa5717c71 (SUPERNOVA)

ce77d116a074dab7a22a0fd4f2c1ab475f16eec42e1ded3c0b0aa8211fe858d6 (SUNBURST)

d0d626deb3f9484e649294a8dfa814c5568f846d5aa02d4cdad5d041a29d5600 (SUNBURST)

dab758bf98d9b36fa057a66cd0284737abf89857b73ca89280267ee7caf62f3b (SUNBURST)

1817a5bf9c01035bcf8a975c9f1d94b0ce7f6a200339485d8f93859f8f6d730c (TEARDROP)

b820e8a2057112d0ed73bd7995201dbed79a79e13c79d4bdad81a22f12387e07 (TEARDROP)

0f5d7e6dfdd62c83eb096ba193b5ae394001bac036745495674156ead6557589 (SUNBURST)

db9e63337dacf0c0f1baa06145fd5f1007002c63124f99180f520ac11d551420 (SUNBURST)

118189f90da3788362fe85eafa555298423e21ec37f147f3bf88c61d4cd46c51 (TEARDROP)

eb6fab5a2964c5817fb239a7a50

79cabca0a00464fb3e07155f28b0a57a2c0ed (SUNBURST)

abe22cf0d78836c3ea072daeaf4c5eeaf9c29b6feb597741651979fc8fbd2417 (SUNBURST)

20e35055113dac104d2bb02d4e7e33413fae0e5a426e0eea0dfd2c1dce692fd9 (SUNBURST)

2ade1ac8911ad6a23498230a5e119516db47f6e76687f804e2512cc9bcfda2b0 (SUNBURST)

これらのハッシュは、変更されたコードの一部のみを含むファイルを参照しているため、リモートコードを実行することはできません。これらを削除することにより既存の SolarWinds インストールが破損して新たな問題が発生する可能性があるため、これらのファイルが有害かどうかの明言は差し控えます。

a25cadd48d70f6ea0c4a241d99c5241269e6faccb4054e62d16784640f8e53bc

d3c6785e18fba3749fb785bc313cf8346182f532c59172b69adfb31b96a5d0af

本稿は 2020 年 12 月 14 日に Talos Group

のブログに投稿された「Threat Advisory: SolarWinds supply chai

Tags: