Post COVID 新しいノーマルでの IT とセキュリティの考え方

昨年はコロナウイルスの大流行で、世の中が様変わりに変化してきました。

政府、企業、団体そして我々個人がコロナと戦うため様々の手段を取り、医療支援、経済活動の継続そして普段の生活を何とか前へ進めせようとしてきました。

今年に入り、コロナワクチンの接種開始という良いニュースが色んな国から飛び交い、ようやくコロナを退治できる兆しが見えてきました。しかし、グローバル規模でコロナ流行以前の状況に完全に戻る事はとても考えにくい、これからの長い期間はやはり Post COVID の新しいノーマルで企業や個人がどう活動すべきかを現状に合わせながら対応していく必要があると思います。こちらのブログは新しいノーマルでの IT とセキュリティの考え方を、シスコの社内事例を含めながら説明して行きます。

リモートワーク

まずはリモートワークについてです。

シスコ全グローバルの従業員はコロナ以前から既に在宅勤務を利用しています。昨年は一時クローズのオフィスもあり、平均在宅勤務率は約コロナ以前の 2 割から 8、9 割に増えました。今年に入っても、シスコは引き継ぎ在宅勤務を強化し、オフィス出勤はクリティカルなミッシュンを行う時のみと定めています。

このようにバーチャルな仕事環境が主流になると、やはり VPN と Non-VPN のアーキテクチャが非常に重要となり、データセキュリティを守りながら会社 WAN やイントラネットへの負担をどう減らすかはポイントになります。

シスコの社員は普段業務で Webex、Microsoft365 や SharePoint、OneDrive などの SaaS アプリが使っています。これらの SaaS アプリは全部ゼロトラスト(後述)の仕組みを実装しており、DIA(Director Internet Access)でアクセスできて、Non-VPN で使えます。この先もシスコ IT がシスコセキュリティ部署と連携し、ゼロトラスト アプリケーション群を選定しながら、ゼロトラスト セキュリティを対象アプリに実装し、より多くのアプリを Non-VPN で使えるように 2021 年のロードマップをプランしています。

さらに VPN 帯域の負担を減らすため、シスコ IT は AnyConnet VPN 設定にスプリットトンネリングを導入しました。実は DIA を知りながらも、一旦 VPN を繋ぐと切るのを忘れるや、あるいは使用するアプリ毎に VPN と Non-VPN をスイチングするは面倒と感じるユーザーもいます。その事象を対応するため、仮に VPN が繋いだ状態でもスプリットトンネリングにより DIA で直接インターネットにルーティングされるアプリが選定されています。主な対象アプリは下記になります。

- Cisco TV (シスコグローバルビデオ会議)

- 業務 SaaS アプリ(O365、Microsoft365、SharePoint、OneDrive)

- バッチプログラム (Windows アップデート)

スプリットトンネリングの仕組みを展開する事で WAN へのアクセスを減らし、VPN 帯域を必要なユーザーに配分させる効果が得られました。

物理オフィス

続きまして物理オフィスの考え方についてです。コロナ以降は沢山の企業はオフィスの作りを見直ししています。シスコもオフィスの安全利用に様々な工夫を行っています。リモートワークでカバーできないタスク、例えばお客様デモ、ラボ作業、ミッションクリティカルタスクなどは、従業員はコロナ衛生対策をクリアした上オフィスに入る事もできます。オフィス中に居る従業員がフィジカルディスタンスを保てるように、シスコは幾つか工夫をしました。

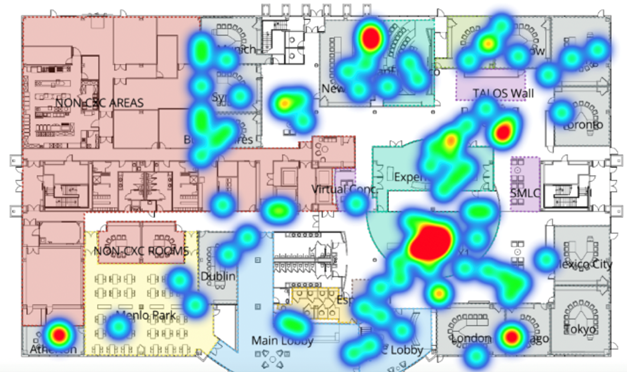

Cisco DNA Spaces のサンプル

一つは会議室にあるコラボデバイスの顔認識機能を活用し、会議室の密度を自動で測るようにすることです。

会議室に入る人数が上限設定値より超えた場合、コラボデバイスから自動的に音声メッセージが発信し、部屋中にいるメンバーが減らすように促します。

もう一つは既存の Wi-Fi アクセスポイントを活用し、オフィスフロアの密度マップを作ることです。こちらは Cisco DNA Spaces としてシスコの販売製品にもなっています。

Wi-Fi アクセスポイントに認証されているスマートデバイスの位置情報を利用して、該当エリアにデバイスの台数をデータベースでフロアの密度を一目で把握できます。また、そのテクノロジを使って、クリーニングスタッフを密度の大きい、あるいはよく使われるオフィスの場所を優先的にクリーニングや消毒させることにも運用できます。

そして、その密度情報を一定期間(例えば、四半期)レベルで分析すると、オフィスとフロア設計自体の改善(例えば、コラボエリアと専用エリアの割合)にも貴重な参照データとして利用できます。

ゼロトラストセキュリティ

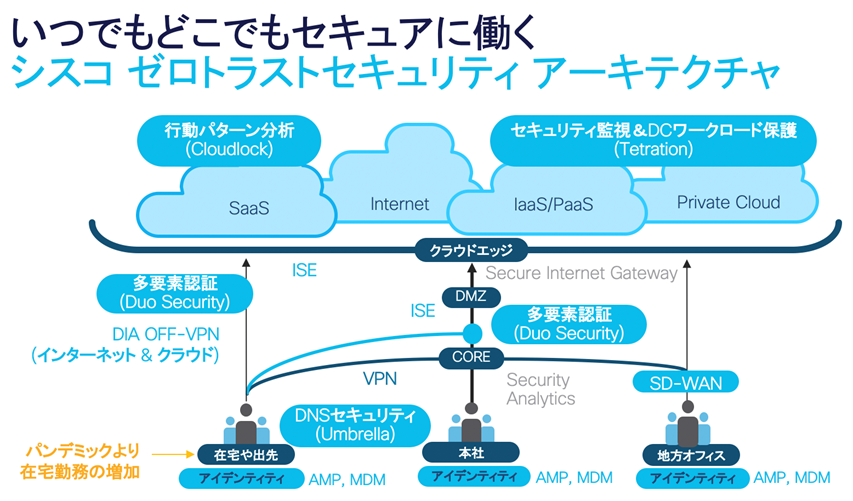

冒頭のセッションでシスコのリモートワークやパブリッククラウド SaaS の利用状況を紹介しました。この柔軟な働き方をセキュアに守るのにシスコは以前からゼロトラストセキュリティを社内に導入しました。下図のように、セキュリティを守るので色んな仕組みが使われていますが、ここでは ゼロトラストセキュリティを特化する Duo Security、Cisco Umbrella と Cisco Cloudlock を説明して行きます。

いつでもどこでもセキュアに働くシスコ ゼロトラストセキュリティ アーキテクチャ

リモートワークが浸透すると、従業員の物理的なアイデンティティの確認が困難になります。シスコのデバイス(PC や MAC)からのアクセスが来た時に、本当に本人であるかを確認するため、もう一つの要素で認証(多要素或いは二要素)確認する事はとても大事になります。また、Duo Security は身分の認証チェックだけではなく、デバイスの健康状況(OS バージョンやパッチ適応状況など)も同時に行います。シスコ社内に導入当初は二度手間と嫌がるユーザーもいましたが、現在は本当にみなさんが理解して重宝に Duo を使っています。

そして、在宅の Non-VPN 推進によりデバイスが直接インターネットに繋ぎ時間が大幅に増えました。Non-VPN のメリットを享受する一方、マルウエアや悪意のあるインターネット Web サイトからの攻撃可能性も増えてきました。それを対応するため、シスコは全てに社給デバイスに Cisco Umbrella を Pre-install しました。ユーザーがインターネットにアクセスする際に、パブリック DNS ではなく、Cisco Umbrella DNS サーバへルーチングされ、そこで URL アクセス先の信頼度がチェックされます。もし悪意のあるサイトと判断された場合は、Cisco Umbrella は直ちにそのインターネットアクセスをブロックします。この仕組みでシスコの従業員がフィシング E メールの詐欺 URL に被害をもたらす直前に止められたケースもありました。

そしてパブリッククラウドや SaaS を展開する際に、Cloudlock の行動パターン分析機能により企業データを守る仕組みもシスコ ゼロトラストセキュリティ アーキテクチャのひとつ重要なコンポーネントになります。 Cloudlock はなるべく多くの参照情報(例えば、デバイス ID、IP アドレス、ネットワークトラフィク経由、肩書き、アクセス先のコンフィデンシャル度合いなど、)と履歴(例えば、1 ヶ月平均のアクセス時間やファイル数)を集め、ユーザーの行動パターンを分析します。時には SaaS にアクセスして来た本人だけではなく、同僚や関係者の行動パターンも併せて AI のアルコリズムを使って分析します。そのような仕組みによって、ユーザーの操作ミスや、悪意のあるデータリソース利用を異常行動として検出し、それらをブロックし、同時にアラートを出す事ができるようになります。

以上は、Post COVID 新しいノーマルでの IT とセキュリティの考え方をシスコ社内事例と併せながら説明いたしました。それぞれの企業様は自分のビジネスニーズに合わせ、最適な IT とセキュリティアーキテクチャを構築して行けたらと思います。そのときシスコの考え方を少しでも参照し、シスコの製品やサービスをご活用して頂けたら幸いです。本文に関するご質問やアドバイスなどがありましたら、気軽に it-advisor@cisco.com へお問い合わせください。

Tags:- Cisco DNA Spaces

- Cisco IT

- Cisco Umbrella

- CloudLock

- DIA(Director Internet Access)

- Duo Security

- SaaS

- VPN

- スプリットトンネリング

- セキュリティ

- ゼロトラスト

- テレワーク

- ニューノーマル

- リモートワーク

- 物理オフィス