トロイの木馬・バックドア「SUNBURST」に初期対応できる Cisco Secure Workload

この記事は、Tim Garner によるブログ「Cisco Secure Workload Immediate Actions in Response to “SUNBURST” Trojan and Backdoor

」(2021/1/14)の抄訳です。

バックグラウンド

FireEye 社の研究者が「SUNBURST」と呼ぶトロイの木馬とバックドアは、最近複数の米国政府システムを侵害するなど、互いに入り組んだ複雑な最新の IT 環境がセキュリティ上の弱点となっていることを浮き彫りにしています。最近のレポートによると、攻撃者はソフトウェアの複雑さを逆手に取る非常に洗練された手口を使い、何千もの組織に侵入しています。被害を受けた組織には最先端のセキュリティシステムが導入されていますが、数ヵ月間も攻撃を検出できませんでした。

本稿で強調したい点は、「SUNBURST」のような高度な脅威に対して 1 種類のセキュリティ製品で対抗するのが現実味に乏しいということです。そこで求められるのは、ラテラルムーブメントの制限や最小限の権限付与など、幾層ものセキュリティ対策が組み込まれたソフトウェアアーキテクチャを構築することです。これは実証済みで、反復可能かつ現実的な戦略でもあります。

高度な攻撃では必ず、複数のイベントが連鎖します。逆に防御側としては、連鎖を少なくとも 1 か所で断ち切って組織を保護することが目標になります。その際に、権限付与を最小限に抑えた上でゼロトラスト セグメンテーションを適用すれば、アプリケーション環境内で多くの連鎖を断ち切ることも可能になります。ただし、サービスの中断を引き起こす、インフラの変更を必要とする、あるいはアプリケーションオーナーの不満を高める、といった事態は避ける必要があります。

そこで役立つのが、Cisco Secure Workload の特長である、実用的なゼロトラスト セグメンテーションです。「SUNBURST」などの脅威に対しても導入後すぐに効果を発揮します。もちろん、ゼロトラスト セグメンテーションと最小限の権限付与モデルは絶えず適用し続けることが必須です。たとえば SolarWinds 製品や、そこから発生するトラフィックに対してのみ制限を適用するだけでは不十分です。同製品のエクスプロイトとは攻撃者のラテラルムーブメントも意味するため、SolarWinds 製品のトラフィックだけでなく、アプリケーション ワークロード全体のトラフィックも問題になってくるからです。

自社環境における、SolarWinds Orion などの管理ツールや監視ツールを基点にした監視対象のワークロードや最重要データへの「ホップ:乗り移り」が可能化どうか机上で計算してみて下さい。ラテラルムーブメントを制限する適切な手段に欠いている場合、ホップが成功してしまう可能性は安心できるレベルを下回ることでしょう。その場合は、ぜひ Cisco Secure Workload を使用して耐性を強化して下さい。

Cisco Secure Workload をお勧めする理由

Cisco Talos が警告するように、IT 監視・管理ソフト「SolarWinds Orion」を使用する場合は必ず、SolarWinds 社からの関連ガイダンスだけでなく、DHS および CISA からのアドバイスにも従ってセキュリティを強化してください。

先ほども述べましたが、最初の手順は次のとおりです。

- 侵害/影響を受けている資産の特定

- ネットワークトラフィックを制限して最小限の権限のみを付与するなど、中核的な軽減策を導入

Cisco Secure Workload の利点は、侵害された資産の特定と、ネットワーク制限の適用(分散型ファイアウォールの一元的な自動運用により、ワークロードレベルでネットワークトラフィックを制御)という両方の初期ステップに直接対応していることです。このアプローチは柔軟性が高いため、一貫したファイアウォールポリシーを各ワークロードの受信・送信トラフィックに迅速に適用できます。ネットワークを再構築したり、IP アドレッシングを変更したりする必要はありません。しかも、あらゆるオンプレミスインフラやパブリッククラウドとの互換性も備えています。

セキュリティ侵害された資産の特定

Cisco Secure Workload は次の 3 つの方法により、セキュリティ侵害された資産を特定できます。

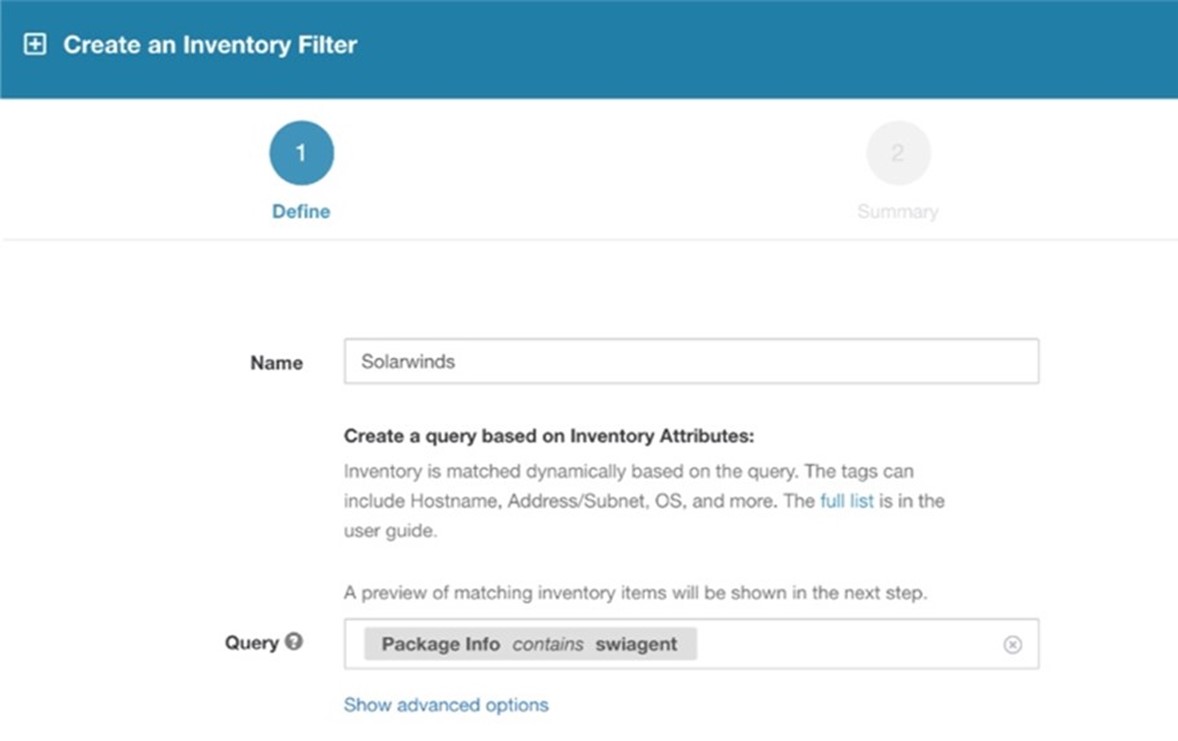

- インストール済みパッケージの検出

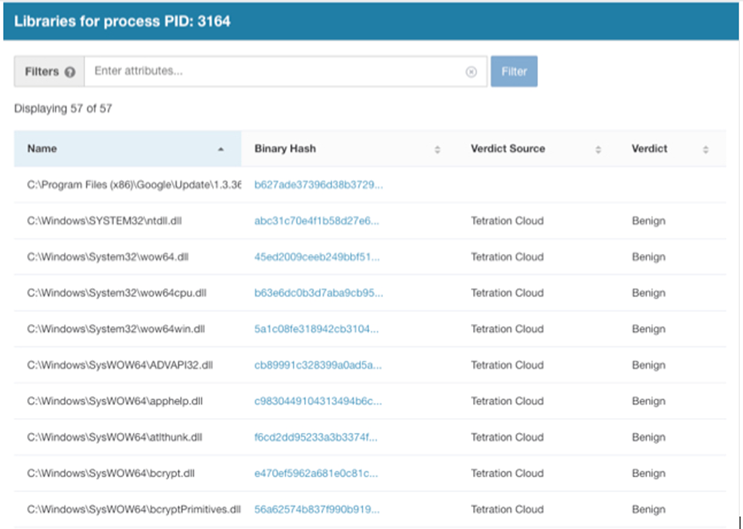

- 実行中のプロセスの検出(プロセス名またはハッシュで特定)

- 読み込まれたライブラリ(DLL)の検出

これら 3 種類の特定方法は併用することもできます。検出基準に引っかかった資産は、漏れなく Cisco Secure Workload が動的にリストアップします。このリストは最新状態を保つため 60 秒ごとに更新されます。

図 1:公開されたプロセス ハッシュ シグニチャに基づき、影響を受ける SolarWinds プロセスのワークロードを特定する

図 2:公開された DLL ハッシュシグニチャに基づき、影響を受ける SolarWinds プロセスのワークロードを特定する

図 3:メモリ内で実行されているかどうかに関係なく、影響を受けるインストール済み SolarWinds パッケージのワークロードを特定する

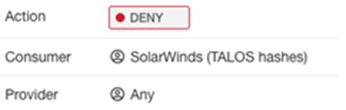

付与するネットワーク権限を最小限に抑える

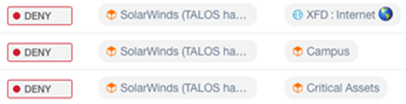

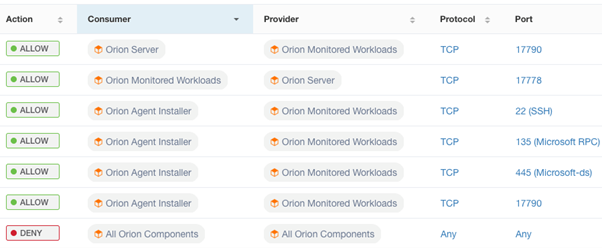

侵害された資産を特定することで、最小権限モデルに基づいてネットワークトラフィックを制限できます。どれだけの権限を付与するかを判断するのは運用者ですが、現状では、特定されたすべての Orion プラットフォームにゼロ権限を付与しておくのが賢明でしょう。今後 Orion の修正プログラムが導入された場合、若干高い権限を付与できる可能性はあります。ただしその場合でも、Orion の動作に必要なトラフィックに的を絞った最小限の権限に留めるべきです。

図 4:Cisco Secure Workload Policy は、特定条件の送信元と宛先のセットを動的に維持します。図のケースでは、SolarWinds ソフトウェアが検出されたワークロードに対して、ネットワークトラフィック全体を制限するアクションが定義されています。

図 5:インターネット、ユーザ、重要資産へのアクセス権限の削除など、信頼(トラスト)に関するより抜本的な制限措置を適用できます。

図 6:最も安全な状態は、アプリケーションの「期待される通信パターン」と「許可される通信パターン」を定義しておき、他のすべてをブロックするゼロトラストポリシーが設定されている場合です。通信パターンの定義ではベンダーの公開情報を活用できます。ベンダーが公開していない場合は、過去のネットワークトラフィックに対して Cisco Secure Workload 上で機械学習分析を実行することでも定義できます。

かつてはシステムの複雑さを概念化して把握する余地もあったのですが、今やそれは過去の話です。最新インフラは非常に複雑であり必ず死角を伴うため、高度な攻撃を気付かれずに実行するチャンスを生み出しています。そのうえ、セキュリティ製品に対して、顧客企業は常に俊敏性、機能、統合性、価値の向上を求めています。その結果としてシステムの相互接続が非常に高度で複雑になり、1 つのアプリケーションの攻撃対象が全体への侵入経路と化しているほどです。そこで欠かせないのがセグメント化です。

本稿で説明した手順は、トロイの木馬・バックドア「SUNBURST」から組織を保護するために役立ちますが、それだけで防御が完璧というわけにはいきません。政府機関や独立した研究機関からは、セグメント化に関して不変とも言えるガイドラインと対策が繰り返し公表されています。これらのガイドラインや対策は、ランサムウェア攻撃からサプライチェーン攻撃に至るまで、ほぼすべての攻撃に対して再三使われてきたものです。脅威の緩和、攻撃者の制限、水平移動の制限といった点で実績もあります。ゼロトラスト セグメンテーションの実装には多くの利点がありますが、Cisco Secure には別の特長もあります。クラウドネイティブの組み込みプラットフォーム「Cisco SecureX」を提供する点です。こうした Cisco Secure プラットフォームをご利用になれば、可視性や対応速度を高め、より効率的なセキュリティ態勢を実現できます。導入すべきタイミングは、今をおいて他にないでしょう。

Tags:

- Cisco Secure Workload

- Cisco SecureX

- Cisco SolarWinds Response

- Cisco Talos

- Cisco Tetration

- SolarWinds

- SolarWinds Orion

- SUNBURST

- ゼロトラスト

- トロイの木馬

- バックドア