宿題代行サイトの実態

新学期が始まり、対面形式の授業やバーチャルクラスが続々と再開されています。Cisco Talos による調査では、Umbrella に転送される DNS 解決要求のうち、「教育関連詐欺」に分類されるドメイン関連のものが大幅に増加していることが判明しています。新学期初日に関する Pew Research のデータ![]() も、この傾向を裏付けています。 次の図を見ると、米国で多くの学校が新学期を迎える 8 月 12 日の週以降、教育関連詐欺ドメインに対するクエリがほぼ 4 倍に増加していることがわかります。また、昨年同時期のデータと比較しても、「教育関連詐欺」に分類されるドメインへの要求は約 4 倍に増加しています。こうした詐欺サイトは、バーチャル学習へ移行する学生が 2020 年に増えたことで、一気に猛威をふるうようになりました。

も、この傾向を裏付けています。 次の図を見ると、米国で多くの学校が新学期を迎える 8 月 12 日の週以降、教育関連詐欺ドメインに対するクエリがほぼ 4 倍に増加していることがわかります。また、昨年同時期のデータと比較しても、「教育関連詐欺」に分類されるドメインへの要求は約 4 倍に増加しています。こうした詐欺サイトは、バーチャル学習へ移行する学生が 2020 年に増えたことで、一気に猛威をふるうようになりました。

「教育関連詐欺」に関わるドメイン名の DNS 要求の推移

教育関連詐欺は、Talos で日常的に対処している不正行為(フィッシング、マルバタイジング、銀行詐欺など)とは異なるタイプであり、いくつかの面でソーシャルエンジニアリングと極めて類似しています。これらのドメインにアクセスした場合にどうなるかは、確実には予想できません。ユーザが望むとおりのサービスを購入できる可能性もあれば、犯罪者につけ込まれて、悪意のあるコンテンツを送り付けられる可能性もあります。

これはまさに、いたちごっこです。学業上の不正行為が高度するほど、不正行為を見抜くための技術も進化します。学生が宿題、レポート、テストの答えをオンラインで共有し始めた当時、この種の不正行為を見抜くための「盗作検出ツール」業界が新たに出現しました。実際、ドメイン名を登録して Web サイトを立ち上げるだけで、こうしたオンライン盗作検出サービスの Web クローラがサイトのコンテンツを調べに来る場合があります。そこで学生たちが次にとった不正手段は、誰かに有償で新しいコンテンツを作成(代筆)してもらうことです。宿題の代行やオンライン試験の替え玉サービスを掲げる Web サイトは数多く存在します。Google で「do my homework」というフレーズを検索してみると、2 億 7000 万件もの検索結果がヒットします。ざっと見ただけでも、文字どおり無数のドメインで有料の代行サービスが提供されていることがわかります。ただし、Talos の調査でも明らかになったように、この手のドメインと取引する場合、すべてを信用するわけにはいきません。

人気のアプリ

この種の宿題代行サービスを運営しているのはどのような人物で、サービスはどれほど便利で、結果はどうなのか。これらを探るべく、Talos は宿題代行サービスを提供しているドメインの 1 つ、essayservice[.]com に接触を試みました。このサイトのブランド名は「Essaypro」です。

Essaypro は Google Play ストア![]() でアプリも提供しています。レビューを見る限り、このアプリの評価は良好です。現時点で 291 件のレビューがあり、ほぼ 5 つ星の評価を得ています。

でアプリも提供しています。レビューを見る限り、このアプリの評価は良好です。現時点で 291 件のレビューがあり、ほぼ 5 つ星の評価を得ています。

ただし、投稿をよく見てみると、少々「怪しい」レビューが数多く並んでいます。たとえば、2020 年 6 月 4 日に「Aaron Russell」というユーザが投稿したレビューは、「注文を送信して最適なライターを選択するだけ。ライターが書き終えるまで待ったら、レポートをダウンロード。超便利!(It IS that easy!)」という内容でした。その後、6 月 22 日に「David Peters」という別のユーザが、句読点の打ち方や「IS」という大文字の使い方まで、まったく同じレビューを残しています。

同様の投稿は他にも見られます。たとえば、2020 年 6 月 4 日に「Jayden Snyder」というユーザが「超お手頃価格ですばらしい出来栄え。こんなに安く最高の校正者に宿題を頼めて助かりました!」というレビューを投稿していますが、その後、 6 月 22 日に「Ronald Horton」という別のユーザが、まったく同じ文面のレビューを残しています。

他にも多くのユーザがサービスやカスタマーサービスをレビューで絶賛していますが、大半は一般的なユーザ名を使い、同じ文面を使い回しています。ご存知でしょうが、Google Play などのアプリストアにサクラ![]() がレビューを書き込むのは開発者向け利用規約

がレビューを書き込むのは開発者向け利用規約![]() に反する行為です。

に反する行為です。

レポートの代筆

Essaypro サービスには Web サイト版もあります。essayservice[.]com でのサービスの利用は、一般的なオンラインビジネスと同じくらい簡単です。ユーザアカウントを作成すると、依頼する宿題の種類を選ぶことができ、おおよその料金が表示されます。Talos は博士課程レベルの 4 ページのレポート作成を依頼しました。料金は約 50 ドルです。

利用者は、サービスに登録している執筆者のリストからライターを選びます。執筆者ごとに経歴や経験、以前の顧客からの評価を見ることができます。ほとんどの執筆者が 4 つ星以上の評価を獲得していて、中には千件以上のレビューが付いている人もいました。ただし、Google Play ストアでの Essaypro のレビューを調査した結果からすると、この評価は少々疑わしいと言わざるを得ません。

Talos は選び出した執筆者に対して、次のようにレポートの作成を依頼しました。

「デジタルデータの窃盗はもはや珍しいものではなくなりました。盗み出された個人データは、SNS や BitTorrent サイト、Tor Onion サービスなど、インターネットの至るところで簡単に入手できます。情報盗難の被害は一度だけでは済みません。流出先によっては、データが盗まれた後も繰り返し被害を受ける可能性があるからです。

データ侵害により漏洩した情報をサイバー犯罪者がどのように利用しているかについて論じたレポートを作成してください。レポートでは、少なくとも 4 件のデータ漏洩事例を挙げてください。犯罪者がどのようなデータに狙いを定め、盗み出したデータをどのような目的でどのように再利用しているかについても論じてください。また、将来犯罪者が使いそうな新手口についても述べてください」

課題の長さは 4 ページとし、期限は 11 日後としました。執筆者との連絡はアプリで行いました。

やがて執筆者から完成したレポート![]() が送られてきました。

が送られてきました。

博士課程レベルのレポートを依頼したにもかかわらず、届いたのは高校でも通用するか怪しいレベルの代物でした。 タイトルからして間違いだらけで、引用されている統計情報や参考資料の多くも非常に古いものでした。学生の皆さんは、こうした宿題代行サービスを利用して楽をしようとしても、A 評価をもらえる望みはかなり薄いということを肝に銘じておきましょう。

うまい話には裏がある

Talos が調査した教育関連詐欺サイトは、レポート代筆だけにとどまりません。広告主や犯罪者は、教育関連の Web トラフィックが極めて多いことをよく理解しています。タイポスクワットや教育機関を装ったドメイン名を使用してクリック数や閲覧数を上げようと画策していて、itexamwin[.]com もそういったドメインの一例です。itexamwin[.]com へのリンクをクリックすると、悪意のあるリダイレクトネットワークに転送されます。これは一般によく知られているマルバタイジングの手法であり、Talos でも以前に調査したことがあります。ユーザが使用しているブラウザやオペレーティングシステムによっては、Flash マルウェアが仕組まれた偽の dmg インストーラや、シェルコードを含んだ悪意のある javascript など、有害なオブジェクトを受け取る可能性があります。Mac 版の Brave ブラウザを使用して Web サイトを閲覧している場合、ある時点でリダイレクトが発生し、最終的には偽の Flash Player を提供する Amazon AWS S3 ストレージバケットに誘導されます。

他のブラウザと OS を使用していても、多くの場合は、次に示す有害なシェルコードや JavaScript などのマルウェアに誘導されます。

itexamwin[.]com のインフラストラクチャは刻々と変更されています。昨年だけでも少なくとも 3 種類のサービスをネームサーバとして使用し、4 件のホスティングプロバイダーで 8 件の IP アドレスに解決されています。リダイレクトネットワークのエントリポイントをこのように頻繁に変えるのは、犯罪行為を隠蔽する手口として非常に効果的と言えます。

「この Web サイトは検証済みで信頼できます」

Talos が調査した別の詐欺 Web サイト gceguide[.]xyz は、gceguide.com![]() というサイトのクローンのようで、「Cambridge Assessment International Education の究極のリソース」と謳っています。どちらのサイトにも、数百点に及ぶ PDF 形式の学術論文へのリンクが掲載されています。.xyz バージョンのドメインは、オリジナルの .com ドメインの登録から 2 年後の 2016 年に登録されました。両サイトの類似点は以下のとおりです。

というサイトのクローンのようで、「Cambridge Assessment International Education の究極のリソース」と謳っています。どちらのサイトにも、数百点に及ぶ PDF 形式の学術論文へのリンクが掲載されています。.xyz バージョンのドメインは、オリジナルの .com ドメインの登録から 2 年後の 2016 年に登録されました。両サイトの類似点は以下のとおりです。

オリジナルサイト:gceguide[.]com

水飲み場型攻撃サイト:gceguide[.]xyz

どちらのドメインにも、以下に示すように、ほぼ同じ Facebook ページがあります。

オリジナルサイト gceguide[.]com の Facebook ページ

水飲み場型攻撃サイト gceguide[.]xyz の Facebook ページ

Google で「gceguide.xyz」を検索すると、以下のように、virginia.gov、ucsf.edu、harvard.edu など、著名なドメインからリンクされていることがわかります。また検索結果には、gceguide に記載の DMCA 著作権侵害に関する複数の申し立ても含まれています。

詳しく調べたところ、「gceguide.xyz」の Web サイトには悪意のあるコンテンツがホストされているようです。2020 年 6 月 7 日に作成された「gceguide.xyz」Web サイトの ThreatGrid 分析データ![]() を見ると、この模倣サイトで暗号通貨マイナーがホストされていたことを示すデータが複数見つかりました。ThreatGrid に送られたサンプルには、Monero(xmr)暗号通貨マイナーを起動するための JavaScript コードが含まれています。デジタルアーカイブ archive.org で検索すると、次の図に示すように、悪意のある暗号マイニングコードの存在が確認できます。暗号通貨マイナーは、遅くとも 2018 年 1 月にはこの Web サイトに導入されていたようです。

を見ると、この模倣サイトで暗号通貨マイナーがホストされていたことを示すデータが複数見つかりました。ThreatGrid に送られたサンプルには、Monero(xmr)暗号通貨マイナーを起動するための JavaScript コードが含まれています。デジタルアーカイブ archive.org で検索すると、次の図に示すように、悪意のある暗号マイニングコードの存在が確認できます。暗号通貨マイナーは、遅くとも 2018 年 1 月にはこの Web サイトに導入されていたようです。

「gceguide.xyz」Web サイトの現在のバージョンは、疑わしいドメイン「ueuodgnrhb.com」と「shqbsdjatunl.com」にリクエストを送信します。どちらのドメインも現時点では 127.0.0.1 に解決されていますが、パッシブ DNS によると、つい最近の 2020 年 7 月までは 216.21.13.14 と 216.21.13.15 に解決されていました。Umbrella Investigate![]() でさらに調べると、これら 2 件の IP アドレスに関連するその他の有害なドメインやマルウェアが数多く見つかります。

でさらに調べると、これら 2 件の IP アドレスに関連するその他の有害なドメインやマルウェアが数多く見つかります。

すでに述べたように、この種の Web サイトに助けを借りようとしている学生の皆さんは、付随する危険性によく注意を払う必要があります。また、このようなサービスを利用するかどうかにかかわらず、学生のデバイスのセキュリティを確保するためには、エンドポイントの保護が不可欠です。今や多くの学生が保護者と同じホームネットワークを共有しているため、これまでには存在しなかった新たなリスク要素も生まれています。ホームネットワークは一般に、企業ネットワークや学校のネットワークと比べて安全性が低いため、犯罪者に新たな攻撃の隙を与えることになります。

まとめ

コロナ禍により学生の出席方法は大きく様変わりしました。多くの地域では、自宅でのオンライン授業のみが続いています。ズルをして宿題を手っ取り早くこなそうと考える学生が現れるのも、当然と言えるでしょう。その結果、学習機会を失うだけならまだ良いのですが、マルウェアにうっかり感染してしまっては最悪です。その影響は学生だけでなく、コロナ禍で在宅勤務を余儀なくされている保護者をはじめ、ローカルネットワークを共有している他のユーザにも及ぶ危険性さえあります。犯罪者は、ローカルネットワークを「足掛かり」にして企業ネットワークに侵入し、さらに深刻な爪痕を残すかもしれません。

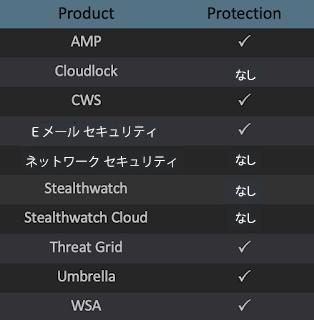

こうした被害に遭わないようにするためには、Umbrella などの DNS セキュリティメカニズム![]() を使用して「教育関連詐欺」に分類されているドメインをブロックするのが賢明です。また、万一ユーザが不注意でマルウェアのリスクにさらされた場合でも感染を回避できるように、AMP などのエンドポイント保護ソリューションを導入することも重要です。そして何より肝心なのは、どのようなセキュリティテクノロジーで守られていても、絶対に安全とは言い切れないという認識を持つことです。そして何よりも、甘い Web サイトやアプリケーションには落とし穴が付きものだという点を周知徹底することです。

を使用して「教育関連詐欺」に分類されているドメインをブロックするのが賢明です。また、万一ユーザが不注意でマルウェアのリスクにさらされた場合でも感染を回避できるように、AMP などのエンドポイント保護ソリューションを導入することも重要です。そして何より肝心なのは、どのようなセキュリティテクノロジーで守られていても、絶対に安全とは言い切れないという認識を持つことです。そして何よりも、甘い Web サイトやアプリケーションには落とし穴が付きものだという点を周知徹底することです。

本稿は 2020 年 9 月 24 日に Talos Group

のブログに投稿された「The Internet did my homework

」の抄訳です。

Tags: