SecureX Threat Response エコシステム

この記事は、Advanced Threat Solutions Business Development の Senior Manager である Jessica Bair によるブログ「SecureX threat response ecosystem

」(2020/8/10)の抄訳です。

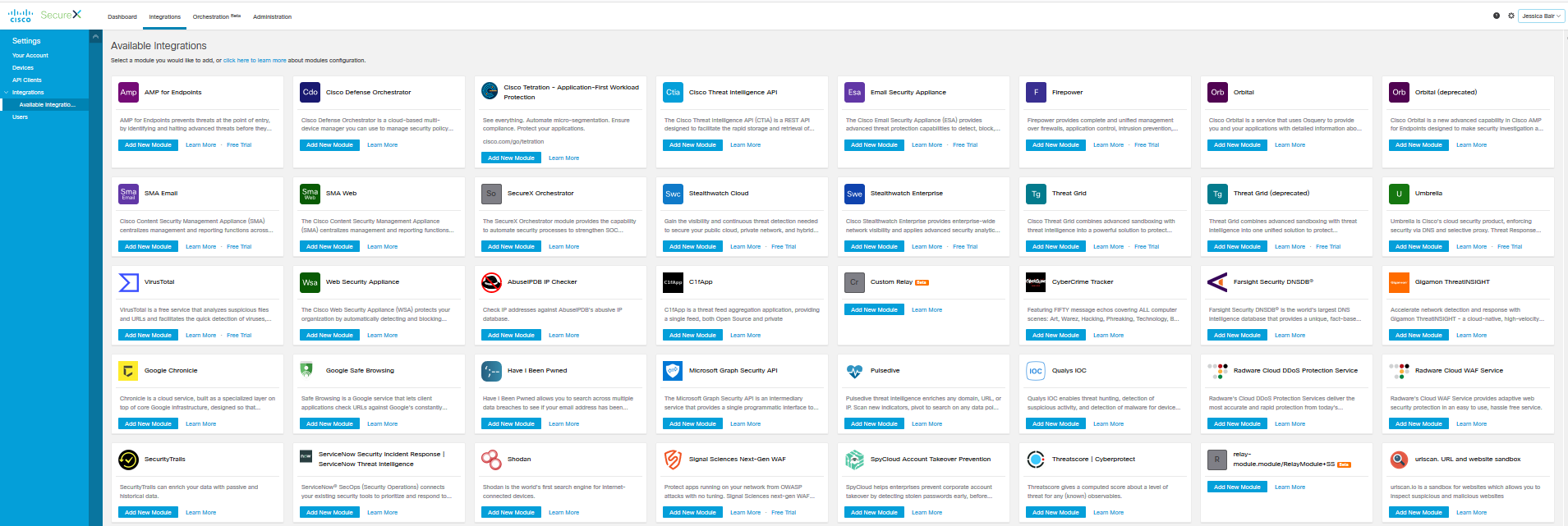

シスコ セキュリティは数か月前に、脅威対応とオーケストレーションという 2 つの主要機能を備えた SecureX プラットフォームを発表しました![]() 。最初の発表では、SecureX Threat Response モジュール(旧 Cisco Threat Response)と他製品の 20 種類を超える統合

。最初の発表では、SecureX Threat Response モジュール(旧 Cisco Threat Response)と他製品の 20 種類を超える統合![]() に焦点を当てています。

に焦点を当てています。

SecureX Threat Response モジュールと既存のセキュリティテクノロジーをシームレスに統合することで、脅威ハンティングとインシデント対応をさらに強化できます。ビルトイン統合か、プレパッケージ統合か、カスタム統合かを問わず、SecureX ではあらゆるツールを柔軟に組み合わせることができます。Cisco Stealthwatch、Cisco Firepower、Cisco AMP for Endpoints、 Cisco Umbrella、Cisco E メールセキュリティ、Cisco Web セキュリティ、または Cisco Threat Grid をお使いの場合は、無償で SecureX のThreat Response の機能をご利用いただけます。

- シスコ製品か他社製品かを問わずセキュリティスタック全体を統合して調査を迅速化

- 複数のテクノロジーのセキュリティコンテキストを集約して関連付けることにより全体像を可視化

- シスコのテクノロジーパートナー製品をはじめ、既存のセキュリティ投資を最大限に有効活用

SecureX プラットフォームの統合には、次の 3 つのカテゴリがあります

- ビルトイン統合:すぐに設定可能な組み込み型の統合がシスコとテクノロジーパートナーにより数多く開発されています。これらの統合は主に、SecureX Threat Response モジュールが提供する脅威インテリジェンスをパートナー製品のユーザインターフェイスで可視化することを目的としています。また、VirusTotal などの例外的な統合や、パートナーが自社製品のコアコードに脅威対応 API を組み込んでいる場合もあります。

- プレパッケージ統合:お客様が管理するクラウド インフラストラクチャに追加設定なしでインストールできるスクリプトも、シスコとテクノロジーパートナーにより数多く開発されています。API について学習したりコードを書いたりする必要がないため、わずかな時間で統合を設定できます。これらの統合は主に、SecureX Threat Response モジュールが提供する脅威インテリジェンスを SecureX 内で可視化することを目的としています。パッケージ型統合は SecureX で利用可能なモジュールとして提供されます。

- カスタム統合:シスコとテクノロジーパートナーのオープン API を活用して、独自の統合を開発することもできます。DevNet

の豊富なリソースを活用すれば、ごく短期間でカスタム統合を開発できます。これらのリソースには、トレーニング、GitHub のコードへのリンク

の豊富なリソースを活用すれば、ごく短期間でカスタム統合を開発できます。これらのリソースには、トレーニング、GitHub のコードへのリンク 、ReadtheDocs のユースケースドキュメントやワークフロードキュメント

、ReadtheDocs のユースケースドキュメントやワークフロードキュメント などがあります。

などがあります。

シスコは 4 月下旬に「プレパッケージ統合の種類を増やし、環境全体での検出、調査、修復をさらにスピードアップ」することをお約束しましたが、その成果をお知らせできるときがやってきました。

ビルトイン統合

Google VirusTotal *

VirusTotal は、70 を超えるウイルス対策(AV)スキャナと URL /ドメインブロックリストを使用して脅威を検出する無料サービスです。Threat Response VirusTotal module ![]() を利用すれば、インシデント対応の際に、URL、IP アドレス、ドメイン、ファイルハッシュを検索して、サンプルに関連する脅威についてのコンテキスト情報を AV スキャナやサービスから入手できます。VirusTotal アカウントの作成は無料で、アカウント登録後に API キーが提供されます。この API キーを使用すれば、VirusTotal のクエリ結果をすべての調査に自動で組み込むことができます。

を利用すれば、インシデント対応の際に、URL、IP アドレス、ドメイン、ファイルハッシュを検索して、サンプルに関連する脅威についてのコンテキスト情報を AV スキャナやサービスから入手できます。VirusTotal アカウントの作成は無料で、アカウント登録後に API キーが提供されます。この API キーを使用すれば、VirusTotal のクエリ結果をすべての調査に自動で組み込むことができます。

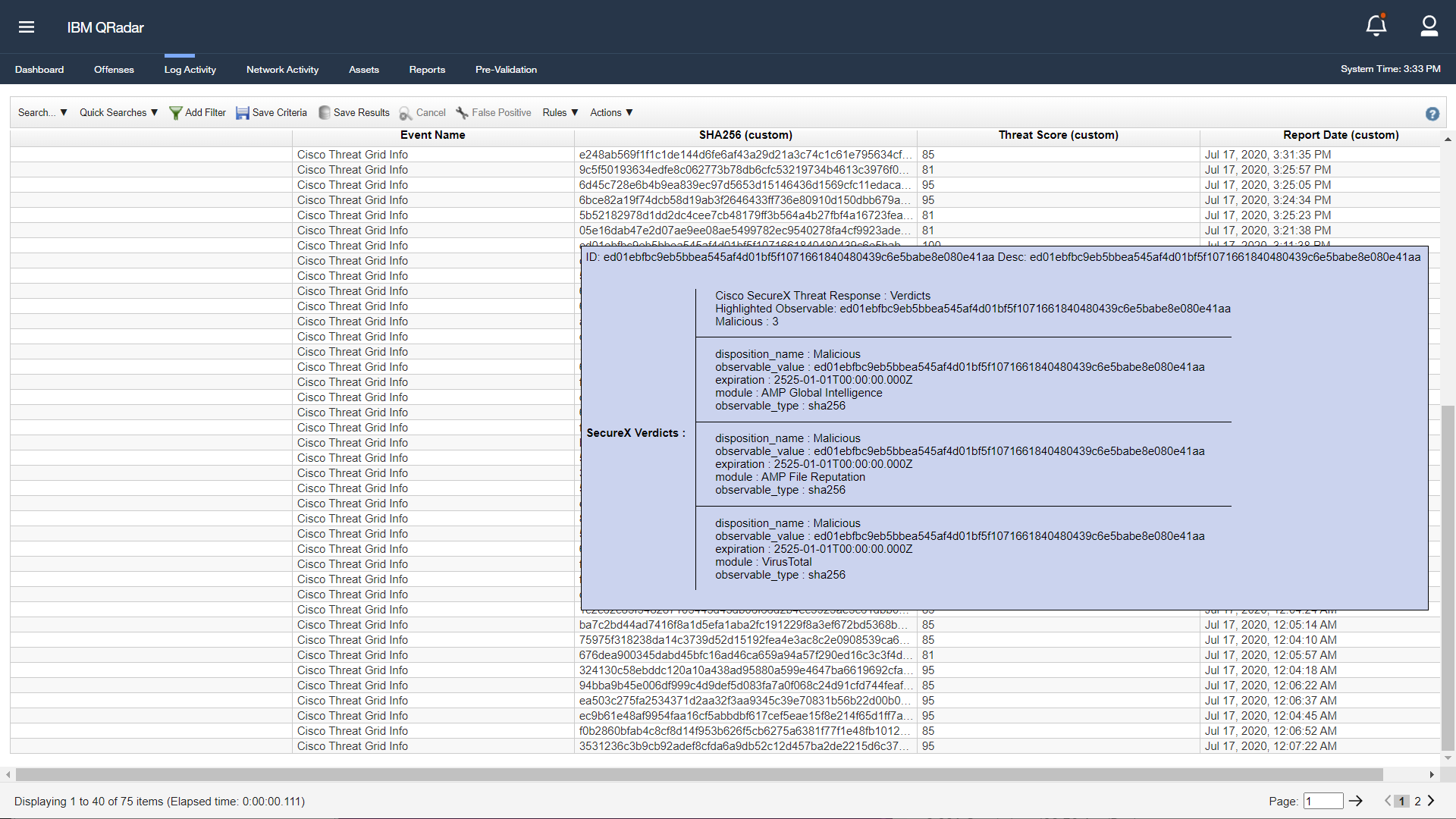

IBM Security QRadar SIEM

この Threat Response Extension ![]() を使用すると、QRadar に表示されている IP アドレスを右クリックして脅威対応コンソールの調査結果に移動できるようになるため、100 以上のプロパティフィールドにカーソルを合わせて情報を参照し、クエリを実行して判定結果を確認できます。

を使用すると、QRadar に表示されている IP アドレスを右クリックして脅威対応コンソールの調査結果に移動できるようになるため、100 以上のプロパティフィールドにカーソルを合わせて情報を参照し、クエリを実行して判定結果を確認できます。

Polarity Data Awareness

この Threat Response ![]() 統合を使用すると、Polarity を通じて Threat Response Enrich API を検索し、さまざまなインジケータに関する情報を取得できます。

統合を使用すると、Polarity を通じて Threat Response Enrich API を検索し、さまざまなインジケータに関する情報を取得できます。

ServiceNow Security Operations

ServiceNow Security Operations(セキュリティインシデント対応および脅威インテリジェンス)![]() を利用すれば、脅威対応モジュールの判定、参照、対応機能をセキュリティアナリストの調査ワークフローで活用できます。これにより、アナリストは ServiceNow 内から対応アクションを実行して脅威を修復できるようになります。

を利用すれば、脅威対応モジュールの判定、参照、対応機能をセキュリティアナリストの調査ワークフローで活用できます。これにより、アナリストは ServiceNow 内から対応アクションを実行して脅威を修復できるようになります。

Splunk Enterprise Security

Splunk 向け SecureX Threat Response Add-On ![]() のカスタム検索コマンドを使用すると、Splunk インスタンス内の監視対象から脅威対応モジュールに対してクエリを実行し、ターゲットや判定結果を確認できます。

のカスタム検索コマンドを使用すると、Splunk インスタンス内の監視対象から脅威対応モジュールに対してクエリを実行し、ターゲットや判定結果を確認できます。

Splunk Phantom

Phantom Threat Response plugin ![]() を使用すると、手動または自動プレイブック/アクションを通じて脅威対応モジュールに対するクエリを実行し、テーブル内の監視対象に関する判定結果や検出情報を確認できます。

を使用すると、手動または自動プレイブック/アクションを通じて脅威対応モジュールに対するクエリを実行し、テーブル内の監視対象に関する判定結果や検出情報を確認できます。

Swimlane Security Operations Management

Swimlane Threat Response plugin ![]() を使用すると、Threat Response API に接続して監視対象を抽出し、追加情報を取得できるようになります。

を使用すると、Threat Response API に接続して監視対象を抽出し、追加情報を取得できるようになります。

TheHive Project –Cortex Analyzers*

–Cortex Analyzers*

この Threat Response analyzer![]() を使用すると、TheHive との接続が可能になります。TheHive は、MISP(Malware Information Sharing Platform)と緊密に統合される、拡張性に優れた、オープンソースの無料セキュリティインシデント対応プラットフォームです。TheHive は、SOC、CSIRT、CERT をはじめとするすべての情報セキュリティ担当者が、セキュリティインシデントを迅速に調査・対応できるように配慮されています。

を使用すると、TheHive との接続が可能になります。TheHive は、MISP(Malware Information Sharing Platform)と緊密に統合される、拡張性に優れた、オープンソースの無料セキュリティインシデント対応プラットフォームです。TheHive は、SOC、CSIRT、CERT をはじめとするすべての情報セキュリティ担当者が、セキュリティインシデントを迅速に調査・対応できるように配慮されています。

プレパッケージ統合

プレパッケージ統合を利用するには、まずクラウド インフラストラクチャを導入して、脅威対応サーバレスリレー API を実装する必要があります。シスコでは、詳細なインストールガイド![]() 、チュートリアル動画

、チュートリアル動画![]() 、AWS Lamba 用にあらかじめ設定された GitHub 上のコード

、AWS Lamba 用にあらかじめ設定された GitHub 上のコード![]() などをご用意しています。API 自体はシンプルな Flask(WSGI)アプリケーションであるため、AWS Lambda 関数として簡単にパッケージ化して導入でき、Zappa

などをご用意しています。API 自体はシンプルな Flask(WSGI)アプリケーションであるため、AWS Lambda 関数として簡単にパッケージ化して導入でき、Zappa ![]() を使用して AWS API ゲートウェイプロキシの背後で動作します。すでに導入済みのリレー API(AWS Lambda 関数としてパッケージ化されているリレー API など)は、Threat Response Relay CLI を使用して、脅威対応モジュールにリレーモジュールとしてプッシュできます。脅威対応 Python API モジュールは、pip install

を使用して AWS API ゲートウェイプロキシの背後で動作します。すでに導入済みのリレー API(AWS Lambda 関数としてパッケージ化されているリレー API など)は、Threat Response Relay CLI を使用して、脅威対応モジュールにリレーモジュールとしてプッシュできます。脅威対応 Python API モジュールは、pip install ![]() で利用できます。

で利用できます。

Abuse IPDB*

IP および URL を調査するための Threat Response module ![]() です。AbuseIPDB は、IP と IPv6 の両方をサポートしています。API の使用は、1 日あたり 1,000 件までに制限されています。返されるエンティティは、判定結果、判断、検出情報、インジケータです。

です。AbuseIPDB は、IP と IPv6 の両方をサポートしています。API の使用は、1 日あたり 1,000 件までに制限されています。返されるエンティティは、判定結果、判断、検出情報、インジケータです。

AlienVault OTX*

Threat Response module ![]() が、AlienVault OTX に対して監視対象(IP、IPV6、ドメイン、ハッシュ値)のクエリを実行し、AlienVault の「パルス」から検出情報とインジケータを返します。参照アクションを使用して、AlienVault OTX の UI に移動することもできます。

が、AlienVault OTX に対して監視対象(IP、IPV6、ドメイン、ハッシュ値)のクエリを実行し、AlienVault の「パルス」から検出情報とインジケータを返します。参照アクションを使用して、AlienVault OTX の UI に移動することもできます。

APIVoid*

IP またはドメインを調査し、集約された APIVoid ブロックリストから検出情報を取得する Threat Response module ![]() です。

です。

Auth0 Signals*

IP を調査するための Threat Response module ![]() です。Auth0 Signals に対して IP アドレスのクエリを実行し、その IP アドレスがブロックリストに存在するかどうかを確認できます。また、提供されたスコアに基づいて IP の判定結果を返します。厳選され正規化された 100 を超えるブロックリストからオープンソース インテリジェンス(OSINT)コンテキストを返します。

です。Auth0 Signals に対して IP アドレスのクエリを実行し、その IP アドレスがブロックリストに存在するかどうかを確認できます。また、提供されたスコアに基づいて IP の判定結果を返します。厳選され正規化された 100 を超えるブロックリストからオープンソース インテリジェンス(OSINT)コンテキストを返します。

C1fApp*

IP アドレスを調査するための SecureX Threat Response module ![]() です。C1fApp から SecureX に判定結果を返します。ブロックリストで見つかった IP は悪意のあるアドレスとして判定され、そのアドレスで観察されたフィードがインジケータとして返されます。

です。C1fApp から SecureX に判定結果を返します。ブロックリストで見つかった IP は悪意のあるアドレスとして判定され、そのアドレスで観察されたフィードがインジケータとして返されます。

CyberCrime Tracker*

Cybertracker の判定と判断を受信して IP および URL の判定を調査するための Threat Response module ![]() です。

です。

Cyberprotect Threatscore*

IP、ドメイン、ハッシュ、ファイル名を調査するための Threat Response module ![]() です。返されるエンティティは、判定結果と判断です。

です。返されるエンティティは、判定結果と判断です。

Farsight Security

Farsight Security は、IP およびドメインの判定を調査するための Farsight Security SecureX Threat Response module ![]() です。Farsight Security DNSDB は、IP アドレス(IP および IPv6)とドメインに関する詳細なデータを提供します。Cisco Compatible 認定を取得しています。

です。Farsight Security DNSDB は、IP アドレス(IP および IPv6)とドメインに関する詳細なデータを提供します。Cisco Compatible 認定を取得しています。

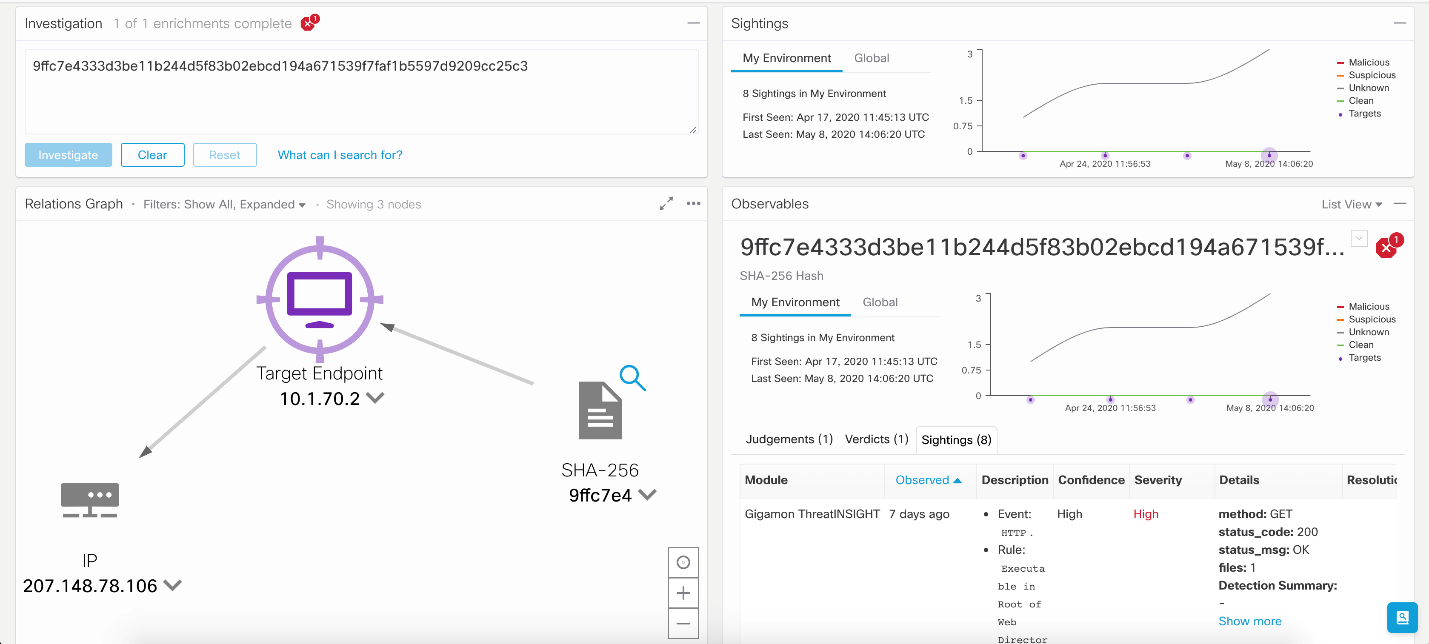

Gigamon ThreatINSIGHT

Gigamon ThreatINSIGHT module ![]() を使用すると、脅威対応モジュールから Gigamon インテリジェンスに対して検出情報を問い合わせ、ネットワークデータや脅威データを取得できます。Gigamon

を使用すると、脅威対応モジュールから Gigamon インテリジェンスに対して検出情報を問い合わせ、ネットワークデータや脅威データを取得できます。Gigamon ![]() は、統合に関する Cisco Compatible

は、統合に関する Cisco Compatible ![]() 認定を受け、ジョイントソリューションの概要を公開しています。

認定を受け、ジョイントソリューションの概要を公開しています。

Google Chronicle

Google Chronicle Threat Response module ![]() を使用すると、SIEM 内の監視対象(IP、ドメイン、ハッシュ、ファイル名、ファイルパス)の検出情報を取得できます。また、資産をリストアップしたり、 IOC の詳細を取得したり、特定期間内のアラートや IOC をリストアップしたりすることもできます。

を使用すると、SIEM 内の監視対象(IP、ドメイン、ハッシュ、ファイル名、ファイルパス)の検出情報を取得できます。また、資産をリストアップしたり、 IOC の詳細を取得したり、特定期間内のアラートや IOC をリストアップしたりすることもできます。

Google Safe Browsing

Google Safe Browsing を統合するための Threat Response module ![]() です。 Google Safe Browsing は Google が提供するブラックリストサービスで、マルウェアやフィッシングコンテンツを含む Web リソースの URL リストを提供します。Google Chrome、Safari、Firefox、Vivaldi、GNOME などの Web ブラウザは、Google Safe Browsing サービスのリストを使用して、各ページに潜在的な脅威が存在していないかをチェックします。この統合を使用すると、脅威対応においてもブラックリスト インテリジェンスを活用できるようになります。

です。 Google Safe Browsing は Google が提供するブラックリストサービスで、マルウェアやフィッシングコンテンツを含む Web リソースの URL リストを提供します。Google Chrome、Safari、Firefox、Vivaldi、GNOME などの Web ブラウザは、Google Safe Browsing サービスのリストを使用して、各ページに潜在的な脅威が存在していないかをチェックします。この統合を使用すると、脅威対応においてもブラックリスト インテリジェンスを活用できるようになります。

Have I Been Pwned*

SHA256 を調査するための Threat Response module ![]() です。このモジュールを使用すると、侵害を受けた電子メールアドレスとそのユーザ名に関するコンテキスト情報や、特定の環境におけるユーザのコンテキスト情報を取得できます。Cisco E メールセキュリティ アプライアンス モジュールが有効になっている場合、リスト済みの電子メールアドレスに送信された SHA256 は、データ侵害に関与しているものとして報告されます。低額の月額料金で利用できます。

です。このモジュールを使用すると、侵害を受けた電子メールアドレスとそのユーザ名に関するコンテキスト情報や、特定の環境におけるユーザのコンテキスト情報を取得できます。Cisco E メールセキュリティ アプライアンス モジュールが有効になっている場合、リスト済みの電子メールアドレスに送信された SHA256 は、データ侵害に関与しているものとして報告されます。低額の月額料金で利用できます。

Microsoft Graph Security

Microsoft Graph Security module![]() を使用すると、Graph Security Alerts 内の監視対象(IP、ドメイン、ハッシュ、ファイル名、ファイルパス)の検出情報を取得できます。Microsoft が管理する大量のデータに加え、標準化された形式のサードパーティデータにもアクセスできます。

を使用すると、Graph Security Alerts 内の監視対象(IP、ドメイン、ハッシュ、ファイル名、ファイルパス)の検出情報を取得できます。Microsoft が管理する大量のデータに加え、標準化された形式のサードパーティデータにもアクセスできます。

Pulsedive*

URL を調査するための Threat Response module ![]() です。判定結果が返されます。

です。判定結果が返されます。

Qualys IOC

Quays Indication of Compromise Threat Response module ![]() を使用すると、ターゲット上の監視対象に関する検出情報を調査できます。サポートされている監視対象は、ディスク上のファイルイメージ、実行中のプロセスのディスク上イメージ、およびロード済みモジュールのディスク上イメージのハッシュ(MD5、SHA256)です。また、ファイル名(プロセス名)、IP、ドメイン、ファイルパス、Mutex もサポートされています。

を使用すると、ターゲット上の監視対象に関する検出情報を調査できます。サポートされている監視対象は、ディスク上のファイルイメージ、実行中のプロセスのディスク上イメージ、およびロード済みモジュールのディスク上イメージのハッシュ(MD5、SHA256)です。また、ファイル名(プロセス名)、IP、ドメイン、ファイルパス、Mutex もサポートされています。

Radware  WAF and DDoS

WAF and DDoS

IP アドレスを調査するための SecureX Threat Response modules ![]() です。WAF と DDoS の両方の不正アクティビティに対応し、これらの目撃情報をインジケータとして提供します。Cisco Compatible

です。WAF と DDoS の両方の不正アクティビティに対応し、これらの目撃情報をインジケータとして提供します。Cisco Compatible ![]() 認定を取得しています。

認定を取得しています。

SecurityTrails

SecurityTrails ![]() のこのモジュールを使用すると、 SecurityTrails に対してクエリを実行し、ドメインや IP アドレス(IP および IPv6)に関する詳細データを取得できます。SecurityTrails の UI に移動して、ドメインや IP アドレス(IP および IPv6)を検索できます。

のこのモジュールを使用すると、 SecurityTrails に対してクエリを実行し、ドメインや IP アドレス(IP および IPv6)に関する詳細データを取得できます。SecurityTrails の UI に移動して、ドメインや IP アドレス(IP および IPv6)を検索できます。

ServiceNow Security Operations

Servicenow Threat Response module ![]() を使用すると、脅威対応 UI または API を使用して調査を開始する際に、ServiceNow をデータソースとして利用できます。そのため、ServiceNow に対してクエリを実行し、特定の監視対象が関係している過去のインシデントの履歴コンテキストを取得することができます。

を使用すると、脅威対応 UI または API を使用して調査を開始する際に、ServiceNow をデータソースとして利用できます。そのため、ServiceNow に対してクエリを実行し、特定の監視対象が関係している過去のインシデントの履歴コンテキストを取得することができます。

Shodan

IP アドレスを調査するための SecureX Threat Response Pivot / Respond menu です。Shodan は、インターネット コネクテッド デバイスの検索エンジンです。ただし Web サイトの検索には、Google や Bing といった Web 検索エンジンの方が適しています。

Signal Sciences Web Application Protection

Signal Sciences 社は、次世代 Web アプリケーション ファイアウォール(WAF)やランタイムアプリケーション自己保護(RASP)ソリューションを提供する、業界有数の Web アプリケーション セキュリティ企業です。同社が開発した脅威対応統合を使用すると、あらゆる Web アプリケーション ワークロードに対する攻撃を即座に可視化して、対応することができます。Cisco Compatible 認定を取得しています。

SpyCloud

SpyCloud は、SHA256 を調査するための SecureX Threat Response SpyCloud module ![]() です。このモジュールを使用すると、侵害を受けた電子メールアドレスとそのユーザ名に関するコンテキスト情報や、特定の環境におけるユーザのコンテキスト情報を取得できます。Cisco E メールセキュリティ モジュールが有効になっている場合、特定済みの電子メールアドレスに送信された SHA256 は、データ侵害に関与しているものとして報告されます。

です。このモジュールを使用すると、侵害を受けた電子メールアドレスとそのユーザ名に関するコンテキスト情報や、特定の環境におけるユーザのコンテキスト情報を取得できます。Cisco E メールセキュリティ モジュールが有効になっている場合、特定済みの電子メールアドレスに送信された SHA256 は、データ侵害に関与しているものとして報告されます。

ThreatQuotient Security Operations Platform

ThreatQuotient ![]() を使用すると、監視対象に関する判断と判定結果が定期的に Cisco Threat Intelligence API へ送信され、SecureX で可視化できます。また、ThreatQ は、脅威インテリジェンスを補完するための情報ソースとして SecureX を使用します。

を使用すると、監視対象に関する判断と判定結果が定期的に Cisco Threat Intelligence API へ送信され、SecureX で可視化できます。また、ThreatQ は、脅威インテリジェンスを補完するための情報ソースとして SecureX を使用します。

urlscan.io*

urlscan.io に URL を送信して脅威インテリジェンスのコンテキスト情報を取得する SecureX Threat Response module ![]() です。

です。

シスコとテクノロジーパートナーによる統合の開発が着々と進む SecureX エコシステムは、現在も大きく成長し続けています。また、お客様が独自の統合を開発するための環境整備![]() も進んでいます。SecureX プラットフォームの実力をぜひ実際にご体験ください。

も進んでいます。SecureX プラットフォームの実力をぜひ実際にご体験ください。

謝辞:エコシステム統合の責任者であり、この取り組みにおける私のパートナーでもある Michael Auger に謝意を表します。Michael は、SecureX とテクノロジーパートナー製品の統合を迅速に開発できるリレーアーキテクチャの設計を担当しました。また、開発者、プログラムマネージャ、品質保証エンジニアからなる 12 名のチームを率い、テクノロジーパートナーのエンジニアリングチームと緊密に連携することにより、最初の SecureX リリースでは 24 社のパートナーが提供する 27 製品との統合![]() を実現しました。実に見事な成果です。

を実現しました。実に見事な成果です。

*コミュニティ/オープンソース

Tags:- Abuse IPDB

- AlienVault OTX

- APIVoid

- Auth0 Signals

- C1fApp

- Cisco SecureX

- Cisco Threat Response

- CyberCrime Tracker

- Cyberprotect Threatscore

- Devnet

- Farsight Security

- Gigamon ThreatINSIGHT

- GitHub

- Google Chronicle

- Google Safe Browsing

- Google VirusTotal

- Have I Been Pwned

- Have I Been Pwned*po

- IBM Security QRadar SIEM

- Microsoft Graph Security

- Polarity Data Awareness

- Pulsedive

- Qualys IOC

- Radware ラドウェア

- SecurityTrails

- ServiceNow Security Operations

- Shodan

- Signal Sciences Web Application Protection

- Splunk Enterprise Security

- Splunk Phantom

- SpyCloud

- Swimlane Security Operations Management

- TheHive Project Cortex Analyzer

- ThreatQuotient Security Operations Platform

- urlscan.io

- サイバー脅威

- セキュリティ脅威

- ゼロトラスト