Azure のための Cisco セキュア クラウド アーキテクチャ

この記事は、Security Business Group の Security Solutions Architect である Anubhav Swami によるブログ「Cisco Secure Cloud Architecture for Azure

」(2020/7/23)の抄訳です。

パブリッククラウドの普及により、アプリケーション中心の環境を簡単に構築できるようになりました。それに伴い、ワークロードとアプリケーションが従来のデータセンターからパブリッククラウドに移行されつつあります。クラウドアプリケーションの俊敏性、迅速な展開、拡張性、高可用性の実現に大きく役立つのが、クラウドネイティブの Microsoft Azure です。Microsoft Azure は Web アプリケーションに対して階層型アーキテクチャを採用しています。階層型では各種の機能が分離されます。各階層が独立しているため、個々の階層を柔軟に変更できることが特徴です。

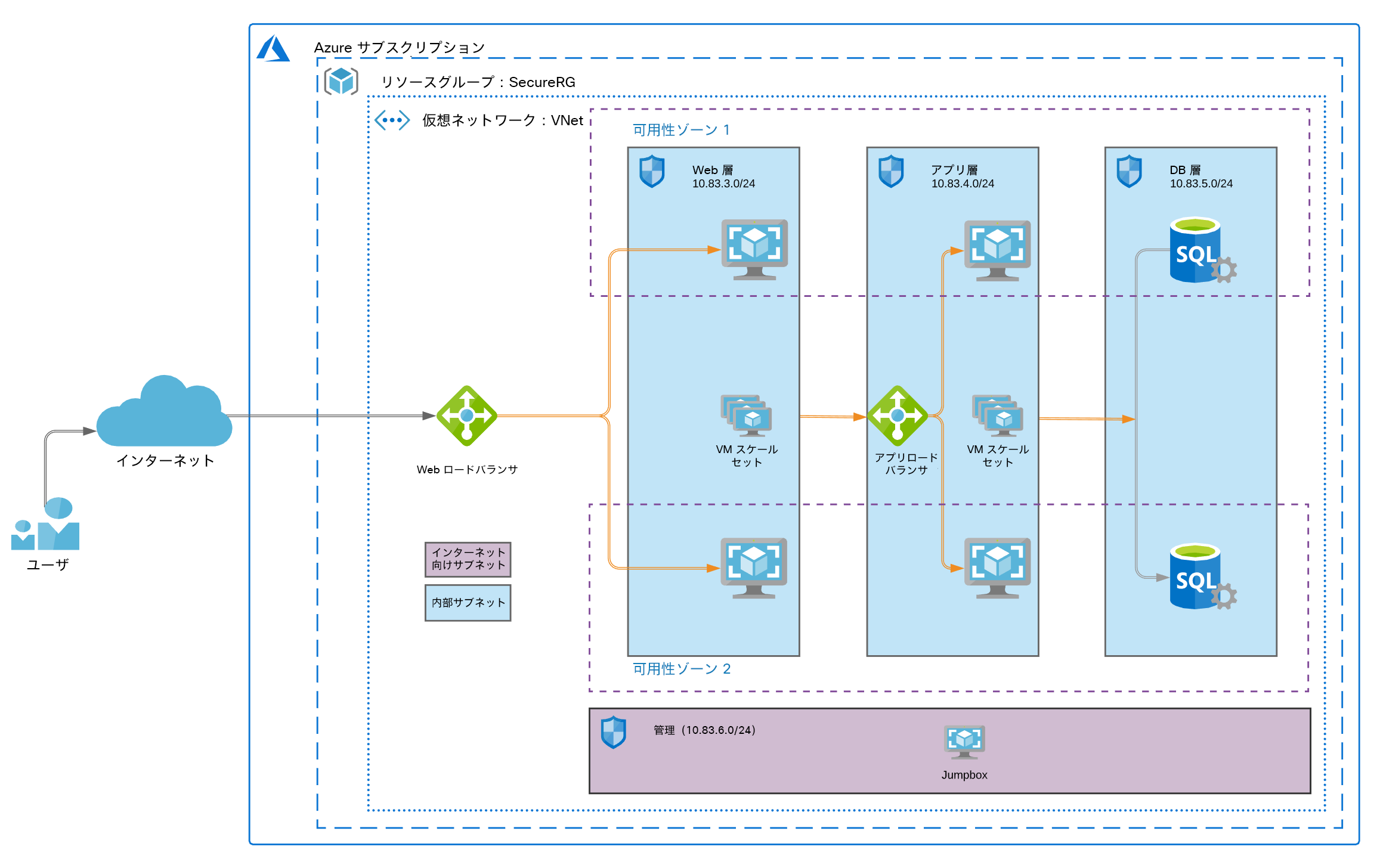

図 1 に、Web アプリケーションの 3 層アーキテクチャを示します。このアーキテクチャには、プレゼンテーション層(Web 階層)、アプリケーション層(アプリ階層)、データベース層(データベース階層)という 3 つの階層があります。Azure では環境全体に共通のセキュリティモデルが適用されます。ワークロード、アプリケーション、データを保護する責任はお客様側にあります。

シスコは、クラウドネイティブのセキュリティ機能に加え、可視性、セグメンテーション、脅威対策といったセキュリティも実装することを推奨しています。

ワークロードとアプリケーションの推奨される保護方法が、図 3 に示すシスコ検証済みデザイン(CVD)です。このクラウド セキュリティ アーキテクチャでは、3 つの重要な柱(可視性、セグメンテーション、脅威対策)に焦点を当てています。

このソリューションを利用すれば、シスコ、Radware、Azure が統合されるため、Azure 環境でホストされているワークロードのセキュリティを最大限に高めることができます。

- 可視性:Cisco Tetration、Cisco Stealthwatch Cloud、Cisco AMP for Endpoints、Cisco SecureX Threat Response、Azure Network Security Group のフローログ

- セグメンテーション:Cisco Firepower Next-Generation Virtual Firewall(NGFWv)、Cisco Adaptive Security Virtual Appliance(ASAv)、Cisco Tetration、Azure Network Security Group

- 脅威対策:Cisco Firepower 次世代仮想ファイアウォール(NGFWv)、Cisco Tetration、Cisco AMP for Endpoints、Cisco Umbrella、Cisco SecureX Threat Response、Azure

- WAF、Azure DDoS、Radware WAF、Radware DDoS

また、可視性、セグメンテーション、脅威対策に加え、Cisco Duo を使用した ID/アクセス管理にも重点を置いています。

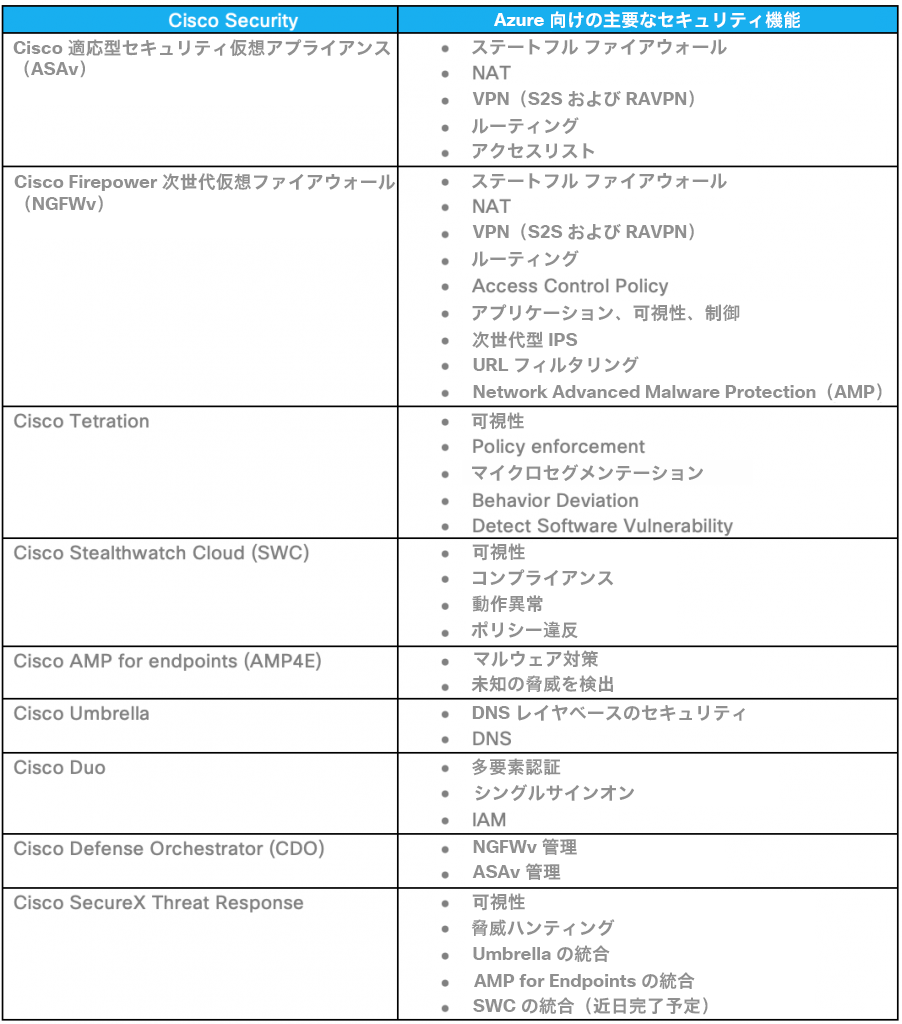

図 3 のシスコ検証済みデザインで使用されるシスコのセキュリティ製品:

- ワークロードレベル

- Cisco Tetration:Azure インスタンス上の Cisco Tetration エージェントから、可視性の確保とポリシーの適用に不可欠な「ネットワークフローとプロセスの情報」が転送されます。

- Cisco AMP for Endpoints:Cisco AMP for Endpoints がマルウェアの侵入を防ぎます。

- VNet レベル

- Cisco Umbrella(VNet DNS 設定):Cisco Umbrella クラウドで DNS レイヤのセキュリティと IP を設定して VNet のワークロードに適用できます。

- Cisco Stealthwatch Cloud(NSG フローログ):SWC は Azure NSG フローログを使用して、クラウドの可視性を最大限に高めます。SWC にはコンプライアンス関連の監視機能があり、Azure VNet クラウド インフラストラクチャを包括的に可視化できます。

- 境界

- シスコ次世代仮想ファイアウォール(NGFWv):Cisco NGFWv は、ステートフル ファイアウォール、「アプリケーションの可視性と制御」、次世代 IPS、URL フィルタリング、Azure のネットワーク AMP などの機能を提供します。

- Cisco Adaptative Security Appliance Virtual(ASAv):Cisco ASAv は Azure VNet 内でステートフル ファイアウォール、ネットワーク セグメンテーション、VPN 機能を提供します。

- Cisco Defense Orchestrator(CDO):CDO は Cisco NGFWv を管理し、セグメンテーション機能と脅威対策機能を提供します。

- 認証

- Cisco Duo:Azure コンソールとワークロード上で実行されるアプリケーションに対して多要素認証サービスを提供します。

- セキュリティビューの統合

- Cisco SecureX Threat Response:Cisco SecureX Threat Response は API を通じて Umbrella および AMP for Endpoints と統合され、SWC との統合も近日中に完了する予定です。これらの統合により、セキュリティ運用チームの可視性が高まり、脅威ハンティングが可能になります。

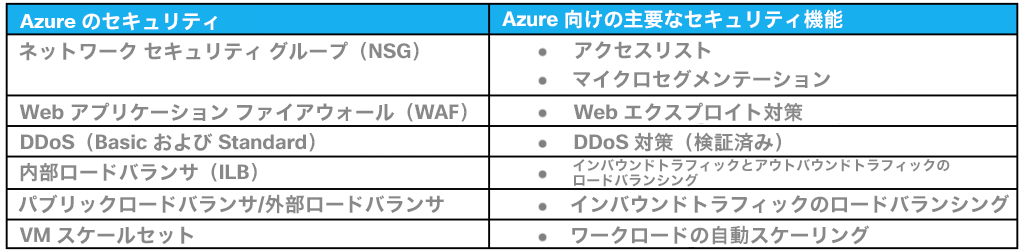

図 3 のシスコ検証済みデザインで使用される Azure の機能:

- Azure Network Security Groups(NSG):Azure NSG はインスタンスの仮想インターフェイスにファイアウォールルールを直接追加することで、マイクロセグメンテーション機能を提供します。NSG をネットワークレベルで適用してネットワーク セグメンテーションを行うことも可能です。

- Azure Web アプリケーション ファイアウォール(WAF):Azure WAF は Web エクスプロイトから環境を保護します。

- Azure DDoS(Basic および Standard):Azure DDoS サービスは DDoS 攻撃から環境を保護します。

- Azure 内部ロードバランサ(ILB)および外部ロードバランサ(ELB):Azure ILB および ELB は、インバウンドおよびアウトバウンド トラフィックのロードバランシングを行います。

図 3 のシスコ検証済みデザインで使用される Radware の機能:

- Radware(WAF および DDoS):Radware は WAF および DDoS 機能をサービスとして提供します。

次の主要機能をシスコのセキュリティ製品で有効にすることが推奨されます。これらの管理機能を利用することで可視性、セグメンテーション、脅威対策が最大限に強化され、セキュリティ コンプライアンスへの準拠が容易になります。

シスコでは、上述したシスコのセキュリティ管理機能に加え、Azure に標準で装備されている次のセキュリティコンポーネントを使用してワークロードとアプリケーションを保護することを推奨しています。

Secure Cloud for Azure – シスコ検証済みデザインガイド(2020 年 7 月)

Secure Cloud Architecture for Azure の詳細については、 最近発行された『シスコ検証済みデザインガイド』を参照してください。このデザインガイドは、『Secure Cloud Architecture ガイド』に基づいて作成されています。『Secure Cloud Architecture ガイド』は、クラウド環境でワークロードを保護するために必要なクラウドサービス、重要なビジネスフロー、セキュリティ製品について説明しています。Azure の 3 層アーキテクチャにおけるワークロード保護を中心に、シスコ検証済みデザインについて説明しています。また、クラウドネイティブのセキュリティ製品と、クラウドのワークロードを保護するための Radware WAF/DDoS についても説明しています。

お読みいただき、ありがとうございました。

Anubhav Swami(CCIEx2:21208)

セキュリティ ソリューション アーキテクト

Cisco Systems Inc.

参照リンク

- Azure 向け Cisco SAFE デザインガイド

- Cisco SAFE クラウド アーキテクチャ ガイド

- Cisco SAFE セキュアリモートワーカー

- Cisco Tetration

- Cisco Stealthwatch Cloud

- Cisco AMP for Endpoint

- Cisco Duo

- Cisco Umbrella

- Azure への Umbrella VA の導入

- Cisco Defense Orchestrator

- Cisco ASA

- シスコ次世代ファイアウォール

- Microsoft Azure

- Azure Network Security Group

- Azure ロードバランサ

- Azure WAF

- Azure DDoS

- Radware WAF および DDoS(SaaS)

Cisco Live セッション

- AWS と Azure における NGFWv と ASAv(BRKSEC-2064)

- AWS と Azure への ASAv と NGFWv の導入(LTRSEC-3052)

- Azure で NGFWv と ASAv を使用して ARM を自社で運用(BRKSEC-3093)

Tags:

- Cisco AMP

- Cisco ASAv

- Cisco CVD

- Cisco CVD Azure

- Cisco Defense Orchestrator

- Cisco Duo

- Cisco NGFWv

- Cisco SAFE

- Cisco Secure Cloud

- Cisco SecureX

- Cisco Stealthwatch Cloud

- Cisco Tetration

- Cisco Umbrella

- Microsoft Azure

- Radware ラドウェア

- セキュア

- リモートワーク

- 注目