デジタルトランスフォーメーションと言われるようなIT環境の変化によって、リモートワークやクラウドアプリケーション利用が増加し、ファイアウォールなどの境界セキュリティで守られた環境から、在宅勤務等で直接インターネットへのアクセスを行う状況が増えています。こうしたリモートワークの需要が高まる中で不正サイトへ誘導するサイバー攻撃によって、クレデンシャルの漏洩や不正アクセスの被害が増えています。

このような状況で、企業や組織のリモートワークへの対応と合わせてセキュリティ対策の環境整備が急務となる中で、シスコのUmbrellaとDuo Securityにより迅速で安全なリモートワーク環境の構築をお手伝いします。

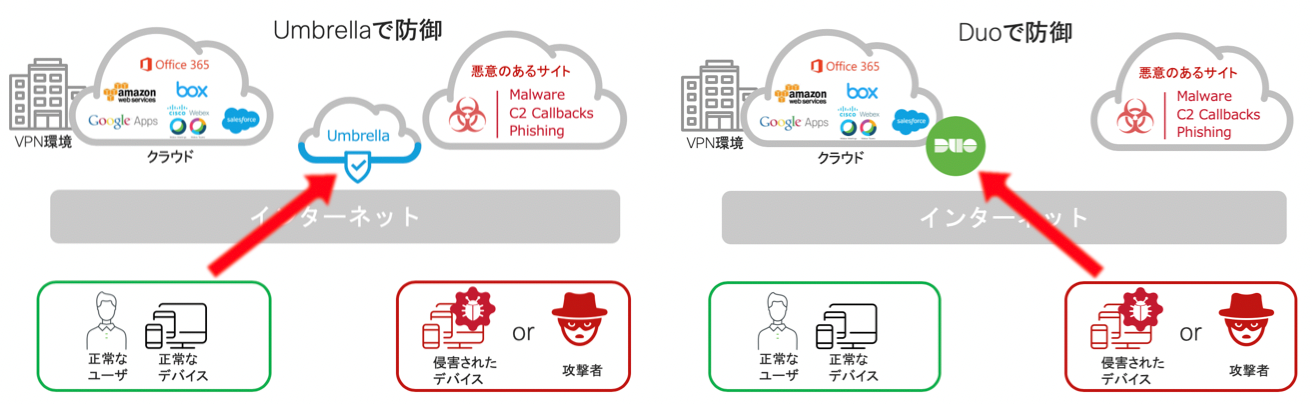

Umbrellaは、フィッシングによる不正サイトへの誘導を検知し防御することが出来ます。万が一、マルウェアに感染した端末であっても、C&C(コマンドアンドコントロール)通信をブロックするため、安全で快適なインターネット通信を可能にする製品です。

Duo Securityは、ゼロトラスト アーキテクチャをベースとした多要素認証とデバイス可視化機能でアプリケーションへの安全なアクセスを提供する製品になります。

Umbrella で不正なサイトへのアクセスをブロック・Duo SecurityでアプリケーションやVPN環境への不正アクセスをブロック

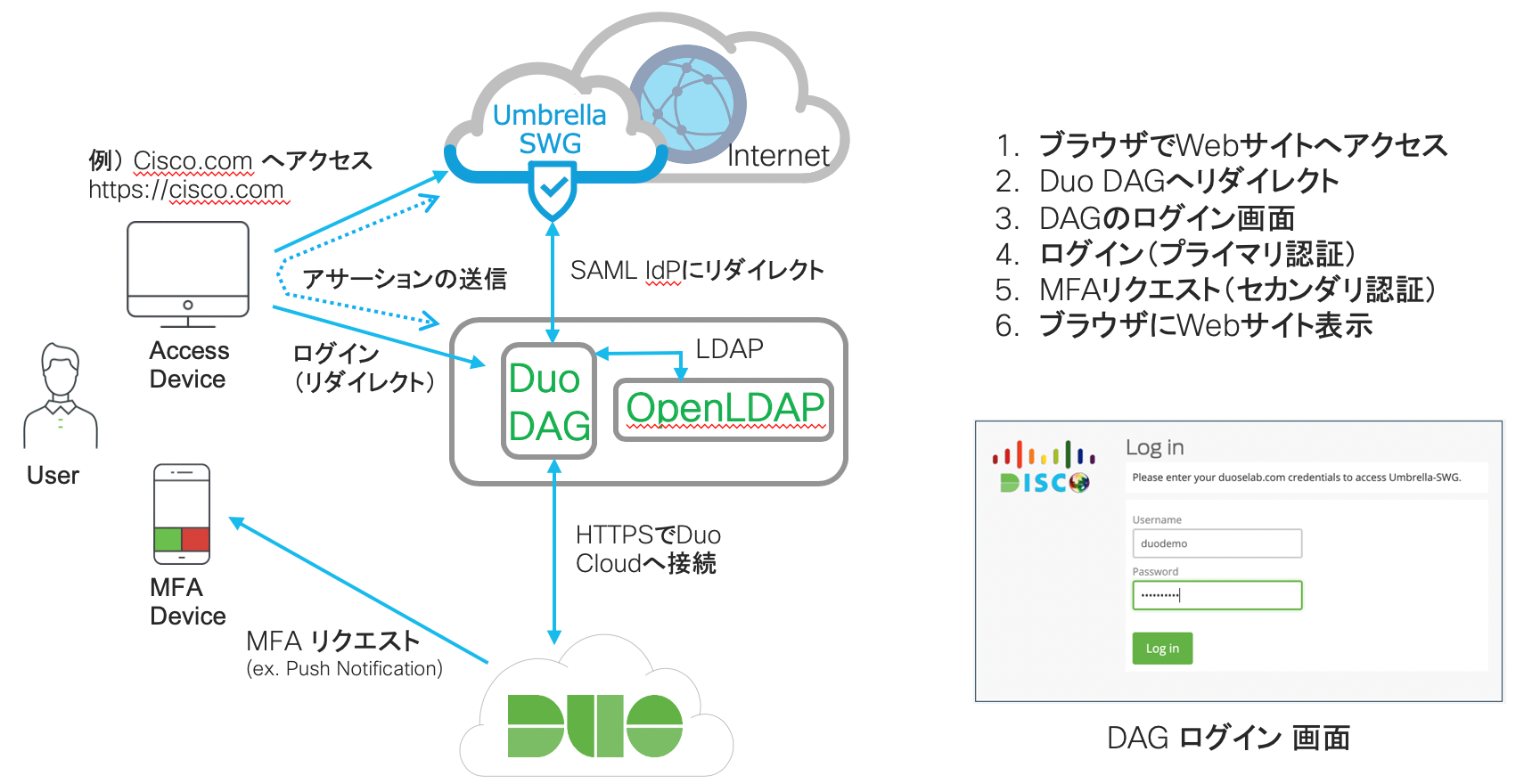

Umbrella SWGプロキシ認証とDuo Securityを組み合わせて出来ること

- Umbrella SWGを利用するユーザ認証とポリシー制御

- 既知の悪意のあるサイトへの通信をUmbrellaでブロック

- 未知のマルウェアに侵害された端末からのC&C通信 (HTTP/S)をDuoで防ぐ

今回は、Duo Securityシリーズ第3回目としてUmbrella プロキシ認証でSAMLを使い、Duo Securityと連携して認証時のユーザベースWebポリシー適用と多要素認証を組み合わせた安全なリモートワークを提供するためのUmbrellaとDuo Securityの設定方法をご紹介させていただきます。

<過去のDuo Security ブログシリーズ>

シリーズ 1:ゼロトラスト の未来を築く「Duo Security」

シリーズ 2:Duo SecurityでWebex (Meetings, Teams) の “なりすまし“ を防止

準備するもの:

- Duo Security 管理アカウント

- Duo Access Gateway(SAML2.0対応IdPとして動作)

- Umbrella管理アカウント

- Umbrella SWGプロキシ認証用ユーザアカウント

- 認証サーバ (AD, OpenLDAP等)

今回ご紹介するUmbrellaとDuoの設定は、以下の構成がベースとなります。

(Webアクセス時にUmbrella SWGのプロキシ認証でDuo MFAを利用)

今回ご紹介するUmbrellaとDuoの設定全体像

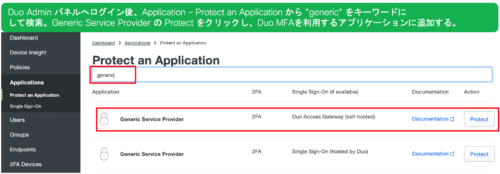

[DUO Cloud (Admin Panel) での設定]

- Duo 多要素認証を利用するアプリケーションにUmbrella SWG と連携するために“Generic Service Provider” を追加する

Duo 多要素認証を利用するアプリケーションにUmbrella SWG と連携するために“Generic Service Provider” を追加

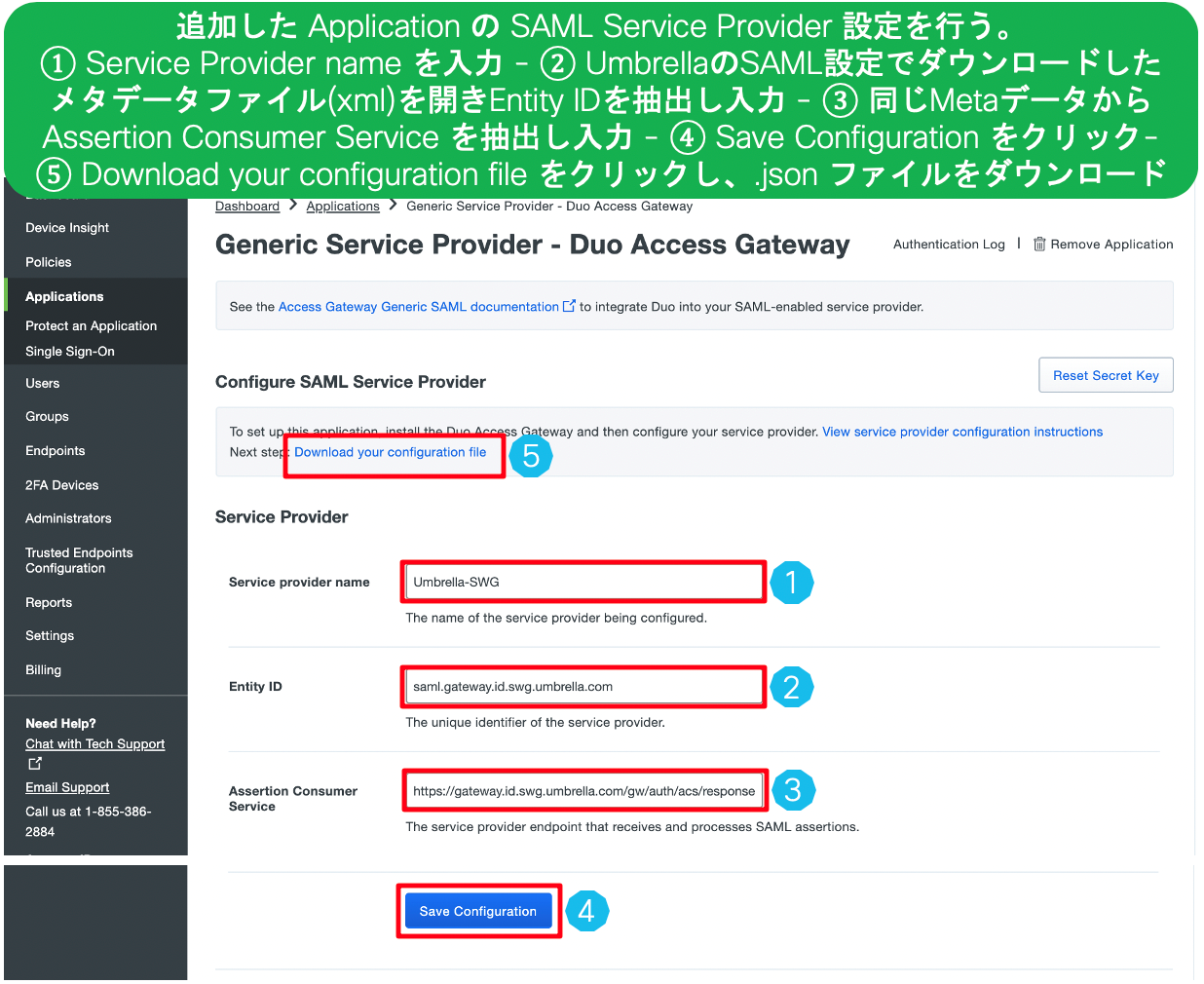

- 追加したアプリケーションのSAML SP設定と設定ファイル(.json) のダウンロード

ポリシー設定は任意(デフォルトでGlobal Policyが適用される)

追加したアプリケーションのSAML SP設定と設定ファイル(.json) のダウンロード ポリシー設定は任意(デフォルトでGlobal Policyが適用される)

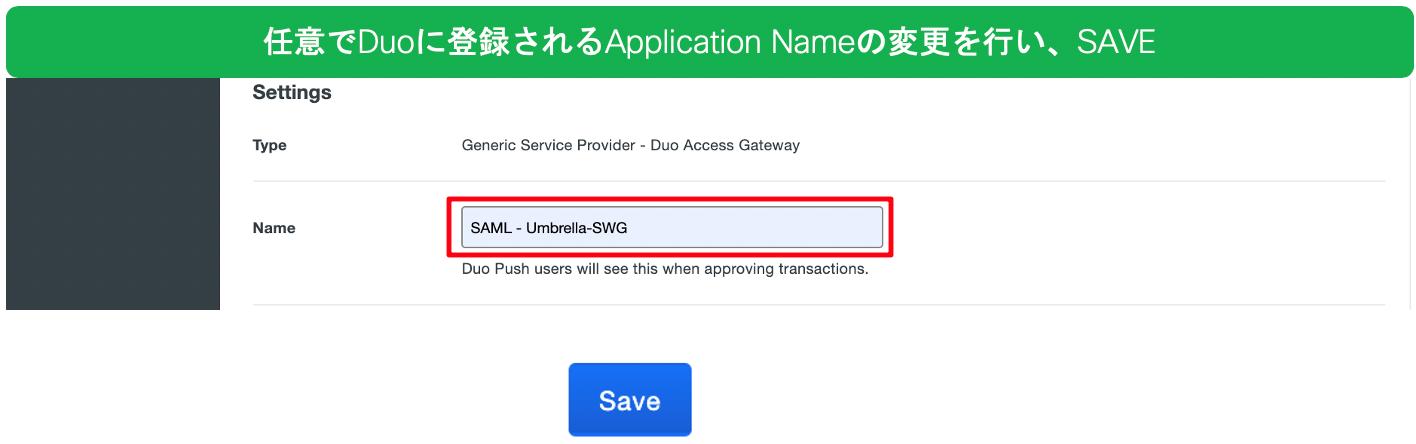

任意でDuoに登録されるApplication Nameの変更を行い、Save

[DUO Access Gatewayでの設定]

-

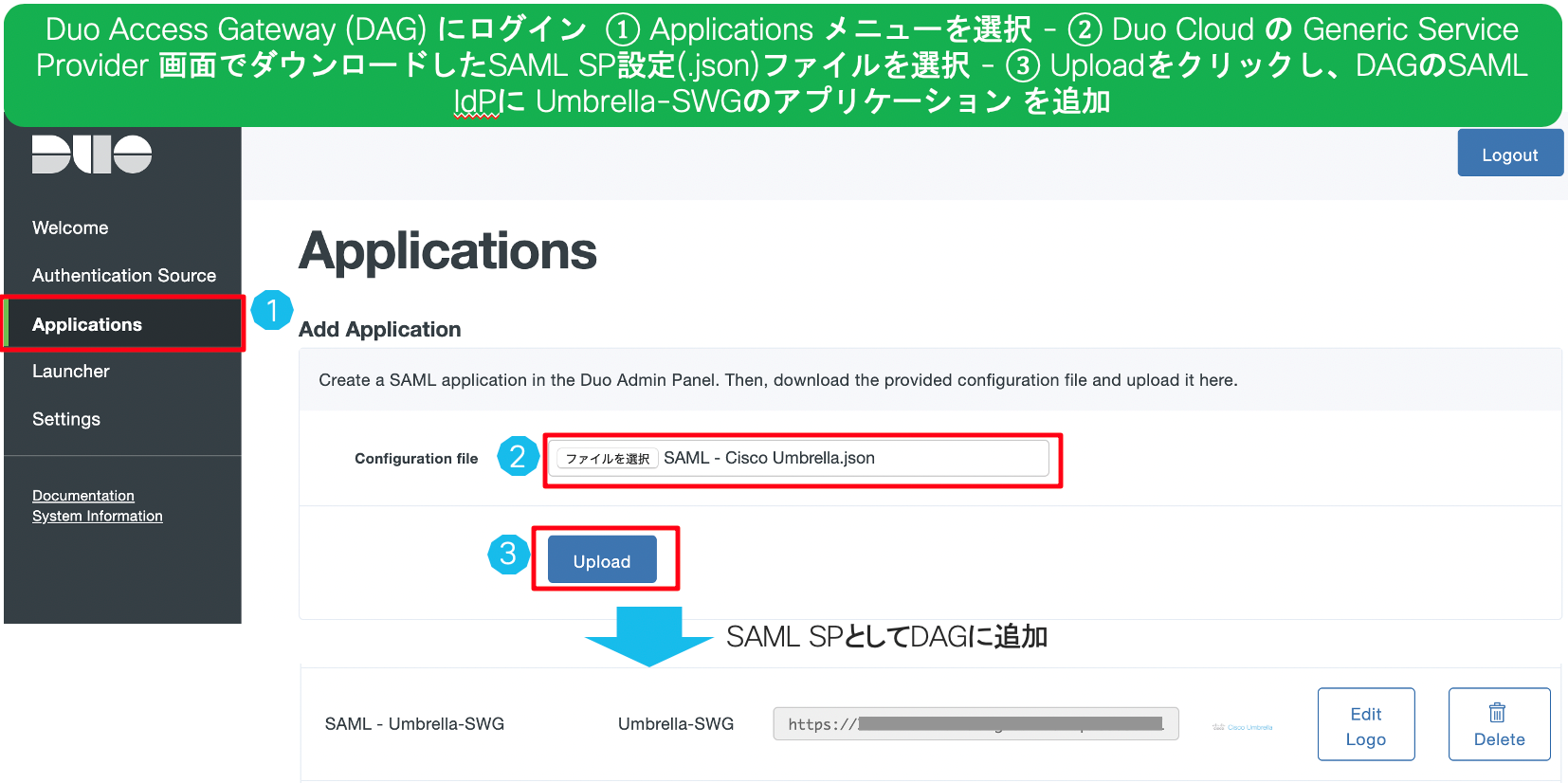

Duo Access Gateway (DAG) にSAML SPとして設定した Generic Service Provider (Umbrella-SWG) の設定ファイルを追加

Duo Access Gateway (DAG) にSAML SPとして設定した Generic Service Provider (Umbrella-SWG) の設定ファイルを追加

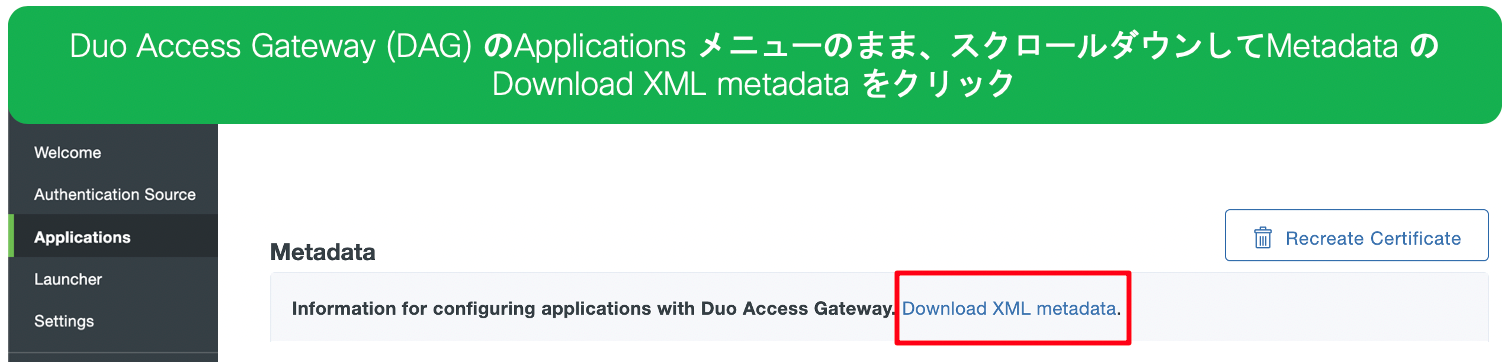

- SAML IdP のメタデータ(xmlファイル) をダウンロード

SAML IdP のメタデータ(xmlファイル) をダウンロード

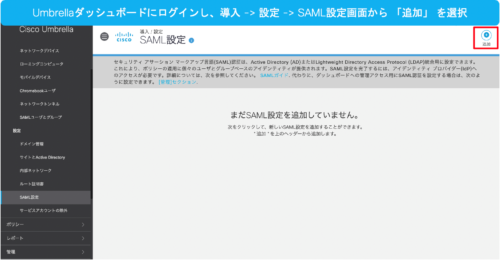

[Umbrella ダッシュボードでSAML設定]

SAML設定‐Umbrellaダッシュボードにログインして設定

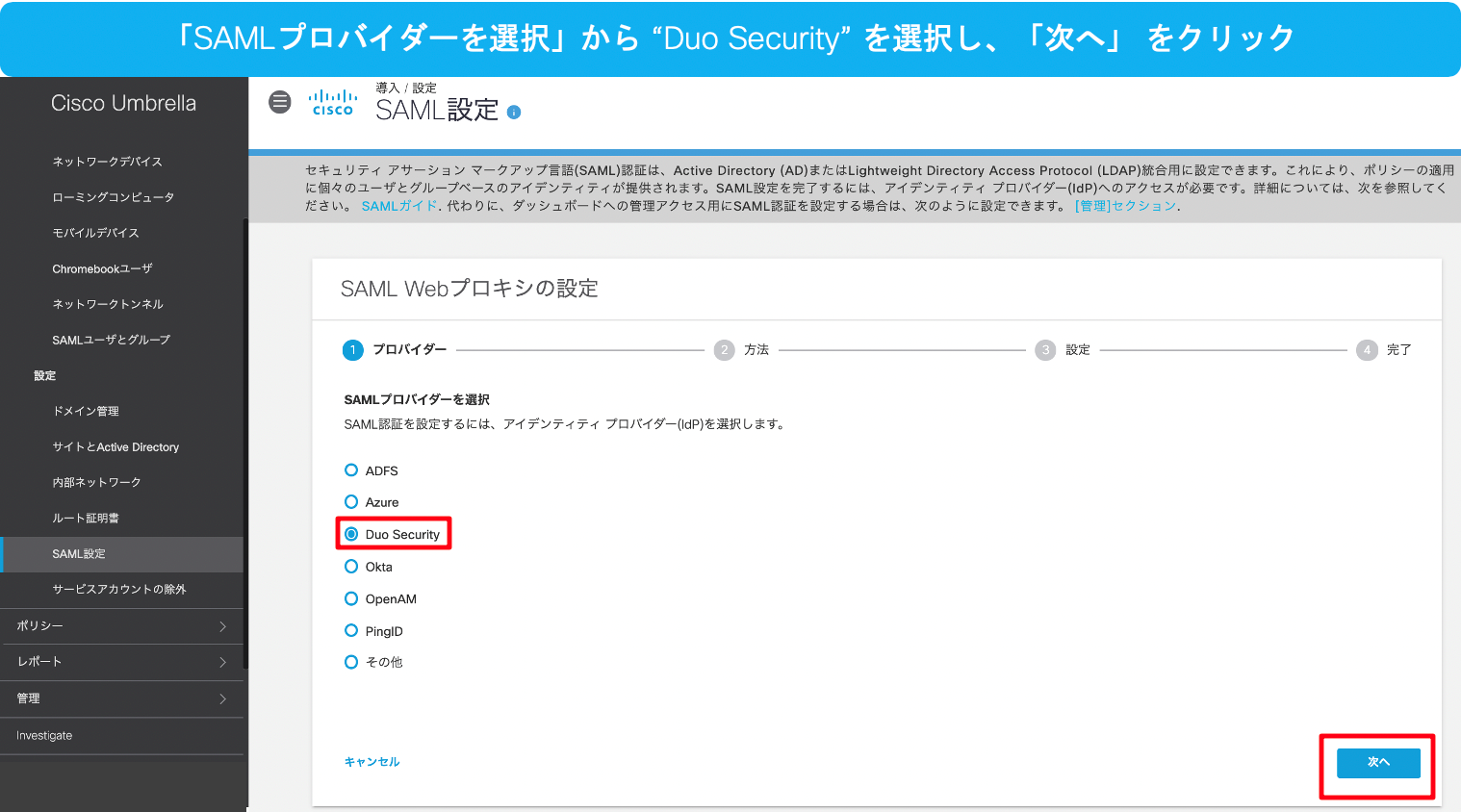

SAML設定‐Webプロキシの設定‐SAMLプロバイダーを選択からDuoSecurityを選択

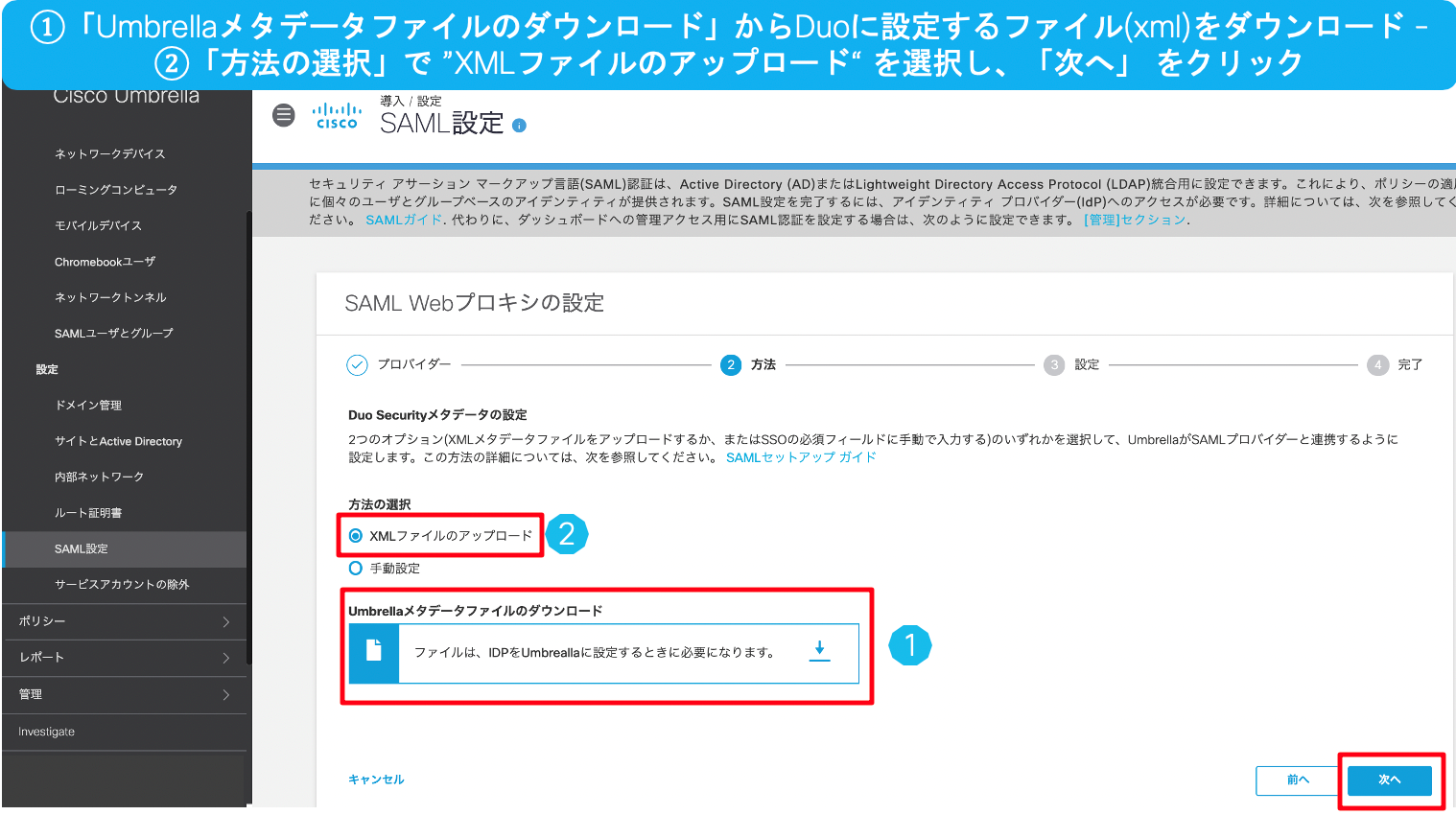

SAML設定‐Webプロキシの設定‐Umbrellaメタファイルダウンロードの設定

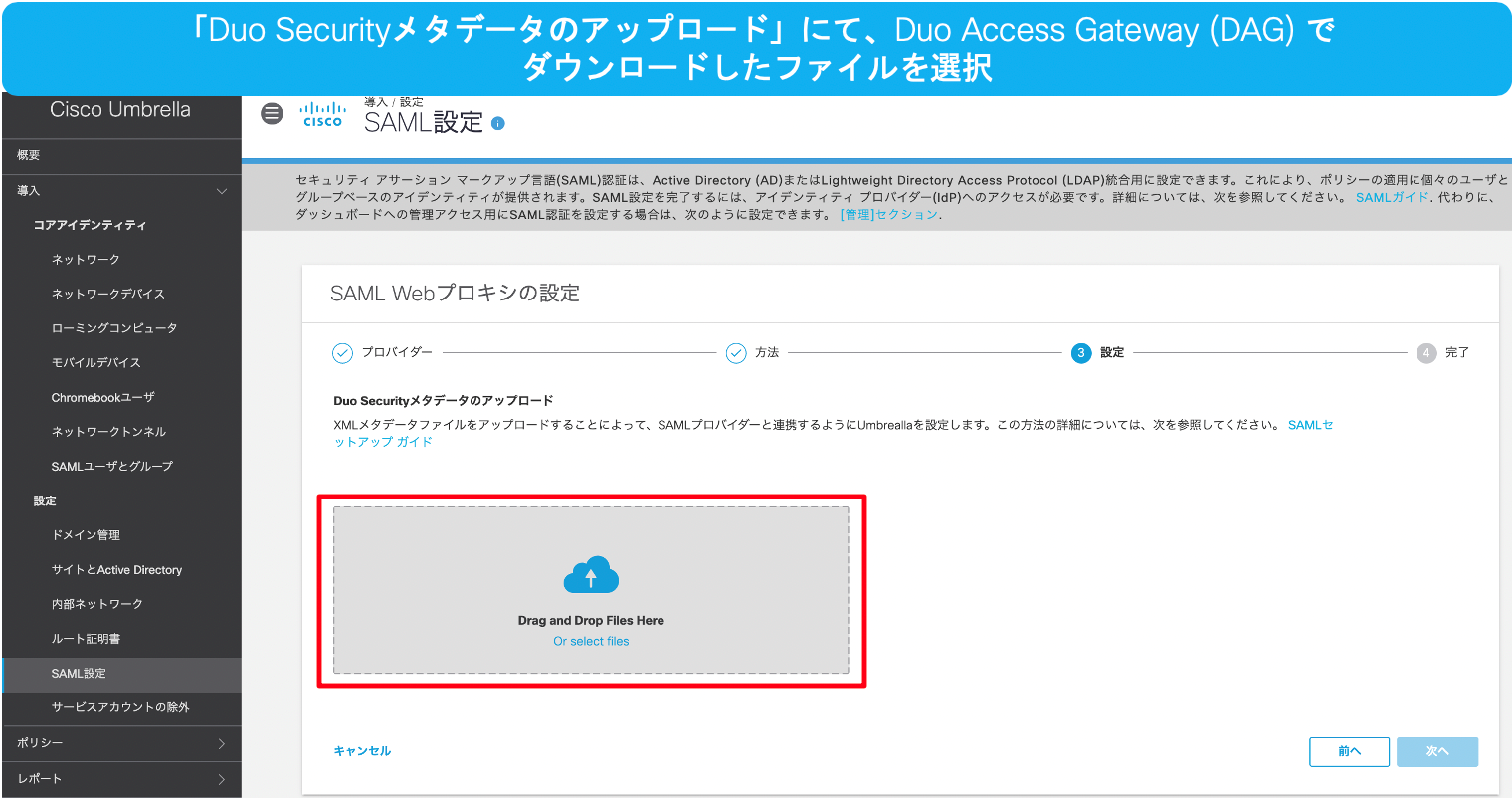

SAML設定‐Webプロキシの設定‐Duo Securityメタデータのアップロード

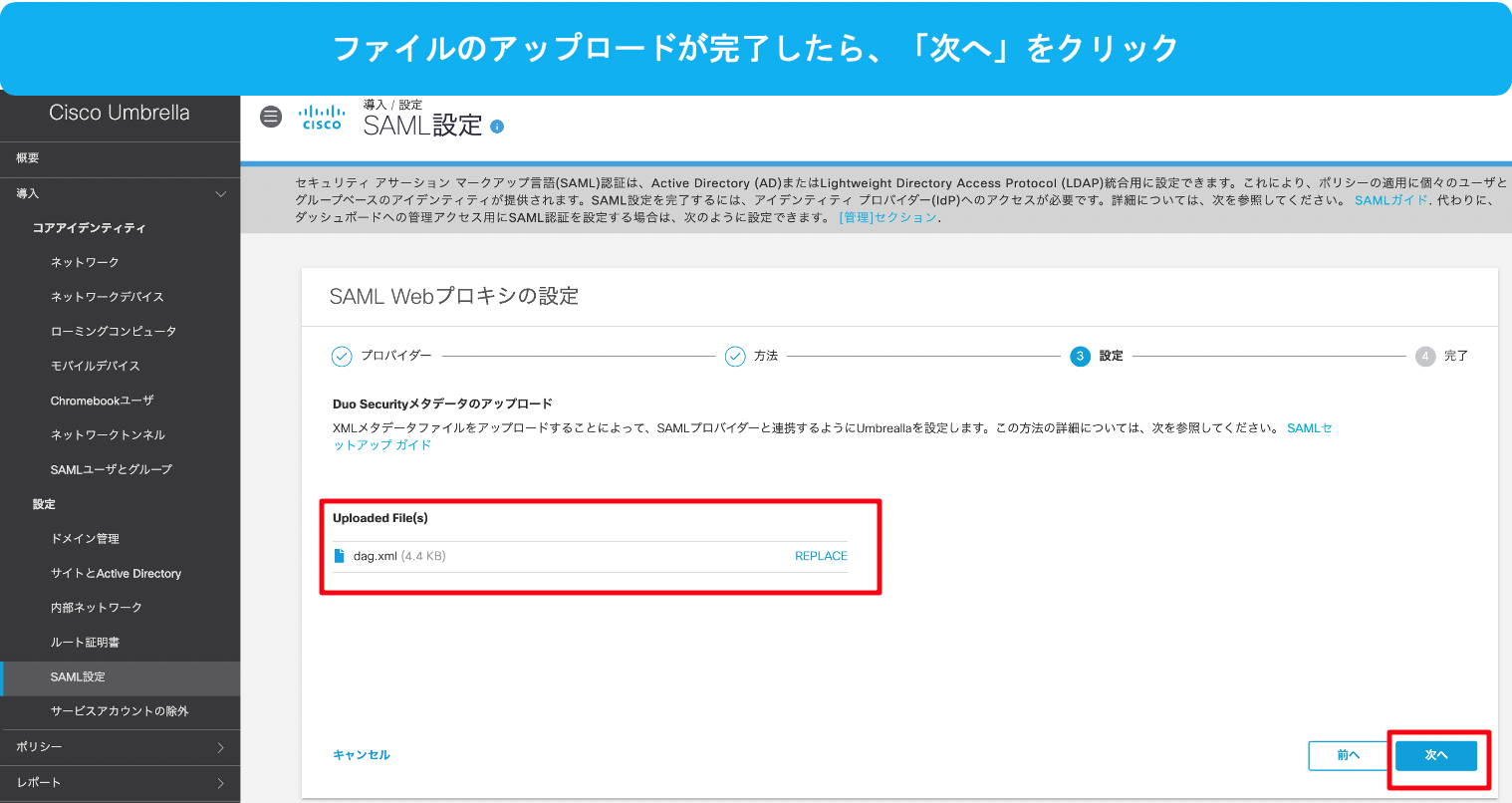

SAML設定‐Webプロキシの設定‐ファイルのアップロード完了

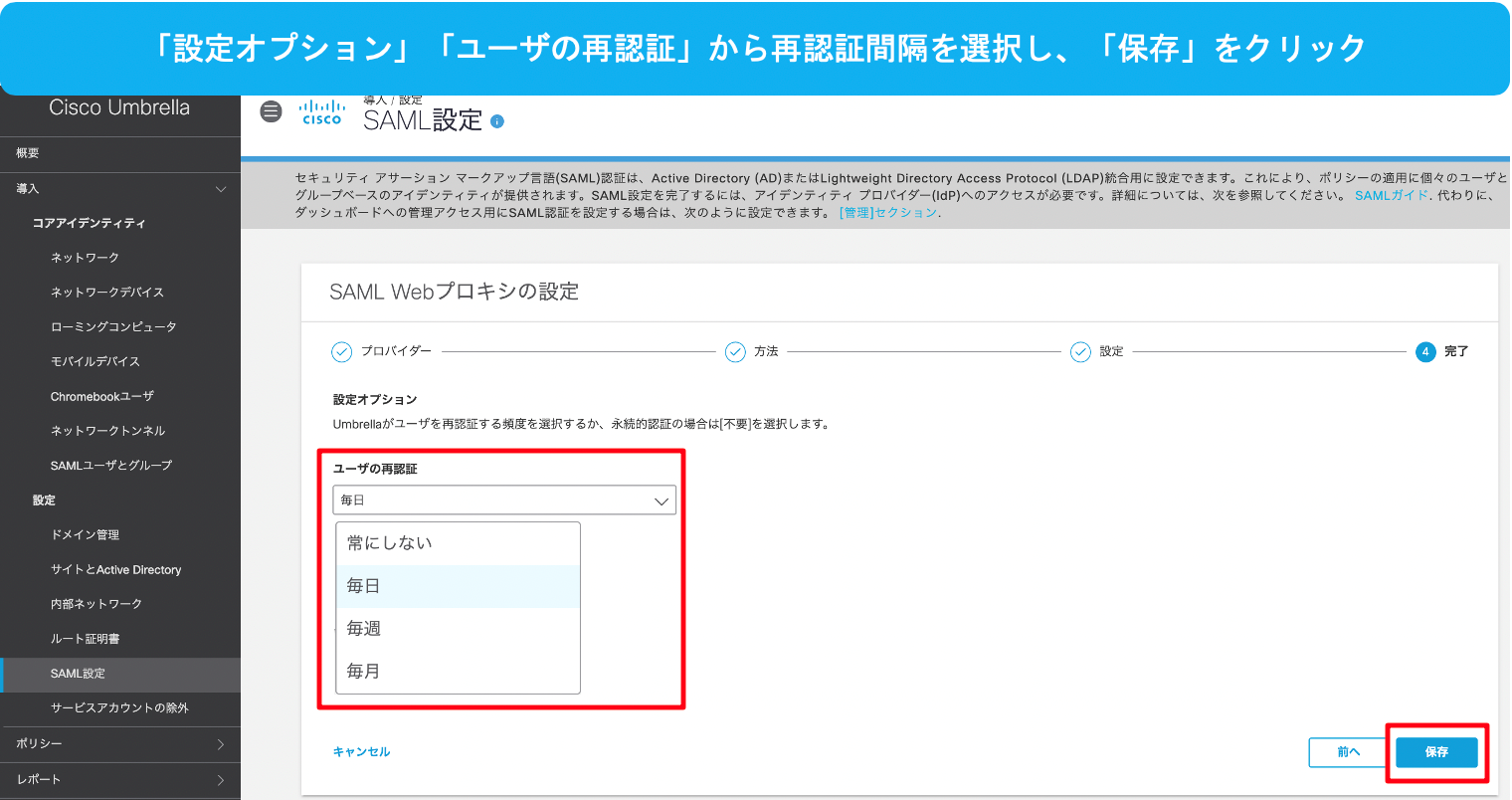

SAML設定‐Webプロキシの設定‐再認証間隔

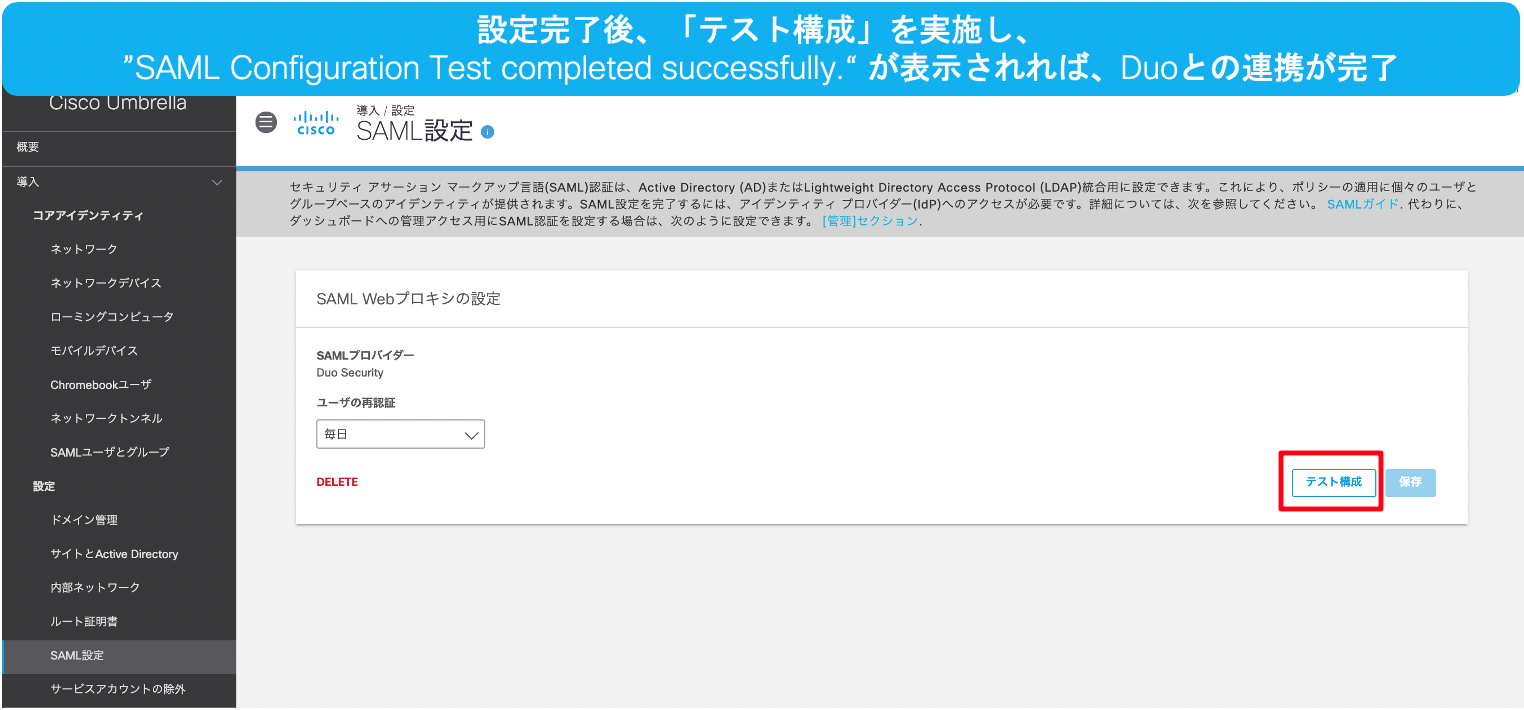

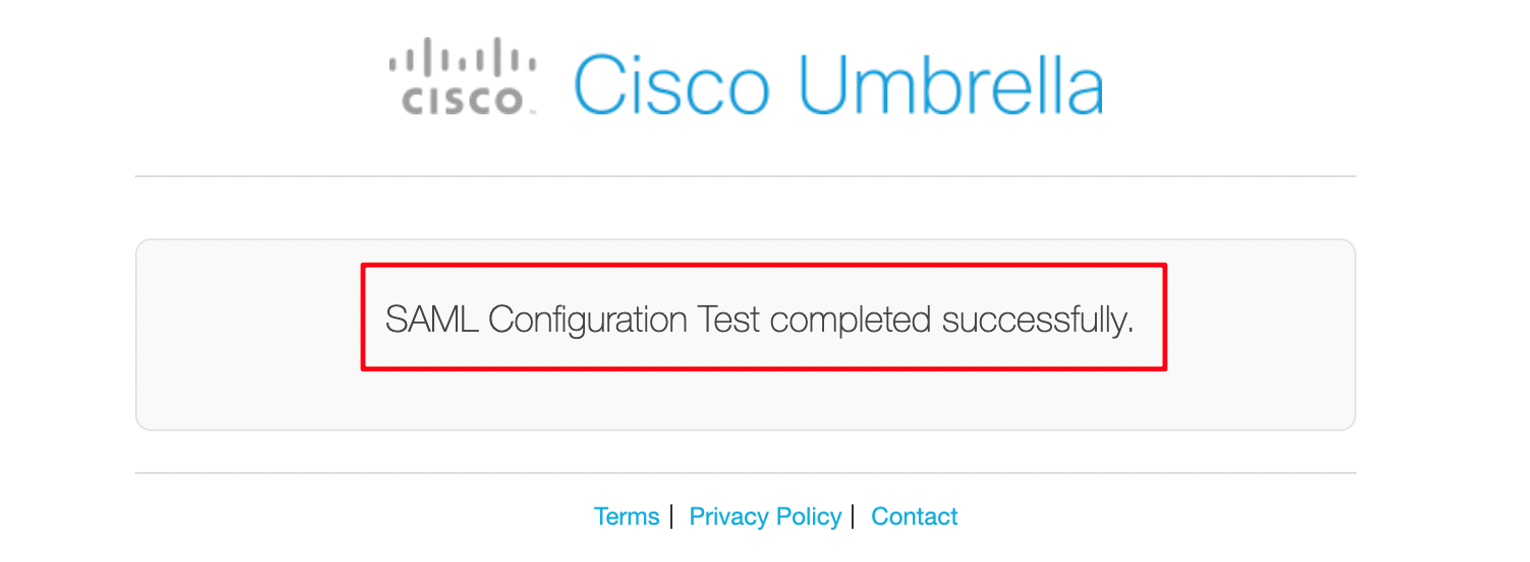

SAML設定‐Webプロキシの設定‐テスト構成の実施

Umbrella (SAML SP) – Duo (SAML IdP) の設定完了!

これで、Umbrella SWGプロキシ認証時に、Duo の多要素認証をご利用いただくことが可能となりました。

*尚、こちらで紹介した設定は、SAML連携の方法を記載しております。Umbrellaのユーザ/グループ設定やWebポリシー設定は、別途ご確認をお願いします。