ゼロ トラスト サイバーセキュリティ フレームワークへの移行 – 実用的なアプローチ

この記事は、シスコ セキュリティ ソリューション担当カスタマー ソリューション ディレクターである Jeff Fawcett によるブログ「Moving Towards The Zero Trust Cybersecurity Framework – A Practical Approach」

(2019/1/8)の抄訳です。

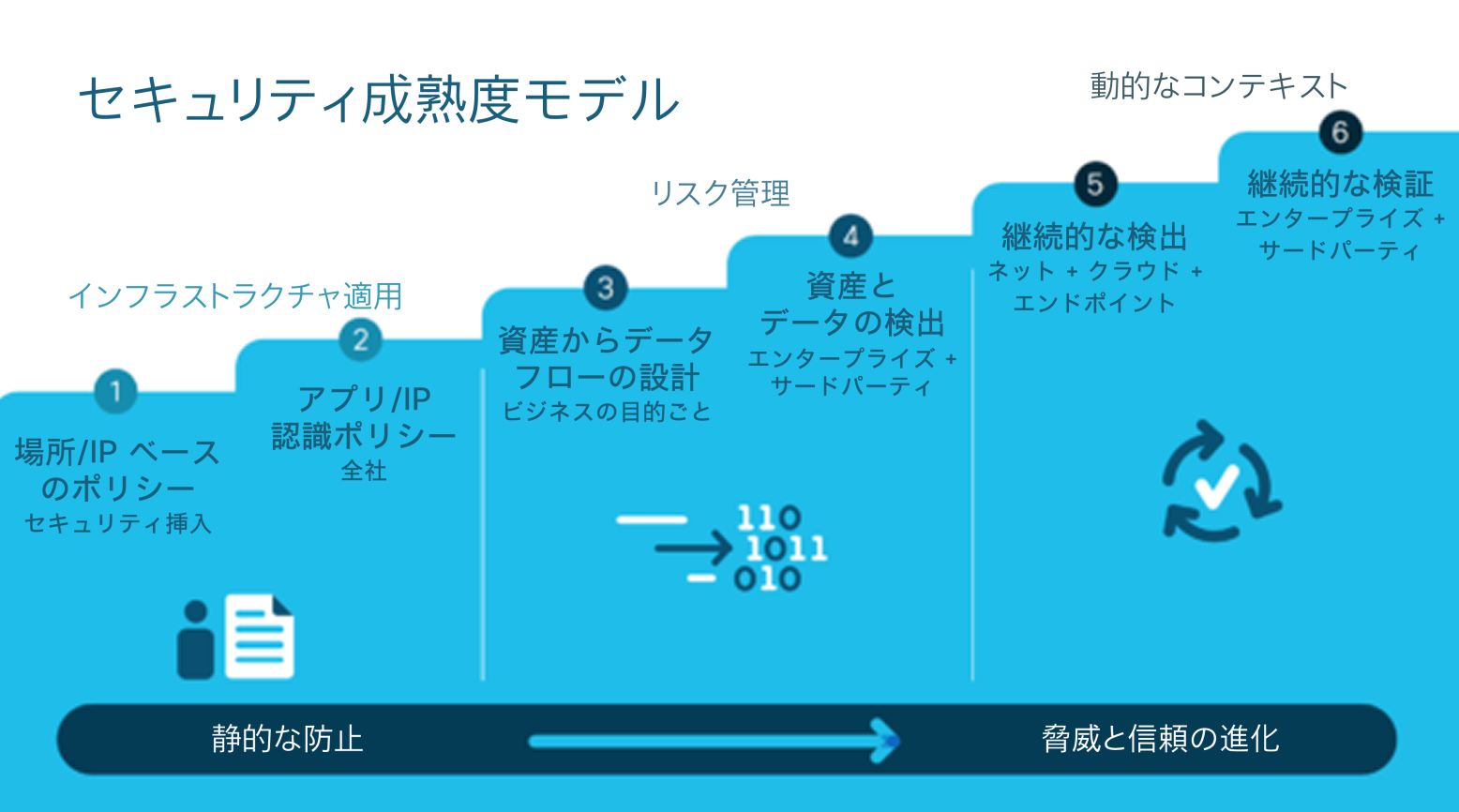

最初のゼロ トラスト モデルは Forrester 社によって考案され、BeyondCorp イニシアチブで Google 社によって活用されました。一方 Gartner 社は、「継続的でアダプティブなリスク/トラストのアセスメント」(CARTA)と呼ばれるフレームワークを提唱しています。これらのトラスト(信頼)中心のアプローチでは、アクセスに関する決定が、ネットワーク トポロジ ベースから承認済みユーザおよびデバイス ベースにシフトされます。

トラスト中心のセキュリティ確立に向けた最初のステップは、センシティブ データはどれか、どこに保管されているか、誰がアクセスするか、これらのデータを盗む可能性があるのは誰かなどの調査と分析です。

そのとき組織では、既存のリソースとテクノロジーを活用して変更やコストを最小限に抑える必要があります。シスコ アドバンスド セキュリティ サービスは、その分析、戦略立案、設計、パイロット、導入作業をサポートする専門知識を有しています。組織はこの調査や分析によって、トラスト中心のアプローチとのギャップがどこに存在するかを理解します。シスコは、最初の数週間でのいくつかのギャップを解消し、Cisco Trusted Access ポートフォリオを活用して 1 ~ 3 年で残りのギャップを解消する計画を策定できるよう支援します。

「ゼロ トラスト」はセキュリティに対する新しい考え方

対処が必要な具体的なユース ケースは、組織によって異なります。複雑なユース ケースに進む前に、次の事項を考慮してください。

- ハードウェア、ソフトウェア、パッチ、ネットワーク フローのインベントリ

- センシティブ データを特定してカタログ化し、これらのデータの資産間のフローをマッピングする

- 上位 50 のセンシティブ データをランク付けし、その所在場所を理解する

- 上位のリスク(例:脅威、ブランド イメージ、罰金、コンプライアンス)を把握する

- データを狙っているのは誰か、どのようなことができるのかを把握する

- 組織のユーザ、デバイス、およびワークロードの認証

- 可能な限り自動化されたルールを使用した組織全体のポリシー

- セグメンテーション

- 特権昇格の監視

- 信頼されるエコシステムを継続的に監視してリスクを軽減する

組織で最初に対処が必要な重要なユース ケース(請負業者、水平方向のトラフィック、継続的な診断と緩和(CDM)、コンプライアンス)から開始してください。ユース ケースの優先順位付けは、必要な機能(必要な製品やサービスを含む)をリスト化する上で役立ちます。ゼロ トラストを採用することにより、インフラストラクチャを保護しながら、既存のセキュリティ アーキテクチャへの理解を深めることができます。ゼロ トラストを通じて標準ベースのサイバーセキュリティ フレームワーク(CIS 20、NIST 800、ISO 27000 ファミリ)に準拠すると、包括的な安全網を確立できます。

Google BeyondCorp のゼロ トラストの実装(Duo Security が商品化)を確認するようにしてください(この ebook![]() をご一読ください)。Gartner 社の CARTA フレームワークでは、2019 年に 2 つのゼロ トラスト プロジェクト([1] あらゆる場所であらゆるアプリやデバイスにアクセスするユーザ向けのソフトウェア定義型境界の確立、[2] マルチクラウドとオンプレミスのデータセンター インフラストラクチャ全体で実行されるワークロード向けのアプリ マイクロセグメンテーションの実装)を開始することを推奨しています。Gartner 社の『ゼロ トラストは CARTA へのロードマップの最初のステップ』[英語] の完全なレポートは、こちらからダウンロード

をご一読ください)。Gartner 社の CARTA フレームワークでは、2019 年に 2 つのゼロ トラスト プロジェクト([1] あらゆる場所であらゆるアプリやデバイスにアクセスするユーザ向けのソフトウェア定義型境界の確立、[2] マルチクラウドとオンプレミスのデータセンター インフラストラクチャ全体で実行されるワークロード向けのアプリ マイクロセグメンテーションの実装)を開始することを推奨しています。Gartner 社の『ゼロ トラストは CARTA へのロードマップの最初のステップ』[英語] の完全なレポートは、こちらからダウンロード![]() できます。

できます。

どのセキュリティ フレームワークでも、特権昇格の監視、整合性の監視、フローやアプリケーション セキュリティの監視、その他(短いブログなのでここでは割愛します)の重要なステップを実施する必要があります。ですから、解決策としていずれかのフレームワークに依存しないようにしてくだ

さい。

理想的には、上記の事項に取り組んだ後、次のゼロ トラスト成熟度レベルに到達するために、自己認識と自動化に移行する計画の話し合いを開始します。クラウドベースのとコンテナ化されたワークロードのユース ケースは早急に対処する必要があるため、複数のエンゲージメントが同時に進行します。

このブログは「ゼロ トラスト サイバーセキュリティ フレームワークへの移行」というタイトルなので、移行について説明すると、移行の第一歩はシスコ アドバンスド サービスとのワーク ショップを完了することです。シスコが皆さんの重要なユース ケース、ギャップ、現在の状況の理解をお手伝いします。次に、判明したギャップに対応する最善の方法を決定し、取り組みに優先順位を付けます。このエンドツーエンドのアプローチでは、目的の成果を達成するためにゼロ トラストを構成するコア原則を考慮します。

- センシティブ データを特定してカタログ化する(メタデータ リポジトリ レベル)

- センシティブ データのデータ フローをマッピングして保存する

- データ ソースとトランザクションでデータが使用される方法に基づいて、ゼロ トラスト ネットワークを設計する

- 自動化ルール ベースを作成し、その後メタデータとルールの分析に移行する

- トラフィックの検査とロギングを通じて信頼されるエコシステムを継続的に監視し、動作分析に基づいてルールを更新する

セグメンテーションはゼロ トラストの重要な要素

シスコのセキュリティのセグメンテーション アドバイザリ サービス(この概要![]() をご一読ください)は、セキュリティ、コンプライアンス、および脅威管理の強力な戦略の策定をサポートします。インフラストラクチャを論理的にセグメント化するためには、(1)信頼された ID、(2)分離、(3)ポリシーの適用、(4)可視性の 4 つの重要な機能が必要です。

をご一読ください)は、セキュリティ、コンプライアンス、および脅威管理の強力な戦略の策定をサポートします。インフラストラクチャを論理的にセグメント化するためには、(1)信頼された ID、(2)分離、(3)ポリシーの適用、(4)可視性の 4 つの重要な機能が必要です。

私たちはシスコ アドバンスド サービスの豊富な経験と Cisco Trusted Access ポートフォリオを組み合わせることで、お客様のサイバーセキュリティ成熟度を脅威とトラスト中心のアプローチに進化させることができます。支援を提供いたしますので、シスコのサービスのアカウント チームにご連絡ください。

Tags: