新機能満載の Cisco Firepower 6.3.0 をリリースしました その3 (最終回)

NGIPS / NGFW / Anti-Malware である Cisco Firepower のソフトウェアバージョン 6.3.0 がリリースされました。第1回、第2回に引き続き、今回は最終回として以下の新機能について、わかりやすく解説します。

- Firepower Device Manager(FDM)での機能拡張

- VPN の機能拡張

- 外部ロギングの機能改善

- Firepower 2130 / 2140 用 Fail-To-Wire (FTW) モジュールのサポート

- その他いろいろ

Firepower Device Manager(FDM)での機能拡張

Firepower Threat Defense(FTD)の管理については、Firepower が持つ機能を余すことなく利用するためにも、Firepower Management Center(FMC)を使った一括管理がお勧めです。しかし中小規模のネットワークでは、FMC を使わずに、FDM での OnBox 管理が多く利用されています。

FDM は、Firepower 9300 / 4100 シリーズ以外の FTD で利用可能です。

バージョン 6.3.0 では、以下の通り、FDM にて多くの機能拡張が実装されました。

FTD 冗長構成(High Availability: HA)

FTD の HA 構成を FDM でも実現できます。

パッシブ インターフェイス(IDS モード)

ミラーリングされたトラフィックを、インターフェイス 1 本で受信してモニタリングのみを行うパッシブ インターフェイス(IDS モード)が FDM でも実現できます。

Cisco ISE-PIC を使ったパッシブ認証

エンドポイントの IP アドレスとユーザ名のマッピング情報を ISE-PIC から受け取り、Identity Firewall に利用できるパッシブ認証が、FDM でも実現できます。

リモートアクセス VPN(RA VPN)でのローカル認証

FTD で RA VPN を行うときに、FDM で管理している FTD デバイスであれば、FTD ローカルにユーザ データベースを持てるようになりました。特にテスト時や小規模環境での利用を想定しています。

もちろん、FMC はより高度な脅威対策機能を持っていますが、FDM でもできることを、これからもどんどん増やしていく方向です。

VPN の機能拡張

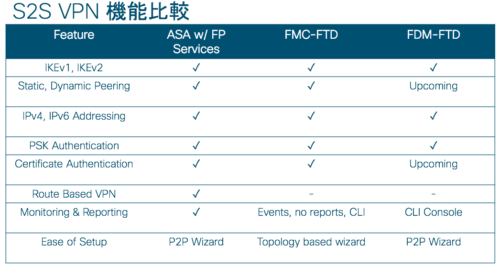

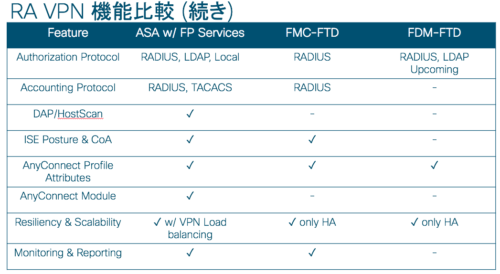

バージョン 6.3.0 では、FTD での VPN 終端機能がさらに追加されました。FMC で管理している FTD と、FDM で管理している FTD とで、設定できる VPN の機能に違いがあることにご注意ください。

Cisco ASA に Firepower Services を追加した形、すなわち VPN 機能を Cisco ASA で行う場合も含め、現状の可否を表にまとめておきました。

VPN 終端装置としての FTD と ASA を比べると、まだ ASA の方が多機能であり、かつ安価です。VPN 接続専用のためのデバイスを検討するのであれば、現段階では FTD よりは ASA を選択する方が良いように見えます。しかし、L7 までの高度なセキュリティをネットワーク ゲートウェイで提供して、そのデバイスで VPN 接続も行いたい、という場合には、必要な機能を吟味したうえで、FTD での VPN 接続をご検討ください。Firepower バージョン 6.3.0 には、その価値がある機能が増えてきています。

FTD での VPN 終端機能についても、継続して様々な機能拡張が予定されています。

外部ロギングの機能改善

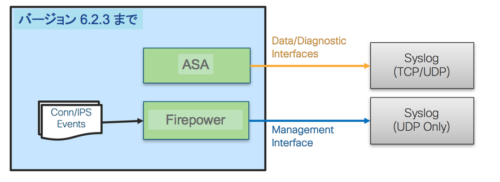

FTD は、1 つのソフトウェアの中に従来の ASA にあたる機能と、Firepower の機能を同居させるというアーキテクチャで動作しています。つまり、FTD に入ってきたトラフィックは、まずは最初に Basic Firewall や VPN 終端機能を持つ ASA 相当のプロセスで処理され、その後、Application Visibility Control(AVC)や Advanced Malware Protection(AMP)、Intrusion Protection System(IPS)の機能を持つ Firerpower 相当のプロセスで処理されてます。そして最終的に許可された通信は、再度 ASA 相当のプロセスで外部に出力されていきます。

バージョン 6.2.3 までは、FTD デバイスから直接 syslog 等で外部にロギングする際、ASA での Basic Firewall や VPN 終端のロギングと Firepower での AVC / AMP / IPS でのロギングの Source IP アドレス(インターフェイス)が、以下の図のように別れていました。

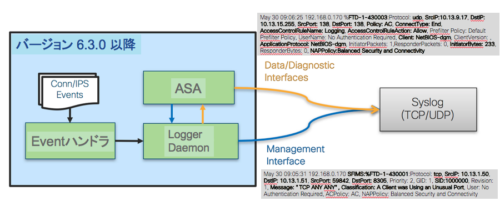

これは FTD のアーキテクチャが ASA + Firepower という形であることが理由でしたが、バージョン 6.3 では ASA 相当と Firepower 相当の双方のプロセスからのロギングを、任意のインターフェイス(管理インターフェイスでもデータインターフェイスでもどちらでも可)から出力できるようになりました。

外部の SIEM へのロギングについては、eSteramer という API があり、こちらの方が高速な処理が可能ですが、従来の syslog による出力についても、このようにわかりやすいアーキテクチャに改善されています。

Firepower 2130 / 2140 用 FTW モジュールのサポート

Firepower 2130 / 2140 用に FTW(Fail-To-Wire)モジュールがリリースされ、バージョン 6.3.0 からサポートされます。これは、Firepower 本体がダウンした際に、トラフィックをそのままバイパスさせる機能を持つ専用モジュールです。

FTW モジュールを正しく Fail-To-Wire させるためには、インターフェイスのモードを Inline もしくは Inline Monitor にする必要があります。Firewall としてルーテッドやトランスペアレント インターフェイスにすることはできません。また Firepower 2110 / 2120 には拡張モジュール スロットがないので、この FTW モジュールには対応しておりません。

その他いろいろ

その他にも細かい追加機能や改善された機能があります。今回のブログで取り上げなかった機能の中からいくつかをピックアップして以下に記載しておきます。詳細はリリースノートをご確認ください。

ISA 3000 IOT セキュリティ機能

ASA with Firepower Services、FTD ともに ISA 3000 ならではの IOT セキュリティ対策の機能を強化しました。

EtherChannel Mode On のサポート

Firepower 9300 / 4100 シリーズにおいて、EtherChannel のモードをスタティックに On にすることが可能になりました。

SSL / TLS 復号処理のハードウェア対応

Firepower 9300 / 4100 シリーズに続き、Firepower 2100 シリーズでも SSL / TLS 復号 / 暗号化の処理が、専用ハードウェアによるアクセラレーションに対応しました。

API 機能追加

FMC 管理 / FDM 管理ともに、様々な API 機能の追加を行いました。

終わりに

3 回に渡って、Firepower バージョン 6.3.0 の新機能を紹介してきました。従来のバージョンまでに行ってきた品質改良に加えて、セキュリティの現場から必要とされる機能を多く組み込んでいます。単なる Firewall や IPS の機能を持つだけのものではない、本当に必要な脅威対策をネットワーク ゲートウェイで実現可能なデバイスとして、Firepower を是非ご検討ください。

最後にお知らせです。

シスコは次世代セキュリティ人材育成に向けて「サイバーセキュリティスカラシップ」を創設しています。学生向け、受講費用無料のこのプログラムは、これまで日本全国 160 校を超える学校から 1,400 名を超える皆さんに受講していただいています。初心者から学べる 3 段階のコース設定で、最後の応用コースでは国内外でのインターンシップの機会もご用意しています。

この度、一部オンラインコースについて、学生以外の方にも広く活用いただけることになりました。自己研鑽や若手社員へのトレーニングや、配置転換時の再教育など、広く社員教育にもご活用いただけます。

詳しくはこちらをご参照ください。

セキュリティ人材育成支援:

https://www.cisco.com/c/m/ja_jp/about/security-scholarship.html

P.S. 2019年12月現在、シスコの推奨バージョンは 6.4.0 系に移行しています。

Tags: