COINHOARDER:ウクライナのビットコイン フィッシング組織による攻撃手法を、DNS クエリのデータ分析により追跡する

Artsiom Holub と Austin McBride の協力の下、Jeremiah O’Connor![]() と Dave Maynor

と Dave Maynor![]() が投稿しました。

が投稿しました。

エグゼクティブ サマリー

シスコでは半年に渡って、あるビットコイン窃取キャンペーンを追跡してきました。このキャンペーンはシスコが独自に発見したもので、インテリジェンスの共有で連携しているウクライナのサイバー警察![]() による支援と共に調査を進めています。キャンペーンの手口は非常にシンプルで、攻撃者は最初のセットアップ後に Google Adwords を継続的に購入するだけで被害者を生み続けられます。キャンペーンは特定地域を対象にしており、被害者から暗号通貨を窃取して多額の収益を上げています。今回の件は、サイバー犯罪者にとってこの種の攻撃がいかに高収益であるかを物語っています。また、そこでの収益が他のサイバー犯罪に再投資される可能性もあります。

による支援と共に調査を進めています。キャンペーンの手口は非常にシンプルで、攻撃者は最初のセットアップ後に Google Adwords を継続的に購入するだけで被害者を生み続けられます。キャンペーンは特定地域を対象にしており、被害者から暗号通貨を窃取して多額の収益を上げています。今回の件は、サイバー犯罪者にとってこの種の攻撃がいかに高収益であるかを物語っています。また、そこでの収益が他のサイバー犯罪に再投資される可能性もあります。

COINHOARDER キャンペーン

シスコは 2017 年 2 月 24 日、ウクライナでホストされていた大規模なフィッシング キャンペーンを確認しました。ビットコインの有名なウォレット サイトである blockchain.info を標的にしたもので、200,000 件を超える大量のクライアント クエリが発生しました。このキャンペーンは、ユーザのウォレットを窃取するために Google Adwords を悪用してユーザの検索結果を汚染(ポイズニング)させるという点で特徴的でした。シスコがこの手法を確認して以来、悪意のある広告を利用して暗号ウォレットや取引所を窃取する攻撃が増え続けています。

シスコが確認した手法とは、背後に潜む攻撃者がゲートウェイ用のフィッシング リンクを確立し、Google Ads の検索結果に表示するというものです。「blockchain」(ブロックチェーン)や「bitcoin wallet」(ビットコイン ウォレット)などの暗号通貨関連のキーワードを検索すると、検索結果の上位に偽装したリンクが表示されます。そのリンクをクリックすると、偽のランディング ページにリダイレクトされ、被害者の IP アドレスに基づいて検出された各地域の言語でフィッシング コンテンツが表示されます。

DNS クエリのデータを分析すると、これらのポイズニングの規模がわかります。2017 年 2 月に、偽の暗号通貨 Web サイトに対する DNS クエリが急増しているのを確認しています。攻撃キャンペーンの広告が表示されていた期間には、1 時間あたり 200,000 件を超えるクエリが発生していました。以下の 2 つのグラフはその例です。

block-clain[.]info に対する DNS の統計情報

block-clain[.]info ドメインは、被害者が最初にアクセスするゲートウェイとして使用されていました。このドメインにアクセスするとすぐに blockchalna[.]info にリダイレクトされ、実際のフィッシング コンテンツがホストされているランディング ページが表示されます。これらの不正なサイトは、ほとんどがヨーロッパに拠点を置く匿名化されたホスティングサービス(物理的にも法律的にも隔絶された場所に設置されたホスティング サービス)でホストされていました。

以下は、実際のランディング フィッシング サイトの画像です。これを見ると、このサイトが、いかに本物のサイトとそっくりで騙されやすいかをお分かりいただけるでしょう。違うのは URL だけです。

追加の重要情報

上記のようなドメインと Google Adwords でのアクティビティを確認したことで、同様のドメインに対して悪意があることを示すフラグを付与するシステムを導入しました。このシステムによって、フラグが付与されたドメインへの DNS 要求はブロックされ、関連ネットワークや WHOIS の登録者情報などの情報をシスコの研究者が追跡・監視できるようになりました。

またこの情報によって、DNS グラフ トラバーサル技術を活用し、最初のサイトに関連する他のフィッシング ドメインも特定できました。以下の例では、多くのフィッシング サイトに関連している登録者、dsshvxcnbbu@yandex[.]ru について確認できます。

シスコでは、これらのドメインがホストされているネットワークも監視しました。以下は、このキャンペーンで最近アクティブな 2 つの IP アドレス(91.220.101.106 および 91.220.101.141)のスナップショットと、上記ドメインに関連している、ウクライナの Highload Systems の AS 番号に関するスナップショットです。

上記ドメインでは、ターゲットの blockchain.info と同様のパターンに倣いつつ、文字列「blockchain」の一部だけを置き換えた、多くのセカンド レベル ドメイン(SLD)を確認できます。SLD の文字列には「http」、「https」、「wallet」も含まれています。以下は、それらのインフラストラクチャ内のドメインをグラフ化したものです。

地域を絞った攻撃手口

これらの攻撃の最も興味深い特徴の 1 つは、被害者の地域です。上記の悪意のあるドメインに対するクエリを分析した Umbrella Client Requester Distribution のデータを見ると、大量の DNS 解決要求が、ナイジェリア、ガーナ、エストニアなどの国から送信されていることがわかります。

今回の攻撃では、アフリカ諸国などの発展途上国を標的にしたフィッシング ページを用意していると考えられます。発展途上国では銀行を利用することが難しく、現地の通貨も、デジタル資産に比べて不安定なことが多いからです。さらに攻撃者は、英語が母国語でない国のユーザを標的にすることで攻撃成功率が上がることも認識しているようです。クエリの数からすると、今回のキャンペーンは、これまでに Blockchain.info を標的にした攻撃の中でも最大級です。Blockchain.info 社は、先を見越したユーザ サポートを積極的に行っています。同社のセキュリティおよびプライバシー担当エンジニア、Kristov Atlas 氏は、「フィッシングは、ユーザ保護の観点から最重点対策分野の 1 つです」とまで話しています。

攻撃者の収益を計算

COINHOARDER グループについてシスコは、遅くとも 2015 年以降ビットコインを積極的に窃取している証拠を握っています。これまでの調査結果から、このグループは米ドルにして数千万ドル相当を盗んできたと推定されます。ウクライナの司法当局と連携することで、グループのビットコイン ウォレットのアドレスを特定し、2017 年 9 月から 12 月までの活動を追跡できました。この期間内だけでも、わずか 1 回の攻撃(3 週間半)で 200 万ドルが盗まれたのを含め、計約 1,000 万ドルが窃取されたと想定されます。以下は、COINHOARDER グループに関連したウォレットの 1 つ、19yAR4yvGcKV3SXUQhKnhi43m4bCUhSPc のスクリーンショットで、合計 1,894,433.09 ドルが獲得されています。

特定のウォレットの所有者を識別するのは非常に困難ですが、ウォレットに関するオープン ソースのインテリジェンスを検索することはできます。シスコは 2017 年 12 月に、Reddit と Stack Exchange![]() に掲載された投稿を見つけました。そこには、今回のキャンペーンで窃取されたファンドに関連したアドレス、13wahvu3FP8LK8P51UmEkhBUhyC7mzkrn3

に掲載された投稿を見つけました。そこには、今回のキャンペーンで窃取されたファンドに関連したアドレス、13wahvu3FP8LK8P51UmEkhBUhyC7mzkrn3![]() が記載されていました。

が記載されていました。

上記のスクリーンショットのウォレットのアドレスは、2017 年 10 月の Reddit![]() の投稿にも記載されています。

の投稿にも記載されています。

シスコの調査結果から、この犯罪組織は過去 3 年で 5,000 万ドルを超える収益を獲得したと想定されます。さらに重要なのは、ビットコインの価格が 2017 年に大幅に高騰し、1 月に約 1,000 ドルだったのが、12 月には 20,000 ドル近くにまで値上がりしたということです。ビットコインの高騰によってサイバー犯罪者らは収益を得られましたが、盗んだ暗号通貨を米ドルのような法定通貨に換金することは難しくなっています。今回のキャンペーンの最盛期にビットコインが記録的な価格に上昇していた場合、不正に得た資金を簡単に移動するのは非常に難しくなっていたでしょう。

暗号通貨窃取の温床:ウクライナ

ウクライナはさまざまな攻撃の温床となっているほか、匿名化されたホスティングサービスの拠点としても知られています。2017 年に確認された収益目的のキャンペーンでは、ウクライナで発生したものや、ウクライナを標的にしたものが大幅に増加しています。シスコの目標のひとつは、攻撃をグローバルに可視化する技術を利用して世界中の国々のセキュリティ ポスチャを評価し、改善をサポートすることです。

他にも 176.119.1.88 や 176.119.5.227 などの IP アドレスが確認されています。これらは、ウクライナの VServer でホストされており、IDN(国際化ドメイン名)や SSL 証明書を利用して多くの通貨を標的にしたドメインをホストしています。また、Google や Bing に対する検索エンジン ポイズニング攻撃を複数ホストしている AS 58271 も発見しました。

効果的な新しい攻撃手法

COINHOARDER グループは進化を続けています。Google Adwords を不正利用してフィッシング サーバへのトラフィックを生成しているだけでなく、攻撃に利用しているサイトをさらに正当なものに見せかける点でも進化しています。シスコがこのグループのトラッキングを始めて数ヵ月後に、Cloudflare と Let’s Encrypt が発行した SSL 証明書の利用が始まりました。SSL 証明書の不正利用は、一般的なフィッシング キャンペーンにおいても増加傾向にあります。以下は、Cloudflare が bockchain[.]info ドメインに対して発行したワイルドカード SSL 証明書の例です。

こちらは、このキャンペーンと blockcharin[.]info サイトに関連して Let’s Encrypt が発行した SSL 証明書の例です。

COINHOARDER グループは、SSL 署名付きフィッシング サイトと組み合わせて、タイポスクワッティングとブランド スプーフィングを多用し、正当なサイトだと信じ込ませようとしています。また、国際化ドメイン名を使用した攻撃者も確認しています。これらのドメインは「ホモグラフ攻撃」![]() と呼ばれる攻撃で使用されています。この攻撃では、国際化文字やシンボルが英語のものと非常によく似ています。以下はこのキャンペーンでの例です。

と呼ばれる攻撃で使用されています。この攻撃では、国際化文字やシンボルが英語のものと非常によく似ています。以下はこのキャンペーンでの例です。

左側が Punycode(国際化)版で、右側が変換(ホモグラフ)版です。

xn--blockchan-d5a[.]com → blockchaìn[.]com

xn--blokchan-i2a[.]info → blokchaín[.]info

このような攻撃を外見から特定することはほぼ不可能ですが、モバイル端末を利用している場合は特に困難です。そのため、この手法によりユーザから仮想通貨を窃取できるのです。

まとめ

暗号通貨が価値の高い新たな金融商品として広まるにつれ、さまざまな形でサイバー犯罪者の標的になっています。2017 年には、Google Adwords のような新たな攻撃ベクトルが使用されだし、そこに IDN や不正な SSL 証明書が組み合わさったことで、フィッシング攻撃の手口が巧妙を極めています。それに伴い攻撃の成功率が高まり、多額の収益が生み出されています。

COINHOARDER キャンペーンによって明らかになったことは、Google Adwords を利用したフィッシング攻撃により、世界中の犠牲者から高収益を上げられるということです。フィッシング攻撃者は、SSL に移行し、IDN を利用することでユーザを騙してクレデンシャルを獲得するなど、攻撃手法を大きく改善しています。Let’s Encrypt の証明書における完全なワイルドカード対応![]() を今月末に控える中、本物そっくりに見えるフィッシング サイトはさらに増えると予想されます。シスコでは 2018 年も各国の司法当局と連携しながら脅威の監視を続け、ユーザや組織の保護に貢献していきます。

を今月末に控える中、本物そっくりに見えるフィッシング サイトはさらに増えると予想されます。シスコでは 2018 年も各国の司法当局と連携しながら脅威の監視を続け、ユーザや組織の保護に貢献していきます。

IOC

次の IP アドレスは、上記のフィッシング攻撃で使用が確認されています。

- 91.220.101.11

- 91.220.101.109

- 91.220.101.106

- 91.220.101.104

- 91.220.101.111

- 91.220.101.112

- 91.220.101.113

- 91.220.101.115

- 91.220.101.117

- 91.220.101.141

- 91.220.101.48

- 91.220.101.115

カバレッジ

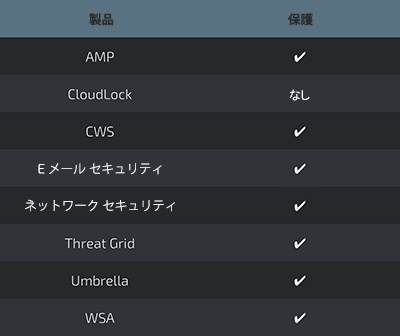

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

E メール セキュリティ は、攻撃キャンペーンの中で送信される、悪意のある電子メールをブロックします。

NGFW や NGIPS、および Meraki MX などのネットワーク セキュリティ アプライアンスは、今回のような新たな脅威も検出できます。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

オープンソース Snort サブスクライバ ルール セットをお使いであれば、Snort.org![]() で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

で購入可能な最新のルール パックをダウンロードすることで、システムを最新状態に維持できます。

付録

以下のリンクでは、シスコのセキュリティが暗号通貨の保護にいかに貢献しているかをご覧いただけます。

- ビットコイン価格の記録的な高騰で新たなフィッシング攻撃が世界的に増加

- 悪意のある XMR マイニング

- ビットコイン ウォレット フィッシングで不正なホストが明らかに

- ビットコイン フィッシングの次の波

- ビットコイン価格の急騰に伴い、ウォレットと AdWords に対する新たな攻撃が増加

- 勢いを増すビットコイン フィッシング攻撃

本稿は 2018年2月14日に Talos Group

のブログに投稿された「COINHOARDER: Tracking a Ukrainian Bitcoin Phishing Ring DNS Style

」の抄訳です。

Tags: