CVE-2018-0101 の攻撃ベクトルの理解 – Cisco ASA リモートのコード実行および Denial of Service(DoS)の脆弱性

この記事は、Cisco PSIRT のプリンシパル エンジニアである Omar Santos によるブログ「Understanding the Attack Vectors of CVE-2018-0101 – Cisco ASA Remote Code Execution and Denial of Service Vulnerability」

(2018/2/5)の抄訳です。

シスコは、脆弱性情報の協調的な開示の責任を果たすよう努めており、セキュリティ調査コミュニティとのオープンな関係を維持しています。2018 年 1 月 29 日、Cisco PSIRT は、Cisco ASA およびシスコ次世代ファイアウォール プラットフォームに影響するリモートのコード実行および Denial of Service(DoS)の脆弱性に関し、周知されている情報を得ました。シスコのセキュリティの脆弱性に関する情報開示ポリシーに従い、直ちにセキュリティ アドバイザリを公開しました。この脆弱性は最初に NCC グループの Cedric Halbronn 氏によって発見されました。Cisco PSIRT は彼と共同で、この重大なセキュリティの脆弱性を評価、修正し、情報を開示しました。

調査範囲を広げたところ、シスコのエンジニアは、この脆弱性による影響を受ける別の攻撃ベクトルおよび機能を発見しました。これらは当初 NCC グループによって特定されていなかったため、セキュリティ アドバイザリを更新しました。また、セキュリティ アドバイザリで当初公開されていた一連の修正済みリリースが、その後、他の Denial of Service(DoS)状態に対して脆弱であることも分かりました。現在は、Cisco ASA プラットフォームに対する新しい包括的な修正が提供されています。

シスコは、お客様のセキュリティを最優先に考えています。当社製品のセキュリティの脆弱性に関する新しい情報を入手した場合は、最新情報とアップデートを提供し、脆弱性の内容および対処法がお客様に周知されるよう努めています。

セキュリティ アドバイザリは、新たに特定された影響を受ける機能および更新されたソフトウェア修正に関する情報で更新されています。

Cisco PSIRT ではこの脆弱性の悪意のある使用は確認していませんが、すべてのお客様に修正バージョンのソフトウェアにアップグレードすることを強くお勧めします。このプロアクティブなパッチの適用は、攻撃対象領域の拡大によってセキュリティが侵害される可能性のあるデバイスおよび構成を使用しているお客様にとって特に重要です。

影響を受けるデバイスの特定

セキュリティ アドバイザリには、影響を受ける機能および影響を受けるソフトウェア バージョンの詳細が示されています。しかしここでは、影響を受けるデバイスを特定するための最適な方法の 1 つを取り上げます。

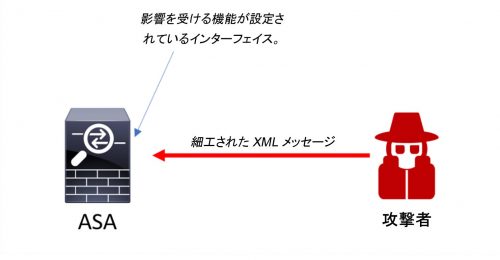

まず、攻撃者がこの脆弱性の悪用に成功するためには、セキュリティ アドバイザリに記載されている機能のいずれかが設定されたインターフェイスに対し、細工された XML メッセージを送信する必要があります。

影響を受けるデバイスが脆弱になるのは、そのデバイスのインターフェイスで、セキュア ソケット レイヤ(SSL)サービスまたは IKEv2 リモート アクセス VPN サービスが有効になっている場合のみです。

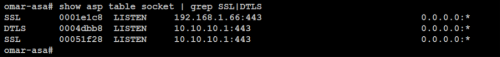

いずれの機能でも、show asp table socket コマンドを使用して、TCP ポートの SSL または DTLS リッスン ソケットを探すことができます。以下に例を示します。

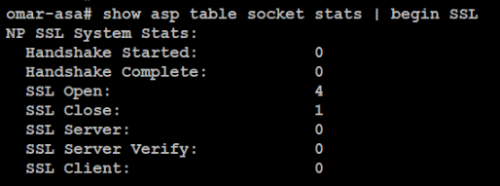

ソケットが存在する場合、デバイスは脆弱です。また、show asp table socket stats コマンドを使用して、基盤となる SSL システム統計を表示することもできます。以下に例を示します。

NP SSL 統計情報は、受信した各タイプのメッセージの数を示します。ほとんどが、SSL サーバまたは SSL クライアントへの新しい SSL 接続の開始と終了を示します。この脆弱性は、影響を受けるデバイスを宛先とするトラフィックにのみ影響し、一時的なトラフィックには影響しません。お使いのデバイスで SSL 接続を終端する場合、そのデバイスは脆弱です。

IKEv2 構成も影響を受けます。お使いのデバイスで IKEv2 が有効になっているかどうかは、show run crypto ikev2 | grep enable コマンドを使用して評価できます。以下に例を示します。

実行コンフィギュレーションに crypto ikev2 enable のようなコマンドが存在し、anyconnect enable コマンドがグローバル webvpn コンフィギュレーションの一部である場合、ASA デバイスも脆弱であると見なされます。

攻撃者がこの脆弱性を悪用するためには、IKEv2 またはセキュリティ アドバイザリに記載されている影響を受ける機能のいずれかが設定されたインターフェイスで攻撃用のパケットが受信される必要があります。影響を受ける機能および構成の全一覧については、セキュリティ アドバイザリを参照してください。迅速な評価を簡単に行うことができるのは、以上の方法のみです。

お使いのデバイスが影響を受ける場合は、修正されたソフトウェアでデバイスを更新することを強くお勧めします。

修正プログラムの取得

Cisco PSIRT では、シスコ製品およびサービスの脆弱性を、その First Commercial Shipment(FCS)からサポート終了日までの期間について調査し、すべてのお客様および一般に対して同時に情報を開示しています。通常のソフトウェア アップデートが含まれるサービス契約をお持ちのシスコのお客様は、通常のアップデート チャネル(通常はシスコ サポート Web サイト)からセキュリティ修正を取得する必要があります。TAC への連絡は、差し迫った問題や質問の発生時にのみ行うようお願いします。

重大性の高いセキュリティの脆弱性が発生した場合、インターネットの全体的なセキュリティ向上のため、シスコではシスコから直接購入したが、シスコ サービス契約をお持ちでないお客様、およびサードパーティ ベンダーから購入したが、ベンダーの販売場所から修正されたソフトウェアを入手できないお客様に対し、無償のソフトウェア アップデートもご提供いたします。重大なセキュリティの脆弱性によって、修正されたソフトウェアの提供範囲が拡大された例が 1 件あります。 契約をお持ちでないが、アップデートを取得する権利があるお客様は、Cisco Technical Assistance Center(TAC)に連絡して、アップデートを入手してください。権利の確認のため、TAC にご連絡の際は、セキュリティ アドバイザリの URL を記載してください。

インストールやサポートの提供を受けられるシスコ製品は、ライセンスを購入済みのソフトウェア バージョンと機能セットに限定されます。そのようなソフトウェア アップグレードをインストール、ダウンロード、アクセスまたはその他の方法で使用した場合、お客様は以下のリンクに記載されたシスコのソフトウェア ライセンスの条項に従うことに同意したことになります。また、お客様がソフトウェアをダウンロードできるのは、ソフトウェアの有効なライセンスをシスコから直接、あるいはシスコ認定リセラーやパートナーから取得している場合に限ります。通常、これは以前購入したソフトウェアのメンテナンス アップグレードです。無償のセキュリティ ソフトウェア アップデートによって、お客様に新しいソフトウェア ライセンス、追加ソフトウェア フィーチャ セット、またはメジャー リビジョン アップグレードに対する権限が付与されることはありません。

公開されているセキュリティの脆弱性に関するポリシーにも以上の内容が記載されています。

セキュリティ コミュニティには、いつでも支援を提供する準備があります。Cisco PSIRT では、自身の Web サイトで Cisco ASA ソフトウェアをダウンロードできるようにしている個人を確認しています。正式なシスコ ソフトウェアをダウンロードおよびインストールするために、シスコ ソフトウェアを入手する際は必ず、以下のリンクに記載のいずれかの方法を使用し、シスコの Web サイトまたは Cisco Technical Assistance Center(TAC)から入手することを強くお勧めします。

https://www.cisco.com/c/ja_jp/support/web/tsd-cisco-worldwide-contacts.html

シスコでは、すべてのシスコ ソフトウェアに対し、SHA512 チェックサムを検証することを常に推奨しています。SHA チェックサム検証の実行方法の詳細については、以下のリンクに投稿したブログを参照してください。

https://blogs.cisco.com/security/sha512-checksums-for-all-cisco-software

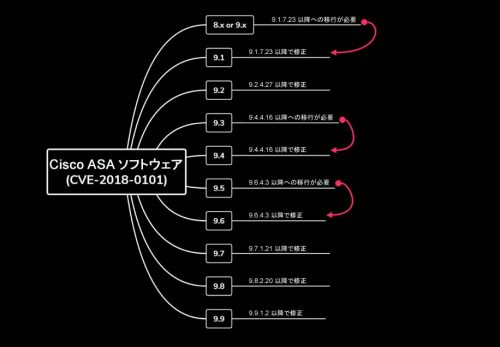

影響を受けるバージョンおよび最初の修正情報の図解

セキュリティ アドバイザリには、影響を受けるすべてのソフトウェア バージョンおよび最初の修正リリースに関する詳細が記載されています。Cisco ASA の移行パスの概要図を以下に示します。

Firepower Threat Defense(FTD)ソフトウェアも、この脆弱性の影響を受けます。現在、Cisco FTD ソフトウェア バージョン 6.2.2 のホットフィックスが提供されています。詳細については、セキュリティ アドバイザリを参照してください。

シスコは、お客様を保護するうえでの技術ベンダーの役割を認識しており、常に最新情報を公開する責任を積極的に果たしています。

Tags: