Black Hat Europe 2017:SOC におけるマルウェア分析

この記事は、AMP Threat Grid 担当シニア マネージャーである Jessica Bair によるブログ「Black Hat Europe 2017: Malware Analysis in the SOC」

(2017/12/8)の抄訳です。

新しい Cisco Threat Grid ダッシュボードでは、マルウェア分析と応答がより迅速に行えます。

Black Hat Europe![]() X Factor シリーズ ファイナルの直後に行われたキックオフは、London ExCel Center でライブ レコーディングされ、Network Operations Centre(NOC)および Security Operations Centre(SOC)のスタッフと多くの十代のファンが集まっていました。数人のチーム メンバーは、翌日の勝者が誰であるか知っていると認めました。🙂

X Factor シリーズ ファイナルの直後に行われたキックオフは、London ExCel Center でライブ レコーディングされ、Network Operations Centre(NOC)および Security Operations Centre(SOC)のスタッフと多くの十代のファンが集まっていました。数人のチーム メンバーは、翌日の勝者が誰であるか知っていると認めました。🙂

NOC チームは会議のためにセキュアなワイヤレス ネットワークを迅速に導入し、Ruckus 社がアクセス ポイントを提供しました。SOC チームはネットワークを攻撃から保護するためのセキュリティを設定し、より深い可視性を提供しました。ファイアウォールには Palo Alto Networks、アイデンティティおよびネットワーク調査には RSA NetWitness 11 を採用しました。この会議で紹介された NOC/SOC の新機能は、最近リリースされた Threat Grid ダッシュボードとサンプル マネージャです。

新しい Threat Grid ダッシュボード

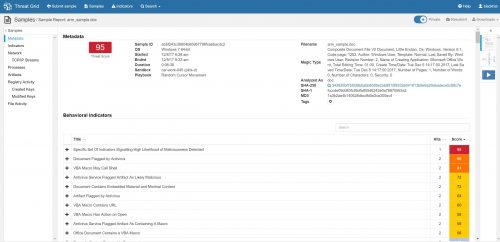

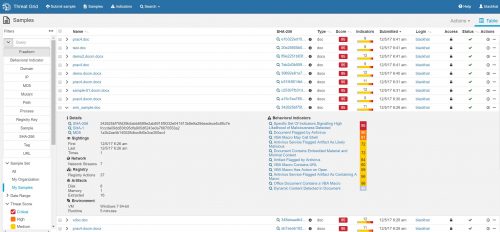

再設計されたダッシュボードにより、SOC におけるマルウェア分析と応答が過去の会議よりもさらに効率的なります。ダッシュボードには、集約された分析データが、メトリック バー、およびユーザが構成可能な複数のインタラクティブな視覚化機能によって表示されます。

ダッシュボードは、[自分の組織(My Organization)] または [自分のサンプル(My Samples)] を過去 24 時間、過去 7 日間、および過去 30 日間単位で表示するようにワンクリックで設定できます。[自動更新(Auto Refresh)] では、SOC に対して有効にしている最新のデータが取得されるとともに、会議全体の過去 7 日間の可視性が確保されます。

SOC の非常に役立つ追加機能は、[最新サンプル(Recent Samples)] セクションです。このセクションには、実行中サンプルのアニメーション化されたサムネイルが表示されます。トレーニング クラスでは、VBA をエクスプロイトするドキュメント ファイルのような悪意のあるファイルがプルダウンされると、すぐに確認することができました。

サムネイルでは、文書を開くための Word の読み込み状態や、任意のポップアップが表示されます。サンプルの実行中にサムネイルをクリックすると、Threat Grid 固有の [実行中サンプルとのインタラクション(Interact with Running Sample)] 機能(別名[グローブボックス(Glove Box)])にアクセスできます。

[グローブボックス(Glove Box)] 内では、サンプルとのインタラクション、ポップアップの操作、Web ページの参照、マシンの再起動などの作業ができます。

サンプルの実行終了時に [グローブボックス(Glove Box)] を表示したままにしている場合は、分析レポートが自動的に表示されます。まだダッシュボードを表示している場合は、サムネイルの下に脅威スコアが表示されます。脅威スコアをクリックすると、[グローブボックス(Glove Box)] の代わりに分析レポートが表示されます。

この場合、ドキュメントにはシスコの統合されたウイルス対策パートナーによってフラグが付けられています。脅威スコアは高い 90 ですが、Cisco Advanced Malware Protection セキュリティ アーキテクチャの統合された脅威防御による自動修復実行の判断には不十分です。ただし、Cisco Research および Efficacy チームは、単一の侵入兆候(Behavioral Indicators)が自動判定レベル(95 超)に達していない場合の機械学習モデルを構築しています。このモデルは、侵入兆候(Behavioral Indicators)の組み合わせを細部まで調べて、悪意の判別を行います。これは、悪意が検出される可能性が非常に高いことを示す特定の一連のインジケータと呼ばれています。結果の脅威スコアは 95 を超え、脅威が確定します。

これらのサンプル ファイルは、RSA NetWitness Packet との統合により Threat Grid にアップロードされており、私が SOC のチーム メートに一群のファイルを報告すると、それがトレーニング実習であり、かつネットワークに対する危険はないことが確認できました。

シスコの使命は、シンプルでオープンかつ自動化された効果的なサイバーセキュリティを提供することにあります。私と私のチームは、オープンおよび自動化に関するミッションを柱にシスコでの業務を日々遂行し、Threat Grid RESTful API を使用したテクノロジー パートナーのエコシステムを構築しています。シスコには Solution Partner Program があり、このプログラムのメンバー パートナーは、製品連携に関する情報を使用して[マーケットプレイス(Marketplace)] ページ![]() を作成し、互換性テストのために各社のソリューションを掲載することができます。複数のパートナーが、四半期ごとに追加プログラムに参加するための検証プロセスを受けています。

を作成し、互換性テストのために各社のソリューションを掲載することができます。複数のパートナーが、四半期ごとに追加プログラムに参加するための検証プロセスを受けています。

SOC チームは NetWitness Packet を継続監視モードに設定しています。このモードでは、.exe、.dll、.pdf、.doc、.rtf、およびその他の潜在的に悪意のあるペイロードはネットワーク ストリームから外され、静的分析、ネットワーク インテリジェンス、コミュニティ ルックアップが行われます。その後、Threat Grid に送信され、動的なマルウェア分析と追加の静的分析が行われます。RSA のお客様は、NetWitness 内の無料の Threat Grid アカウントを登録して、1 日最大 5 つのサンプルをアドホック分析できます。

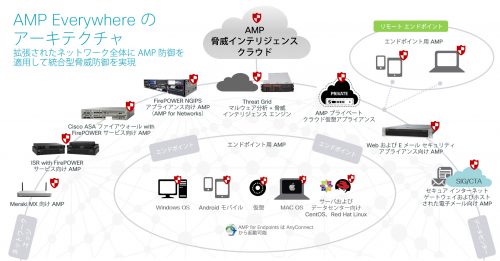

実稼働環境の場合、ファイルのハッシュ値と判定は AMP 脅威インテリジェンス クラウドに自動的に記録され、Cisco AMP のすべてのセキュリティ テクノロジーで共有されています。結果として、エンドポイントのドキュメントが検疫される、Eメール セキュリティ アプライアンスの添付書類がドロップされる、Web セキュリティ アプライアンスへのダウンロードがブロックされる、該当ファイルを含んでいるネットワーク パケットが Cisco ASA with FirePOWER Services によってドロップされる、すべての横方向の動きが AMP for Networks によって追跡されることになります。すべての DNS クエリと TCP/IP ストリームも、Threat Grid 脅威インテリジェンス フィードの統合により、Cisco Umbrella と関連付けられます。

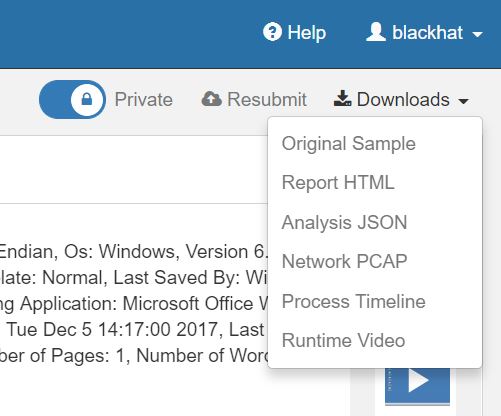

ドキュメント ファイルの内容は、Black Hat 組織には開示されません。これは、AMP 製品または RSA NetWitness Packetを介して Threat Grid クラウドに送信されるすべてのサンプルがデフォルトで「プライベート」とマークされているためです。ユーザは、シンプルな切り替えスイッチを使用して、サンプルの共有を手動で選択できます。サンプル、HTMP または JSON 形式の分析レポート、ネットワーク通信プロセス タイムラインのフル PCAPをダウンロードし、ランタイム ビデオを見ることもできます(どちらも自動または手動のインタラクション)。

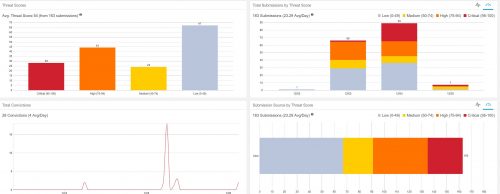

新しいダッシュボードでは、複数の可視化ウィジェットで SOC の分析時間が短縮されています。

- [脅威スコア(Threat Score)] 棒グラフ:サンプルはスコア別にグループ分けされ、設定可能な時間帯におけるカウント別にグラフ化されます。

- [合計サブミッション数(Total Submissions)] 積み上げ棒グラフ:サンプルはサブミッション数別にグループ分けされ、設定可能な時間帯におけるカウント別にグラフ化され、脅威スコアのステータスによって積み上げられます。

- [合計判定数(Total Convictions)] 折れ線グラフには、設定可能な時間帯における判定カウント(サンプル スコア 95 ~ 100)が表示されます。

- [サブミッションの送信元(Submission Source)] 積み上げ棒グラフ:サンプルはサブミッションした送信元別にグループ分けされ、設定可能な時間帯におけるカウント別にグラフ化され、脅威スコアのステータスによって積み上げられます。

- [サブミッション環境(Submission Environments)] 棒グラフ:サンプルは環境(実行された VM)別にグループ分けされ、設定可能な時間帯におけるカウント別にグラフ化され、判定カウントによって上限が設定されます。

- [サブミッション ファイルの種類(Submission File Types)] ドーナツ グラフ:サンプルはファイルの種類別にグループ分けされ、設定可能な時間帯におけるカウント別にグラフ化されます。

- [APIサンプル サブミッション(API Sample Submissions)] ゲージと折れ線グラフ:過去 24 時間にAPI ベースで送信されたサンプルがゲージを介してグラフ化され、過去 7 日および過去 30 日間に送信された API ベースのサンプルがカウント別にグラフ化され、API の提出制限に達したことを示す縦棒のインジケータが表示されます。

- [上位タグ(Top Tags)]:上位タグは、タグと関連付けられているすべてのサンプルの平均脅威スコアと関連付けられ、対応する脅威スコアの色とともに表示されます。カウント付きの棒グラフ、またはカウントベースのサイジングに対応したタグ クラウドのいずれかで視覚化されます。

- [上位IPアドレス(Top IP Addresses)]:上位 IP は、IP アドレスを参照しているすべてのサンプルの平均脅威スコアと関連付けられ、対応する脅威スコアの色とともに表示されます。カウント付きの棒グラフ、またはカウントベースのサイジングに対応したタグ クラウドのいずれかで視覚化されます。

- [上位ドメイン(Top Domains)]:上位ドメインは、ドメインを参照しているすべてのサンプルの平均脅威スコアと関連付けられ、対応する脅威スコアの色とともに表示されます。カウント付きの棒グラフ、またはカウントベースのサイジングに対応したタグ クラウドのいずれかで視覚化されます。

- [上位インジケータ(Top Indicators)]:上位侵入兆候は、インジケータを参照しているすべてのサンプルの平均脅威スコアと関連付けられ、対応する脅威スコアの色とともに表示されます。カウント付きの棒グラフ、またはカウントベースのサイジングに対応したタグ クラウドのいずれかで視覚化されます。

Threat Grid ダッシュボードは新しいデータベース、再設計された API 、合理化されたコンポーネントベースのフロントエンドにより、パフォーマンスが大幅に向上しています。ダッシュボードの設定(日付の範囲、自動更新、タイル ビューの状態など)は、セッション内およびセッション間で維持されるため、ユーザはそれぞれの優先ビューを保存できます。

脅威スコアの下にある [クリティカル(Critical)] バーをクリックすると、[サンプルマネージャ(Sample Manager)] が開き、スコアが 95 超のサンプルが表示されます。元の [サンプル分析(Sample Analysis)] セクションはダッシュボードから専用ページに移動しており、このページには、豊富なフィルタリング機能、検索、更新されたデータなどをサポートするための新しいインターフェイスがあります。

SOC では、VBA エクスプロイトを含んだMicrosoft Office ドキュメントを全て確認できました。

新しいサンプル マネージャには、以下の改善点が含まれています。

- [設定(Set)]([すべて(All)]、[自分の組織(My Organization)]、[自分のサンプル(My Samples)])、[日付の範囲(Date Range)](過去 90 日間とカスタム範囲を含む)、[脅威スコア(Threat Score)]、[送信の送信元(Submission Source)]、[ステータス(Status)]、および [アクセス(Access)] によるサンプル フィルタリング

- キーワード、侵入兆候、ドメイン、IP、タグなどによる検索

- 名前、種類、スコア、サブミッション日、状態に基づいたソート

- 新しい [SHA-256] 列とワンクリックの SHA-256 検索およびクリップボードへのコピー

- 新しい [インジケータ(Indicators)] 列には積み上げ棒グラフがあり、スコア別にグループ分けされ、スコアの頻度別にサイズ分けされたサンプルの侵入兆候が表示されます。

- 新しい [アクション(Actions)] 列にはサンプルのランタイム ビデオへのワンクリック アクセス機能があり、[プライベート マーキング(Mark Private)]、[分析のダウンロード(Download Analysis)] などの主要機能にアクセスするための追加のアクション ボタンがあります。

- サンプル マネージャの設定(フィルタ、検索条件、ソート順、ページごとの項目数)は、セッション内およびセッション間で維持されるため、ユーザはそれぞれの優先ビューを保存できます。

Cisco Umbrella

昨年 7 月に開催された Black Hat NOC in Las Vegas![]() に参加後、Cisco Umbrella は、DNS の可視性と調査に再び使用されています。シスコは、Gigamon によって会議に提供されていたネットワークの範囲に加わり、1 時間以内で DNS の可視性を開始しました。また、Black Hat の Threat Grid API キーに追加することで、Cisco Threat Grid 脅威インテリジェンス フィードの統合を可能にしました。

に参加後、Cisco Umbrella は、DNS の可視性と調査に再び使用されています。シスコは、Gigamon によって会議に提供されていたネットワークの範囲に加わり、1 時間以内で DNS の可視性を開始しました。また、Black Hat の Threat Grid API キーに追加することで、Cisco Threat Grid 脅威インテリジェンス フィードの統合を可能にしました。

これで、DNS クエリおよび最終日に確認された悪意のあるサンプルのネットワーク ストリームからの Threat Grid プレミアム サブスクリプションに含まれていた、およそ 15 のキュレートされたフィードがインポートされました。それには以下の内容が含まれます。

|

|

|

|

|

|

|

|

|

|

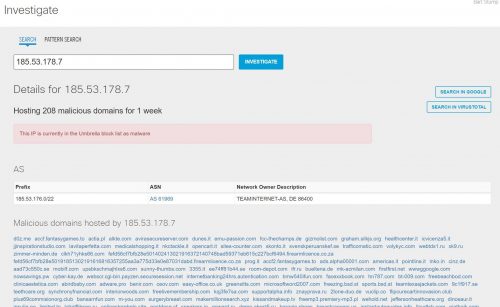

デフォルトでは、Umbrella は、マルウェアのホストであることがわかっているサイト、コマンド アンド コントロール コールバック サーバ、フィッシング攻撃への、DNS トラフィックのブロックを開始します。Black Hat では、常にすべてのトラフィックを許可して、トレーナーや報告者が最新のエクスプロイトを表示できるようにし、Black Hat USA の設定を保持しています。

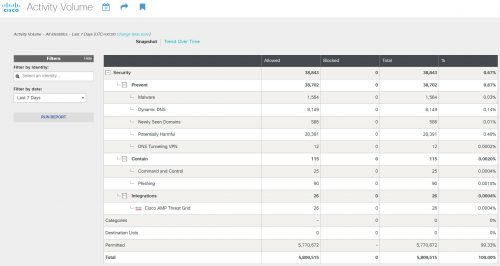

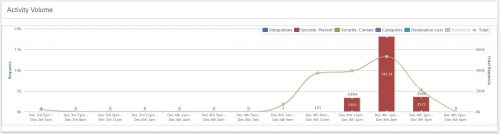

プレゼンターの多くは新しいドメインをセットアップし、トレーニングのためにマルウェアを明示的にシミュレーションしました。4 日間の会議期間中、580 万の DNS クエリがありました。1,500 を少し上回るクエリが既知のエクスプロイトを含むマルウェア(Malware)としてブロックされ、トレーニングの宛先の多くが潜在的に有害である(Potentially Harmful)としてフラグが付けられました。

セキュリティ関連の DNS アクティビティは、初日の午後にスパイクしました。

Threat Grid からの脅威インテリジェンス フィードからブロックされたランサムウェア アラートがありました。

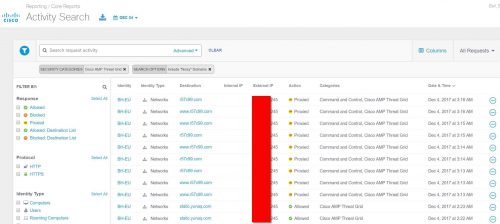

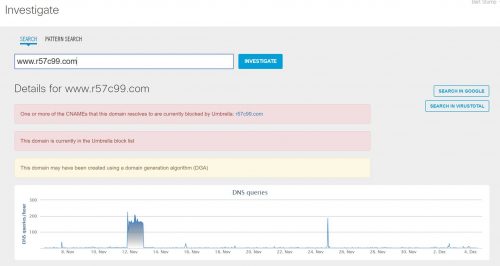

アラートに続き Umbrella Investigateコンソールにて、コンテキストの多くを理解することができました。

スクロール ダウンすることで、関連付けられている Threat Grid のサンプルを確認し、調査中のサマリ マルウェア分析レポートへのリンクに従い、完全な Threat Grid レポート(サブスクリプションあり)を確認することができました。

もう 1 つの興味深い攻撃ベクトルは、不正な形式の「ワードプレス」のURL でした。

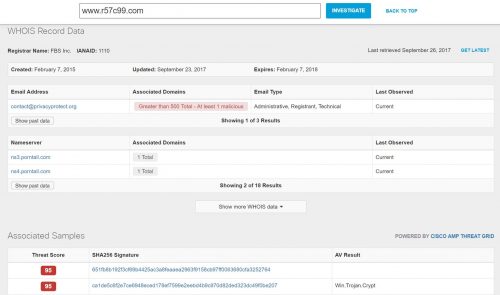

Umbrella の適用が有効化されていれば、悪意のあるサイトはブロックされていました。Investigate コンソールによって、そのドメインについて多くを学習しました。

IP アドレスをクリックすることで、ホストされている大量の悪意のあるドメインを確認できます。

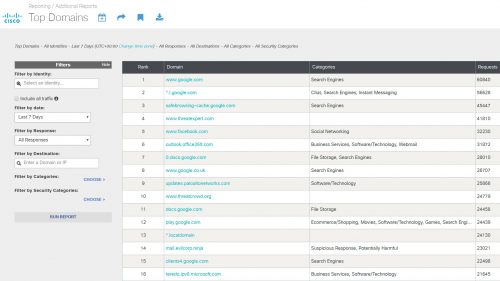

初日の午後の(検索エンジンにつづく)上位ドメインは 2 つのトレーニング ドメインでした。潜在的に有害である(Potentially Harmful)アラートの大部分の原因は、evilcorp.ninja でした。

また、会議では coinmine.com トラフィックに対する 調査をSOCにて行いました。Palo Alto Firewall チーム、RSA Netwitness 調査チーム、および私自身と Cisco Umbrella による共同調査では、参加者のマシンは、攻撃者に対してビットコインをマインするために会議前に感染していた可能性が高いと判断しました。

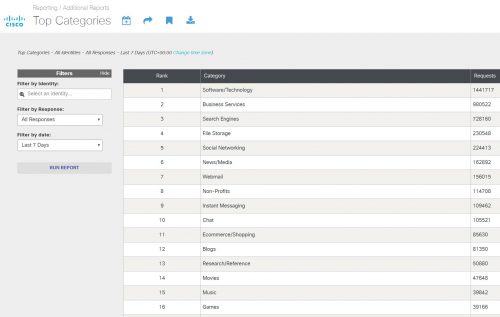

Black Hat USA では、マルウェアはすぐに上位カテゴリのいずれかに達していました。Number 7 で落ち着く前のピークは Number 3 です。Black Hat Europe の場合、マルウェアが上位 10 のカテゴリに入ることはありませんでした。

ヨーロッパではチームとともに素晴らしい経験をしました。Black Hat Asia 2018![]() のために 3 月にシンガポールに戻ることを楽しみにしています。

のために 3 月にシンガポールに戻ることを楽しみにしています。

Tags:

![[最新サンプル(Recent Samples)] セクション](https://alln-extcloud-storage.cisco.com/Cisco_Blogs:gblogs/sites/2/black-hat-europe-2017-malware-analysis-in-the-soc-fig02-500x232.jpg)

![[実行中サンプルとのインタラクション(Interact with Running Sample)] 機能(別名[グローブボックス(Glove Box)])](https://alln-extcloud-storage.cisco.com/Cisco_Blogs:gblogs/sites/2/black-hat-europe-2017-malware-analysis-in-the-soc-fig03.jpg)

![[グローブボックス(Glove Box)]](https://alln-extcloud-storage.cisco.com/Cisco_Blogs:gblogs/sites/2/black-hat-europe-2017-malware-analysis-in-the-soc-fig04-500x333.jpg)