AMP/Threat Grid と Cisco E メール セキュリティの統合に関する徹底検証

この記事は、セキュリティ ビジネス グループのテクニカル マーケティング エンジニアである Evgeny Mirolyubov によるブログ「Deep Dive into AMP and Threat Grid integration with Cisco Email Security」

(2017/8/9)の抄訳です。

Cisco E メール セキュリティにおける AMP と Threat Grid を取り上げた以前のブログでは、高度な脅威から自社を保護するために組織が取り入れることのできる E メール セキュリティへの取り組み![]() ついて説明しました。そこでは、ソリューションの構成要素と、一番の脅威媒体からお客様を保護するためにそれらの構成要素が互いにどのように機能するか

ついて説明しました。そこでは、ソリューションの構成要素と、一番の脅威媒体からお客様を保護するためにそれらの構成要素が互いにどのように機能するか![]() についても説明しました。シスコの 2017 年中期サイバー セキュリティ レポート

についても説明しました。シスコの 2017 年中期サイバー セキュリティ レポート![]() にも書かれているように、電子メールは長年にわたってランサムウェアをはじめとするマルウェアの主要な配布方法として使用されています。そのため、防御側は制御不能になる前にこのリスクへの対処に重点を置き続ける必要があります。

にも書かれているように、電子メールは長年にわたってランサムウェアをはじめとするマルウェアの主要な配布方法として使用されています。そのため、防御側は制御不能になる前にこのリスクへの対処に重点を置き続ける必要があります。

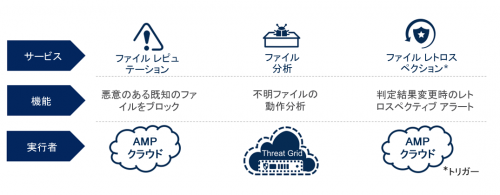

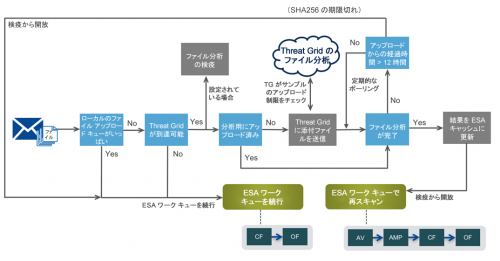

このブログでは、AMP および Threat Grid の Cisco E メール セキュリティ(クラウド E メール セキュリティ、オンプレミスの E メール セキュリティ アプライアンスの両方に適用)への統合について徹底検証し、そのワークフローについて説明します。また、管理者が組織のセキュリティ ポスチャを改善するのに役立つ内容にもしていきます。では、一般的にファイル レピュテーション、ファイル分析、ファイル レトロスペクションがどのように互いに機能するかについて、簡単にまとめるところから始めましょう。

ファイル レピュテーション サービスは、ネットワーク、電子メール、Web ゲートウェイ、またはエンドポイントにあるファイルをキャプチャし、ハッシュを計算して AMP クラウドにクエリを行い、判定結果(「クリーン」、「悪意がある」、「不明」)を受け取ることを可能にします。通常、悪意があるファイルおよびクリーン ファイルは追加調査の対象にならず、ポリシー アクションで対処できます。一方、不明ファイルについては追加で分析を行う必要があり、これはネットワークから当該ファイルを取り出してファイル分析サービスである Threat Grid にアップロードすることで実行できます。Threat Grid は静的分析と動的分析の両方の技術に適用でき、ファイルの実行結果を人間が読める分析レポートに記録します。Threat Grid には全体の脅威スコアを生成する機能もあります。レポートと脅威スコアの両方によって、ファイルに悪意がある可能性を判別することができます。Threat Grid の分析結果は AMP クラウドに更新することができます。また、AMP クラウドはファイル判定結果を変更することができます。Cisco Talos も分析したファイルに関する情報を常に AMP クラウドにプッシュしており、AMP のグローバル インテリジェンスを補完しています。これによって、レトロスペクティブ イベントをトリガーすることができ、ネットワーク上で問題のファイルが見つかったすべての場所をお客様に知らせることができます。ファイルがネットワーク、コンテンツ ゲートウェイ、エンドポイントのどこで見つかったかは、AMP ライセンスをどこに導入するかによって異なります。覚えておくべき重要なことは、ファイルを判定する権限があるのは Threat Grid ではなく AMP クラウドである、ということです。

では、Cisco E メール セキュリティ ソリューション(以下、「ESA」という)に対しても確認してきたこれらのコンセプトを、どのように適用できるか見ていきましょう。AMP は、Cisco ESA 向けのアドオン ライセンスの名前で、以下の機能を実現します。

- AMP クラウドに対して、添付ファイルのファイル レピュテーションのクエリを実行する

- 条件を満たす不明な添付ファイルを Threat Grid に送信する

- 判定結果が変更された場合に、AMP から過去に遡って通知を受け取る

では、こうした機能は ESA のワークキューのどこで実行されているのでしょうか。

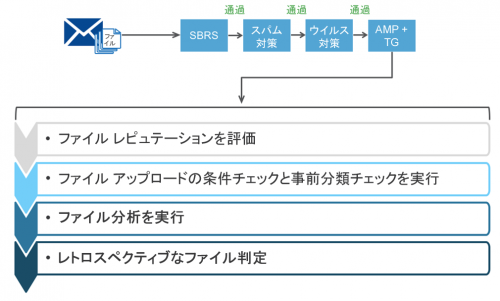

メッセージは、送信者レピュテーション、メッセージ フィルタ、複数のスパム対策エンジン、複数のウィルス対策エンジンなど、先行する ESA のインスペクション レイヤーでブロックされなかった場合に、AMP と Threat Grid のインスペクション ポイントに到達します。

AMP ファイル レピュテーションのワークフロー

最初の段階では、ESA はファイルの判定結果を AMP から得ようとします。この段階を細かいステップに分けて詳しく見ていきましょう。

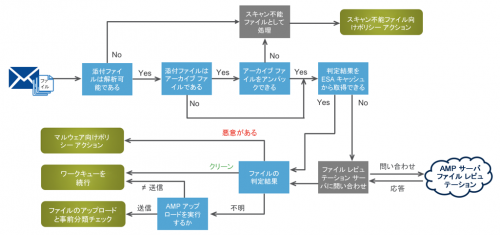

添付ファイルのあるメッセージがウィルス対策スキャンを通過して AMP に到達する場合、ESA はメッセージのヘッダーをチェック(RFC 2045 への準拠をチェック)して添付ファイルの解析を試みます。メッセージがこの規定に完全に準拠していない場合でも、ESA は添付ファイルの解析を最大限試みます。次のステップでは添付ファイルがアーカイブ ファイルであるかどうかをチェックします。そうである場合は、解凍を試みます。たとえばフォーマット エラーやファイル破損が原因で上記のステップのいずれかが失敗した場合は、スキャンできない添付ファイルとして、設定可能なポリシーが施行されます。

そうしたファイルは(該当する場合、元の圧縮されたアーカイブ ファイルと一緒に)次のステップに送られます。次のステップでは、このファイルの判定結果が過去にクエリされているかどうか、また、判定結果をキャッシュから得ることができるかどうかを把握するために、ESA AMP の内部キャッシュを確認します。なお、ESA 11.0 にはファイル レピュテーションのキャッシュ存続可能時間を設定する便利な機能が追加されています。これにより、管理者はキャッシュの使用に関して、より細かく制御できます。キャッシュにこのファイルが含まれていない場合、ESA は AMP クラウド(パブリックまたはプライベート)と通信してファイル レピュテーションをクエリし、AMP クラウドによって判定結果(「クリーン」、「悪意がある」、「不明」)が返されます。クリーン ファイルは、グレイメール検出、コンテンツ フィルタリング、アウトブレイク フィルタリング検出を実行する ESA のワークキューを進み続けます。実行される内容は設定によって異なります。悪意のあるファイルは、設定済みのポリシーに従って処理されます。アーカイブに複数のファイルが含まれている場合に重要なことは、ファイルが 1 つでも悪意があると判定されると、アーカイブ ファイルとメッセージのすべてが悪意があると見なされることです。判定が不明な添付ファイルの処理方法は異なり、AMP クラウドから Threat Grid へのファイルのアップロードを要求されることがあります。これは、添付ファイルのファイル分析結果が AMP クラウドで得られない場合に起こる可能性があります。つまり、ファイル分析結果が Threat Grid によって過去に共有されていないこと、その原因として Threat Grid がこの添付ファイルの分析を行っていなかった可能性が高いことを意味します。このようなファイルは、次の段階に進むことができます。

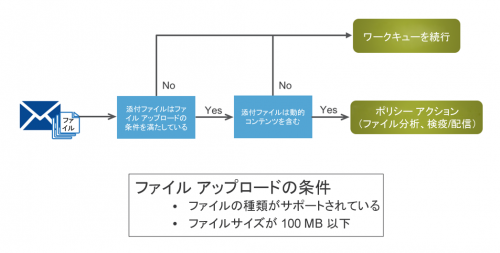

ファイル アップロード条件のワークフロー

2 つ目の段階で、ESA はいくつかのチェックを実行して、不明なファイルがアップロード条件を満たしているかどうか、また、疑わしいコンテンツを含んでいるかどうかを確認します。これらに当てはまる場合は、悪意があるファイルとして表示される可能性があります。

ESA は最初に、ファイルが次の条件を満たしているかどうかをチェックします。

- ファイルの種類がサポートされている:ESA 管理者は、ファイル分析の設定時にファイルの種類を選択できます

- Threat Grid で定義されたファイル サイズのしきい値を超えていない

上記の 2 つの条件を満たしている場合、添付ファイルは次のステップである ClamAV の事前分類チェックに進みます。このステップでは、マクロ、埋め込み EXE、Flash などの動的コンテンツやオブジェクト ストリームがあるかどうかを判断できます。このステップは、悪意があると判断されたファイルだけが Threat Grid にアップロードされるようにするために必要なステップです。まったく悪意のないファイルがアップロードされることで、ファイル アップロードの制限を不必要に消費しないようにする必要があるのです。

いずれかの条件を満たさない場合、そのメッセージはワークキューを続行します。その場合は、添付ファイルは Threat Grid にアップロードされません。両方の条件を満たしている場合は、ESA は次の段階に進みます。

Threat Grid ファイル分析のワークフロー

3 つ目の段階では、さらに検証が行われたうえで、最終的に ESA から Threat Grid に分析用の添付ファイルがアップロードされます。そのワークフローを見ていきましょう。

この段階で ESA が行う最初のステップは、ローカル ファイルのアップロード キューがいっぱいになっていないかどうか、そして Threat Grid (パブリックまたはアプライアンス)に到達可能かどうかをチェックすることです。これらの条件のいずれかが満たされない場合、添付ファイルは分析用に送信されず、メッセージは ESA のワークキュー (コンテンツ フィルタとアウトブレイク フィルタ) を進んでいきます。ローカル アップロード キューがいっぱいになっておらず、Threat Grid が到達可能である場合、ESA は続けて関連するメッセージをファイル分析の検疫に配置し、添付ファイルが他のデバイス(例:他の ESA)から Threat Grid にアップロードされていないかをチェックします。すでにアップロードされている場合、重複する分析用ファイルはアップロードされません。添付ファイルが Threat Grid にない場合には、ESA が分析用にファイルを送信します。サンプルのアップロードが制限に到達したかどうかのチェックは、Threat Grid が判断します。制限に到達している場合、Threat Grid はリクエストを破棄し、関連メッセージは検閲から開放されます。お客様は、サンプル パックやプレミアム サブスクリプションを通じて、簡単に日々のサンプルを Threat Grid に送信することができます。

アップロードが制限に到達していない場合、ファイルは受け付けられて、Threat Grid のキューに入ります。同時に ESA は、このファイルの SHA256 のレコードを内部データベース(最大 12 時間保管)に追加し、ファイル分析サービスから明確な応答を受け取るまで分析が完了したかどうかを確認するクエリを定期的に開始します。12 時間以内に Threat Grid から「ファイル分析完了」のメッセージがなく、ファイル分析の検疫のメッセージ保持期間が 12 時間に設定されていた場合、SHA256 は無効になり、ESA はメッセージを検疫から開放してワークキューに戻します。逆に、Threat Grid の分析が完了すると、分析結果が ESA 上の AMP キャッシュに追加されます。同時に、Threat Grid はこの情報を AMP クラウドと共有するので、ネットワーク上の、AMP と Threat Grid が統合されたその他のデバイスがこの新しい情報を活用できるようになります。Threat Grid クラウドは分析結果を AMP パブリック クラウドと共有でき、Threat Grid アプライアンスは結果を AMP プライベート クラウドと共有できますが、その逆はありません。

ESA の AMP キャッシュが更新され、Threat Grid と AMP クラウドで情報が共有されるのと同時に、関連する添付ファイル付きメッセージはファイル分析の検疫から開放されます。さらに、ワークキューの再スキャンでは、ファイル分析ワークフローがスキップされます。これは、ファイル レピュテーションのクエリが、更新された AMP キャッシュを使ってこのファイルの判定結果を得ることができるためです。ESA がキャッシュから得た判定結果が依然「不明」であっても、このファイルは Threat Grid にとって既知のファイルであるため、ファイル分析サービスへのアップロードが再び発生することはありません。

覚えておくべき重要なことは、ESA と AMP クラウドのいずれかが、分析後に返される脅威スコアに基づいてファイルを判定できる、という点です。Threat Grid 自体がファイルに判断を下したり、直接ファイルに判定結果を割り当てたりするのではありません。これはお客様が相当数の不明ファイルを目の当たりにする理由の 1 つでもあります。

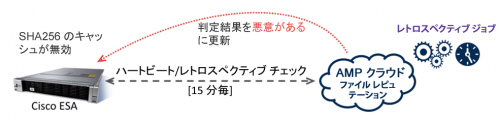

レトロスペクティブなファイル判定

ファイルの判定は、情報が新しくなるにつれて変化することがあります。Talos の分析や Threat Grid の分析に基づいて AMP クラウドがファイルの判定結果を変更する可能性があることは、すでに言及しています。Cisco ESA は定期的にハートビート メッセージを送信することで AMP クラウドと常に交信しています。このとき、ESA から送信されたファイルの判定結果に変更があったかどうかも問い合わせています。ESA の AMP および Threat Grid の検査を通過した特定のファイルに判定結果の変更があった場合は、遡って適切な調査を実行できるように、必要な詳細を記したアラートが管理者に送られます。通知には、メッセージと添付ファイルに関する情報(件名、送信者、受信者、ファイル名、ハッシュ、新しい判定結果など)が含まれます。

お使いの Cisco E メール セキュリティ ソリューションで AMP と Threat Grid の検査が機能するしくみを調べる一番の方法は、ユーザ インターフェイスに表示されるレポートを確認すると同時に、AMP エンジン ログ![]() の記録をたどることです。これらの情報を組み合わせることで、E メール セキュリティの管理者はファイル レピュテーションとファイル分析サービスのしくみを明確に理解することができます。

の記録をたどることです。これらの情報を組み合わせることで、E メール セキュリティの管理者はファイル レピュテーションとファイル分析サービスのしくみを明確に理解することができます。

電子メールベースの高度な脅威から組織を守ることは簡単ではありません。それには、すべてのインスペクション レイヤーが密接に連携して補完し合う多層的なアプローチが必要です。Cisco E メール セキュリティ評価版の AMP には必ず Threat Grid プレミアム ![]() サブスクリプションを加えておいてください。Threat Grid クラウド ポータルにアクセス可能になり、ここからファイルおよび URL の手動アップロード、拡張レポート、統合用 API、脅威インテリジェンスのプレミアム フィードをご利用いただけます。AMP/Threat Grid と Cisco E メール セキュリティ ソリューションの統合について詳しくは、下記の関連リソースをご確認ください。

サブスクリプションを加えておいてください。Threat Grid クラウド ポータルにアクセス可能になり、ここからファイルおよび URL の手動アップロード、拡張レポート、統合用 API、脅威インテリジェンスのプレミアム フィードをご利用いただけます。AMP/Threat Grid と Cisco E メール セキュリティ ソリューションの統合について詳しくは、下記の関連リソースをご確認ください。

- AMP and Threat Grid Integrations with Email, Web and Endpoint Security(AMP/Theat Grid の E メール セキュリティ、Web セキュリティ、エンドポイント セキュリティとの統合)– Cisco Live

- Enabling AMP on Content Security products – Best Practices(コンテンツ セキュリティ 製品で AMP を有効にする – ベスト プラクティス)

- AMP and Threat Grid on Cisco Email Security – Chalk Talk(Cisco E メール セキュリティにおける AMP と Threat Grid – 講義)

- AMP エンジン ログ

Tags: