新たな KONNI キャンペーンでは、北朝鮮のミサイル能力について言及

投稿者:Paul Rascagneres![]()

概要

最近の記事では、過去 3 年間に少数のキャンペーンで配布された「KONNI:リモート アクセスのトロイの木馬(RAT)![]() 」について取りあげましたが、7 月 4 日には新たな KONNI の配布キャンペーンを確認しました。今回のキャンペーンで使用されたマルウェアは、2017 年以前に配布されたマルウェアと同様の機能を備えていますが、以下の点が変更されています。

」について取りあげましたが、7 月 4 日には新たな KONNI の配布キャンペーンを確認しました。今回のキャンペーンで使用されたマルウェアは、2017 年以前に配布されたマルウェアと同様の機能を備えていますが、以下の点が変更されています。

- 7 月 3 日付けの韓国聯合ニュース

記事をデコイ文章として直接引用

記事をデコイ文章として直接引用 - Dropper に 64 ビット版の KONNI を追加

- 新しい C&C インフラストラクチャとして登山クラブの Web サイトを使用

北朝鮮は 7 月 3 日にミサイルの発射実験を実施しました。今回の攻撃キャンペーンは同国のミサイル実験と、それに続く議論に直接関係しているようです。北朝鮮について頻繁に言及していた前回の KONNI 配布キャンペーンでも同じ傾向が見られます。

「北朝鮮による戦略兵器の誇示」キャンペーン

実行可能ファイルには SHA-256 ハッシュサム(33f828ad462c414b149f14f16615ce25bd078630eee36ad953950e0da2e2cc90)が確認されています。これを開くと次の Office ドキュメントが表示されます。

上のドキュメントの内容は、7 月 3 日付けの韓国聯合ニュース![]() 記事から直接引用したものです。悪意のある実行ファイルは、上のドキュメントを表示するだけでなく、次の 2 つの KONNI もドロップします。

記事から直接引用したものです。悪意のある実行ファイルは、上のドキュメントを表示するだけでなく、次の 2 つの KONNI もドロップします。

C:\Users\Users\AppData\Local\MFAData\event\eventlog.dll (64 bit) C:\Users\Users\AppData\Local\MFAData\event\errorevent.dll (32 bit)

64 ビット版の Windows では、両方のファイルがドロップされます。32 ビット版の Windows では、32 ビット版の errorevent.dll のみがドロップされます。以前のキャンペーンとは異なり、64 ビット版と 32 ビット版のバイナリには共に ASPack が含まれており、ドロップされると rundll32.exe を介して直ちに実行されます。その際に以下のいずれかのレジストリ キーを追加・変更し、マルウェアを永続化します。

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\RTHDVCPE HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\RTHDVCP

この攻撃では、次のドメインでホストされている新しい C&C インフラストラクチャを使用します。

- member-daumchk[.]netai[.]net

KONNI の CnC トラフィックは、登山クラブ Web サイトのホスト ページ(/weget/download.php、/weget/uploadtm.php または /weget/upload.php)に HTTP ポスト リクエストとして送信されます。

登山クラブの Web サイトは、正当なサイトと見せかけるよう偽装されています。

以下は、登山クラブ Web サイトのスクリーンショットです。

ただし Web サイトには実際のテキストが含まれておらず、コンテンツ管理システム(CMS)のデフォルト テキストのみが含まれています。

連絡先には米国の住所が掲載されていますが、住所の下にある地図は韓国語で、ソウル市内を指しています。

まとめ

今回のキャンペーンで配布された KONNI マルウェアは今年確認された前バージョンと類似していますが、64 ビット版が追加されており、分析を複雑にするために Packer を使用しています。直近の出来事と直接関係していることから、明らかに「生まれたて」です。バイナリ のコンパイル日は 7 月 4 日で、デコイ文章の(原文)発効日は 7 月 3 日です。

KONNI のキャンペーンでは一般に北朝鮮関連のデコイ文章が使用されてきましたが、今回のキャンペーンも例外ではありません。しかし、サード パーティから引用されたデコイ文章には説得力があるのとは対照的に、CnC サーバ上でホストされているデコイ サイトのコンテンツは怪しげです。テキストの内容が Web サイトのナビゲーションと一致せず、連絡先ページに掲載された米国の住所は地図上の位置(ソウル市内)とも一致しません。

それにも関わらず今回のキャンペーンは依然として活発で、マルウェアの更新も続いています。これまでのキャンペーンで使用されたデコイ文章の内容と関わる組織では、今回も含めて、今後のキャンペーンから適切に保護されていることを確認してください。

カバレッジ

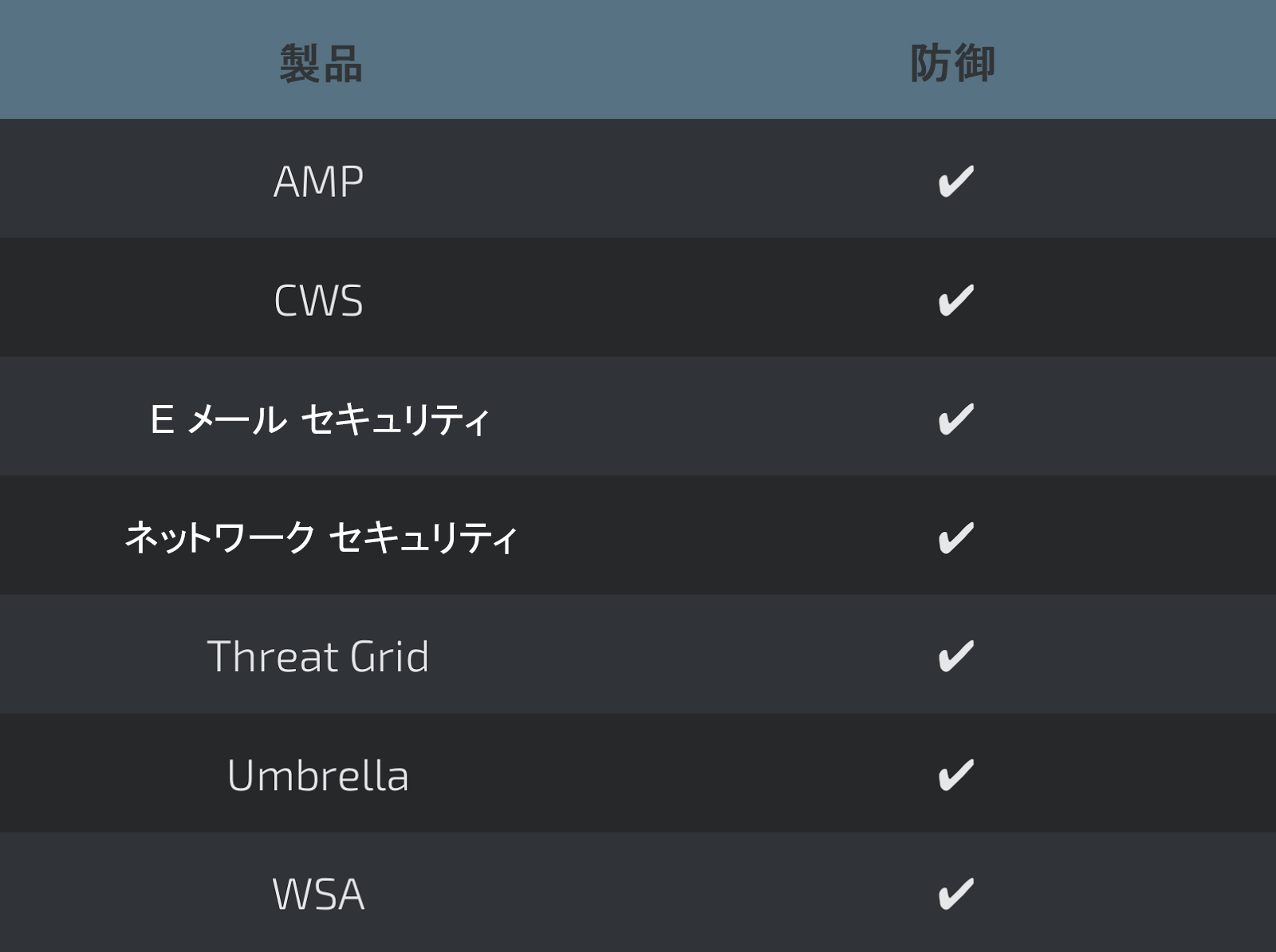

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されるマルウェアを検出します。

E メール セキュリティ![]() は、撃者が送信した悪意のある電子メールをブロックできます。

は、撃者が送信した悪意のある電子メールをブロックできます。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

IOC

ファイルのハッシュ値

- Dropper: 33f828ad462c414b149f14f16615ce25bd078630eee36ad953950e0da2e2cc90

- 32 ビット バイナリ: 290b1e2415f88fc3dd1d53db3ba90c4a760cf645526c8240af650751b1652b8a

- 32 ビット バイナリ: 8aef427aba54581f9c3dc923d8464a92b2d4e83cdf0fd6ace00e8035ee2936ad

ネットワーク

- Member-daumchk[.]netai[.]net

本稿は 2017年7月6日に Talos Group

のブログに投稿された「New KONNI Campaign References North Korean Missile Capabilities

」の抄訳です。

Tags: