4 月 21 日~ 4 月 28 日の 1 週間のマルウェアに関するまとめ

本日の投稿では、4 月 21 日~ 4 月 28 日の 1 週間で Talos が確認した最も蔓延している脅威をまとめています。これまでのまとめ記事と同様に、この記事でも詳細な分析は目的としていません。ここでは、Talos が確認した脅威のまとめとして、脅威の主な行動特性、セキュリティ侵害の指標、そしてシスコのお客様がこれらの脅威からどのように保護されるかに焦点を当てていきます。

下記の脅威に関してここで記載する情報は、すべてを網羅しているわけではないこと、また公開日の時点では最新のものであることに留意してください。以下の脅威に対する検出とカバレッジは、今後の脅威または脆弱性分析により更新される場合があります。最新の情報については、FireSIGHT Management Center、Snort.org、または ClamAV.net を参照してください。

今週最も蔓延した脅威は次のとおりです。

- Macro.MaliciousHeuristic-6298845-0

Office マクロ

Office マクロ コードを使用して、ターゲット システムにさらなる侵害を与えます。マクロは外部システム バイナリを利用して別のバイナリを実行するため、システムをさらに危険にさらす可能性があります。このシグネチャがコア機能を検索する際は、迷惑コードを含めることでコードを隠します。

- Dropper.DarkComet-6301230-0

Trojan(トロイの木馬)/RAT Dropper

これはマルウェア型 Dropper です。現時点では DarkComet RAT のドロップに使用されています。このファイルは Windows 純正のアーカイブ解凍ツール(wextract.exe)を少し改ざんしたものです。マルウェアのペイロードはバイナリのリソース セクションに格納されます。Dropper のバイナリは実際にはマルチフォーマット ファイルであり、PE 実行可能ファイルおよび CAB アーカイブ ファイルの両方として認識されます。改ざんされた Windows バイナリは内部からペイロード バイナリを抽出して実行します。

- Trojan.ServStart

トロイの木馬

ServStart は、被害者のマシンに永続的なサービスをインストールするトロイの木馬です。このサービスは、コンピュータ名、ユーザ名、キーボード言語、コンピュータのパフォーマンス要件など、感染したマシンに関する情報を不正取得します。攻撃者がマルウェア サーバにコマンドを送信すると、ファイルをダウンロードして実行できたり、シェル コマンドを実行できたりする危険性があります。ServStart のコマンド・制御インフラストラクチャは、複数の動的 DNS プロバイダを使用して監視されています。

- Trojan.Agent-6298180-0

トロイの木馬(クレデンシャルの Stealer)

このサンプルは、多数のインストール済みアプリケーションの中からクレデンシャルの収集を試みます。クレデンシャルの収集に成功すると、侵害された可能性のあるサーバ上の PHP アプリケーションに送信を試みます。

- Trojan.PWS-6299789-0

パスワード窃盗型インジェクタ

PWS(「Fareit」または「Chisburg」とも呼ばれる)は、クレデンシャルや機密情報のハーベスタです。ホストに感染すると、銀行のクレデンシャルや Web ブラウザのパスワード データベースといった一部の情報を検索します。検出したデータはすべて C2 に伝播します。以下の最近のサンプルは Armadillo パッカーで保護されており、コード インジェクタとドロップされた VBScript コードの両方に依存しています。

- Dropper.Emotet-6301061-0

Dropper

この Dropper は、さまざまなメカニズムによって配信されます。ほとんどの被害者はウェブサイトにリダイレクトされ、悪意のある PDF や http iframe が挿入されます。いったんバイナリがコンピュータ上で実行されると、ボリューム ディスク ドライブなどの詳細を収集してプロセスをインジェクトし、それ自身をドロップします。これによりインターネットに接続して追加の実行ファイルを取得します。ランサムウェアとトロイの木馬「BANKER」は、ウェブサイトからの配布が確認されています。

脅威

Doc.Macro.MaliciousHeuristic-6298845-0

侵害の兆候

レジストリ キー

- N/A

ミューテックス

- N/A

IP アドレス

- N/A

ドメイン名

- storefronts[.]pl

ファイルのハッシュ値

- 23b90b1c55fdbbd371655da0ccf359e891deb51ed5bbc0ac772c5d572f4b3a42

- 2471636a92daa0a54095aa66b55ad2fea5fd5d6372b0be9d65d1d1e2cef31bd5

- 2b24221aabc8cd18e756a579b29a005fc9c33213f5ec963b9b6ccf4e6187b23b

- 4b781b8370f973b9204b44c8ce3615692fc66c1613967a44924984d35fba7bc4

- 4ee6b9bb8e903bed9a82c7dad6d62163e3a4f759ade5f5f8fcf899945bfd9264

- 564c37dcd8322bd6e8cabc788f982a35f7d3e335c3d736ce544fc17a6b090183

- 59b54e7c4e052adbc1d64dc61623af6f55db1a8692b373cb6ca871ba087feaac

- 6930d456c506c94b9e19a08659181b7d376254dca652d0e56c305764867578d2

- 6a0eae0addd6ce84966ac1bd006e9582036eaaa1011a38190f700871cc37de24

- 7045d8f339cab73cf0ec7f31a7b3a31a84057f0b275f789f4bfed9dffee35564

- 7638745d08de218fa16e9c0828ed0a1139223d3ebddf4bb528bc3ae185cea90e

- 81cdded9aa21513ad9c6ae04455a7fce68129135f3358b9c5e28a80139e78f21

- 93472e054b4b4fcc54a71a32b6275f8b35c8ef84490248d21c094f19a537c773

- a0bfeb90468ddf50a3c85d5074e002b1d89995d6377eceeb0781ba5292facbcc

- b3dfdfcfea160ed34eb69da55909294f78d2b5a6320cbf5151a3da01c6449631

- c185559d0a38e782167beacff78a7a72544d82890b5e5723e6a25a70e6e16d59

- d2c1b89129e3e26544bfbef3fac4567c3629817a98ded9ce5c7dee485d0364a9

- f2e4fe273c4a8cc1cd7799d5558c58b8a08dfe160235dfa2eb2a8bad9bba40aa

- 02481825e922c38ba797ebc18d5a8273ede8c5a4d52eecd2f58eb569533d780b

- 06736e5f3127a54bbe6bb25f4a82ca95371e5cc8654a893c02d3d4e677e0b916

- 21b039f3171f26911290dad3e1ce0da6d6d3545e11f9a119408922ac2ae06db6

- 2643f9f8dce45983eac80feeebd16adbd498e3a644ef8b05bc40448be9342ddf

- 2ac6b5487c69427476b48bcbbddd7646842e02363a0d4ebe1b1998da6d1f55a8

- 2dad87b69ee91bfa71d911b791e5468efb6ce689ccc4cde3e91626cbfcfc14ab

- 2f4853b54c36adf9ca9fbb163dacedee78b6b027fac3c24c72120e9d8cc6f01e

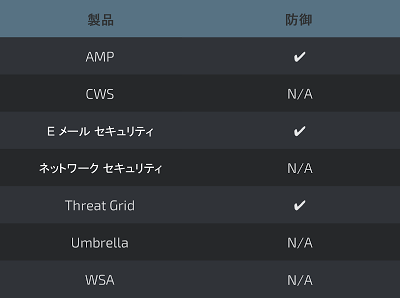

カバレッジ

検出結果のスクリーンショット

AMP

ThreatGrid

Umbrella

マルウェア

Win.Dropper.DarkComet-6301230-0

侵害の兆候

レジストリ キー

- N/A

ミューテックス

- N/A

IP アドレス

- N/A

ドメイン名

- N/A

ファイルのハッシュ値

- 05C8DE4B97737440913F5C714082AD647281FA50F1904B1BF11EDB8560294FAC

- 07D9D6DA8C6CD162DD9FC78AC48EAF82BC49D4239908AF354E44C4822FE06D62

- 099ADD24586D77C5F2B8EFB9C33A8A11B5A0C11001A8534D9635A674ADC260AD

- 0A155F4F20367E4D23B6D238208FA5F943A1341E47BDBB2DBC520CCB27AD120B

- 150420EDB4BF00DADCF71601781DBE3BD6E34CBA767153B9F82307EDDF391395

- 15F2BB3B4A12A6F5B0965FDE62AE21B2796D7659BBA8011FC22AF40D465984BE

- 318B2A4F06345E95C63E4623F52E0E7C57257548C74E0C7A272FCB64D3F49692

- 4B0BB06E09ED0B2EDB085641E125490E9B1A6CC5652C05C77C78E47CF9448D35

- 507874BA705282183F928D3AE11ED5497A0F1EAC3368DE75C392D17749CB8EE9

- 55FDFC65C0C10A958239E0447E5696989FE66557437EB725849BB578D882D74E

- 5D31C073C4B7322A7DE871D533D520DE2444466D0C944CB06F6244D2CE57D49D

- 6597E2DD82FC203BA2C609B358B2E0CAE37A4309808626DA27BD58614077D646

- 6A23031FDD70C6D57D8FE9C8D3EFE6A423C38BF2D46B9B24959E5CA7D0714FCA

- 6C652B0E4998456F150515EBF50CA569CF373BA709442F6909DD7D4330C83D2E

- 6EB12C46F0605D8F915C8E895FC70D189D9E8825775EBDB464A9A24834887E60

- 776B2679819B1E0385E1630EEEC50190DAAAEC0EEF9F659EE728C47991FABFBB

- 77FA104262E3FF983B3418540FF744E0EAAE5E66388333ED785EF6F5AA2801F9

- 7D6765A1F6589A554457D9363F702F65E81DDDA52EB62C600250E0F94C473A16

- 8590486CD299DAA9BF42497EF28028364E4E18B6C60B725736A7D2DDC73BBC2F

- 92EABA06563800BA670249E90D91C32F9D315889439BCAA73F24D2C08E285B84

カバレッジ

検出結果のスクリーンショット

AMP

ThreatGrid

Win.Trojan.ServStart

侵害の兆候

レジストリ キー

- HKLM\SYSTEM\CONTROLSET001\SERVICES\NATIONALLWC\Description

“Providesufl a domain server for NI security.”

ミューテックス

- Nationallwc

IP アドレス

- N/A

ドメイン名

- codns[.]com

- codns[.]com

- 9966[.]org

ファイルのハッシュ値

- fbbc6852ff1947fcd820b90e60ab71af93ffad079bd13a0d2b514955bb1c9d62

- 40eddfac964b69ee2e26742faaacfe50960fa0232a1b9a11c382e61cecd700ff

- 6106eda3ae39449fec42db2caf4f1b5f994d72b5a759dddfd77a8a29ebb3f497

- c106435a2aced27d03ee5531eda025b14cec106106a1c7ca750127090f6d2039

- 8d4366eff17da1c18ab3fed1692628756a8f41f3145877f895b7ef950055262f

- 3be7ab79f032cf24b09fc05b08544fd61ec7e3fd355f8ab7b4580eb43d8c3e55

- ff6b7320d6b75a638c0f2d024f43853dd78993276a8f6b5f7463d6317858dd9c

- c9a193d273f606860bee0dd4a878a6421233b05ac4c6faf357d9324f0d6a575a

- 932d8d5829570237e9ab7688dd2d3c03812a05157f72af124cabf530be583789

- ba07a79a2f4d51eaac585b0f50e3b1e61d8fc555592aadb1e5d3916fb26b0e27

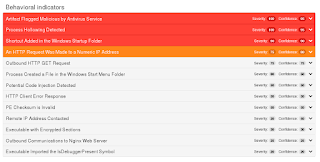

カバレッジ

検出結果のスクリーンショット

AMP

ThreatGrid

Umbrella

Win.Trojan.Agent-6298180-0

侵害の兆候

レジストリ キー

- N/A

ミューテックス

- N/A

IP アドレス

- 129.14[.]211

ドメイン名

- tranexestin[.]com

ファイルのハッシュ値

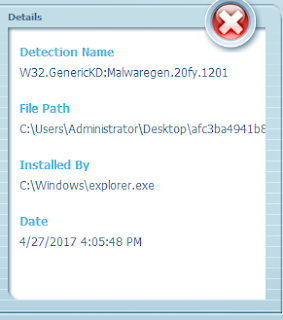

- afc3ba4941b89a4467e2f1a4ab0df2c88ef5e39264182a4b3a2dbbfa5b022e3f

カバレッジ

検出結果のスクリーンショット

AMP

ThreatGrid

Umbrella

Win.Trojan.PWS-6299789-0

侵害の兆候

レジストリ キー

- USER\S-1-5-21-2580483871-590521980-3826313501-500\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings

- \MACHINE\Software\Wow6432Node\Microsoft\Tracing

- \MACHINE\Software\Wow6432Node\Microsoft\Tracing\tmpVtFw4a_RASMANCS

- USER\S-1-5-21-2580483871-590521980-3826313501-500\Software\Microsoft\windows\CurrentVersion\Internet Settings\Connections

- USER\S-1-5-21-2580483871-590521980-3826313501-500\SOFTWARE\Microsoft

- USER\S-1-5-21-2580483871-590521980-3826313501-500\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Network\Location Awareness

- USER\S-1-5-21-2580483871-590521980-3826313501-500\Software\Microsoft\Visual Basic\6.0

- \MACHINE\Software\Wow6432Node\Microsoft\Tracing\tmpVtFw4a_RASAPI32

- USER\S-1-5-21-2580483871-590521980-3826313501-500\Software

- USER\S-1-5-21-2580483871-590521980-3826313501-500\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\P3P\History

- MACHINE\System\CurrentControlSet\Services\Tcpip\Parameters

- USER\S-1-5-21-2580483871-590521980-3826313501-500\SOFTWARE\MICROSOFT\Visual Basic

- USER\S-1-5-21-2580483871-590521980-3826313501-500\Software\Microsoft\Windows\CurrentVersion\Explorer\StartPage2

ミューテックス

- N/A

IP アドレス

- 53.96[.]120

ドメイン名

- tmweb[.]ru

ファイルのハッシュ値

- dddde27836842e0f950b5622e1be7a0f51072db573b2f2e41d20d4b4c45028d8

- dc086f745c35b2abe58675e546b475ed64f15ea6e9d4492a0502476f784ea85c

- 97cd05c529002b85ae756a9e7b7da7a538026583f0886a235cf48b72c378551a

- 2992c6ce7ccda6fef751a912eafb8a31e3426bde8964ccf31b0512390bd61615

カバレッジ

検出結果のスクリーンショット

AMP

ThreatGrid

Umbrella

Win.Dropper.Emotet-6301061-0

侵害の兆候

レジストリ キー

- N/A

ミューテックス

- N/A

IP アドレス

- 165.220[.]214

ドメイン名

- N/A

ファイルのハッシュ値

- f566fdc382f6988599cb16894d8a9a92e291d83574834de705d6367b520b6b50

- dda1fffa38e3f9d30833d201b542422aed15a41253b2a72797ad38dfba8fe535

- 6d4fa878e2930cb3bedc2078855f6d7db7b6b136464f6dff256d8c62657b505f

- 8ad1c1655d6d3b2a4931ae2dd9eb4e3b7be488a7f39b9c396fe1eeda2eda05a7

- c0e8a92ba6ce12d803ecfccd01432f855e6fd9ad19825602a74a081459e25389

- 5598fdcc6c0c2e7bdb095193a5f986e6cf22fdcca26c2e8451c46d787ef18435

カバレッジ

検出結果のスクリーンショット

AMP

ThreatGrid

Umbrella

本稿は 2017年4月28日に Talos Group

のブログに投稿された「Threat Round-up for Apr 21 – Apr 28

」の抄訳です。

Tags: