KONNI:数年にわたり監視をすり抜けてきたマルウェア

概要

Talos では、これまで確認されていなかったリモート管理ツールを発見しました。このツールは過去 3 年以上も使用されてきたと考えられています。つまり、この期間、セキュリティ コミュニティによる監視をかいくぐってきたのです。マルウェアの現行バージョンに感染したホストでは、ファイルやキーストロークが不正に取得され、スクリーンショットが撮影され、任意のコードが実行される危険性があります。Talos では、このマルウェアを「KONNI」と命名しました。

過去 3 年間に観察された複数の攻撃活動では、最初の感染ベクトルとして電子メールの添付ファイルが使用されてきました。その後の手法では別のソーシャル エンジニアリングも使用しており、ユーザが .scr ファイルを開き、おとりのドキュメントを表示し、最終的には被害者のマシンでマルウェアを実行するように仕向けています。分析したサンブル マルウェアのインフラストラクチャは、000webhost という無料の Web ホスティング プロバイダーによってホストされていました。このマルウェアは、徐々に進化を遂げてきました。この記事では、この進化について分析します。

- 当初、このマルウェアは情報の不正取得のみを目的としており、リモート管理機能は持っていませんでした。

- しかしその後、単一ファイルのマルウェアからデュアル ファイルのマルウェア(実行可能ファイルと動的ライブラリ)に変化しました。

- サポートする機能は次第に追加されました。

- それに伴い、おとりのドキュメントも巧妙さを増しています。

- 新しいバージョンには、以前のバージョンからコピー/ペーストされたコードが含まれています。さらに、新しいバージョンでも以前のバージョンによって生成されたファイルの検索を実行します。(これは、このマルウェアが同一ターゲットに対して何度も使用されたことを示唆しています)。

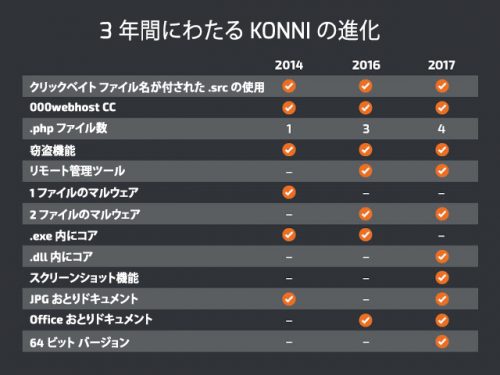

この進化は、2014 年に 1 回、2016 年に 1 回、そして最後となる 2017 年に 2 回実行された合計 4 回の攻撃に見られます。最後の 2 回の攻撃に使用されたおとりのドキュメントは、マルウェアのターゲットが公的組織であることを示唆しています。どちらのドキュメントにも、国際連合、ユニセフ、北朝鮮に関係のある大使館などの公的組織のメンバーの電子メール アドレス、電話番号、および連絡先が記載されていました。

3 年間にわたる攻撃

2014 年の攻撃:FATAL BEAUTY

この攻撃では、Dropper のファイル名は beauty.scr でした。2 つのバイナリのコンパイル日から、この攻撃が 2014 年 9 月に実行されたことが判明しました。このファイルが実行されると、おとりのドキュメント(画像)と偽の svchost.exe バイナリからなる 2 つのファイルがターゲットのシステムにドロップされます。どちらのファイルも、「C:\Windows」に保存されます。次の画像は、ミャンマーの寺院です。

偽の svchost バイナリが KONNI マルウェアです。このマルウェアは最初に、感染したシステムを特定する ID を生成します。この ID は、レジストリ(HKLM\Software\Microsoft\Windows NT\CurrentVersion\InstallDate)にあるシステムのインストール日を基に生成されます。次に、CC に ping を実行し、命令を受けます。このマルウェアには、次の 2 つのドメインが含まれています。

- phpschboy[.]prohosts[.]org

- jams481[.]site[.]bz

マルウェアでは、ネットワーク接続の処理に Microsoft Winsock API を使用しています。驚くべきことに、これは HTTP 接続技術としては、最も簡単な方法でもなければ、最も効率的な方法でもありません。分析したマルウェアのサンプルは、すべて <c2-domain>/login.php という 1 つの URI に接続するものでした。

このバージョンの KONNI は、感染したシステム上でコードを実行するようには設計されていません。その目的は、一度限り実行され、感染したシステムのデータを盗み出すことにあります。次に、その主な機能を示します。

- キーロガー

- クリップボードの窃盗

- Firefox のプロファイルとクッキーの窃盗

- Chrome のプロファイルとクッキーの窃盗

- Opera のプロファイルとクッキーの窃盗

このマルウェアは、いくつかの一時ファイルを内部で使用します。

- spadmgr.ocx

- screentmp.tmp(キーロガーのログファイル)

- solhelp.ocx

- sultry.ocx

2016 年の攻撃:「HOW CAN NORTH KOREAN HYDROGEN BOMB WIPE OUT MANHATTAN.SCR」

この .scr ファイル名は、2016 年 3 月に北朝鮮と米国の間に存在した緊張状態と直接関連します。詳細はこちら![]() を参照してください。2 つのバイナリのコンパイル日から、この攻撃が同時期に実行されたことが判明しました。興味深い点として、ドロップされたライブラリは 2014 年にコンパイルされたもので、Talos のテレメトリには 2015 年 8 月に出現しています。このことから、このライブラリは別の攻撃でも使用されたことが考えられます。

を参照してください。2 つのバイナリのコンパイル日から、この攻撃が同時期に実行されたことが判明しました。興味深い点として、ドロップされたライブラリは 2014 年にコンパイルされたもので、Talos のテレメトリには 2015 年 8 月に出現しています。このことから、このライブラリは別の攻撃でも使用されたことが考えられます。

この .scr ファイルには、Office ドキュメントが 2 つ含まれています。最初のドキュメントは英語で書かれ、2 番目のドキュメントはロシア語で書かれています。このサンプルでは、ユーザに表示可能されるのは(サンプル内でハードコーディングされている)英語版のみです。

ロシア語のドキュメントはこのサンプルでは使用されていません。おとり用のロシア語ドキュメントを含むリソースから、マルウェアの作成者が削除し忘れたものと思われます。

マルウェアの作成者はマルウェアのアーキテクチャを変更しており、このバージョンでは 2 つのバイナリに分かれています。

- conhote.dll

- winnit.exe

もう 1 つの相違点は、ファイルがドロップされるディレクトリです。これまでの C:\Windows ではなく、現在のユーザのローカル設定(%USERPROFILE%\Local Settings\winnit\winnit.exe)にドロップされます。この変更により、管理者以外のアカウントを使用してもマルウェアを実行できるようになっています。.dll ファイルは .exe ファイルによって実行されます。このバージョンでは、パス %USERPROFILE%\Start Menu\Programs\Startup\Anti virus service.lnk に存在する winnit.exe を起動するためにショートカットが作成されます。「Anti virus service.lnk」という名前を使用することにより、攻撃者が自らの作成したサービスを正当なウイルス対策サービスとして偽装しようとまでしたことがうかがえます。名前を使った簡単な手口であるとは言え、ユーザを騙すには十分であることも珍しくありません。

以前のバージョンと同様、感染したシステムの ID が全く同じメソッドを使用して生成されます。C2 は異なっており、今回分析したバージョンは単一のドメインのみを含んでいます。

- dowhelsitjs[.]netau[.]net

このバージョンで開発者は Wininet API という別の API を使用しており、Web リクエストにさらに適したものになっています。さらに、C2 インフラストラクチャも進化を遂げ、より多くの .php ファイルが Web ホスティングからも利用できるようになっています。

- <c2-domain>/login.php(感染したマシンの登録用)

- <c2-domain>/upload.php(C2 へのファイル アップロード用)

- <c2-domain>/download.php(C2 からのファイル ダウンロード用)

このバージョンには、以前のバージョンで説明した窃盗機能に加えて、ファイルのアップロードとダウンロード、任意のコマンドの実行などのリモート管理ツール機能が含まれています。ライブラリは、キーロギングとクリップボードの窃盗を実行するためにのみ使用されます。実際、マルウェアの作成者はコードのこの部分をマルウェアのコアからライブラリに移しています。興味深いことに、このマルウェアは KONNI の以前のバージョンで作成されたファイル名を検索します。このことから、このマルウェアが以前のバージョンと同じユーザをターゲットとし、新旧バージョンが連動するように設計されたものであることがうかがえます。

このマルウェアは、次のファイルを内部で使用します。

- solhelp.ocx

- sultry.ocx

- helpsol.ocx

- psltre.ocx

- screentmp.tmp(キーロガーのログファイル)

- spadmgr.ocx

- apsmgrd.ocx

- wpg.db

2017 年の攻撃

PYONGYANG DIRECTORY GROUP EMAIL APRIL 2017 RC_OFFICE_COORDINATION_ASSOCIATE.SCR

この攻撃では、マルウェアの作成者は Pyongyang Directory Group email April 2017 RC_Office_Coordination_Associate.scr という名前を使用しています。感染後に表示されるおとりのドキュメントは Office ドキュメントで、これには国際連合、ユニセフ、北朝鮮に関係のある大使館といった公的組織のメンバーの電子メール アドレス、電話番号、および連絡先が記載されていました。

この .scr ファイルは、実行可能ファイルとライブラリからなる 2 つのファイルをドロップします。以前のバージョンと同様、永続化を図るために Windows ショートカットが作成されます(この例では、adobe distillist.lnk)。以前のバージョンとは異なり、開発者はマルウェアのコアをライブラリに移しています。この実行可能ファイルは次のタスクを実行します。

- システムが 64 ビット版 Windows の場合、このファイルは PowerShell スクリプトを利用して、特定の 64 ビット版マルウェアをダウンロードして実行します。

- ドロップされたライブラリのロード

このライブラリには、新機能に加えて以前のバージョンと同じ機能も含まれています。このバージョンの KONNI は、コーディングが改善された最も巧妙な亜種です。マルウェアの構成ファイルには、1 行のコマンド アンド コントロール部が含まれています。

- pactchfilepacks[.]net23[.]net

新しい URI が追加されています。

- <c2-domain>/uploadtm.php

上の URI は、このバージョンで実装された新機能で使用されます。マルウェアはスクリーンショット(GDI API を利用)を撮影し、この URL からアップロードします。マルウェアは、以前のバージョンの KONNI が使用したファイルがシステム上にあるかどうかを検査します。RAT が内部で使用するファイルの一覧を次に示します。

- error.tmp(キーロガーのログファイル)

- tedsul.ocx

- helpsol.ocx

- trepsl.ocx

- psltred.ocx

- solhelp.ocx

- sulted.ocx

指示の処理にも改善が見られます。次に、感染したマシンで実行するように指示できる 7 つのアクションを示します。:

- 特定のファイルの削除。

- ファイル名を基に特定のファイルをアップロード。

- フル パス名を基に特定のファイルをアップロード。

- スクリーンショットの作成と C2 へのアップロード。

- システム情報の取得。

- インターネットからファイルのダウンロード。

- コマンドの実行。

次のグラフに、意思決定ツリーを示します。

攻撃者は、感染したシステムから次の情報を取得できます(アクション 5)。

- ホスト名

- IP address

- コンピュータ名

- ユーザ名

- 接続済みドライブ

- OS のバージョン

- アーキテクチャ

- スタート メニュー内のプログラム

- インストール済みソフトウェア

INTER AGENCY LIST AND PHONEBOOK – APRIL 2017 RC_OFFICE_COORDINATION_ASSOCIATE.SCR

KONNI の使用が確認された最後の攻撃は、Inter Agency List and Phonebook – April 2017 RC_Office_Coordination_Associate.scr という名前の攻撃でした。このファイルは、以前の攻撃と同一のファイルをドロップしますが、おとりのドキュメントが異なっています。

このドキュメントには、北朝鮮に関係のある機関、大使館、および組織のメンバーの名前、電話番号および電子メール アドレスが記載されていました。

まとめ

今回の分析では、過去 3 年にわたる KONNI の進化が浮き彫りになりました。最後の攻撃は数日前に始まり、現在も続いています。現時点でも KONNI のインフラストラクチャは稼働しています。RAT は、数年にわたり監視をすり抜けてきました。原因としては、攻撃が非常に限定的で、気付かれにくかったことが考えられます。

今回の調査からは、技術面(新機能の実装)でも、おとり用ドキュメントの品質の面でも進化を遂げたことが分かります。2017 年 4 月の攻撃では、機微情報を含む要領を得たドキュメントが使用されています。さらに、Office ドキュメントのメタデータには、公的組織に属すると思われる人物の名前も含まれています。このドキュメントが、侵害された正規のドキュメントか、あるいは偽装したドキュメントかは不明です。

4 回の攻撃のうち 3 回の攻撃で北朝鮮との関連が示されていることから、作成者が北朝鮮に強い関心を持っていることは明らかです。

次のグラフに、過去 3 年にわたる KONNI の進化を示します。

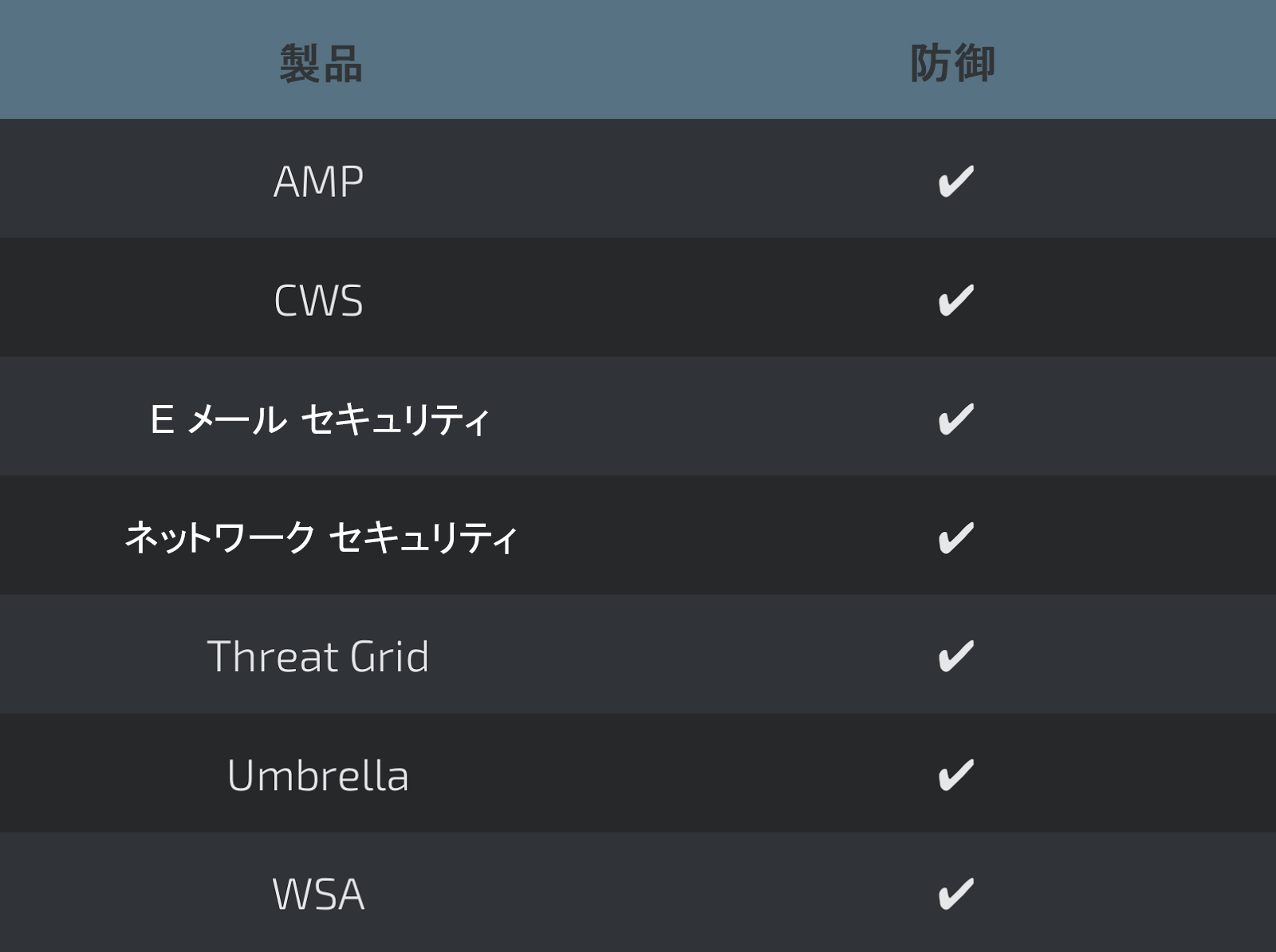

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されるマルウェアを検出します。

E メール セキュリティ![]() は、撃者が送信した悪意のある電子メールをブロックできます。

は、撃者が送信した悪意のある電子メールをブロックできます。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

AMP Threat Grid は、悪意のあるバイナリを特定し、すべてのシスコ セキュリティ製品に保護機能を組み込みます。

シスコのセキュア インターネット ゲートウェイ(SIG)である Umbrella![]() は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。

IOCs

2014 年の攻撃:FATAL BEAUTY

DROPPER

SHA256: 413772d81e4532fec5119e9dce5e2bf90b7538be33066cf9a6ff796254a5225f

ファイル名:beauty.scr

ドロップされたファイル

#1

SHA256: eb90e40fc4d91dec68e8509056c52e9c8ed4e392c4ac979518f8d87c31e2b435

ファイル名:C:\Windows\beauty.jpg

ファイル タイプ:JPEG 画像データ、JFIF 標準規格 1.02

#2

SHA256: 44150350727e2a42f66d50015e98de462d362af8a9ae33d1f5124f1703179ab9

ファイル名:C:\Windows\svchost.exe

ファイル タイプ:PE32 実行可能ファイル(GUI)Intel 80386、MS Windows 用

CC

phpschboy[.]prohosts[.]org

jams481[.]site[.]bz

2016 年の攻撃:HOW CAN NORTH KOREAN HYDROGEN BOMB WIPE OUT MANHATTAN

DROPPER

SHA256: 94113c9968db13e3412c1b9c1c882592481c559c0613dbccfed2fcfc80e77dc5

ファイル名:How can North Korean hydrogen bomb wipe out Manhattan.scr

ドロップされたファイル

#1

SHA256: 56f159cde3a55ae6e9270d95791ef2f6859aa119ad516c9471010302e1fb5634

ファイル名:conhote.dll

#2

SHA256: 553a475f72819b295927e469c7bf9aef774783f3ae8c34c794f35702023317cc

ファイル名:winnit.exe

#3

SHA256: 92600679bb183c1897e7e1e6446082111491a42aa65a3a48bd0fceae0db7244f

ファイル名:Anti virus service.lnk

CC

dowhelsitjs[.]netau[.]net

2017 年の攻撃 A:

DROPPER

SHA256: 69a9d7aa0cb964c091ca128735b6e60fa7ce028a2ba41d99023dd57c06600fe0

ファイル名:Pyongyang Directory Group email April 2017 RC_Office_Coordination_Associate.scr

ドロップされたファイル

#1

SHA256: 3de491de3f39c599954bdbf08bba3bab9e4a1d2c64141b03a866c08ef867c9d1

ファイル名:adobe distillist.lnk

#2

SHA256: 39bc918f0080603ac80fe1ec2edfd3099a88dc04322106735bc08188838b2635

ファイル名:winload.exe

#3

SHA256: dd730cc8fcbb979eb366915397b8535ce3b6cfdb01be2235797d9783661fc84d

ファイル名:winload.dll

CC

Pactchfilepacks[.]net23[.]net

checkmail[.]phpnet[.]us

2017 年の攻撃 B:

DROPPER

SHA256: 640477943ad77fb2a74752f4650707ea616c3c022359d7b2e264a63495abe45e

ファイル名:Inter Agency List and Phonebook – April 2017 RC_Office_Coordination_Associate.scr

ドロップされたファイル

#1

SHA256: 4585584fe7e14838858b24c18a792b105d18f87d2711c060f09e62d89fc3085b

ファイル名:adobe distillist.lnk

#2

SHA256: 39bc918f0080603ac80fe1ec2edfd3099a88dc04322106735bc08188838b2635

ファイル名:winload.exe

#3

SHA256: dd730cc8fcbb979eb366915397b8535ce3b6cfdb01be2235797d9783661fc84d

ファイル名:winload.dll

CC

Pactchfilepacks[.]net23[.]net

checkmail[.]phpnet[.]us

関連サンプル

413772d81e4532fec5119e9dce5e2bf90b7538be33066cf9a6ff796254a5225f

44150350727e2a42f66d50015e98de462d362af8a9ae33d1f5124f1703179ab9

553a475f72819b295927e469c7bf9aef774783f3ae8c34c794f35702023317cc

56f159cde3a55ae6e9270d95791ef2f6859aa119ad516c9471010302e1fb5634

94113c9968db13e3412c1b9c1c882592481c559c0613dbccfed2fcfc80e77dc5

f091d210fd214c6f19f45d880cde77781b03c5dc86aa2d62417939e7dce047ff

0f327d67b601a87e575e726dc67a10c341720267de58f3bd2df3ce705055e757

234f9d50aadb605d920458cc30a16b90c0ae1443bc7ef3bf452566ce111cece8

39bc918f0080603ac80fe1ec2edfd3099a88dc04322106735bc08188838b2635

581e820637decf37bfd315c6eb71176976a0f2d59708f2836ff969873b86c7db

640477943ad77fb2a74752f4650707ea616c3c022359d7b2e264a63495abe45e

69a9d7aa0cb964c091ca128735b6e60fa7ce028a2ba41d99023dd57c06600fe0

97b1039612eb684eaec5d21f0ac0a2b06b933cc3c078deabea2706cb69045355

dae9d8f9f7f745385286775f6e99d3dcc55bbbe47268a3ea20deffe5c8fd0f0e

dd730cc8fcbb979eb366915397b8535ce3b6cfdb01be2235797d9783661fc84d

e6a9d9791f763123f9fe1f69e69069340e02248b9b16a88334b6a5a611944ef9

ead47df090a4de54220a8be27ec6737304c1c3fe9d0946451b2a60b8f11212d1

本稿は 2017年5月3日に Talos Group

のブログに投稿された「KONNI: A Malware Under The Radar For Years

」の抄訳です。

Tags: