Nouveau Rapport Cisco Cybersécurité 2019 : Décryptage d’une année agitée et petits conseils pour l’avenir.

Les experts Cisco en cybersécurité ont analysé les attaques majeures de l’année passée afin d’anticiper les tendances futures sans boule de cristal !

Dans notre rapport sur les menaces de février 2019, sont détaillées 5 histoires de l’année écoulée, non seulement parce qu’il s’agissait de grands évènements, mais aussi parce que nous pensons que ces menaces pourraient bien se reproduire dans un avenir proche. En voici un résumé :

Vecteurs. Rien de neuf sous le soleil : L’email reste le premier vecteur de propagation des attaques. Malgré la constance de ce chiffre, les attaques par mail restent les plus ravageuses et les plus efficaces.

1 – Nouveaux malwares modulables. La rentabilité des ransomware étant en baisse et les entreprises étant mieux préparées, ils sont en déclin. Ils laissent place désormais à des malwares dits « modulables ». L’exemple parfait est celui du malware Emotet qui a débuté modestement sa carrière en tant que cheval de troie visant les banques pour devenir aujourd’hui une véritable plateforme de distribution de malwares capables d’adapter la forme de leur attaque au profil et au comportement de la cible visée pour en tirer le meilleur profit.

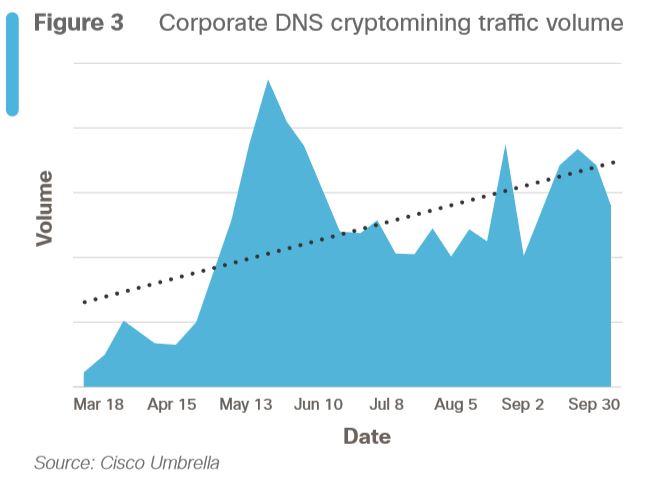

2 – Cryptomining. Alors que la valeur des cryptomonnaies a tendance à décroître, le volume de trafic de cryptomining augmente : on assite à une “banalisation” du phénomène qui compte notamment sur l’indifférence des hôtes infectés . Les crypto-jackeurs peuvent ainsi assurer leurs « rentes » sur le long terme .

2 – Cryptomining. Alors que la valeur des cryptomonnaies a tendance à décroître, le volume de trafic de cryptomining augmente : on assite à une “banalisation” du phénomène qui compte notamment sur l’indifférence des hôtes infectés . Les crypto-jackeurs peuvent ainsi assurer leurs « rentes » sur le long terme .

3 – Attaques IoT. Les attaques IoT ont pris de l’ampleur depuis une dizaine d’années. En 2016, le botnet Mirai avait fait parler de lui en infectant un nombre important de cameras IP et de routeurs. On estime qu’en 2020, il y aura environ 30 milliards d’objets connectés dans le monde : du baby phone à l’assistant domestique en passant par des dispositifs médicaux connectés. Malgré cela, les pratiques de sécurité ont été négligées par fabricants et utilisateurs. Le rapport détaille les 3 étapes de déploiement standard de malwares IoT en s’appuyant sur l’histoire du célébre VPNFilter.

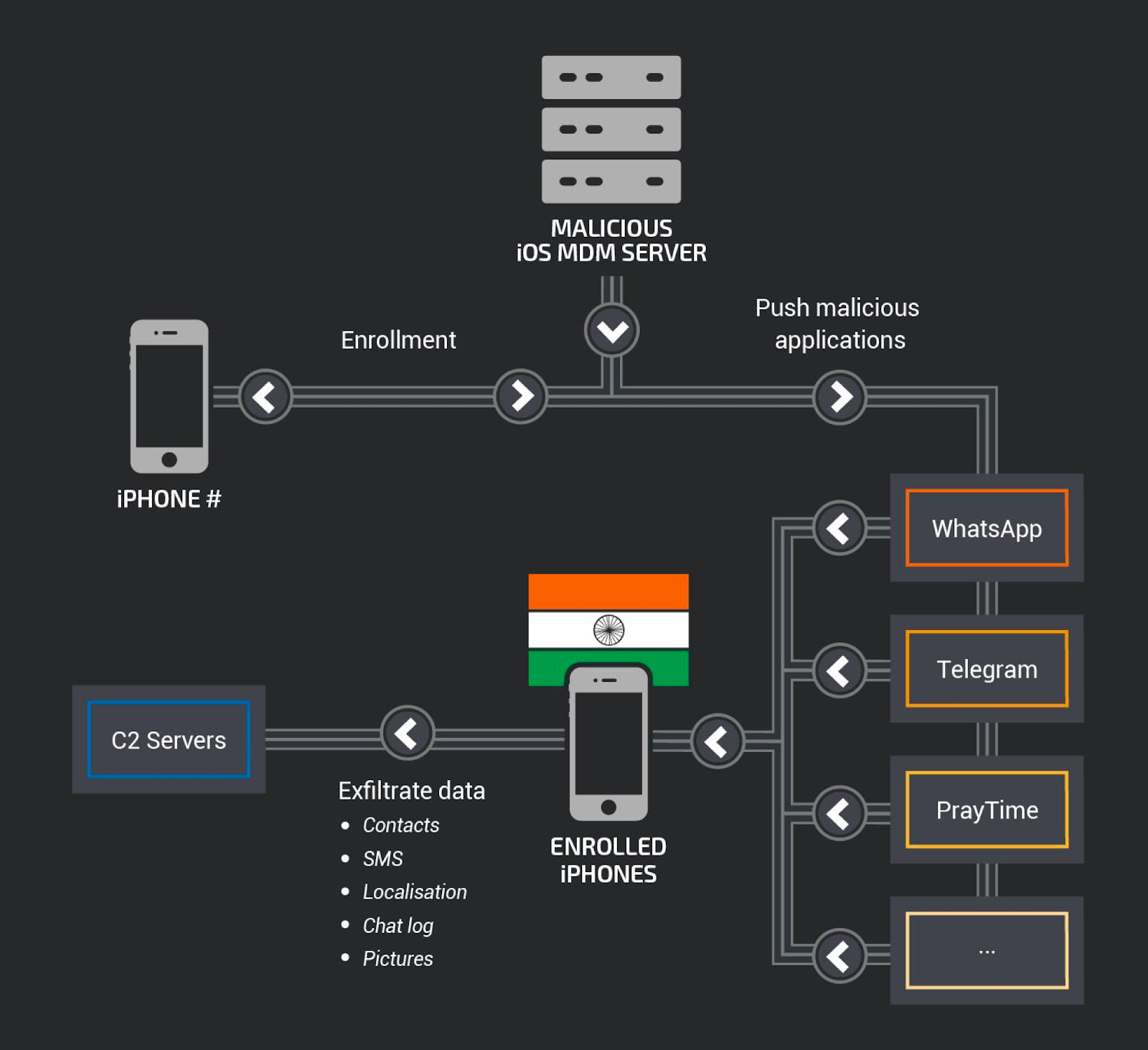

4 – MDM (Mobile Device Management). Les systèmes de gestion de flotte mobile ont facilité la vie des entreprises pour déployer et administrer les parcs de terminaux mobiles de plus en plus nombreux. En théorie, l’administration à distance devraient améliorer la sécurité des flottes mais les chercheurs de Cisco ont vu apparaître en Inde en 2018, les premiers cas de hacking de ces systèmes. Une histoire à suivre de près.

5 – Et le pouvoir d’intimidation. Notre rapport reprend l’histoire du malware Olympic Destroyer à l’origine de pannes majeures survenues lors de la cérémonie d’ouverture des Jeux Olympiques d’hiver de Corée du Sud en 2018. Les motivations des attaquants restent à ce jour floues. Ont-ils agi par provocation, pour une démonstration de force ou autre ? L’histoire ne le raconte pas mais le rapport détaille le protocole utilisé pour déployer une attaque éclair et mettre à terre en quelques minutes tous les relais Wi-Fi de l’èvenement à la surprise de tous.

![]()

- Lire le rapport complet Cybersécurité 2019 ici en français

- https://gblogs.cisco.com/fr/securite/du-crypto-radiateur-au-crypto-jacking-le-bon-et-le-mauvais-cote-des-monnaies-virtuelles/

- https://blog.talosintelligence.com/2019/01/return-of-emotet.html

- https://blog.talosintelligence.com/2018/07/Mobile-Malware-Campaign-uses-Malicious-MDM.html

- https://blog.talosintelligence.com/2018/02/olympic-destroyer.html

Tags:

- bilan menaces

- botnet mirai

- cisco sécurité

- cryptomining

- emotet

- Malwares

- MDM

- mirai

- olympic destroyer

- Rapport annuel cybersécurité

- rapport cybersécurité 2019

- Talos

- VPNfilter