Cisco est plus que jamais en pointe sur la Sécurité de la Messagerie !

Les mises à jour majeures se succèdent pour Cisco Email Security Appliance (ESA). L’année 2014 avait vu l’arrivée de ESA v8.5.6 avec l’intégration d’un moteur supplémentaire, le moteur AMP (Advanced Malware Protection), avec ses fonctionnalités de contrôle de réputation de fichier, de sandboxing et d’analyse en continu pour les pièces jointes des messages.

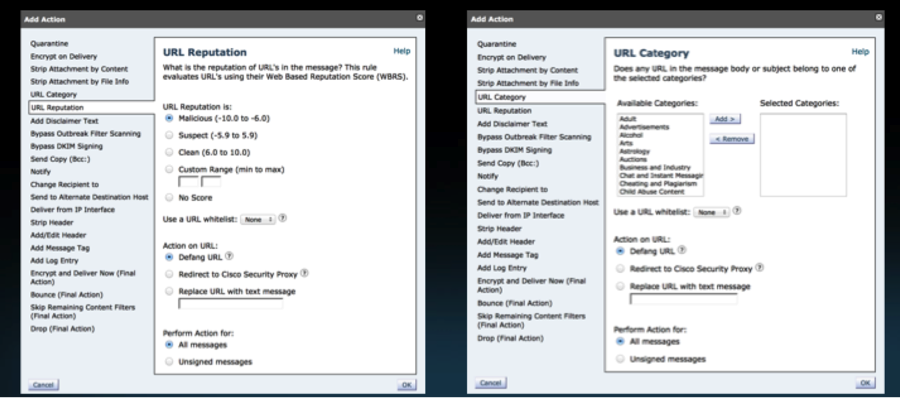

ESA v8.5.6 avait aussi apporté la possibilité de contrôler complètement les URLs dans les messages (réputation Web, catégorisation) et de définir avec une grande flexibilité les actions à mettre en place.

Ces fonctionnalités avancées de gestion des URLs sont disponibles sans l’acquisition de licences supplémentaires !

Ce sont des évolutions des Outbreak Filters qui permettent déjà depuis plusieurs versions de ESA de détecter proactivement que des pièces jointes sont infectées ou que des URLs dans des messages redirigent vers des sites Web malicieux. Notre volonté est que les utilisateurs de ESA puissent profiter nativement et efficacement pour leur messagerie des technologies de Cisco Web Security Appliance (WSA) et de Cisco Cloud Web Security (CWS) qui sont des solutions leaders sur le marché de la sécurité Web.

ESA v9.0 qui est disponible dès maintenant continue sur la lancée de la version précédente en apportant de nombreuses nouvelles fonctionnalités, dont notamment :

– une détection optimale des campagnes de spams avancées et des nouvelles attaques de phishing : notre Rapport Annuel de Sécurité 2015 vient d’être publié et il détaille les dernières techniques utilisées par les spammeurs. Ces techniques évoluent fortement et à ceci s’ajoute une très forte volatilité du nombre global de spams. Il y a eu 250% d’augmentation entre Janvier 2014 et Novembre 2014 ! Nous pouvons par exemple citer les campagnes de « Snowshoe spam » qui s’appuient sur un envoi de messages par un grand nombre d’adresses IP différentes, avec peu de messages envoyés par chaque adresse IP, sur une courte période de temps, et avec des messages qui peuvent être tous différents. Pour lutter contre ce type d’attaques, une réaction typique pour un éditeur de solutions antispam serait de rendre plus agressives les règles de contrôle, les signatures et la configuration. Ce n’est pas la bonne solution, car l’impact correspondant est fort sur le taux de faux positif. Une détection agressive n’est jamais la bonne réponse, et nous agissons avec plus de pertinence en nous appuyant conjointement sur plusieurs techniques :

- une collecte optimale de messages (encore plus de spamtraps, encore plus de télémétrie venant des boitiers de nos clients qui l’autorisent sur notre très large base installée, etc…) pour une détection rapide des campagnes de spams.

- une plus grande automatisation avec auto-classification des messages pour une mise à jour très rapide des boitiers de nos clients

- une analyse contextuelle avancée à partir d’une évolution du moteur antispam.

Cette approche globale nous permet de garder un taux de capture de spams optimal sans impacter le taux de faux positif.

– un support de S/MIME en mode passerelle : ESA offre maintenant une troisième méthode de chiffrement, en complément du chiffrement de bout en bout PXE et de l’utilisation de TLS. Une entreprise qui voudrait utiliser des certificats pour le chiffrement des emails et non des clés symétriques stockées chez Cisco, mais qui ne voudrait pas avoir à générer des certificats pour tous ses utilisateurs, peut s’appuyer directement sur ESA pour ce chiffrement. ESA peut traiter les messages entrants et les messages sortants avec des services de chiffrement/déchiffrement et signature/vérification, avec importation ou collecte automatique des clés publiques (key harversting) pour le chiffrement des messages.

– une évolution du support du moteur AMP :

- création d’une quarantaine spécifique pour les fichiers envoyés pour analyse.

- support de plus de types de fichiers analysables : exécutables, PDF, MS Office (Open XML et OLE) et choix des types de fichiers qui peuvent être envoyés pour analyse.

- extraction dans les fichiers compressés (RAR, 7z, Gzip, ZIP, TAR, TGZ) avec support de la récursivité.

– une personnalisation des pages de notification utilisées pour le filtrage d’URL et les Outbreak Filters : lors de la redirection vers CWS, les pages de notification peuvent contenir le logo, le nom de l’entreprise, les informations sur les personnes à contacter, etc…

– une plus grande flexibilité dans la définition des politiques sécurité : une règle peut maintenant s’appliquer sur de multiples critères : émetteur(s), destinataire(s), opérateurs logiques, wildcards.

– une gestion de la notification de quarantaine spam par groupe d’utilisateurs.

– un support de ESXi v5.5 pour ESAv et une gestion flexible de la taille des disques : il est désormais possible d’utiliser plus de 2 To de disque dur et il n’y a plus de limites sur la taille des partitions (quarantaines, reporting, tracking, etc…). Le Thin Provisioning est de plus supporté.

– une intégration avec le boitier virtuel SMAv qui offre les mêmes fonctionnalités que le boitier physique Cisco Security Management Appliance (SMA), c’est à dire la centralisation de toutes les quarantaines, du reporting et du tracking des messages.

– une API pour le reporting : une REST-API permet d’obtenir très simplement et de façon sécurisée les informations de reporting et les compteurs. Ces informations peuvent alors être utilisées pour la création de rapports personnalisés et pour le monitoring de la solution.

– un support des Virtual Gateways qui passe à 255 pour pouvoir segmenter finement le trafic sortant et empêcher les risques pour une entreprise de se retrouver blacklistée.

Et ces fonctionnalités seront bien évidemment disponibles très prochainement pour les clients de notre service Cisco Cloud Email Security (CES).

Tags: