Canadian Bacon : alerte de sécurité un vendredi à 17 h

C’est vendredi et il est 17 h. Vous êtes sur le point de ramasser vos affaires pour entamer la fin de semaine avec vos amis et vos proches. C’est à ce moment-là que ça se produit. Le téléphone sonne et quelqu’un de l’équipe dirigeante vous demande si vous êtes au courant des plus récentes cybermenaces en progression dans le monde entier. Vous posez quelques questions pour obtenir un peu plus d’information. Puis vous communiquez avec vos amis et votre famille pour leur annoncer que votre soirée au boulot s’annonce longue! Pourquoi? Et bien, vous avez reçu le mandat de répondre aux questions suivantes :

- Avons-nous mis en place des mécanismes de protection?

- Est-ce que notre sécurité a été compromise?

Réfléchissons à la façon dont il est possible de procéder, de nos jours, compte tenu de votre pile de sécurité actuelle. Par où faut-il commencer pour répondre à ces questions en toute confiance? Songez à votre pile actuelle : est-ce que vous accédez à l’AV de votre terminal, à votre terminal de contenu Web, à votre pare-feu de nouvelle génération, à votre plateforme de sécurité de la messagerie et à votre plateforme de sécurité DNS, en tirant parti de NetFlow et en vérifiant votre solution SIEM, etc. pour déterminer si vous avez été touchés et si vous êtes vous êtes protégés contre les menaces actuelles?

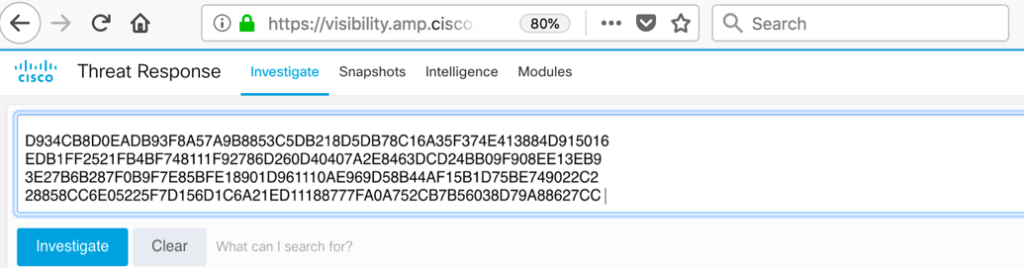

Prenons un peu de recul. Voyons quelle forme cela peut prendre lorsque vous tirez parti de l’architecture de sécurité de Cisco. La première chose que nous devrons peut-être faire, c’est de se renseigner sur les menaces et de définir les indicateurs de compromission. Penchons-nous sur la cyberattaque Olympic Destroyer (et en prenant connaissance de notre processus, pensez au temps qu’il vous faudrait consacrer à la même démarche au moyen de votre déploiement actuel). Nous analysons la menace au moyen de ressources fiables, comme Cisco Talos, nous cernons rapidement les indicateurs de compromission et nous les intégrons à l’outil de réponse aux menaces (CTR) de Cisco, puis nous lançons l’enquête.

Le CTR est un outil de recherche de menaces fourni aux clients qui utilisent les technologies de sécurité de Cisco. Le CTR est fondé sur API et vous offre des fonctionnalités d’enquête et de mise en application à partir d’une plateforme centrale qui intègre la suite Cisco en ajoutant chaque élément comme module (ce qui permet également d’ajouter Virus Total comme source de renseignements). Bon, nous avons assez parlé de cela. Revenons à notre problème. Nous découvrons sur-le-champ que nous avons interagi avec un mauvais algorithme de hachage bien connu provenant d’une boîte Win7 SP1; nous pouvons approfondir cet aspect pour comprendre des détails tels que les suivants : IP, MAC, le nom d’hôte, l’utilisateur et bien plus encore.

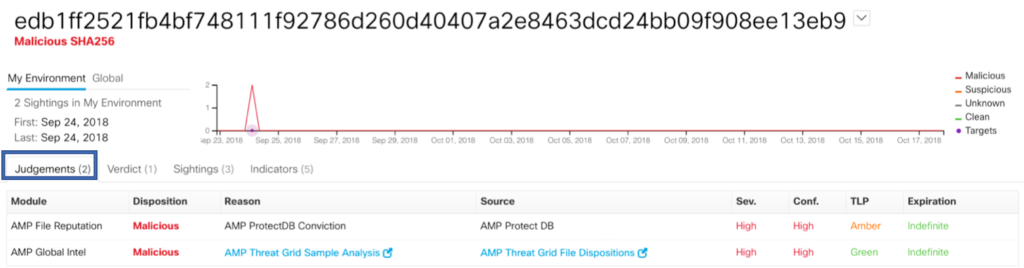

Nous pouvons également déterminer si Cisco bloque cette menace, mais poussons notre analyse un peu plus loin. Le CTR nous permet d’avoir une vue centralisée presque instantanée sur les indicateurs de compromission (observations), les cibles dans l’environnement et les relations entre eux, comme vous pouvez le voir ci-dessus. Concentrons nos efforts sur le SHA256 dont nous savons qu’il est malveillant et avec lequel interagissait l’un de nos hôtes. Nous pouvons examiner les « Judgements » qui expliquent comment/pourquoi un fichier a été désigné malveillant à partir de tous les modules ajoutés au CTR. C’est là que vous pouvez également découvrir la source de base de données qui était au fait du fichier. Cela répond à la première question : nous sommes protégés sur le terminal lorsque nous tirons parti d’AMP for Endpoints. Sont également protégés tous les éléments qui tirent parti de la licence de protection contre les programmes malveillants de Cisco (AMP), par exemple, le pare-feu de nouvelle génération, les courriels et le Web. Cela éloigne les menaces des ressources.

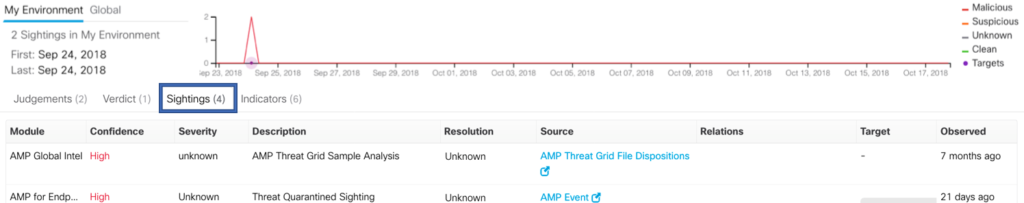

Nous pouvons également voir les « Sightings » qui indiquent le module qui a cerné le fichier. Maintenant, nous allons cliquer sur « AMP Event » pour obtenir plus d’information sur ce qui s’est passé.

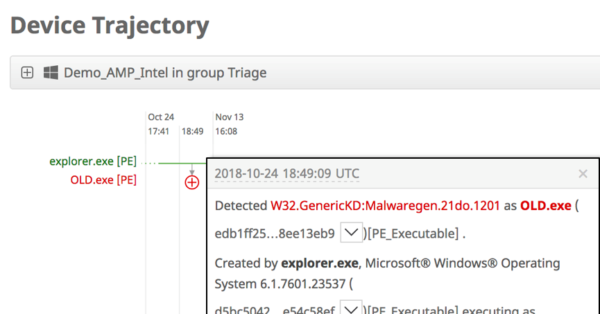

En cliquant sur ce lien, nous arrivons instantanément dans le programme AMP for Endpoints, le programme d’antivirus et de protection contre les logiciels malveillants de Cisco, qui offre également des fonctionnalités de détection et de réponse sur les terminaux. Une fois dans la console AMP pour Endpoints, nous examinons la trajectoire de l’appareil qui révèle rapidement ce qui suit :

Old.exe a été ouvert par Explorer et le fichier est mis en quarantaine. Cela répond à la deuxième question, qui portait sur la possibilité que notre sécurité ait été compromise. La menace a été bloquée au niveau du terminal sans qu’aucun dommage ne s’ensuive. Ce qui est bien dans ce scénario, c’est la rapidité avec laquelle nous avons pu déterminer comment nous étions positionnés par rapport à la menace et notre capacité de déterminer rapidement que la menace ne s’est pas concrétisée dans notre entreprise. La soirée n’est pas perdue!

Une approche architecturale de la sécurité vous procure un avantage incroyable. Rappelez-vous, chaque fournisseur essaie d’offrir une sécurité efficace à 100 %, mais en réalité, personne ne peut y parvenir dans 100 % des cas. Le prochain billet approfondira cette discussion en traitant des cas un peu plus complexes, qui nécessitent l’obtention rapide de connaissances provenant de plusieurs sources. Mais pour l’heure, le moment est venu de retrouver votre famille et vos amis et de profiter de votre vendredi soir!

Si vous souhaitez en savoir plus, vous pouvez découvrir quelques exemples de recherche de menaces dans cette vidéo :

Tags: