Canadian Bacon : la bonne vieille approche de sécurité

La bonne vieille approche de sécurité est une démarche qui s’axe sur l’ajout de produits ponctuels à la pile de solutions dans l’espoir de bénéficier d’une efficacité de sécurité accrue. Cette approche est adoptée par de nombreuses entreprises depuis de nombreuses années et les résultats se sont confirmés maintes et maintes fois. Conjugués à la fragmentation dans la pile, les produits ponctuels en nombres accrus entraîneront une petite augmentation de l’efficacité de la sécurité, mais un important surplus de complexité. En somme, la même, bonne vieille approche de sécurité… et une compromission continue. Vous ne me croyez pas? Il suffit de jeter un regard rétrospectif sur les cinq dernières années. Pouvons-nous faire mieux que de répéter inlassablement la même approche de sécurité? Certainement.

Nous pouvons prendre un peu de recul et examiner cette question de manière globale afin d’aller au-delà de la discussion sur les produits ponctuels. Imaginons que vous avez un projet de remplacement d’un pare-feu de « nouvelle génération » vieillissant provenant de la 1ère génération (Remarque : Je déteste vraiment l’expression « nouvelle génération », car l’étiquette n’arrive jamais à expiration. Un peu comme si vous achetiez du pain de nouvelle génération sans date d’expiration – beurk!). Il faut remplacer les technologies vieillissantes, mais en prenant du recul, nous pouvons adopter une approche stratégique en commençant par le remplacement du pare-feu de nouvelle génération (c’est un exemple; il pourrait aussi s’agir d’un terminal, d’une initiative de sécurité dans le nuage, etc.). Bien sûr, vous devez évaluer les besoins dans le contexte des produits ponctuels, mais il est essentiel d’enrichir la conversation pour mieux comprendre les besoins en matière de sécurité des flux d’entreprise que vous protégez. Il est essentiel de penser plus loin que le produit ponctuel. Cela s’inscrit dans une stratégie globale de sécurité axée sur l’architecture.

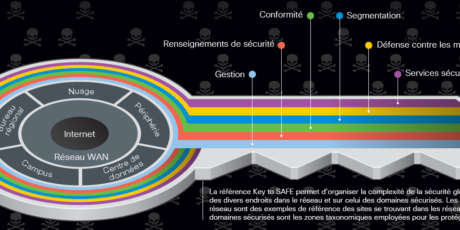

C’est là que Cisco SAFE entre en jeu pour offrir une compréhension approfondie de ce qui est réellement nécessaire pour sécuriser les flux de votre entreprise. SAFE se concentre sur les endroits dans le réseau qui permettent de définir davantage les éléments de sécurité nécessaires pour sécuriser un flux, sans égard à la technologie privilégiée (en effet, nous ne parlons pas de produits ici). Cela permet de mieux comprendre quelles technologies sont nécessaires pour garantir la sécurisation des flux de l’entreprise, ce qui produit l’agilité de l’entreprise, qui peut s’orienter vers une numérisation sécurisée.

À quoi ressemble une séance SAFE? Il s’agit d’un atelier gratuit d’une demi-journée qui réunit un expert de la cybersécurité de Cisco et votre équipe, qui comprend des collaborateurs de l’équipe commerciale, de l’équipe d’information et de l’équipe opérationnelle, le service de l’approvisionnement et toute autre personne qui peut enrichir la mise en contexte et la valeur de cet exercice (Remarque : certaines séances comptent moins d’intervenants et d’autres, davantage, selon l’entreprise). Au cours de la séance, nous allons définir les forces motrices chez les dirigeants et les menaces et les risques pour l’entreprise. Nous allons aussi découvrir les technologies actuelles en cours d’utilisation, le nombre de fournisseurs mis à profit et enfin, les lacunes subordonnées à la solution actuelle. Nous soulignons ensuite les scénarios d’utilisation (flux) qui sont essentiels pour l’entreprise, avant de commencer à définir ce que vous avez et où les lacunes se situent dans l’ensemble de votre solution actuelle. Cette étape du processus est très interactive, tant sous la perspective de Cisco que sous celle du client, car nous nous intéressons à chaque flux du point de vue d’un vérificateur ou d’un pirate pour déterminer s’il tient le coup en toute sécurité. Cela permet d’établir un modèle pour l’entreprise sous l’angle de la stratégie de sécurité. Autrement dit, c’est le scénario à mettre en œuvre si vous voulez savoir ce qui est nécessaire pour sécuriser chaque cas d’utilisation. C’est aussi un argument plus convaincant que de dire que vous avez besoin d’un pare-feu de nouvelle génération ou d’un produit de sécurité des terminaux en partageant une nomenclature avec vos dirigeants.

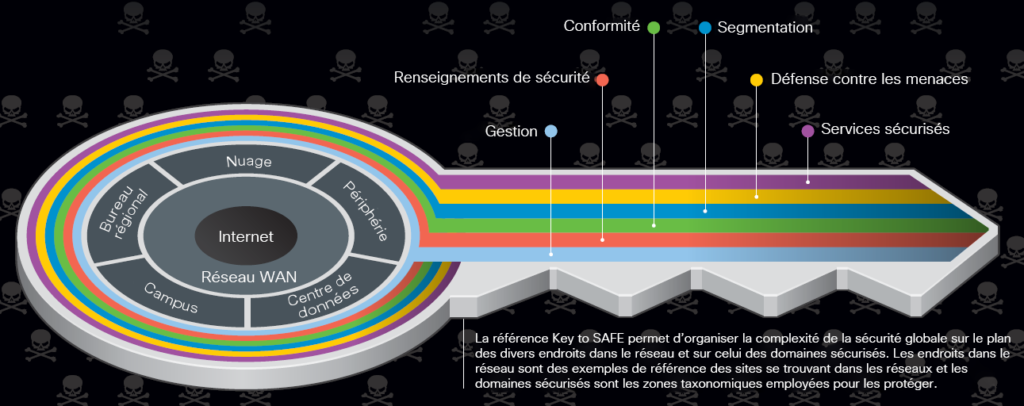

Permettez-moi de vous présenter un tel scénario d’utilisation : tout d’abord, nous allons définir les endroits dans le réseau.

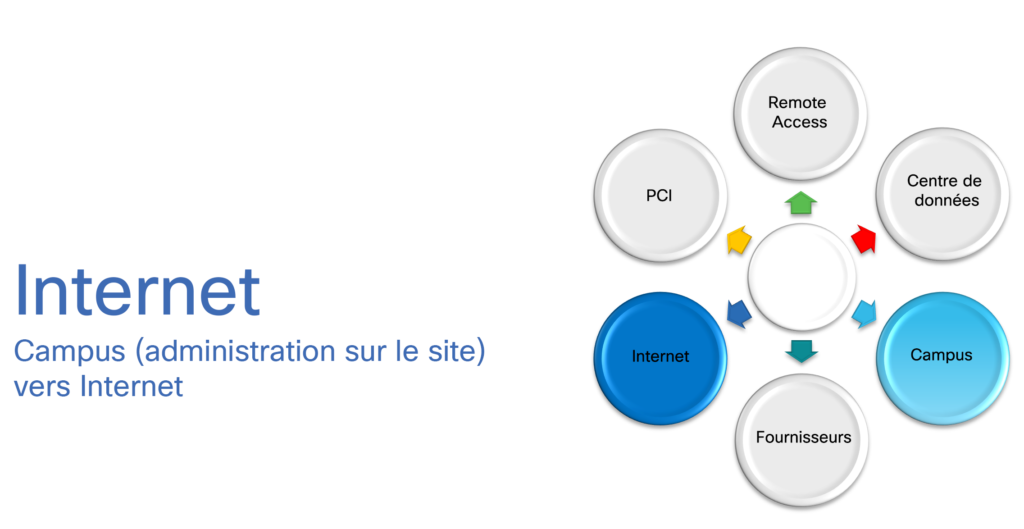

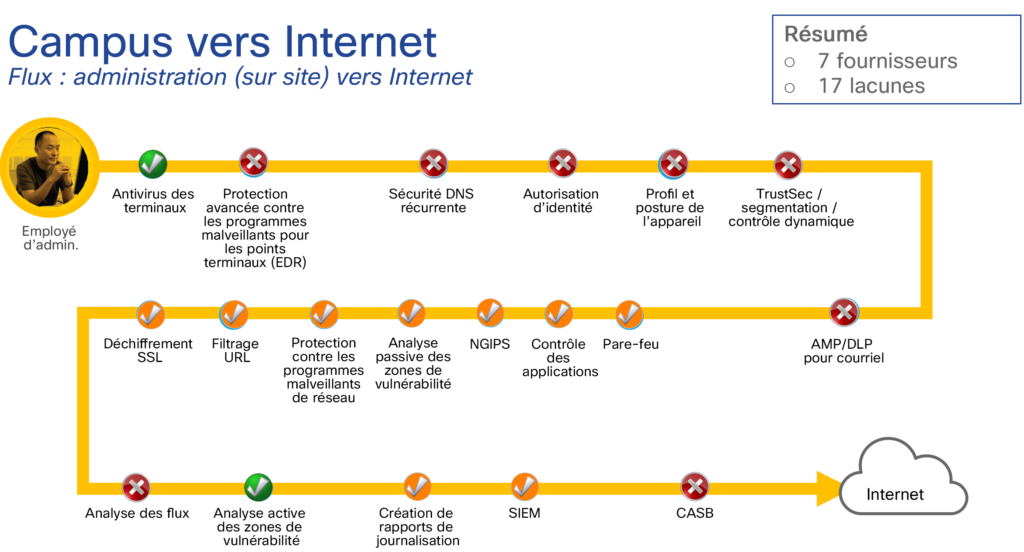

Ensuite, nous définirons les cas d’utilisation sous l’angle des endroits dans le réseau. Dans notre scénario, c’est le campus vers Internet. Par conséquent, dans ce scénario, nous allons examiner l’accès à Internet par le personnel administratif. Veuillez noter que le même personnel administratif qui accède à Internet depuis l’extérieur pourrait avoir des exigences de sécurité différentes ou le même utilisateur accédant au centre de données. Il s’agirait de flux distincts.

Grâce à des discussions sur les tableaux blancs interactifs, le client détermine que les éléments suivants sont nécessaires pour sécuriser ce flux. (encore une fois, pensez comme un pirate ou un vérificateur). L’image ci-dessous est un exemple du produit que le client recevrait sous forme de rapport.

Dans le cadre de la boîte de dialogue, nous soulignons les fonctionnalités qui sont actuellement abordées (au moyen de la technologie que vous possédez), les fonctionnalités partiellement abordées (la technologie que vous possédez, mais qui n’est pas déployée) et les fonctionnalités non abordées – voir la légende ci-dessous.

Ces renseignements sont ensuite employés pour mettre en évidence les lacunes et le nombre de fournisseurs en vue de résoudre le problème. C’est essentiel pour comprendre comment résoudre le problème, mais aussi pour trouver des possibilités de meilleure intégration. Comme vous pouvez le voir dans l’image ci-dessous, nous avons désigné des technologies qui sont nécessaires, mais qui ne relèvent pas de l’ensemble des produits de sécurité Cisco. Pourquoi? L’objectif est de sécuriser le flux et de veiller à ce que vous ayez une vision globale de ce qui est nécessaire, avec ou sans les produits Cisco.

Enfin, nous élaborons le rapport global qui est généralement présenté dans les quelques semaines qui suivent la séance. Le rapport contient les renseignements que j’ai mis en évidence ci-dessus et une voie à suivre pour combler les lacunes. Nous revenons aux initiatives et aux forces motrices chez les dirigeants et aux menaces et risques pour l’entreprise. Nous dressons ensuite une liste des mesures à prendre par ordre de priorité, laquelle tient compte de la facilité de déploiement (des gains rapides en option). Cela permet aux équipes de TI et de TO et aux dirigeants d’adopter le même scénario de sécurité.

Si c’est quelque chose que vous souhaitez explorer, communiquez avec votre conseiller Cisco local ou faites-moi signe. Pour en savoir plus sur SAFE, consultez notre site Web.

Tags: