La série Canadian Bacon : créer une architecture de sécurité soutenue

Comme professionnels de la sécurité, nous sommes fiers de notre capacité à intervenir rapidement pour éliminer les menaces et pour réduire au minimum l’incidence qu’elles ont sur les activités de notre entreprise. Nous savons tous qu’à un moment donné, une brèche de sécurité se produira. Néanmoins, les défis constants découlant des budgets restreints, des technologies de sécurité fragmentées et du manque d’automatisation ne facilitent pas le travail des professionnels de la sécurité canadiens.

Imaginez-vous en train de tirer parti d’un grand nombre de technologies pour anéantir des milliers de menaces par jour à une vitesse surhumaine, mais en fin de compte… personne ne s’en soucie vraiment. Bien sûr, ça vous importe. Ça importe aussi au maniaque de la technologie que je suis. Et vos supérieurs immédiats pourraient s’y intéresser. Mais l’entreprise y voit votre travail, rien de plus. Pas de statut de superhéros pour vous. Ce dont l’entreprise se soucie, c’est de la façon dont vous traiterez une brèche de sécurité lorsqu’elle sera découverte.

Car à un moment donné, la compromission aura lieu. C’est là que les choses auront vraiment de l’importance. Vous ne sauriez être plus efficace que le sont vos capacités de sécurité. Vous devez être prêt à répondre au moyen de technologies qui peuvent rapidement détecter, contenir et éliminer les menaces qui ont déjoué la première ligne de défense.

Les solutions de sécurité Cisco sont parmi les meilleures du secteur. Pour améliorer davantage encore nos solutions, nous avons fait en sorte que plus vous déployez des technologies de sécurité, meilleures sont les remises que vous offriront nos accords Entreprise. Très bien! Cette seule proposition renferme de la valeur. Mais je suis un passionné des technologies. Ce qui m’intrigue le plus, de nos jours, c’est la possibilité de créer des architectures de sécurité dont nous pouvions seulement rêver auparavant.

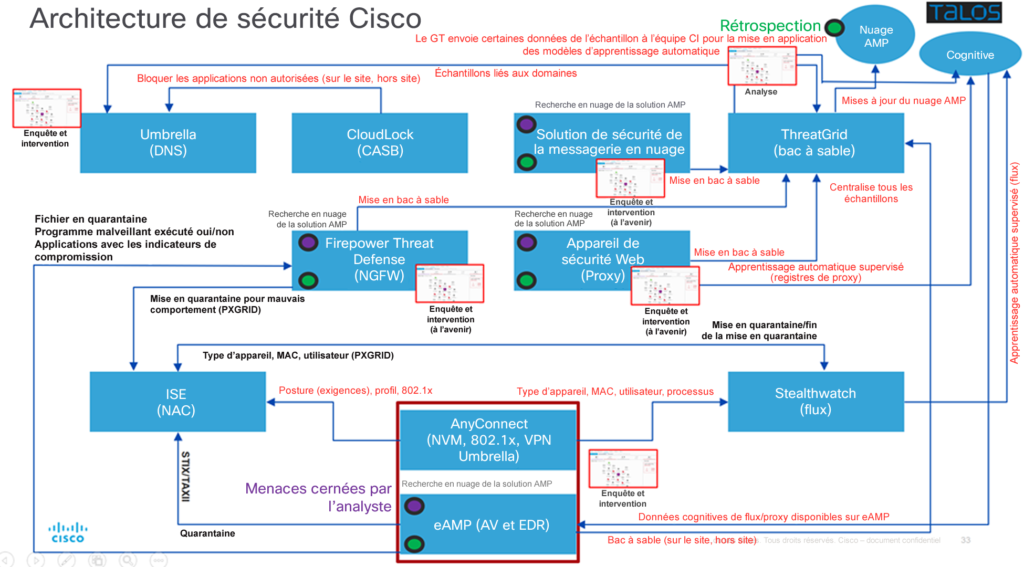

Prenons un peu de recul pour examiner la situation. L’approche traditionnelle a consisté à ajouter le plus récent produit de protection contre les menaces aux précédents, dans l’espoir que cette superposition de solutions de sécurité fasse l’affaire. Ce n’est plus le cas. Vous avez besoin de pouvoir créer une architecture de sécurité soutenue qui couvre vos points d’extrémité, votre réseau et le nuage avec la possibilité de partager des renseignements à l’échelle des technologies de protection de votre environnement. La conception de cette solution cohésive ne constitue pas une tâche facile. Toutefois, entre la vulnérabilité et la sécurité, il y a un pont.

Envisagez ce qui suit : un employé se connecte au réseau de l’entreprise. Comment sa journée se déroulera-t-elle s’il utilise les solutions de sécurité de Cisco?

L’employé se connecte au réseau. Il doit s’authentifier et répondre à des exigences minimales. Une fois autorisé, l’employé a un accès contrôlé au réseau. Cette fonctionnalité vient du moteur de services de vérification des identités (ISE) de Cisco.

L’utilisateur branche sa clé USB (qui est autorisée, dans ce cas-ci) et ouvre un document PDF. Supposons que le document PDF n’est pas tenu pour néfaste. Supposons aussi que nous ne l’avons pas soumis à un examen selon les règles du bac à sable.

Le document PDF crée alors une connexion avec une CNC connue. La solution de protection Firepower Threat Defense (FTD) de Cisco repère les tentatives de connexion et tente de les bloquer. FTD signale ensuite cette tentative de connexion au moteur ISE. Selon les règles applicables, l’équipement est mis en quarantaine.

Une analyse plus poussée est effectuée par l’équipe de sécurité de votre entreprise. Supposons que l’équipe soumet l’échantillon à Threatgrid de Cisco pour analyse. Et qu’il est ensuite établi que l’échantillon est malveillant. Une intervention rétrospective a lieu. Le fichier sur le point d’extrémité est mis en quarantaine au moyen de la Protection contre les programmes malveillants (AMP) pour les points terminaux.

Le document PDF malveillant est également bloqué par Firepower Threat Defense, les solutions de sécurité de la messagerie et du Web et Cisco Umbrella. L’objectif est de déplacer les moyens de prévention pour les adopter le plus loin possible de l’équipement en vue de protéger l’ensemble des équipements, sur le site et ailleurs.

L’équipement est ensuite réintégré dans le réseau. (remarque : si l’équipe le souhaite, elle pourrait faire une analyse plus poussée pour déterminer ce qui s’est passé au point d’extrémité; à cette fin, elle utiliserait la solution Cisco AMP pour les points terminaux, compte tenu de ses fonctionnalités de détection et d’intervention s’attachant aux points d’extrémité.)

Ensuite, l’employé ouvre une session d’Office 365. Cette démarche tire parti de mesures d’authentification à plusieurs facteurs au moyen de Cisco DUO (avec des restrictions selon l’appareil et le GEO). L’employé crée un courriel. Et voilà que le contenu du courriel doit être assujetti à la LPRPDE. Cisco Cloudlock empêche l’envoi des données. Cisco Cloudlock crée aussi une alerte.

L’utilisateur reçoit ensuite un courriel contenant un lien malveillant, qui est retiré par la solution de sécurité de la messagerie Cisco Email Security. Cela dit, si le lien est parvenu à entrer, Cisco Umbrella ou la solution de sécurité du Web de Cisco auront une autre occasion de bloquer la connexion. Des couches de sécurité qui font la différence!

Enfin, une imprimante commence à communiquer de manière étrange, testant le port TCP/445. La solution Cisco Stealthwatch repère le comportement et crée une alerte. Votre analyste de la sécurité détermine ensuite qu’il faut déplacer l’équipement vers un réseau VLAN d’enquête, car il a été compromis. D’une simple pression d’un bouton dans Stealthwatch, l’analyste indique au moteur ISE de prendre des mesures contre l’équipement hostile. Voilà!

Il y a une seule façon de gagner vos batailles et de protéger vos actifs, vos ressources humaines et vos processus : habiliter vos analystes grâce à des données concrètes en tirant parti d’une intégration étroite et en soutenant l’automatisation. Comme vous pourrez le constater en visionnant la vidéo présentée ci-dessous, les éléments de notre gamme de sécurité travaillent de concert afin d’assurer votre sécurité et de vous permettre de réagir plus rapidement et de façon automatisée, afin que vos ressources de TI puissent aller plus loin.

https://www.youtube.com/watch?v=i6GNTwPpZLo

C’est un simple exemple des possibilités s’offrant actuellement grâce aux solutions de sécurité de Cisco. Visionnez la vidéo suivante qui met en vedette l’architecture de sécurité de Cisco en action!

Pour en savoir plus au sujet de Cisco, rendez-vous sur notre site Web.

Tags: