Six étapes pour se préparer à l’entrée en vigueur le 1er novembre 2018 du règlement du Canada sur la communication des atteintes à la sécurité des données

Vous savez peut-être que de nouveaux règlements de la Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE) du Canada entreront en vigueur le 1er novembre 2018. Parmi ces nouveaux règlements figure la communication obligatoire de toute atteinte à la sécurité des données. Les organisations devront aviser rapidement les personnes concernées, les tierces parties ainsi que le commissaire à la protection de la vie privée d’une atteinte à la sécurité des données susceptible de causer un « tort considérable » (lésions corporelles, atteinte à la réputation, humiliation, perte financière, etc.) à une personne. Vous trouverez un résumé des principales modifications apportées à la LPRPDE ici.

Ces nouvelles règles sont importantes, car nos données ont une grande valeur pour les cybercriminels, qui travailleront sans relâche pour tenter de s’infiltrer dans nos réseaux. Les techniques d’attaque des cybercriminels évoluent à un rythme beaucoup plus rapide que les techniques de défense. Le programme malveillant qu’ils utilisent est conçu pour échapper à la détection et, en tant que responsables de la sécurité, notre capacité à protéger notre organisation et à nous remettre d’une atteinte à la sécurité des données sera largement tributaire des mesures prises pour renforcer notre sécurité. La prévention est notre objectif principal, mais un plan de redressement solide est tout aussi important en cas d’atteinte à la sécurité des données.

PRÉVENTION :

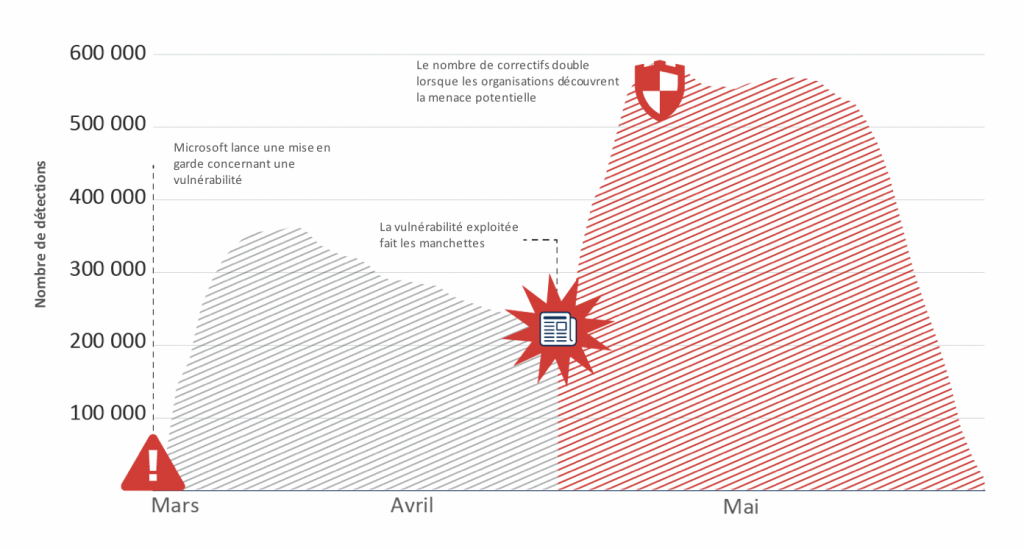

1. LES NOTIONS DE BASE : nous devons acquérir une bien meilleure compréhension des notions de base de la cybersécurité. Appliquez les correctifs de sécurité à vos applications, à vos systèmes d’exploitation et à vos appareils, assurez-vous de respecter les politiques de votre entreprise en matière de gestion des correctifs et, s’il y a lieu, mettez vos procédures à jour. Un excellent exemple est décrit dans le Rapport annuel sur la cybersécurité de Cisco : Microsoft a lancé en mars 2017 une mise en garde concernant une vulnérabilité ayant déclenché la propagation de WannaCry. Cependant, les organisations n’ont commencé à accélérer la mise au point de correctifs qu’après que l’exploitation a fait les manchettes. Plus de deux mois se sont écoulés entre-temps, période pendant laquelle les organisations étaient vulnérables à l’exploitation.

2. LA PREMIÈRE LIGNE DE DÉFENSE : mettez en œuvre une stratégie de sécurité multicouche qui tire parti de l’infrastructure Internet pour bloquer les destinations malveillantes. Misez sur le nuage pour empêcher les connexions dangereuses de s’établir et les programmes malveillants d’atteindre le réseau et le point d’extrémité. Cisco Umbrella assure une première ligne de défense grâce à une solution qui ne requiert aucun matériel ni aucun logiciel et qui peut être facilement déployée dans toute l’entreprise en quelques minutes. Propulsé par les renseignements sur les menaces de Talos, Cisco Umbrella protège les utilisateurs connectés ou non au réseau et stoppe l’exfiltration de données et le chiffrement des rançongiciels. 3. PRINCIPAL VECTEUR D’ATTAQUE : le courriel continue d’être le vecteur d’attaque principal et l’outil privilégié par les cybercriminels pour diffuser des programmes malveillants. Quelque 90 % des atteintes à la sécurité des données commencent par le courriel, qui transmet les menaces directement au point d’extrémité. Pour faire parvenir les exploitations au point d’extrémité, les attaquants ont recours à des techniques d’ingénierie sociale jumelées à l’hameçonnage, à des liens malveillants et à des pièces jointes. Une solution de sécurité « d’assez bonne qualité » ne suffit plus pour protéger votre organisation. Cisco offre une sécurité de la messagerie de première qualité qui s’intègre facilement à Microsoft Office 365 pour procurer à ses clients une protection exceptionnelle contre les menaces. La solution de sécurité de la messagerie de Cisco est propulsée par les renseignements sur les menaces de Talos (en anglais).

3. PRINCIPAL VECTEUR D’ATTAQUE : le courriel continue d’être le vecteur d’attaque principal et l’outil privilégié par les cybercriminels pour diffuser des programmes malveillants. Quelque 90 % des atteintes à la sécurité des données commencent par le courriel, qui transmet les menaces directement au point d’extrémité. Pour faire parvenir les exploitations au point d’extrémité, les attaquants ont recours à des techniques d’ingénierie sociale jumelées à l’hameçonnage, à des liens malveillants et à des pièces jointes. Une solution de sécurité « d’assez bonne qualité » ne suffit plus pour protéger votre organisation. Cisco offre une sécurité de la messagerie de première qualité qui s’intègre facilement à Microsoft Office 365 pour procurer à ses clients une protection exceptionnelle contre les menaces. La solution de sécurité de la messagerie de Cisco est propulsée par les renseignements sur les menaces de Talos (en anglais).

4. DERNIÈRE LIGNE DE DÉFENSE : si tout le reste échoue, votre solution de point d’extrémité doit assurer une protection contre les menaces. Vous ne pouvez cependant pas vous fier à votre technologie antivirus traditionnelle; les menaces sophistiquées passeront inaperçues et peuvent être présentes sur votre réseau pendant des mois. Presque tous les fournisseurs de solutions de sécurité pour les points d’extrémité affirment bloquer 99 % des programmes malveillants, mais qu’en est-il du 1 % qui leur échappe? Les menaces faisant partie de ce 1 % sont les plus préoccupantes. Il s’agit de menaces avancées et ciblées qui arrivent à franchir les défenses de première ligne et qui peuvent causer d’importants dommages ou laisser s’échapper de précieuses données. Cliquez ici pour découvrir les menaces préoccupantes du 1 %.

Les organisations ont besoin d’une solution de sécurité complète de prochaine génération pour les points d’extrémité qui prévient et détecte les menaces, et qui y répond. La solution Cisco AMP pour les points d’extrémité constitue la dernière ligne de défense de votre réseau. Elle surveille et analyse en continu les fichiers qu’il contient afin de détecter les menaces de ce 1 % qui échappent aux autres solutions. Si un fichier jugé sûr à la première inspection présente soudainement des signes de malveillance, la solution AMP pour les points d’extrémité détectera ce changement, isolera la menace et y remédiera, tout en fournissant un historique complet de l’activité du fichier à des fins d’enquête.

MESURES CORRECTIVES :

Êtes-vous prêt à réagir en cas d’atteinte? Saviez-vous que dans 60 % des cas, les données sont volées dans les 24 premières heures. Que faut-il faire? Débranchez le câble réseau d’Internet pour empêcher les menaces de se propager. Les services consultatifs en matière de sécurité de Cisco peuvent vous aider grâce à leurs services de prévention et de réponse aux failles de sécurité (en anglais).

1. PRÉVENTION : les services proactifs comprennent plusieurs mesures visant à vous préparer aux atteintes potentielles à la sécurité. Nous évaluons un certain nombre de points de données afin de bien comprendre votre environnement et vos pratiques. Nous coordonnons et exécutons des exercices de détection des menaces avec votre équipe afin de cibler les failles, les programmes malveillants et les compromissions actives dans votre environnement. Nous agissons comme une tierce partie lors des exercices sur table afin d’évaluer l’efficacité de votre plan d’intervention d’urgence en place. À partir de nos constatations, nous formulons des recommandations pertinentes et nous vous aidons à adapter votre environnement dans le but de mieux prévenir et détecter les menaces, ainsi que de réagir aux futurs incidents. Consultez le document d’aperçu Incident Response Readiness & Retainer (en anglais).

2. PROTECTION : réagir rapidement est crucial lorsqu’une faille de sécurité inévitable se produit. L’équipe de Cisco intervient en moins de 4 heures et se rend sur place dans les 24 heures suivant le signalement de l’incident. Elle évalue la situation et intervient de façon appropriée, en coordonnant l’état et les mesures, et en vous tenant informé au besoin. L’équipe mène ensuite une enquête approfondie afin de définir la portée de l’attaque, de déployer les outils nécessaires et d’isoler la menace. Après avoir repris le contrôle de la situation, l’équipe élimine tous les programmes malveillants et les outils laissés par les assaillants. Au besoin, nous ferons appel à notre équipe de gestion de crise qui s’occupera de toutes les communications externes au sujet de l’atteinte à la sécurité des données. Consultez le livre numérique pour savoir comment réagir en cas de faille (en anglais).

Agissez dès aujourd’hui :

Version d’essai de 14 jours de Cisco Umbrella (en anglais)

Communiquez avec votre gestionnaire de compte au sujet de l’offre groupée Ransomware Defense qui assure une protection contre les rançongiciels.

Tags: