SamSam:治療は身代金を支払った後で

Cisco Talos は、Samas/Samsam/MSIL.B/C ランサムウェアの亜種を利用して広まっている攻撃活動について現在調べています。ほとんどのランサムウェアとは異なり、SamSam はフィッシング攻撃やエクスプロイト キットが利用するような、ユーザを意識した攻撃ベクトルからは起動されません。この特別なファミリは、侵害されたサーバを介して拡散しているようです。そしてそのサーバを足場としてネットワーク中を移動し、別のマシンを侵害します。侵害されたマシンは身代金のために拘束されることになります。なお、医療業界が重点的に攻撃されているようです。

攻撃者は JexBoss![]() (JBoss アプリケーション サーバの開発/テスト用オープンソース ツール)を利用してネットワークに足場を築いていると思われます。一旦ネットワークにアクセスできれば、攻撃者は SamSam を使用して複数の Windows システムの暗号化を始めます。

(JBoss アプリケーション サーバの開発/テスト用オープンソース ツール)を利用してネットワークに足場を築いていると思われます。一旦ネットワークにアクセスできれば、攻撃者は SamSam を使用して複数の Windows システムの暗号化を始めます。

技術詳細

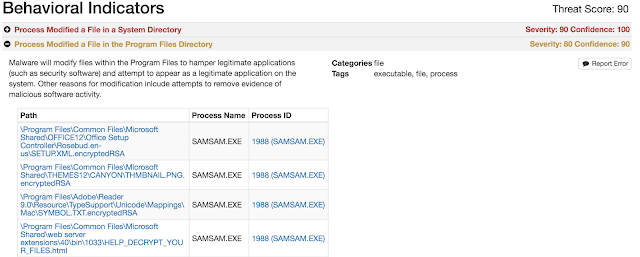

システムに侵入すると、サンプルは samsam.exe プロセスを起動し、システム内のファイルの暗号化プロセスを開始します。

SamSam は、2048 ビット RSA でさまざまな種類のファイルを暗号化します(付録 A を参照)。暗号化されたファイルは、作成者が暗号化アルゴリズムの実装を間違えていない限り、回復不能になります。このランサムウェアの亜種の背後にいる攻撃者は、システム上のランサムウェアの行動を隠蔽したりごまかしたりするための手段を講じていません。Talos が取得したサンプルは圧縮されておらず、デバッグ対策機能も含まれていません。

Talos が調査したサンプルについて、興味深いことが 1 つあります。それは、侵害されたシステムが Microsoft Windows の Vista より古いバージョンを搭載している場合、マルウェアは暗号化ルーチンを中止するということです。恐らくこれは互換性の問題によるものだと思われます。一旦マシンにインストールされると、ビーコニングも C2 アクティビティも発生しません。ランサムウェアは、事実上単独で行動します。

以下は、被害者と攻撃者とのやり取りの一例です。この件で注目してほしいのは、被害者は最初 1 台の PC に対して身代金を支払っただけですが、その後結局感染したすべての PC に対しても身代金を支払っていることです。

ツール

攻撃者が悪用したと思われるオープン ソースのツールがいくつかありました。1 つは、JBoss アプリケーション サーバの開発/テスト用のフレームワークである、JexBoss です。JexBoss は、攻撃者がネットワークに足場を築き、ランサムウェアを拡散するための最初の感染経路として利用されました。2 つめは REGeorg のコンポーネントの 1 つである、tunnel.jsp です。REGeorg は通信用の SOCKS プロキシを作成するオープン ソース フレームワークです。サンプルにあるファイルは、REGeorg(b963b8b8c5ca14c792d2d3c8df31ee058de67108350a66a65e811fd00c9a340c)にホストされている、tunnel.jsp ファイルの未修正版です。

支払いの変化

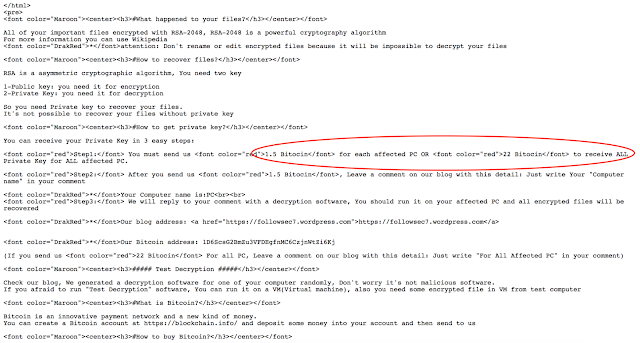

このアクティビティを調べていく中で、被害者に指示される支払いの金額や種類が変わってきているのに気づき始めました。最初に見つけたのは、感染した PC 1 台につき 1 bitcoin 支払うというものでした。

その後、1 システムの金額が 1.5 bitcoin に引き上げられたことに気づきました。おそらくこれは、マルウェアの作成者が、人は自分のファイルを救うためにいくら支払うかを試そうとしたのでしょう。また、攻撃者は、感染したシステムすべてのファイルをまとめて 22 bitcoin で復号するというオプションも追加しました。以下に、支払いの変化の例を示します。

他の組織![]() では、PC 1 台の支払い金額を 1.7 bitcoin につり上げたサンプルも発見しています。Talos で調査するなかで、さまざまな bitcoin のウォレットが被害者に提示されているのを発見しました。あるウォレットでは bitcoin は 0 になっており、逆に大量の bitcoin が入っているウォレットもありました。これらのウォレットの bitcoin の総額は、275 bitcoin 以上ありました。これは約 115,000 米ドルに相当します。以下は、難読化したウォレットの一部を示した画面キャプチャです。今後も行動の監視を続けられるよう難読化しています。

では、PC 1 台の支払い金額を 1.7 bitcoin につり上げたサンプルも発見しています。Talos で調査するなかで、さまざまな bitcoin のウォレットが被害者に提示されているのを発見しました。あるウォレットでは bitcoin は 0 になっており、逆に大量の bitcoin が入っているウォレットもありました。これらのウォレットの bitcoin の総額は、275 bitcoin 以上ありました。これは約 115,000 米ドルに相当します。以下は、難読化したウォレットの一部を示した画面キャプチャです。今後も行動の監視を続けられるよう難読化しています。

IOC

ハッシュ

036071786d7db553e2415ec2e71f3967baf51bdc31d0a640aa4afb87d3ce3050

553967d05b83364c6954d2b55b8cfc2ea3808a17c268b2eee49090e71976ba29

a763ed678a52f77a7b75d55010124a8fccf1628eb4f7a815c6d635034227177e

6bc2aa391b8ef260e79b99409e44011874630c2631e4487e82b76e5cb0a49307

7aa585e6fd0a895c295c4bea2ddb071eed1e5775f437602b577a54eef7f61044

939efdc272e8636fd63c1b58c2eec94cf10299cd2de30c329bd5378b6bbbd1c8

45e00fe90c8aa8578fce2b305840e368d62578c77e352974da6b8f8bc895d75b

979692a34201f9fc1e1c44654dc8074a82000946deedfdf6b8985827da992868

0f2c5c39494f15b7ee637ad5b6b5d00a3e2f407b4f27d140cd5a821ff08acfac

946dd4c4f3c78e7e4819a712c7fd6497722a3d616d33e3306a556a9dc99656f4

e682ac6b874e0a6cfc5ff88798315b2cb822d165a7e6f72a5eb74e6da451e155

58ef87523184d5df3ed1568397cea65b3f44df06c73eadeb5d90faebe4390e3e

ffef0f1c2df157e9c2ee65a12d5b7b0f1301c4da22e7e7f3eac6b03c6487a626

89b4abb78970cd524dd887053d5bcd982534558efdf25c83f96e13b56b4ee805

まとめ

SamSam は独特な攻撃で、ユーザを標的とする代わりに、リモート実行技術を悪用しています。攻撃者は、パッチが適用されていない JBoss サーバの既知の脆弱性を不正利用して Web シェルをインストールした後、ネットワークに接続された別のシステムを識別して SamSam ランサムウェアをインストールし、そのデバイスのファイルを暗号化します。

ランサムウェアは、成功したサイバー犯罪のビジネス モデルとして存続し続けています。この技術は犯罪者に収益をもたらすことが明らかになってきており、より大きな収益が得られる技術が発見されるまでインターネットの大きな脅威となり続けるでしょう。このような脅威を防御する最善の策は、複数階層の防御アーキテクチャを採用し、潜んでいる脅威が何度もスキャンされるようにすることです。ただし、自らを守る最も効果的な方法は、重要なファイルを単純にバックアップすることです。被害者は往々にして、バックアップが一番必要な時に、それがないか不十分であることに気づくものです。このような過ちが攻撃者に収益源をもたらし、現在でもランサムウェアの開発を加速しているのです。

カバレッジ

以下の Snort ルールおよび ClamAV シグニチャがこの脅威に対応しています。今後、脆弱性に関する新たな情報が追加されるまでの間は、ルールが追加されたり、現行のルールが変更されたりする場合がありますのでご注意ください。最新のルールの詳細については、Defense Center、FireSIGHT Management Center、または Snort.org を参照してください。

Snort ルール

- JBoss サーバの脆弱性:18794、21516 ~ 21517、24342 ~ 24343、24642、29909

- Samsam マルウェア:38279 ~ 38280、38304

ClamAV シグニチャ ファミリ

Win.Trojan.Samas

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Cisco Advanced Malware Protection(AMP)は、標的となったシステムでこのマルウェアを検出し、実行されるのを防止できます。

CWS や WSA の Web スキャンは、悪意のある Web サイトにアクセスするのを防止し、これらの攻撃で使用されているマルウェアを検出することができます。

ネットワーク セキュリティには IPS および NGFW が含まれています。いずれも、この攻撃による悪意のあるネットワーク アクティビティを検出する最新のシグニチャを備えています。

参考資料

- https://blogs.technet.microsoft.com/mmpc/2016/03/17/no-mas-samas-whats-in-this-ransomwares-modus-operandi/ [英語]

- http://www.intelsecurity.com/advanced-threat-research/content/Analysis_SamSa_Ransomware.pdf [英語]

- http://www.bleepingcomputer.com/forums/t/607818/encedrsa-ransomware-support-and-help-topic-help-decrypttxt/ [英語]

付録 A:暗号化の標的となるファイルの種類

次の種類のファイルが暗号化の標的となります。

.3dm、.3ds、.3fr、.3g2、.3gp、.3pr、.7z、.ab4、.accdb、.accde、.accdr、.accdt、

.ach、.acr、.act、.adb、.ads、.agdl、.ai、.ait、.al、.apj、.arw、.asf、.asm、

.asp、.aspx、.asx、.avi、.awg、.back、.backup、.backupdb、.bak、.bank、.bay、

.bdb、.bgt、.bik、.bkf、.bkp、.blend、.bpw、.c、.cdf、.cdr、.cdr3、.cdr4、

.cdr5、.cdr6、.cdrw、.cdx、.ce1、.ce2、.cer、.cfp、.cgm、.cib、.class、.cls、

.cmt、.cpi、.cpp、.cr2、.craw、.crt、.crw、.cs、.csh、.csl、.csv、.dac、.db、

.db-journal、.db3、.dbf、.dbx、.dc2、.dcr、.dcs、.ddd、.ddoc、.ddrw、.dds、

.der、.des、.design、.dgc、.djvu、.dng、.doc、.docm、.docx、.dot、.dotm、

.dotx、.drf、.drw、.dtd、.dwg、.dxb、.dxf、.dxg、.eml、.eps、.erbsql、.erf、

.exf、.fdb、.ffd、.fff、.fh、.fhd、.fla、.flac、.flv、.fmb、.fpx、.fxg、.gray、

.grey、.gry、.h、.hbk、.hpp、.htm、.html、.ibank、.ibd、.ibz、.idx、.iif、.iiq、

.incpas、.indd、.jar、.java、.jin、.jpe、.jpeg、.jpg、.jsp、.kbx、.kc2、.kdbx、

.kdc、.key、.kpdx、.lua、.m、.m4v、.max、.mdb、.mdc、.mdf、.mef、.mfw、.mmw、

.moneywell、.mos、.mov、.mp3、.mp4、.mpg、.mrw、.msg、.myd、.nd、.ndd、.nef、

.nk2、.nop、.nrw、.ns2、.ns3、.ns4、.nsd、.nsf、.nsg、.nsh、.nwb、.nx2、.nxl、

.nyf、.oab、.obj、.odb、.odc、.odf、.odg、.odm、.odp、.ods、.odt、.oil、.orf、

.ost、.otg、.oth、.otp、.ots、.ott、.p12、.p7b、.p7c、.pab、.pages、.pas、.pat、

.pbl、.pcd、.pct、.pdb、.pdd、.pdf、.pef、.pem、.pfx、.php、.php5、.phtml、.pl、

.plc、.png、.pot、.potm、.potx、.ppam、.pps、.ppsm、.ppsx、.ppt、.pptm、.pptx、

.prf、.ps、.psafe3、.psd、.pspimage、.pst、.ptx、.py、.qba、.qbb、.qbm、.qbr、

.qbw、.qbx、.qby、.r3d、.raf、.rar,、.rat、.raw、.rdb、.rm、.rtf、.rw2、.rwl、

.rwz、.s3db、.sas7bdat、.say、.sd0、.sda、.sdf、.sldm、.sldx、.sql、.sqlite、

.sqlite3、.sqlitedb、.sr2、.srf、.srt、.srw、.st4、.st5、.st6、.st7、.st8、

.std、.sti、.stw、.stx、.svg、.swf、.sxc、.sxd、.sxg、.sxi、.sxi、.sxm、.sxw、

.tex、.tga、.thm、.tib、.tif、.tlg、.txt、.vob、.wallet、.war、.wav、.wb2、

.wmv、.wpd、.wps、.x11、.x3f、.xis、.xla、.xlam、.xlk、.xlm、.xlr、.xls、

.xlsb、.xlsm、.xlsx、.xlt、.xltm、.xltx、.xlw、.xml、.ycbcra、.yuv、.zip

本稿は 2016年3月23日に Talos Group

のブログに投稿された「SAMSAM: THE DOCTOR WILL SEE YOU, AFTER HE PAYS THE RANSOM」

の抄訳です。

Tags: