Nie zawsze wzrostu wolumenu ataków, który obserwujemy nieprzerwanie od paru lat, idzie w parze z ich złożonością. W tej sytuacji krytyczne staje się budowanie architektur, które będą w stanie nie tylko obronić przed tym co “dawno znane, opisane i teoretycznie załatane”, ale również przed najnowszymi zagrożeniamy typu 0-day.

Najgłośniejsze ataki, w tym zajmujący ostatnio wszystkich ‘WannaCry’ wykorzystują proste błędy – na które remedium znane jest już zwykle dużo wcześniej. WannaCry jako mechanizm rozpowszechniania używał połączeń z wykorzystaniem luki w obsłudze protokołu SMB – realizując zarażenie przez połączenia na port 445/tcp. Komputery już zarażone oprogramowaniem DoublePulsar WannaCry po prostu przejmował, a te nadal niezarażone – infekował używając exploitu EternalBlue (łatka Microsoft MS17-010 – z 14 marca 2017!).

O ile zawsze można powiedzieć, że zagrożenie można było zniwelować odpowiednio szybko łatając systemy, ale jest to czasem niemożliwe z wielu różnych powodów.

Architektury wykorzystujące mechanizmy segmentacji i mikrosegmentacji – takie jak oferowane domyślnie przez Cisco ACI, wykorzystujące Cisco TrustSec czy możliwe do wdrożenia w infrastrukturze przez Cisco ISE w połączeniu z inteligentną infrastrukturą dostępową opartą o przełączniki Cisco Catalyst 2960, 3650 i 3850 – bronią się same, doskonale ograniczając pole rażenia tego typu zagrożeń i zamykając je w kwarantannie szybko i skutecznie.

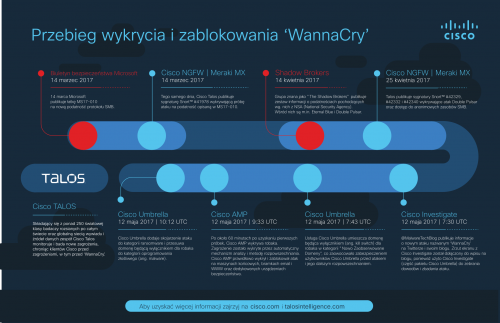

‘WannaCry’ został oczywiście z sukcesem zatrzymany również przez dedykowane bezpieczeństwu rozwiązania Cisco. Użytkownicy Cisco Umbrella, Cisco AMP jak i Cisco NGFW – FirePower – byli chronieni przed epidemią ransomware zanim tak naprawdę się zaczęła. Cały proces przebiegu ataku i odpowiedzi z perspektywy rozwiązań Cisco na linii czasu pokazuje rysunek poniżej:

Nadchodzące spotkanie Cisco Digital Forum – już w tą środę, 24’ego maja, poświęcimy w całości kwestiom najlepszych praktyk w budowie architektur bezpieczeństwa. Nie zabraknie oczywiście bardzo technicznych sesji poświęconych poszczególnym rozwiązaniom Cisco i czasu naszych inżynierów, konsultantów i architektów, posiadających ogromne praktyczne doświadczenie w budowie bezpiecznych, stabilnych i skalowalnych rozwiązań.

Zapraszam!