Architektura bezpieczeństwa: Po pierwsze – zobaczyć

Albert Einstein zapytał podobno kiedyś Nielsa Bohra, jednego z ojców założycieli fizyki kwantowej, czy faktycznie uważa, że gdy nikt nie patrzy – Księżyc nie istnieje. Było to żartobliwe nawiązanie do rozważań o kwantowym świecie, ale zadziwiająco zbliżone do tematu, którym zajmiemy się dzisiaj.

W poprzedniej części serii zwróciłem uwagę, na podstawowy element skutecznego systemu bezpieczeństwa – dwukierunkową komunikację. Zapewniając sobie platformę komunikacyjną, jak wspomniany przeze mnie Cisco pxGrid (który przeszedł standaryzację IETF i jest opisany w RFC 8600), powinniśmy iść za ciosem w kompletowaniu skutecznej architektury bezpieczeństwa. Co powinno być pierwsze?

Problem jajka i kury

„Firewalle, IPSy i fajny soft na stacje oraz oczywiście jakąś big datę” usłyszymy zapewne zarówno od amatorów, znawców tematu jak i sprzedawców produktowych. Te systemy łatwo kojarzą się z bezpieczeństwem, ale pierwszym krokiem po zmapowaniu procesów biznesowych na możliwe rozwiązania powinno być zapewnienie swoim zespołom i systemom widoczności.

Bez widoczności być może coś nawet uda się czasem zablokować – ale jak być tego pewnym? Jeśli atakujący znalazł się w naszej sieci, to czy pomoże nam to, że zamkniemy oczy albo będziemy udawali, że nic się nie dzieje widząc dziwne jej zachowania? Często obserwujemy takie podejście i trudno się dziwić – po wydaniu setek tysięcy czy wręcz milionów na świetne rozwiązania bezpieczeństwa (ale i nie tylko), trudno z poważną miną bronić kolejnych anomalii sieciowych jeśli choć trochę myślimy o sobie jako o profesjonalistach. Profesjonaliści lubią zadawać sobie ciągle pytania „kto”, „gdzie”, „kiedy”, „jak” ale też „czemu” i w końcu – „co z tego wynika”. Prawdziwa potęga nowoczesnych rozwiązań sieciowej telemetrii polega jednak na tym, że daje odpowiedzi nie tylko na tak proste pytania, ale pozwala budować dużo bardziej skomplikowane pytania – i otrzymywać na nie szybko i efektywnie odpowiedzi. Dobrze zbudowany system, nie opierający się jedynie o naiwne zbieranie i wizualizowanie poszczególnych sesji sieciowych („niech resztę pracy zrobi operator”), może dać nam więcej niż sobie wyobrażamy.

Co jest normalne? Prawdziwa rola systemów analizy telemetrii sieciowej

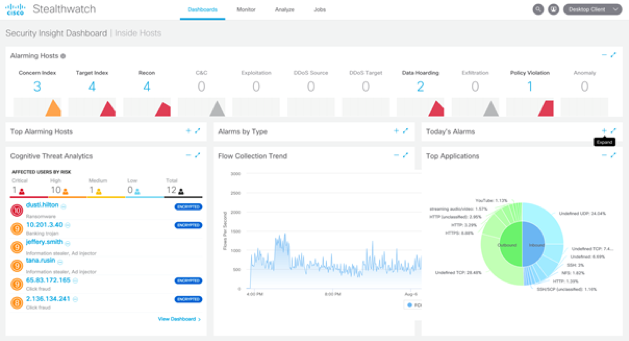

Nauczenie się tego, co robi Twoje rozwiązanie to pierwszy krok przed zidentyfikowaniem anomalii. Ataki są anomaliami, nawet jeśli przeprowadzane są przy użyciu skradzionych danych do logowania i wyglądają całkiem niewinnie. W przeciwieństwie do ogromu rozwiązań typu „kolektor flowów”, Cisco Stealthwatch zajmuje się podejściem do agregacji ruchu sieciowego pod kątem incydentów bezpieczeństwa. Oczywiście – pierwszym krokiem jest efektywne zbieranie każdy rodzaj ruchu i tworzenie z niego w locie z ogromną wydajnością swego rodzaju rejestru połączeń w sieci. Cisco Stealthwatch obsługuje protokoły eksportu metadanych z ruchu sieciowego takie jak Cisco NetFlow, IPFIX (standaryzowany NetFlow), sFlow, cFlow, jFlow, Packeteer 2, NetStream oraz Cisco NSEL, może też bezpośrednio odbierać ruchu z portu typu „span”, zamieniając poszczególne sesje na metadane samodzielnie. Tutaj wkracza silnik analityczny (a tak naprawdę wielu, napędzanych dodatkowo informacjami z Cisco Talos oraz jakże popularnym ostatnio uczeniem maszynowym), wokół którego zbudowany jest Stealtwatch. Pracuje on ciągle w czasie rzeczywistym nad zebranymi metadanymi. Po zdeduplikowaniu ruchu, Stealthwatch określa anomalie, znane rodzaje ataków, problemów i następnie dla wygody analityka bezpieczeństwa prioretyzuje je wg. poziomu zagrożenia dla firmy w proste do zrozumienia i podjęcia decyzji kategorie.

Górny pasek to zestaw rodzajów incydentów z możliwością przejścia bezpośrednio do nich. Po lewej widzimy listę hostów w kolejności od najbardziej „problematycznego”, informacje z Cisco Talos wzbogacające informacje o hostach (niebieskie tagi ‘encrypted’ wskazują na wykrycie ruchu malware w ruchu zaszyfrowanym od danego użytkownika lub stacji), po czym kolejno w środku ogólne zestawienie alarmów, wizualizację zagregowanego ruchu sieciowego, a po prawej – dzisiejsze alarmy i najważniejsze aplikacje. Widok jest w pełni konfigurowalny dla każdego analityka osobno.

Co więcej, dzięki opatentowanemu podejściu do analizy ogromnych ilości danych, Stealthwatch potrafi również zidentyfikować z ogromną pewnością ruch malware w ruchu zaszyfrowanym (SSL/TLS) bez jego odszyfrowania! Dzięki wzorcom przygotowywanym na bieżąco przez Cisco Talos oraz specjalnemu sposobowi eksportu metadanych przez przełączniki Cisco Catalyst, kontrolery Cisco WLAN oraz routery Cisco ASR, ISR i CSR rozwiązanie potrafi uchwycić charakterystyczne dla oprogramowania złośliwego zachowania, relacje ruchowe oraz sposoby ukrywania się „pod” normalnym ruchem sieciowym. Rozwiązanie to noszące nazwę Cisco ETA (Encrypted Traffic Analytics) wiąże ze sobą produkt (Cisco Stealthwatch) z bazą wiedzy dostarczaną przez Cisco Talos do stworzenia unikalnego w skali światowej rozwiązania.

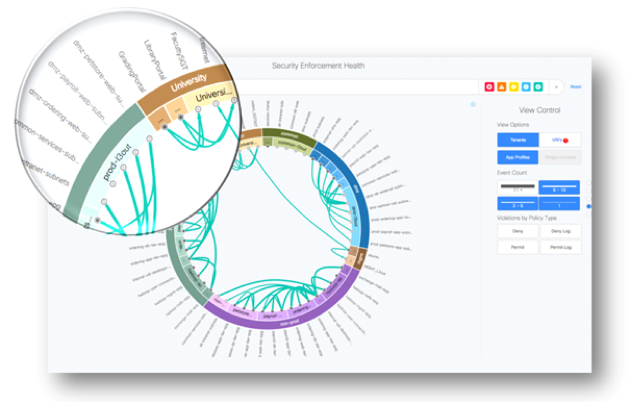

Dla systemów większej skali czyli systemów dla Centrów Przetwarzania Danych, tam gdzie wymagania często wspominają o petabitach ruchu analizowanego na sekundę, stworzyliśmy osobny system – Cisco Tetration. Oparty o dedykowaną platformę pozwala w podobny do Cisco Stealthwatch sposób prowadzić analitykę ruchu sieciowego pod wieloma aspektami (wydajności aplikacji, anomalii, odstępstw od polityk konfiguracji czy intencji administratora, czy w końcu bezpieczeństwa, w oparciu o obsługę metadanych ale i agentów na stacjach i Vmkach). Cisco Tetration „wyrósł” jako uzupełnienie flagowego rozwiązania klasy SDN Cisco dla CPD – Cisco ACI (Application Centric Infrastructure) oraz przełączników Cisco Nexus 9000, ale oferowany jest również jako rozwiązanie zupełnie niezależne – w szczególności, dla małych skali można wręcz użyć rozwiązania w całości wirtualnego.

Jeden z modułów Cisco Tetration – Security Compliance – wizualizujący przystępnie jak realny ruch ma się do polityk zdefiniowanych dla aplikacji i użytkowników. Cisco Tetration pozwala wizualizować i działać od poziomu całego DC do poziomu pojedynczego procesu na serwerze czy maszynie wirtualnej.

W jakiej formie pojawi się atak?

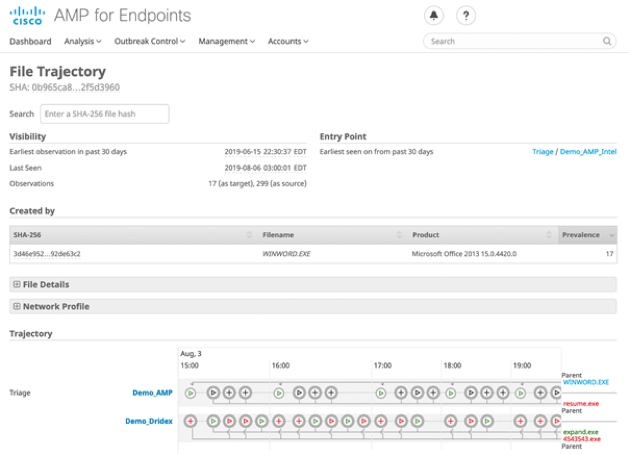

Złośliwe oprogramowanie jest kodem, który trzeba będzie wykonać. Czasami to plik, który ktoś ściągnie w poczcie elektronicznej, czasami ściągnięty ze strony, a czasami wręcz nie będzie to plik – tylko złośliwy skrypt próbujący wykonać się w pamięci zaufanej aplikacji – np. przeglądarki internetowej. Jeśli poważnie myślimy o całościowym podejściu do bezpieczeństwa, rozpoczęcie od miejsc gdzie dojdzie do ataku, czyli stacji, smartfonów, maszyn wirtualnych użytkowników i aplikacji jest kluczowe. Cisco AMP (Advanced Malware Protection) nie tylko zapobiega tego typu atakom, ale ponieważ zasilany jest modelami budowanymi przez Cisco Talos – jest niebywale skuteczny. Zidentyfikowany zagrożenie natychmiast zostanie zablokowane w całej sieci – nie tylko na stacjach końcowych, ponieważ rozwiązanie Cisco AMP może być także częścią rozwiązań takich jak Cisco Firepower (NGFW), Cisco E-Mail Security Appliance (ESA), Cisco Web Security Appliance (WSA) czy Meraki MX. AMP jest zatem często pierwszą ale i ostatnią linią obrony przed atakami na naszą firmę. Oferuje również mechanizm sandboxingu, zarówno w chmurze Cisco jak i prywatnej w postaci urządzeń Cisco ThreatGrid. Unikalną cechą AMPa jest natomiast analiza retrospektywna na poziomie poszczególnych procesów atakowanej stacji – panel zarządzania AMPa, zoptymalizowany do zarządzania tysiącami instalacji na hostach, potrafi w efektywny sposób zwizualizować odkryte zagrożenia, dokładnie zagłębić się w całą historię ataku, od momentu pojawienia się problemu po atak, a także wszcząć działania zaradcze (takie jak kwarantanna pliku, procesu bądź całej stacji/maszyny wirtualnej dzięki integracji z Cisco ISE).

Ekran trajektorii zagrożenia w Cisco AMP, wizualizujący szybko i efektywnie drogę złośliwego oprogramowania przez system ze stemplami czasowymi i detalami wszystkich wykonań po drodze. Jest to bezcenna wiedza dla badaczy bezpieczeństwa w trakcie i po ataku.

Poza darmowymi testami Cisco AMP, możecie zapoznać się Państwo z rozwiązaniem korzystając z jego znacznie prostszej, w pełni darmowej wersji – w postaci systemu Immunet, którą Cisco utrzymuje na zasadach Open Source.

Czy telemetria sieciowa to wszystko?

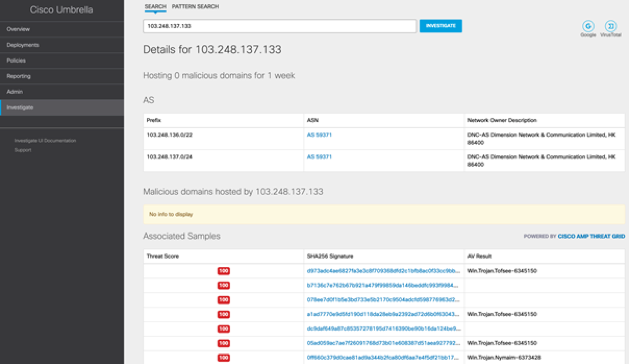

Tradycyjnie niedocenianym źródłem ataków i wycieków informacji jest system DNS. Jest kluczowy do wygodnego wykorzystania internetu, ale jest też doskonałym narzędziem dla atakujących. Wykorzystują oni bezlitośnie pomyłki we wpisywanych adresach (choćby powtórzone lub podobne litery i cyfry), podatności w tanich, domowych routerach i niezabezpieczone aplikacje do tego, żeby podsunąć nam zamiast zaufanych stron – ich własne wersje, zbierające wrażliwe dla nas dane uwierzytelniające do serwisów takich jak banki, portale, extranety czy serwisy aplikacyjne. Ponieważ internet ciągle się zmienia, bardzo często zagrożenie zmienia swoje miejsce tak, aby pozostać niewidocznym, trudnym lub wręcz niemożliwym ręcznie do odfiltrowania. Tutaj na pomoc przychodzi Cisco Umbrella, która dzięki swojej skali (Cisco Umbrella jest największym systemem DNS zapewniającym abonentom dostęp do danych, obsługujemy ponad 600 miliardów zapytań dziennie), pozwala błyskawicznie identyfikować nowe ataki i je odfiltrowywać. Cisco Umbrella pozwala też na bardziej tradycyjne formy filtrowania – kategorie, białe i czarne listy czy filtrowanie w oparciu o lokalizację, ale jej moduł Cisco Investigate dzięki wyposażeniu w bardzo efektywne API może być wykorzystywany nie tylko przez rozwiązania Cisco, ale również przez badaczy bezpieczeństwa, czy firmy przygotowujące własne rozwiązania bezpieczeństwa. Jednym z ciekawych wdrożeń w Polsce Cisco Investigate jest serwis, który przed zaakceptowaniem połączenia z internetu bada właśnie dynamicznie za pomocą API reputację danego hosta – i jeśli jest ona poniżej określonego poziomu (w ostatnim czasie host inicjował ataki, lub służył do ich przeprowadzania) połączenie jest odrzucane zanim zajmie zasoby. Proste i efektywne pozbycie się problemów zanim w ogóle trzeba będzie tracić zasoby na ich obsługę.

Cisco Umbrella w akcji – dane aktualne i historyczne dotyczące jednego z adresów wskazanego ostatnio w biuletynie Cisco Talos jako rozpowszechniającego malware. Umbrella Investigate sama koreluje dane z wielu baz pokazując od razu linki do próbek IoC.

Strasznie tego dużo

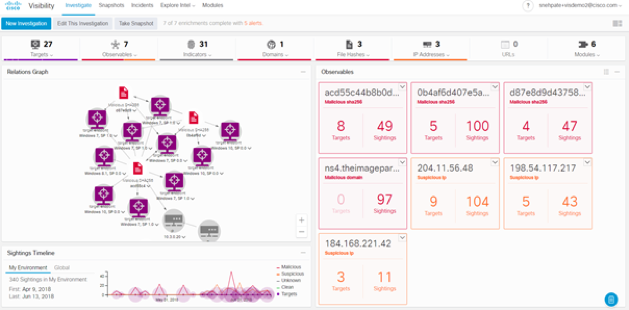

Wiele systemów i wiele konsol to zwykle wyzwanie dla systemu SIEM lub pojawiających się ostatnio coraz częściej systemów SOAR. Zapewne niewiele z Państwa wie, że w ofercie Cisco od pewnego czasu znajduje się Cisco Threat Response, dostarczający wygodnego interfejsu agregującego rozwiązania bezpieczeństwa Cisco w jednym zunifikowanym interfejsie. Pozwala to zapanować nad całą architekturą bezpieczeństwa od dowolnej, wygodnej dla analityka bezpieczeństwa strony – np. od znanej nazwy pliku, jego skrótu kryptograficznego, opisu ruchu sieciowego czy np. adresu URL. Cisco CTR buduje na tej podstawie wizerunek zagrożenia z rozbiciem na wszystkie biorące w incydencie urządzenia i pozwala z jednego miejsca podejmować efektywne działania prewencyjne.

Cisco Threat Response w trakcie analizy incydentu – wizualizacja dotkniętych hostów po lewej, najważniejsze elementy ataku (pliki, hosty, domeny) po prawej, na dole linia czasu danego incydentu.

Podsumowując – widoczność jest krytyczna

Bez widoczności, trudno wyobrazić sobie efektywnie i sprawnie działający system bezpieczeństwa. W końcu atakującemu wystarczy tylko jedna sesja (a czasem jeden pakiet!) żeby przełamać zabezpieczenie i spowodować niepożądaną reakcję naszych systemów. Architektura bezpieczeństwa powinna jednak zakładać nie tyle zbieranie ruchu sieciowego, ale jego analizę (pod wieloma kątami, nie tylko bezpieczeństwa) i włączenie tego procesu analizy efektywnie w proces podejmowania decyzji biznesowych.

Tradycyjne systemy tworzą zatem architekturę bezpieczeństwa, której zadaniem jest aktywna i pasywna obrona. Widoczność natomiast, daje nam potężne narzędzie pozwalające nie tylko reagować świadomie na ataki rozumiejąc cały kontekst sytuacji, ale również przewidywać ataki dopiero nadchodzące.

Tags: