Du går nedover fortauet, head-settet på og dundrende musikk i ørene, samtidig er blikket ditt begravd i mobilen lesende på en tekstmelding. Knas! Du ser ned og du har akkurat tråkket i en haug med…. knust glass. Det har vært innbrudd i en bil parkert i gaten, og glasset fra det knuste vinduet er spredt utover fortauet. Hvis du bor i en by, og ikke minst i Oslo, så kan dette være en kjent scene. Selv om det i Oslo kanskje blir et mindre problem nå når tusenvis av parkeringsplasser i gatene blir fjernet.

Som erfarne byfolk tar vi alle nødvendige forholdsregler for å forhindre at våre gateparkerte biler blir utsatt for innbrudd. Vi låser bilen, setter på alarmen og vi lar ikke verdigjenstander være synlige i bilen. Men til tross for vår innsats for å forhindre innbrudd, så skjer de fra tid til annen.

Det samme kan sies når det gjelder å forsvare dine datamaskiner, servere og mobile enheter fra cyberangrep. Til tross for dine forsøk på å forhindre angrep (ved hjelp av verktøy som antivirus og signaturdeteksjon), så vet du at ingen metoder for å forebygge vil være 100% effektive. Cyberkriminelle er for smarte og utholdende, de vil komme seg inn for å stjele tingene dine.

Når hackere unngår forebyggende tiltak og kommer inn i endepunktene dine, trenger du evnen til raskt å identifisere angrepet, forstå hvordan forbryterne kom seg inn og hva de har forårsaket. Først da kan du raskt stanse et angrep før de forsvinner med dine sensitive data. Hvis du hadde hatt opptak av angrepet fra start til slutt, kunne det gitt deg et veldig godt oversiktsbilde av alt som skjedde, slik at du kunne gjennomført en rask og kyndig respons.

Sist gang jeg hadde innbrudd i bilen min trodde jeg at jeg hadde skutt gullfuglen, et opptak av den uredelige handlingen. En morgen oppdaget jeg at vinduet på førersiden var knust, og angret nå ikke et sekund på innkjøpet av dashboardkamera noen måneder tidligere. Pekende både forover og bakover, skulle kameraene dekke det meste av bilens utside. Med stor iver ble de fastmonterte og godt skjulte kameraene tømt for videoopptak og avspilt. Opptaket viste skyggen av en bil kom opp på siden av min og en person hopper ut, knuser vinduet og på sekunder er de borte. Det som forsvant var en mobillader til sigarettenneren, noe småmynt og det som ser ut som et kredittkort, men er et bilvaskkort opplastet med 50 kroner, som jeg aldri forsto hvordan jeg skulle bruke. Opptakene var uskarpe, registreringsnummer og kjennemerke til fluktbilen var utenfor kameraets synsfelt, og gjerningsmannen hadde gjort en veldig god jobb med å maskere ansiktet. Det var ingen måte dette opptaket ville kunne hjelpe politiet (ikke at en lader og et vaskekort var verdt innsatsen deres uansett).

Disse dashboardkameraene er et eksempel på problemet med dagens sikkerhetsløsninger for endepunkt. Hvis forebyggende tiltak feiler, gir de ikke deg og ditt sikkerhetsteam:

- Visibiliteten du trenger for å fullstendig forstå angrepet og hjelpe deg med å sette i gang raske mottiltak

- Et klart bilde av hva som skjedde

- Et bredt nok synsfelt for å avsløre alle aspekter ved angrepet

Avansert skadelig kode er også flink til å maskere seg selv, ved f.eks. hjelp av teknikker som polymorfisme, for å lure din endepunktsikkerhet og unngå deteksjon. Men hva om kameraene fungerte optimalt? Hva om alle endepunktene i din organisasjon hadde en magisk kameralinse som så alt i alle vinkler, og som overvåket og tok opp alt den så? Ved første tegn til problem, kunne den automatisk blokkere angrepet, vise deg i krystallklare detaljer hvor angrepet kom fra, når trusselen kom inn i systemet, hvor det hadde beveget seg rundt og hva det gjorde.

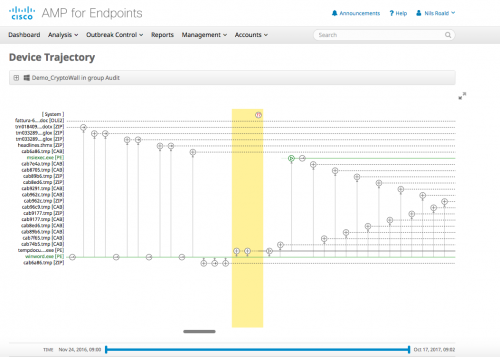

Det er dette du får med Device og File Trajectory fra Cisco AMP for Endpoints. I tillegg til en rekke forebyggende teknikker gjør AMP analyserer og tar kontinuerlig opp all fil-aktivitet på endepunkter, uavhengig av filens nåværende omdømme. Ved første tegn på ondsinnet oppførsel informerer AMP deg om en Indication of Compromise (IOC), du kan automatisk blokkere filen og den viser deg den fullstendige registrerte historien til angrepet gjennom hele din infrastruktur. Device Trajectory viser opprinnelsen til trusselen på et enkelt endepunkt, hvordan og når denne filen infiltrerte endepunktet og hva den forårsaket.

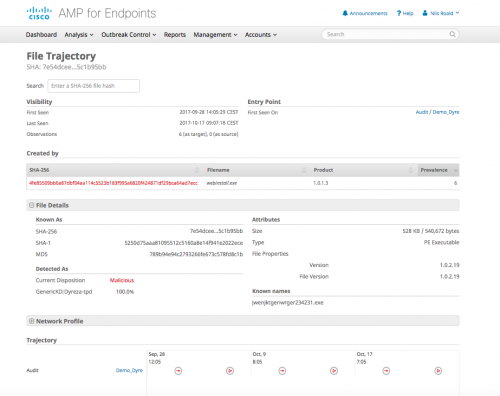

File Trajectory lar deg deretter utvide visningen fra det første endepunktet som så trusselen, til alle endepunkter over hele din infrastruktur som også har sett trusselen.

For en grundig titt på funksjonene Device og File Trajectory i Cisco AMP for Endpoints, se på vår AMP-webside eller sjekk ut videoen Cisco AMP for Endpoints: Device and File Trajectory.

For å få en demonstrasjon av AMP for Endpoints registrer deg her.