Det andre globale selvspredende ransomware-utbruddet er i gang

Et globalt WannaCry-lignende ransomware-utbrudd, som begynte i Russland og Ukraina og sprer seg over hele verden, startet i dag. Angrepet tar ned nettverk i en rekke bransjer, inkludert energi, transport, frakt og finans. Den skadelige kode kan synes å være beslektet med en tidligere kjent ransomware-variant kalt Petya. (Oppdaget i 2016, men tilbake nå i optimalisert form). Denne varianten av Petya has mutert så mye at Cisco Talos har klassifisert det som en egen malware-stamme, Nyetya. Rapporter tyder på at angrepet har samme omfang og intensitet som WannaCry, og kan spre seg ved hjelp av samme lekkede NSA EternalBlue-sårbarheter som WannaCry brukte tidlig i mai til å infisere maskiner i mer enn 150 land.

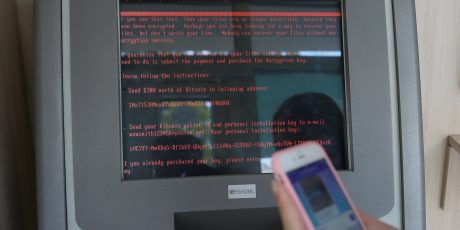

De første ransomware låste PC´en din, så krypterte de filene dine. Ikke lenge etter, ble webservere, delte disker og backup angrepet. Dagens angrep ser ut til å være av typen ransomware som angriper Master Boot Record, den aller første koden som kjøres når PC-er og servere starter. Skadelig kode erstatter Master Boot Record med en ondsinnet loader. Koden tvinger Windows til å starte på nytt og vise en falsk (CHKDSK)sjekkdisk-operasjon på skjermen til det intetanende offeret, mens koden kjøres i bakgrunnen og krypterer Master File Table (MFT). Når MFT er skadet, eller kryptert i dette tilfellet, vet ikke datamaskinen hvor filene er plassert eller om de eksisterer, og dermed er de ikke tilgjengelige.

Cisco Talos jobber nå med å verifisere den skadelige koden og sjekke beskyttelsesmekanismene. Ciscos sikkerhetsløsninger blokkere alle filer og artefakter som vi hittil har funnet er tilknyttet angrepet.

Beskyttelse fra Cisco

NGIPS / Snort Rules

Følgende NGIPS / Snort regler detekterer trusselen:

- 42944 – OS-WINDOWS Microsoft Windows SMB remote code execution attempt

- 42340 – OS-WINDOWS Microsoft Windows SMB anonymous session IPC share access attempt

Følgende NGIPS / Snort regler gir også indikatorer på infisert trafikk:

- 5718 – OS-WINDOWS Microsoft Windows SMB-DS Trans unicode Max Param/Count OS-WINDOWS attempt

- 1917 – INDICATOR-SCAN UPnP service discover attempt

- 42231 – FILE-OFFICE RTF url moniker COM file download attempt

- 5730 – OS-WINDOWS Microsoft Windows SMB-DS Trans Max Param OS-WINDOWS attempt

AMP beskyttelse

- W32.Ransomware.Petya.Talos

Jeg kan også anbefale Talos sitt Master Boot Record Filter for å beskytte MBR mot kryptering: http://blog.talosintelligence.com/2016/10/mbrfilter.html

- Sørg for at organisasjonen din bruker et operativsystem som supporteres aktivt, og som mottar sikkerhetsoppdateringer.

- Etabler et effektivt oppdateringsregime som distribuerer sikkerhetsoppdateringer til endepunkter og andre kritiske deler av infrastrukturen din i tide.

- Kjør anti-malware-programvare på systemet ditt, og sørg for at du regelmessig mottar oppdateringer for malware-signatur.

- Implementer en plan for katastrofehåndtering som inkluderer sikkerhetskopiering og gjenoppretting av data fra enheter som holdes offline. Hackerne retter seg ofte mot backup-mekanismer, for å begrense mulighetene en organisasjon har til å være i stand til å gjenopprette sine filer uten å betale løsepenge.

Orginalposten til dette blogginnlegget ble publisert av NIls Roald på LinkedIn.

Oppdatering

Følg utviklingen på Talos blog.

Trenger du hjelp gå til Cisco Think Fast: Nyetya is here