Cisco Digital Network Architecture, een overzicht van de architectuurprincipes, visie en tooling

8 min read

In een van mijn recente opdrachten is er een spraakverwarring ontstaan over DNA, implementatie van DNA en Cisco DNA-Center. Het kostte weliswaar relatief weinig moeite om de verschillen uit te leggen en duidelijkheid te creëren, maar het geeft wel aan dat er onduidelijkheden zijn over Cisco DNA, Cisco DNA-Center, Software Defined Access, Network Function Virtualization, Analytics, Automation en smart networks.

Reden genoeg om mijn beeld over de verschillende onderdelen eens te benoemen en wat welk probleem nu eigenlijk oplost.

Cisco Digital Network Architecture (Cisco DNA)

Cisco Digital Network Architecture is géén product, het is géén oplossing, het is een visie op hoe een netwerk infrastructuur ingericht kan worden om aan de moderne vraag van vandaag de dag een antwoord te kunnen geven. De afgelopen jaren is al veel gecommuniceerd en uitleg gegeven over werken onder architectuur, architectuur frameworks, enz. Wellicht ga ik daar nog een keer een blog aan wijden, maar Cisco DNA kan, onder TOGAF framework, geschaard worden als onderdeel van de technology architecture.

Vandaag de dag is de betrouwbaarheid en kwaliteit van het netwerk zo’n gewoongoed geworden dat er weinig tot geen begrip is dat een relatief kleine aanpassing, zoals het toevoegen van een nieuw VLAN, grote gevolgen en downtime kan hebben, waardoor wijzigingen langer duren dan wellicht noodzakelijk is. Dankzij devops, agile en digitalisering ontstaat er een druk op IT om zich sneller aan te passen aan de organisatie, maar natuurlijk wel zodanig dat de snelheid, betrouwbaarheid en veiligheid niet in het gevaar komt.

Cisco DNA geeft een concept/architectuur weer hoe de netwerk infrastructuur van een omgeving zodanig ingericht kan worden dat het netwerk (als onderdeel van IT) zich snel genoeg kan aanpassen aan de veranderingen binnen de organisatie.

Cisco DNA realiseert dit concept door uit te gaan van een zestal architectuur/ontwerp principes waarop de netwerk infrastructuur (ontwerp, implementatie en beheer) is gestoeld.

Ontwerpprincipe #1: Security Everywhere

Security in essentieel geworden in de bedrijfsvoering, dit behoeft eigenlijk niet verder toegelicht te worden. De recente uitbraken van ransomware, nyetya in de Oekraïne en andere hacks geven aan dat het netwerk essentieel is voor de beveiliging van de infrastructuur. Door hierbij het netwerk als sensor te gebruiken (verkeer gaat immers door het netwerk heen) gaat het netwerk ondersteunen in het detecteren van risico’s, bedreigingen en het snel kunnen reageren hierop (rapid threat containment). Het netwerk moet dus een sensor en actor worden in de beveiliging. Het denken van beveiliging op basis van het before-during-after paradigma ondersteunt hier vanzelfsprekend ook bij.

Ontwerpprincipe #2: Virtualize everything

SDN is al een bekend fenomeen, waarbij de control-plane gescheiden wordt (software matig) van de hardwareplane. Wat nu als SDN een stapje verder wordt genomen en dat de functie van het hardware component volledig bepaalt wordt door software, zonder impact op de performance? Dat houdt in dat een netwerkcomponent verschillende netwerkfuncties, zoals switch, router, WLC, firewall, WAAS of welke nieuwe netwerkfunctie dan ook ingericht kan worden.

Op basis hiervan kan echt de controller bepalen hoe de netwerkapparatuur zich moet gedragen.

Ontwerpprincipe #3: Cloud service managed

Cloud is niet meer weg te denken in welke omgeving dan ook. De cloud kent een zeer hoge beschikbaarheid en capaciteit. Door van deze cloud gebruik te maken voor het definiëren en provisionen van services (applicaties/diensten) en policies (wie mag wat) vanuit een centrale omgeving. Daarbij moet vanzelfsprekend de mogelijkheid bestaan om ook lokaal oplossingen te definieren en de cloud te gebruiken daar waar het kan en mag.

Ontwerpprincipe #4: Designed for automation

Ontwerp de netwerk infrastructuur zodanig dat deze automation ook kan plaatsvinden. Dit houdt in dat configuraties gestandaardiseerd moeten worden zodat er consistentie en voorspelbaarheid ontstaat. Zonder standaardisatie in software releases en configuratie is het niet mogelijk om automation succesvol toe te passen. Een voorbeeld, zorg dat het voice vlan op alle locaties binnen een organisatie hetzelfde is, zodat de toekenning van het voice-vlan uniform en consistent is.

Ontwerpprincipe #5: Pervasive analytics

Machine intelligence, big data lakes, analyse van microflows helpen bij het voorspellen van problemen. Door analyze goed toe te passen kunnen proactief problemen in performance of gedrag voorspeld worden. Een voorbeeld, wanneer een client geen verbinding krijgt met de omgeving wordt snel gemeld dat het netwerk een probleem heeft. Door pervasive analytics kan gedetecteerd worden dat er geen DHCP replies terugkomen van de DHCP server voor dat netwerk. Het is daarmee geen netwerk probleem meer maar een DHCP server probleem. Hierdoor kan de gemiddelde tijd tot problem solves verlaagd worden.

Ontwerpprincipe #6: DNA-ready infrastructuur

De features van een DNA (snellere delivery van services, detecteren van problemen en verhogen van flexibiliteit) kan vanzelfsprekend alleen gerealiseerd worden wanneer alle netwerk infrastructuur componenten ook DNA-ready zijn. Feitelijk zijn nagenoeg alle actuele switches, wireless componenten, firewalls en routers DNA-ready. Een goed werkend life cycle management ondersteunt hierin.

DNA framework

Principes alleen zorgen niet voor een architectuur, er hoort ook een conceptueel raamwerk (framework) bij waar verschillende elementen samenkomen tot een oplossing waarmee voldaan wordt aan de reqiurements (vanuit de organisatie) en de design principes.

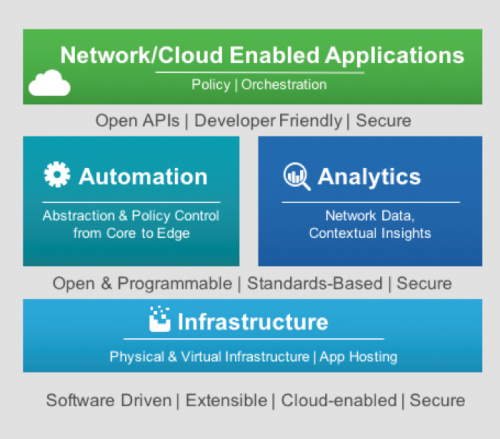

Onderstaand diagram geeft dit raamwerk / solution architectuur weer:

De gelaagdheid zorgt voor de verschillende abstractielagen en kan daarmee de tooling / processen op de juiste plek geplaatst worden.

Onderaan is de daadwerkelijke infrastructuurlaag, hieronder valt alle netwerk apparatuur, routers, switches, controllers. De apparatuur kan ook virtueel zijn, zoals de CRS1000, ASAv, FTDv, vWLC, Nexus1000V, kan ook binnen een private cloud IAAS draaien.

Alle netwerk infrastructuur communiceert, via open api’s met een tweetal processen

- Automation draagt zorg voor de zogegnaamde day0 (provisionen van een gestandaardiseerde configuratie en software image bij het plaatsen van nieuwe apparatuur) en day1 operations (toevoegen, wijzigen of verwijderen van services). Deze API’s kunnen op verschillende manieren ingericht worden, er wordt hierbij wel steeds meer uitgevierd op basis van NETCONF/YANG.

Het automation blok kan vanzelfsprekend met meerdere tools ingericht worden, denk bijvoorbeeld aan APIC voor ACI en een Cisco NSO of APIC-EM voor Campus.

- Analytics tooling ontvangt telemetrie gegevens vanuit de netwerk infrastructuur (of trekt deze uit de netwerk apparatuur) op basis van API’s en standaard protocollen. De analytics tooling kan hier dan threats en risico’s uit extraheren, of performance problemen. Ook hier kunnen meerdere applicaties voor gebruikt worden, bijvoorbeeld ETA voor threat analyse, of StealthWatch of andere analyse tools.

Overkoepelend over de automation & analytics tool wordt vervolgens een paraplu gehangen; waarin de netwerk infrastructuur benoemd wordt als applicaties, services, policies en endpoints. Deze paraplu stuurt de automation engine aan om het model te vertalen naar de juiste configuraties op basis van templates en kan informatie uit analytics halen voor visibility en kwaliteit van endpoints die verbonden zijn met het netwerk.

Deze solution architectuur is een concept dat verder gaat dan een reguliere collapsed-core netwerk ontwerp, een Cisco SAFE architectuur of een CVD voor datacenters. Het is veel meer een abstractie model representatie waaronder verschillende netwerkontwerpen ingericht kunnen worden. Het uitgangsspunt hierbij is dat elk netwerk een sneeuvlok is, allen uniek, maar ook met overeenkomsten. Dit is het Cisco DNA model dat gebruikt wordt voor het Cisco Network Intuitive en intent-based networking.

Model, tools en technologiën

Een model is één, maar daarmee wordt nog niet de netwerk infrastructuur aangepast om die wijzigingen sneller door te kunnen voeren in een voorspelbaarder netwerk. Daarvoor heeft Cisco verschillende software producten beschikbaar, die aan de DNA richtlijnen en de hierboven genoemd model voldoen. Onderstaande een aantal producten van Cisco die recentelijk gekoppeld zijn aan DNA en wat de betreffende rol is.

- DNA-Center

DNA Center is in juni 2017 Cisco Live is aangekondigd en gedemonstreerd. DNA-Center maakt gebruik van basis templates (op basis van best practices en CVD’s) om Campus Fabric / Software Defined Access (SDA) te maken, configureren en inzichtelijk te maken. DNA Center is duidelijk de polciy/orchestration tool waarmee ook monitoring/troubleshooting kan plaatsvinden. DNA-Center is gebaseerd op Cisco APIC-EM en is flink verder doorontwikkeld.

- Cisco Enterprise Services Automation (ESA)

Niet te verwarren met de E-mail Security Appliance, is dit een aparte VM die communiceert met APIC-EM en (via APIC-EM) prime om Netwerk Functie vritualisatie te realiseren en de netwerk functie services te kunnen definieren, deployen en beheren. Het is niet meer dan logisch dat deze functies op termijn in DNA-Center gaan vallen.

- Campus Fabric / Software Defined Access (SDA)

Software Defined Access is een (schaalbare) oplossing op campus netwerken om snel en eenvoudig nieuwe netwerken te kunnen realiseren inclusief beveiliging en microsegmentatie. Dit wordt gerealiseerd door een fysieke netwerkinfrastructuur op basis van IP (laag3) te realiseren waarover virtuele netwerken gecreëerd worden die via VXLAN tunneling technologie getransporteerd worden. VLAN’s en STP worden hiermee onnodig op het campus netwerk en is het eenvoudig om snel een netwerk te maken of te termineren. VRF’s zorgen voor de logische scheiding.

- Cisco NSO

Cisco NSO is Network Services Orchestrator, ook een automation tool. NSO komt uit de overname van tail-f waarbij de netwerk infrastructuur gemodelleerd wordt op basis van een YANG model. Op dit YANG model kunnen vervolgens netwerk services gedefinieerd en gedeployed worden. Zogenaamde Network Endpoint Devices (NED) zorgen voor de vertaling van YANG model naar een configuratie van het betreffende apparaat. NSO komt uit de ISP wereld, maar vindt ook zijn opmars binnen Enterprise. NSO is vendor-onafhankelijk en er zijn ook NED’s voor andere vendoren zoals Citrix Netscaler, Palo Alto, enz

- Cisco ISE

ISE valt eigenlijk een beetje tussen het wal en schip, ISE is een essentieel onderdeel voor de identity management op het netwerk (en toekennen van SGT’s en policy) op basis van SGT’s binnen SDA. ISE past alleen niet in automation of analytics, maar zit er eigenlijk tussen.

- Encrypted Threat Analytics (ETA)

ETA is een nieuw aangekondigd product waar, op basis van connectie-statistieken, ssl statistieken, netflow en gedrag bepaald kan worden of er malware in het netwerk actief is (zonder SSL inspection) en bijzondere gedragingen in het netwerk worden gedetecteerd

- Stealtwatch

Stealtwatch is duidelijk een analytics tool, die gebruikt wordt binnen een network as a sensor op basis van netflow.

- Network Data Platform

Ook dit is een analytics tool, waarbij telemetrie uit het netwerk wordt gehaald voor analyse, CMX is daar een voorbeeld van, maar NDP gaat veel verder. Zo kan bijvoorbeeld NDP detecteren dat de DHCP server niet reageert en kan dit inzichtelijk maken. NDP zorgt ook voor visiblity van de gebruiker en zijn devices (path trace van APIC-EM), waar is een client actief en hoe is de endpoint verbonden met het netwerk, over welke netwerken en devices loopt het verkeer

- Netwerk infrastructuur devices

Nagenoeg alle moderne Cisco Switches, Routers, Firewalls, Wireless Controllers ondersteunen DNA en in een bepaalde vorm ook Software Defined Access. Vuistregel die hier gesteld kan worden, als het netwerk device de UADP asic heeft, is het device DNA en SDA ready. Veel hierbij is Cisco IOS-XE gebaseerd, dus de Catalyst 3650/3850, Catalyst 9500, de ISR 4k’s en de 5520 WLC (en natuurlijk de nieuwe 3504 WLC).

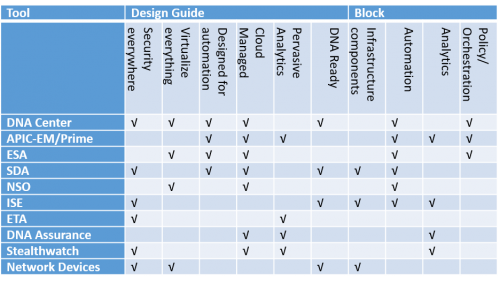

Onderstaande tabel geeft aan welke tool welke ontwerpprincipes ondersteunt bij de implementatie van Cisco DNA.

Met deze blog heb ik geprobeerd wat meer uitleg te geven over Cisco DNA, dat DNA niet alleen marketing is maar veel meer een model met de daarbij behorende tools. Er blijft voldoende over om in latere blogs op Cisco DNA, de tools en configuratie in te gaan.

Pieter-Jan Nefkens is een Cisco Champion. Cisco Champion is een groep bestaande uit technische experts met een passie voor IT en die graag hun kennis, expertise en gedachters delen online en met Cisco. Dit programma bestaat nu 4 jaar. Kom meer te weten over het programma via de volgende link: http://cs.co/ciscochampion.