執筆者:Jaeson Schultz

この 5 年間、スパム量は比較的落ち着いていました。2010 年前後には、記録的な量のスパムが発生していましたが、アンチスパム テクノロジーの進化とスパム関連ボットネットの大型摘発によって、大量無差別的なスパム攻撃はあっという間に減速しました。その結果、対応しなくてはいけないスパム量が減り、アンチスパム システムは、そのコンピュータ処理リソースを E メール ベースの脅威の分析に割り当てることができました。しかし、ファッション業界の古いことわざ「古いものはまた新しくなって復活する」にあるように、スパム量は再び増加しています。

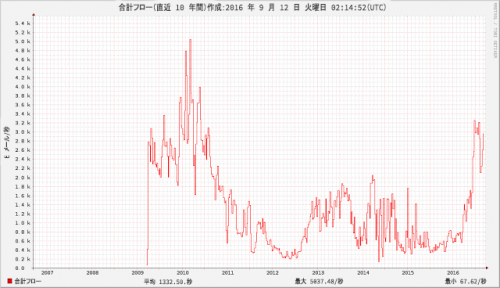

今年 2016 年は、全体的なスパム量が近年見ないレベルまで上昇しています。「添付資料 A:コンポジット ブロック リスト(CBL)からの 10 年間量グラフ(The ten year volume graph from the Composite Block List(CBL))![]() 」をご覧ください。CBL によると、前回スパム量がこのレベルまで達したのは、2010 年中頃でした。

」をご覧ください。CBL によると、前回スパム量がこのレベルまで達したのは、2010 年中頃でした。

2009 年以来の総スパム量を示すコンポジット ブロック リストからのイメージ

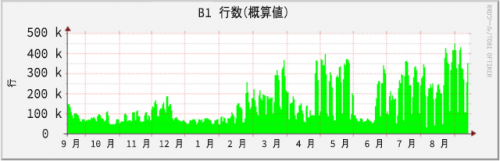

次に、「添付資料 B:SpamCop の社内用グラフ、ここ 1 年間の SpamCop ブロック リスト(SCBL)の全体的サイズ」をご覧ください。2016 年以前の SCBL サイズは 200K IP アドレス以下ですが、その後平均が 400K IP アドレスとなり、8 月には 450K IP を超えています。

SpamCop ブロック リスト(SCBL)のサイズのグラフ。行数 = IP 数。

堰を切って氾濫

大量スパム キャンペーンは通常、無差別/ショットガン アプローチでスパム ボットによって送信され、これらのスパム キャンペーンは、アンチスパム システムで迅速に対処されます。それでは、スパマーにとって大量スパムを行うメリットは何なのでしょうか?

スパム攻撃を事前に防ぐことはできません。したがって、ある程度うまくデザインされたスパム キャンペーンの場合、スパム キャンペーン実行開始時から、対処するアンチスパムを導入してキャンペーンを阻止するまでに、非常に短い「猶予時間」が存在してしまいます。ほとんどのアンチスパム システムにおいて、この「猶予時間」は、ほんの数秒あるいは数分です。

E メール リストのターゲットを絞ったり、またはスノーシュー形式の技術を駆使して、検知から逃れるために送信量を減らすよりも、スパマーにとってもはやこれは競争です。できるだけ多くの E メールを送信して、例え短い間でも、悪意のある E メールを被害者に送りつけることが狙いです。

これを証明するものがすぐ身近にあります。先週の E メール テレメトリ データを分析すると、これらの大量スパム キャンペーンの影響を簡単に確認できます。

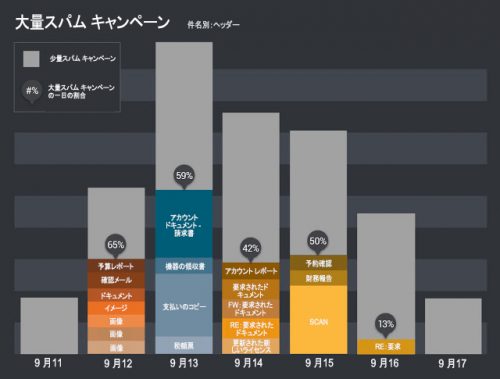

9 月 11~18 日の大量キャンペーンを示すグラフ

例えば、9 月 12 日に大量スパム キャンペーンはその日に送られたスパム全体の 3 分の 2 近くを占めています。また、週末になるとアクティビティが低下しています。スパマーは週末には休みを取っているようです。これらのプロ犯罪者にとって、スパミングは「本業」なのです。

要因

このようなグローバルなスパム拡大の裏にどのような力が働いているのでしょうか?Cisco Talos は、Necurs ボットネットの仕業だと考えています。

Necurs スパムを送信しているホスト IP の多くは 2 年以上の感染が見られます。ボットネットの全貌を隠すために、Necurs はその手下のサブセットからのみスパムを送信します。感染したホストは 2~3 日利用され、その後 2~3 週間何もない場合もあります。このため、スパム攻撃に対応するセキュリティ スタッフの仕事が非常に複雑になっています。攻撃ホストが見つかり対処できたと思っていると、潜んでいた Necurs 実行者が、いきなりスパム攻撃を再開します。Talos では、多くの Nercus 関連の IP でこのパターンを何度も見ています。

Cisco Talos のNick Biasini が、ロシアの Lurk Trojan 関連の逮捕について書いたブログを覚えているでしょうか?2016 年 6 月はじめの逮捕以来、大型の脅威はすっかり姿を見せなくなりました。Necurs スパム ボットネットもこの内のひとつです。 (上記の SpamCop グラフを参照)。しかしながら、ほんの数週間後、スパム対策者たちが祝杯を交わしているとき、Nercus は帰ってきました。帰ってきただけでなく Nercus は、元のロシア人出会い系メールや株の偽情報スパムから、添付ファイル ベースのスパムへと衣替えしていました。Necurs の添付ファイル送信を検知したのは、これが初めてでした。悪意のある添付ファイルは、Dridex![]() 、既知の

、既知の![]() 銀行取引マルウェアの一種、またはLocky、増殖するランサムウェアの亜種でした。

銀行取引マルウェアの一種、またはLocky、増殖するランサムウェアの亜種でした。

まとめ

E メールでの脅威も、他と同様、進化し続けています。私たちが脅威を検出してブロックするテクノロジーを改善していると同時に、攻撃者は検知テクノロジーを回避する方法に取り組んでいます。残念ながら、スパム キャンペーンに対する特効薬はありません。このような攻撃を検出してブロックする可能性を最大化するために、企業には、階層化された一連の防御を構築することをお奨めします。もちろん、ランサムウェアが関わる場合には、オフライン バックアップは最重要事項です。復元プランに、エラーがないか、項目が見落とされていないかなどを定期的に見直し、テストする必要があります。最後に、不審なファイルは信頼してはいけないことをユーザにお伝えください!

本稿は 2016年9月21日に Talos Group

のブログに投稿された「The Rising Tides of Spam

」の抄訳です。