SWIFT スパム キャンペーンに swift(迅速)な対応を!

執筆者:Warren Mercer![]()

概要

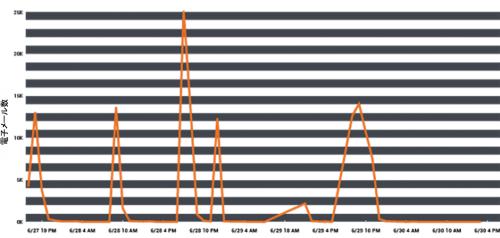

Talos は Zepto ランサムウェアの増加を確認し、その拡散方法がスパム メールであることを特定しました。Locky/Zepto は依然としてよく知られたランサムウェア タイプであるため、Talos はスパム メール キャンペーンを注視しています。直近の 4 日間で、137,731 通の電子メールで添付ファイルの命名規則が使用されていることがわかりました(この数が回文であることは全くの偶然です)。今回のスパム キャンペーンで使用されている名前は「swift [XXX|XXXX].js」であり、「X」は「swift」名に続く文字と数字の組み合わせで、長さ 3 文字または 4 文字が確認されています。このキャンペーンは、6 月 27 日月曜日に始まり、約 4,000 通の電子メールが Talos の電子メール セキュリティ アプライアンス(ESA)内でキャッチされました。この数はその後数日にわたって増加していき、特に午後 7 ~ 10 時(UTC)と午前 7 ~ 10 時(最初の 4 日間)には急激な増加が見られました。

図 1 電子メール量の推移

私たちは電子メール テレメトリにおいて javascript のサンプルに着目し、 137,000 通の電子メールから 3,305 種類のサンプルを特定しました。sha256 ハッシュについては本記事末尾をご覧ください。これらの電子メールは全て「swift」命名規則に従っており、悪意のある「.js」を含む圧縮 zip アーカイブが使用されていました。以下に示すようなさまざまな件名とともに「CEO」や「セールス VP」などの多様な送信者プロファイルを使用して、ユーザを陥れるのです。

一般的に、電子メールの本文は、ユーザが「依頼した」ドキュメントを閲覧することを促すものです。添付 zip ファイルの名前は、送信先電子メール アドレスのヘッダー、アンダーバー、乱数で構成されています。

図 2 電子メールの例

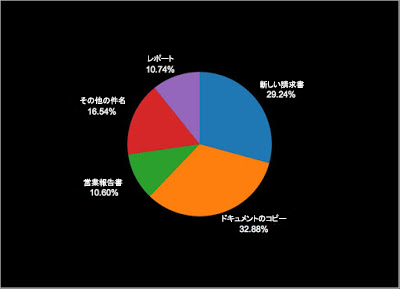

また、本文には電子メール アドレスのユーザ名と同じ文字列に「Dear~」「こんにちは」などを合わせて使用するようカスタマイズされています。上の例では、「Dear peter」と表示されています。本文はこの攻撃の流れにおいて若干変更され、件名のヘッダーにもバリエーションが生まれました。今回の攻撃では、主に 4 つの件名ヘッダーが確認されています。

図 3 件名の内訳

サンドボックスで実行される場合、Zepto は即座にマルウェアを疑うに足る不審な行動を多数示します。

図 4 ThreatGrid の行動

私たちは、Zepto が悪意のある Javascript によって被害者のマシン上のファイルを徐々に 「.zepto」拡張子へとロックしていく様子をビデオに収めました。

ビデオ 1 Zepto への感染

発見された javascript ファイルにはすべて、「swift」とそれに続く文字列が含まれています。興味深いことにこの文字列は 0 ~ 9 および a ~ f から成る 16 ビットの文字セットで構成されていて、この理由は今のところ不明ですが、注目すべき点です。

図 5 Swift 命名インスタンス

実行されると、悪意ある javascript は、「wscript.exe」を使用して定義された C2 ドメインに対して HTTP GET 要求を開始します。これは、最大 9 つのドメインと通信する通常サンプルとは異なり、一部がひとつのドメインのみへの接続を開始するところで起こるものです。

バイナリがダウンロードおよび実行されると、マシンはローカル ファイルの暗号化プロセスを開始し、ファイルを復号するための身代金をユーザに要求します。ユーザには以下のような「_HELP_instructions」画面が表示されます。これは、マルウェアが作成した .HTML ファイルによる Internet Explorer 上での表示、Windows Picture & Fax ビューアによる画像表示、変更された背景/壁紙によって、マシンがマルウェアによって暗号化されていることを知らせるものです。

図 6 感染者の画面

まとめ

今回の攻撃手段は新しいものではありませんが、急速に成長しています。フィッシングやスパムのキャンペーンは、今や関連するランサムウェアへの大きなリスクを抱えており、今回についても同様です。残念ながら、ユーザのファイルを差し押さえる能力は、日々の攻撃においてごく一般的なものとなっています。攻撃対象や身代金の内容は何でもよく、ただ最終目的である支払いのみが重要なのです。電子メール攻撃の手法も引き続き使用されています。電子メールがとても日常的なものであることと、今回のキャンペーンで使われたような大規模な電子メール リストの作成が簡単になっていることが理由にあります。発生する侵害には、このようなタイプのキャンペーンのために闇取引された電子メール データが含まれます。今回のキャンペーンで使用されたような電子メールの添付ファイルに注意することが、今回、そして将来にわたるスパム キャンペーンの効果をなくす一端となるのです。Talos では、ランサムウェアの攻撃に備えてきちんとバックアップを取っておくこと、そしてこのような攻撃者に対して絶対に支払いを行わないことを強く推奨しています。

侵入の痕跡

全ハッシュのリストは zepto_hash_IOCs.txt![]() をご覧ください。

をご覧ください。

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS や NGFW のネットワーク セキュリティ保護には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

ESA は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

Tags:本稿は 2016年6月30日に Talos Group

のブログに投稿された「Gotta be SWIFT for this Spam Campaign!

」の抄訳です。