第 1 四半期は Web シェルの使用が過去数四半期と比べて急増、公開アプリケーションのエクスプロイト事例の増加と関連

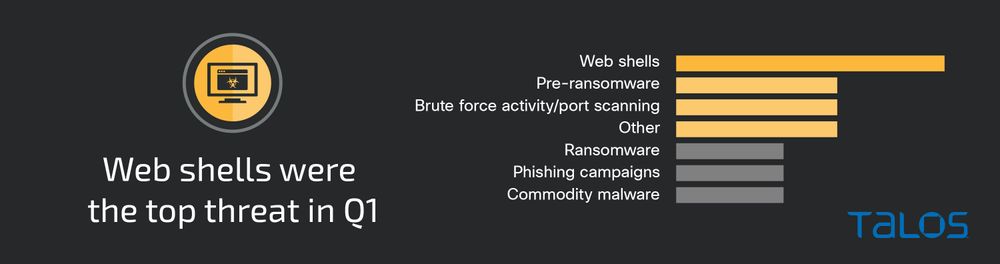

Talos インシデント対応チーム(Talos IR)の報告によると、2023 年第 1 四半期に最も多く見られた脅威は Web シェルでした。過去数四半期との比較ではこれまでにない増加を見せており、Talos IR が対応したインシデントの約 4 分の 1 を占めました。攻撃に使用された Web シェルの機能と、標的となったプラットフォームの具体的な脆弱性や弱点はさまざまです。各 Web シェル自体には基本的な機能しかありませんが、1 件のインシデントで複数の Web シェルが使用されていた事例では、攻撃者がそれらを組み合わせてより柔軟なツールキットを作成し、ネットワーク全体にアクセスを拡大していました。これで明らかになったのは、攻撃者が複数のアクセス手段やツールを組み合わせるスキルを有しているということです。攻撃者が他のマルウェアを展開したり、機密情報や個人情報を取得したりできるようになる可能性が高まっているのです。

今四半期に確認された脅威のうちランサムウェアが占める割合は 10% 程度で、前四半期の 20% から低下しました。Talos IR は今四半期末にランサムウェアインシデントの急増を確認しており、それらのインシデントが収束しなかったことを考えると、この減少は必ずしもランサムウェア活動全般の減少を意味するものではありません。あくまでも、Talos IR のお客様の環境で確認されたランサムウェア活動を反映した結果です。もっとも、ランサムウェアとランサムウェア感染前のインシデントを合わせると、観測された脅威の 20% 以上を占めています。ランサムウェアが実行されず、暗号化も行われない場合、何がランサムウェア攻撃実行前のインシデントかを判断することは困難ですが、多くの対応業務で特徴的に見られたのが、Vice Society などの有名なランサムウェアグループに関連する活動でした。今四半期は、被害を受けた組織の防御担当者と Talos IR による迅速な対応により、データが暗号化される前に悪意のある活動の影響を緩和できました。これが特に顕著だったのが、先ほど述べた Vice Society のインシデント対応業務です。

以前から確認されていた Qakbot などのコモディティ型ローダーの使用も目立ちました。今四半期の対応業務では、Qakbot による悪意のある OneNote ドキュメントの使用が確認されましたが、この傾向は攻撃手段として Microsoft Office OneNote 添付ファイルを配布する各種マルウェアの急増と一致しています。ここから見えてくるのは、攻撃者が悪意のあるペイロードを配布するためにマクロに依存しないファイルタイプを試す傾向が今も続いているということです。2022 年 7 月に Microsoft 社が同社のアプリケーションでマクロをデフォルトで無効化するようになって以来、この動きが続いています。

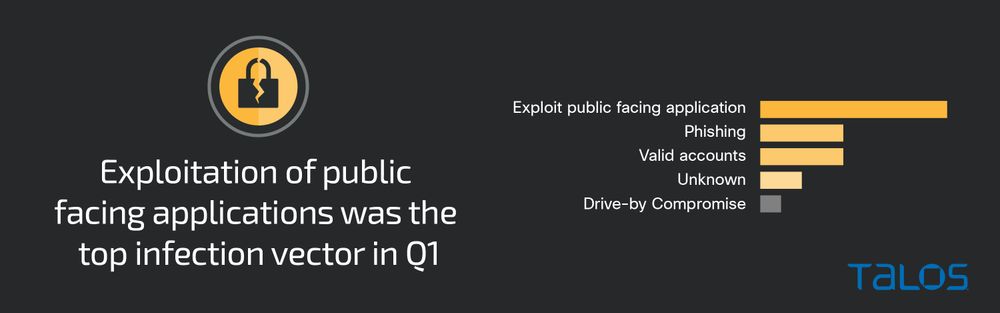

対応業務の 45% で、攻撃者は公開アプリケーションをエクスプロイトして初期アクセスを確立していました。この割合は、前四半期の 15% から大幅に増加しています。これらの対応業務の多くでは、Web シェルの使用がこの急増の一因になっていたことが確認されています。攻撃者は Web シェルを使用してインターネットに公開されている Web ベースのサーバーの侵害を試みていました。

攻撃対象

今四半期、最も標的にされた業種は医療・公衆衛生でした。次が、小売、不動産、食品サービス/宿泊(接客を含む)で、この 3 者の差はわずかです。

Web シェルの使用が急増、FIN13 の活動が目立つ

Talos IR の観測では、2023 年 1 月以降 Web シェルの使用が増えました。全脅威に占める割合で言うと、前四半期が 6% だったのに対し、今期は 25% 近くになっています。Web シェルは悪意のあるスクリプトであり、攻撃者がインターネットに公開されている Web ベースのサーバーを侵害できるようになります。今期 Talos は、攻撃者が一般に公開されている Web シェルや変更を加えた Web シェルを使用していることを確認しました。シェルのソースコードは、PHP、ASP.NET、Perl などさまざまな言語で書かれていました。攻撃者は Web シェルを使って足がかりを作り、システムへの持続的なアクセスを確保しています。その後、リモートで任意のコードやコマンドを実行したり、ネットワーク内で侵入拡大を図ったり、悪意のある他のペイロードを配布したりしたことが確認されています。Web シェルが使用されたインシデントの多くで、攻撃者は主に、一般に公開されている GitHub リポジトリから Web シェルのコードを入手していました。この調査結果は、2022 年 7 月から 9 月(2022 年第 3 四半期)の Talos IR の対応業務で観測された傾向とも一致しています。攻撃者は、GitHub リポジトリで提供されているさまざまなオープンソースのツールとスクリプトを使用し、攻撃ライフサイクルの複数のステージで攻撃に役立てていました。

Talos は、ある一連の Web シェル攻撃で、サイバー犯罪グループ FIN13 に関係があると思われる標的選定のパターンと戦術、手法、手順(TTP)を確認しました。実際に FIN13 による攻撃であれば、Talos IR の対応業務における重要な発見になります。FIN13 の TTP として知られる Web シェルにはさまざまなレベルの機能があります。例を挙げると、Microsoft SQL(MS-SQL)のインスタンスに対してクエリを実行する、外部 IP アドレスへのリバースシェル接続を確立する、他のサービスに接続するためのプロキシとして使用できる PHP スクリプトを実行するなどです。FIN13 に関する公開レポートにあるとおり、PHP ベースの Web シェル(「404.php」)の使用を確認しました。これは、IP アドレスまたは DNS エントリのいずれかとポートを取得し、プロキシ接続を確立しようとするものでした。2 つ目は Windows ベースの Web シェル(「ms3.aspx」)で、内部サーバーへの SQL 接続を許可し、接続に成功すると、結果をブラウザでレンダリングする機能を備えていました。3 つ目は別の PHP ベースの Web シェル(「re.php」)で、ポートスキャンを実行してからアウトバウンドソケットを作成し、攻撃者への応答/データ窃取を行うというものでした。この Web シェルにはハードコードされた IP アドレスが含まれており、解決先はクラウドサービス プロバイダーの DigitalOcean でした。最後は Windows ベースの Web シェル(「tx.asp」)で、機能としては、「wscript.shell」と exec() を使用し、HTML ドキュメントを介して画面にレンダリングされているコマンドを実行するというものでした。各 Web シェル自体には基本的な機能しかありませんが、攻撃者はそれらを組み合わせて柔軟なツールキットを作成し、ネットワーク全体にアクセスを拡大するとともに、機密データを漏洩させるためのプロキシ接続を確立していました。

今四半期に Web シェルの使用が増加した正確な理由は不明ですが、最近の増加傾向は、オープンソースリポジトリから簡単にコードを取得できることに関係している可能性があります。オープンソースの Web シェルコードが公開されていて簡単にアクセスできることに加え、外部に公開されているシステムやパッチ適用管理が不十分なシステムが存在することが、金儲けの方法として Web シェルが使用される原因になっているようです。

ランサムウェア

今四半期に確認された脅威のうちランサムウェアが占める割合は 20% から 10% へと大幅に低下しました。今後については、ランサムウェアの対応業務が最近急増していたことから、第 2 四半期には再び横ばいになると予想しています。ランサムウェアとランサムウェア感染前のインシデントを合わせると、観測された脅威の 20% 以上を占めています。

Talos IR は 2020 年から Phobos ランサムウェアに対応していますが、この脅威への対応を行ったある事例では、初期アクセスに Remote Desktop Protocol(RDP)が使用されたようです。攻撃者は「mimidrv.sys」という名前のファイルを展開していました。これは、署名された Windows カーネルモードのソフトウェアドライバであり、Mimikatz の実行ファイルと共に使用されます。同ランサムウェアの実行ファイル「Fast.exe」のダウンロードなど、7 つのスタートアップ項目も確認されています。これは一般的な永続化の手法であり、攻撃者はお客様が使用されていた Amazon Relational Database Service(RDS)サーバーのレジストリに変更を加えてから永続性を確立していました。ファイルの暗号化も行われており、攻撃者は暗号化したファイルに「.faust」という拡張子を付け、身代金を要求するメモを標的のシステムに残しています。

今四半期の特徴としては、Daixin ランサムウェアもあります。比較的新しい Ransomware as a Service(RaaS)ファミリであり、過去 Talos IR が対応業務で目にしたことはありませんでした。Daixin は 2022 年 6 月に初めて登場しました。サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)の報告によれば![]() 、攻撃実行犯であるアフィリエイトが仮想プライベートネットワーク(VPN)サーバーを通じて、あるいはパッチ未適用の脆弱性をエクスプロイトして被害者のシステムにアクセスする事例がよく見られるということです。Daixin ランサムウェアに対応したある事例では、アフィリエイトがレジストリの値を変更し、ネットワーク共有をマッピングし、ランダムに名前を付けたバッチファイルをシステム上のサービスとして実行していました。Impacket ツールセットと PowerShell スクリプトも確認されています。前者は各種ネットワークプロトコルで機能する Python クラスのコレクションであり、後者は Cobalt Strike のペイロードをロードするスクリプトでした。続いてこのペイロードが、ポート 4444 でリッスンしている Cobalt Strike シェルコードを実行するという仕組みになっていました。

、攻撃実行犯であるアフィリエイトが仮想プライベートネットワーク(VPN)サーバーを通じて、あるいはパッチ未適用の脆弱性をエクスプロイトして被害者のシステムにアクセスする事例がよく見られるということです。Daixin ランサムウェアに対応したある事例では、アフィリエイトがレジストリの値を変更し、ネットワーク共有をマッピングし、ランダムに名前を付けたバッチファイルをシステム上のサービスとして実行していました。Impacket ツールセットと PowerShell スクリプトも確認されています。前者は各種ネットワークプロトコルで機能する Python クラスのコレクションであり、後者は Cobalt Strike のペイロードをロードするスクリプトでした。続いてこのペイロードが、ポート 4444 でリッスンしている Cobalt Strike シェルコードを実行するという仕組みになっていました。

Talos は、ランサムウェアグループを活動停止に追い込む最近の法執行機関の取り組みが、新たなグループの台頭を招くと考えています。これまで何年も同じパターンが続いています。2023 年 1 月、米国司法省は数か月に及んだランサムウェアグループ Hive の撲滅活動に関する情報を公表![]() しました。FBI は海外の法執行機関と連携して Hive のネットワークに侵入し、ソフトウェアの復号キーを取得しました。その後 Hive のサーバーを押収し、事実上の活動停止に追い込んでいます。2022 年 8 月以来、Talos IR の対応業務では Hive ランサムウェアを確認していないため、Hive は活動を停止したと考えられます。ただし、元のメンバーが他のグループに加わろうとするか、新たな名前で再起を図る可能性があります。

しました。FBI は海外の法執行機関と連携して Hive のネットワークに侵入し、ソフトウェアの復号キーを取得しました。その後 Hive のサーバーを押収し、事実上の活動停止に追い込んでいます。2022 年 8 月以来、Talos IR の対応業務では Hive ランサムウェアを確認していないため、Hive は活動を停止したと考えられます。ただし、元のメンバーが他のグループに加わろうとするか、新たな名前で再起を図る可能性があります。

今四半期も悪意のある OneNote ドキュメントの使用を確認

今期の対応業務全般で、悪意のある OneNote ドキュメントを含む ZIP ファイルを使用して拡散するコモディティ型ローダーの Qakbot が観測されました。エンドポイントのテレメトリと公開レポートによると、ちょうどこの時期(2022 年末~ 2023 年初頭)から、OneNote ドキュメントがフィッシングメールで悪用されていることが確認されています。Qakbot に対応したある事例では、「Inv_02_02_#3.zip」という ZIP ファイルが Qakbot として検出されました。この ZIP には悪意のある OneNote ドキュメントが含まれており、ユーザーに [Open] をクリックさせ、悪意のある URL に誘導するようになっていました。

今四半期は、Talos IR が Emotet のインシデントに対応する機会はありませんでしたが、Emotet は数か月の活動停止を経て 2023 年 3 月に復活し、スパム攻撃を再開しています。被害者を首尾よく感染させられる可能性を最大限に高めるために、Emotet は比較的短期間にその感染チェーンを何度も変更しました。3 月中旬には悪意のある OneNote ドキュメントを配布するようになっており、Emotet の攻撃者が被害者を感染させるための新しい方法を探して即座に採用し続けることは明らかです。

初期ベクトル

今期の対応業務の 45% で見られたのが、攻撃者が公開アプリケーションをエクスプロイトして初期アクセスを確立するというもので、前四半期の 15% から大幅に増加しています。これらの対応業務の多くでは、Web シェルの使用がこの急増の一因になっていたことが確認されています。攻撃者は Web シェルを使用してインターネットに公開されている Web ベースのサーバーの侵害を試みていました。有効なアカウントや脆弱なパスワードが設定されているアカウント、あるいは単一要素認証を使用しているアカウントも、簡単に初期アクセスが確立されてしまう要因でした。攻撃者は不正に入手したログイン情報を利用して初期アクセスを確立しています。

攻撃者はいくつかの既知の脆弱性を突き、公開アプリケーションをエクスプロイトして簡単に初期アクセスを確立していました。あるインシデントで Talos IR は、WordPress の脆弱性のエクスプロイトで確認されたものと同じ攻撃活動を特定しました。この脆弱性は CVE-2021-24867![]() として追跡されており、AccessPress のプラグインとテーマに存在します。結果的に、Talos IR は 20 くらいの Web シェルや Web サイトの書き換えを突き止めました。さまざまな攻撃者が比較的古い欠陥を探し出し、エクスプロイトしていると考えられます。

として追跡されており、AccessPress のプラグインとテーマに存在します。結果的に、Talos IR は 20 くらいの Web シェルや Web サイトの書き換えを突き止めました。さまざまな攻撃者が比較的古い欠陥を探し出し、エクスプロイトしていると考えられます。

別の Web シェルの対応業務では、Magento(Adobe Commerce)バージョン 2.4.2 の脆弱なバージョンを特定しました。このバージョンは、エクスプロイトの時点では Kubernetes の展開で稼働していました。Talos IR はこのバージョンのソフトウェア(拡張機能以外)の既知の脆弱性を合計 9 件発見しました。Magento のインスタンスすべてを、使用可能な最新バージョンにアップグレードすることをお勧めします。また、攻撃対象領域を縮小するために、パッチを適用する必要がある、あるいは完全に削除する必要がある古い拡張バージョンがないか、定期的にチェックするようにしてください。

セキュリティの弱点

多要素認証(MFA)が導入されていないことは、企業のセキュリティにとって依然として最大の障害の 1 つです。対応した約 30% のインシデントでは、組織に MFA が導入されていないか、ごく少数のアカウントや重要なサービスでしか有効化されていませんでした。Talos IR は、エンドポイント検出対応(EDR)ソリューションや VPN などの重要なサービスで、MFA が適切に有効化されていれば防げたはずのランサムウェアインシデントやフィッシングインシデントをたびたび目にしています。初期アクセスベクトルを最小限に抑えられるよう、MFA を使用していない全アカウントの VPN アクセスを無効にすることをお勧めします。

Web シェルへの対応業務が増えたことで、被害を防ぐためにはより一層警戒を強める必要があることが明らかになりました。以下に、Talos が推奨する対策をご紹介します。

- Web アプリケーションと Web サーバーの脆弱性や設定不備を特定して修復するために、定期的にすべてのソフトウェアとオペレーティングシステムを更新し、パッチを適用する。

- パッチを適用するほか、一般的なシステム強化を実施する(不要になったサービスやプロトコルを削除する、インターネットに直接さらされているすべてのシステムを把握しておく、など)。

- 「php.ini」に含まれている PHP 関数(eval()、exec()、peopen()、proc_open()、passthru() など)のうち不要なものを無効にする。

- 普段とは異なる動きや異常な動きがないか、Web サーバーのログを頻繁に監査し、確認する。

最も多く観察された MITRE ATT&CK 手法

この表は、今四半期の Talos のインシデント対応業務で確認された MITRE ATT&CK 手法の一覧です。複数の戦術に分類されるものもありますが、最も関連性の高い戦術に各手法を分類しています。ここに記載しているものがすべてではありません。

MITRE ATT&CK のフレームワークから得られた主な調査結果は以下のとおりです。

- 観測された初期アクセスの手法としては、公開アプリケーションのエクスプロイトが最多でした。Web シェルが攻撃に多用されるようになったため、これほど多く観測されたと考えられます。

- 攻撃者は PowerShell を日常的に使用し、さまざまな攻撃に役立てています。Talos は、Python、Unix シェル、Windows コマンドシェルなど他のスクリプト言語に加えて、PowerShell が頻繁に使用されている状況を引き続き観測しました。これらは Web シェルの実行を可能にします。

- 今四半期は、レッドチーム向けのオープンソースのセキュリティツールキットである Mimikatz が、ランサムウェアとランサムウェア感染前のインシデント対応業務の約 60% で確認されました。過去数四半期を通じて観測されてきた Mimikatz は広く使用されているポストエクスプロイトツールであり、侵入先の Windows システムから、ログイン ID、パスワード、認証トークンを窃取するために利用されます。

| 戦術 | 手法 | 例 |

| 初期アクセス(TA0001) | T1190 外部公開されたアプリケーションへの攻撃 | インターネットに公開されている脆弱なアプリケーションのエクスプロイトに成功 |

| 偵察(TA0043) | T1592 被害を受けたホスト情報の収集 | テキストファイルにホストに関する詳細を保存 |

| 永続化(TA0003) | T1505.003 サーバー ソフトウェア コンポーネント:Web シェル | Web ベースのサーバーに Web シェルを展開 |

| 実行(TA0002) | T1059.001 コマンドとスクリプトインタープリタ:PowerShell | クライアントの Active Directory 環境に関する情報を取得するために PowerShell コードを実行 |

| 検出(TA0007) | T1046 ネットワークサービスのスキャン | ネットワークスキャナまたはポートスキャナのユーティリティを使用 |

| ログイン情報へのアクセス(TA0006) | T1003 OS 認証情報のダンプ | Mimikatz や公開されているパスワード検索ユーティリティを展開 |

| 特権昇格(TA0004) | T1484 ドメインポリシーの変更 | GPO を変更して悪意のあるファイルを実行 |

| ラテラルムーブメント(TA0008) | T1021.001 リモート デスクトップ プロトコル | Windows リモートデスクトップを使用して侵入拡大を試行 |

| 防御の回避(TA0005) | T1027 難読化されたファイルまたは情報 | base64 でエンコードされた PowerShell スクリプトを使用 |

| コマンドアンドコントロール(TA0011) | T1105 侵入ツールの転送 | 外部システムからツールを転送/ダウンロード |

| 影響(TA0040) | T1486 データ暗号化による被害 | Hive ランサムウェアを展開し、重要なシステムを暗号化 |

| データ漏洩(TA0010) | T1567 Web サービスからのデータ漏洩 | 正規の外部 Web サービスを使用してシステム情報を窃取 |

| 収集(TA0009) | T1560.001 収集データのアーカイブ | Windows で xcopy を利用してファイルをコピー |

| ソフトウェア/ツール | S0002 Mimikatz | Mimikatz を使用してアカウントのログイン情報とパスワードを取得 |

本稿は 2023 年 04 月 26 日に Talos Group

のブログに投稿された「Quarterly Report: Incident Response Trends in Q1 2023

」の抄訳です。