- Cisco Talos は、3CX のデスクトップ ソフトフォン アプリケーションのユーザーに影響を与えるサプライチェーン攻撃を追跡し、積極的な対応を進めています。

- これは、DLL サイドローディング、7 日間のスリープルーチン、追加のペイロードを使用する多段階攻撃です。Windows ベースのシステムでは、この追加ペイロードは GitHub リポジトリから取得されました(現在は削除されています)。

- MacOS システムでは GitHub リポジトリの代わりに、ハードコードされた C2 ドメインを利用した別の感染チェーンが使用されました。

- これは、ユーザーを脅かすサプライチェーン攻撃の中で最新の事例にすぎず、2020 年の SolarWinds 事件と 2021 年の REvil ランサムウェアグループによる Kaseya VSA のエクスプロイトに続くものです。

概要

Cisco Talos は最近、3CX のソフトウェアベースの電話アプリケーションを利用している Windows/MacOS ユーザーに影響を与えるサプライチェーン攻撃![]() に気づきました。3CX アプリケーションの正規のアップデート機能を利用して、一連の悪意のあるペイロードを 3CX ユーザーに配布するという攻撃でした。

に気づきました。3CX アプリケーションの正規のアップデート機能を利用して、一連の悪意のあるペイロードを 3CX ユーザーに配布するという攻撃でした。

感染チェーンは複数の段階から構成されています。マルウェアはまず DLL サイドローディングを使用し、7 日間のスリープサイクルの後、Windows ベースの感染を目的とした悪意のある追加アーティファクトを GitHub リポジトリから取得しようとします。現在は削除されていますが、この GitHub リポジトリでは一連のアイコンファイルがホストされていて、ファイルの末尾には暗号化されたデータが付加されていました。この暗号化文字列を復号したところ、悪意のある追加アーティファクトの配布元である C2 ドメインを含む文字列でした。

MacOS バージョンでは、ハードコードされた C2 ドメインが使用されていました。この第 2 段階のペイロードは情報窃取マルウェアです。システム情報とブラウザの最新の閲覧履歴の取得を試みることから、窃取された情報は、被害者を識別して不正アクセスを維持するシステムとアクセスを放棄するシステムを区別するために使用される可能性があると考えられます。

調査の中で、2023 年 2 月 3 日にさかのぼるファイル操作を確認できましたが、この GitHub リポジトリは 2022 年 12 月にはアクティブになっていました。現時点では、攻撃の全容は不明です。3CX の Web サイト![]() を見ると、顧客数は 60 万以上で、毎日 1,200 万人以上のユーザーが利用しているとされています。3CX デスクトップアプリのユーザー数と、影響を受けなかった Web アプリのユーザー数は不明です。3CX はユーザーに対し、アップデートのリリースに取り組んでいる間は Web アプリを使用するよう求めています

を見ると、顧客数は 60 万以上で、毎日 1,200 万人以上のユーザーが利用しているとされています。3CX デスクトップアプリのユーザー数と、影響を受けなかった Web アプリのユーザー数は不明です。3CX はユーザーに対し、アップデートのリリースに取り組んでいる間は Web アプリを使用するよう求めています![]() 。

。

2022 年 2 月から準備

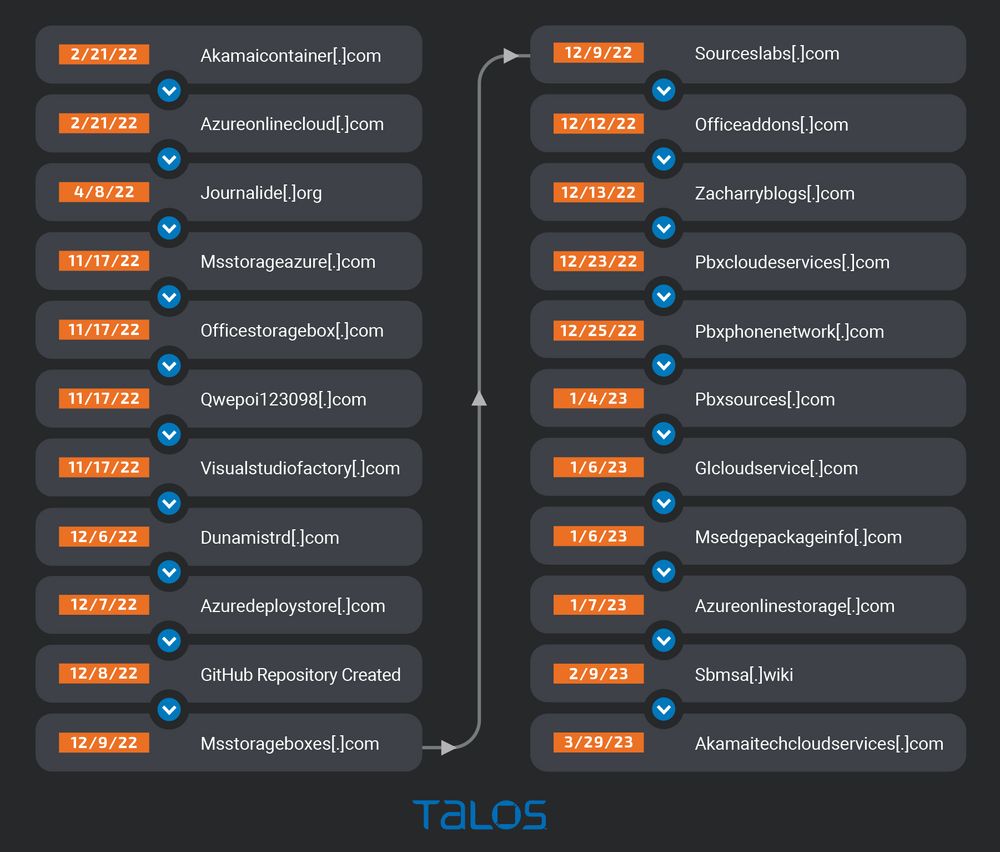

Cisco Talos の調査によると、この攻撃をサポートするインフラの準備は 2022 年 2 月にはすでに進められていたようで、最初のドメインがこのとき登録されています。GitHub リポジトリが作成され、他のいくつかのドメインが登録された 2022 年の終わりごろに、2 回目のまとまった活動が発生しています。2023 年 2 月 9 日には sbmsa[.]wiki ドメインも作成されました。このドメインは、MacOS バージョンの第 2 ステージで使用されたことが判明しています。

以下のタイムラインは、これらの一連の活動を表しています。

ドメイン登録のタイムライン

カバレッジ

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、すべての Cisco Secure 製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Cisco Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威に対して、Talos は以下のルールを作成しました。

Snort SID:

Snort 3:300480、300481

Snort 2:61550 ~ 61553

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。Windows を使用している Cisco Secure Endpoint のお客様がこの脅威に関する特定の OSquery を実行するには、Orbital の [Installed Program Search] フィールドに「%3CX%」が入力されていることを確認する必要があります。MacOS を利用しているお客様の場合は、Orbital の [Installed Applications Monitoring] フィールドに「.*3CX.*」が入力されていることをご確認ください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。Windows を使用している Cisco Secure Endpoint のお客様がこの脅威に関する特定の OSquery を実行するには、Orbital の [Installed Program Search] フィールドに「%3CX%」が入力されていることを確認する必要があります。MacOS を利用しているお客様の場合は、Orbital の [Installed Applications Monitoring] フィールドに「.*3CX.*」が入力されていることをご確認ください。

また、Windows![]() ユーザーも MacOS

ユーザーも MacOS ![]() ユーザーも、GitHub で直接 OSquery にアクセスすることができます。

ユーザーも、GitHub で直接 OSquery にアクセスすることができます。

侵入の痕跡(IOC)

現在行われている攻撃活動に関連する侵入の痕跡(IOC)はこちら![]() でご確認いただけます。

でご確認いただけます。

本稿は 2023 年 03 月 30 日に Talos Group

のブログに投稿された「Threat Advisory: 3CX Softphone Supply Chain Compromise

」の抄訳です。