Cisco Threat Grid Sandbox : ATT&CK (Adversarial Tactics, Techniques & Common Knowledge) に対応

1 min read

共通脆弱性識別子 CVE(Common Vulnerabilities and Exposures)の採番などで有名な米国非営利団体 MITRE社は、サイバー攻撃においてターゲットを侵害するフェーズを体系化・モデル化した ATT&CK(Adversarial Tactics, Techniques & Common Knowledge)を公開しています。この度、シスコのマルウェア解析プラットフォームである Cisco Threat Grid Sandbox は、MITRE ATT&CK の体系的なモデルをサポートしました。

MITRE 社![]() は、企業ネットワークを対象とした高度標的型攻撃の TTPs(Tactics, Techniques, and Procedures)を文書化する作業を、ATT&CK

は、企業ネットワークを対象とした高度標的型攻撃の TTPs(Tactics, Techniques, and Procedures)を文書化する作業を、ATT&CK![]() として2013年より開始しています。ATT&CK は主に特定のプラットフォームにおいて、利用できるサイバー攻撃の行動を細分・分類化しています。特徴としては、ツールやマルウェアに焦点を当てているのではなく、運用中のシステムで用いられるテクニックに焦点を当てていることです。

として2013年より開始しています。ATT&CK は主に特定のプラットフォームにおいて、利用できるサイバー攻撃の行動を細分・分類化しています。特徴としては、ツールやマルウェアに焦点を当てているのではなく、運用中のシステムで用いられるテクニックに焦点を当てていることです。

昨今のマルウェアは、OS 正規ツールを悪用することで管理者に気づかれにくくネットワーク内を移動する、ラテラル ムーブメントを実施するなど巧妙化しています。そのためテクニックに焦点を当てることは、こうした巧妙化したマルウェアが最終的に何を実現したいのか、どのような手法でそれを実現させようとしているのか理解することに役立ちます。それらの情報は侵入テストを実施する組織や レッドチームに役立つだけでなく、防御策を講じる側にもメリットがあります。

一連の手法は ATT&CK Matrix![]() として主に2つの軸によってまとめられています。

として主に2つの軸によってまとめられています。

- Tactics: なぜ攻撃者はその行動を行うのか、一連の戦略的かつ悪意のある行動における施策

- Techniques:どのように戦略上の施策を実現するのか、そのためのテクニック

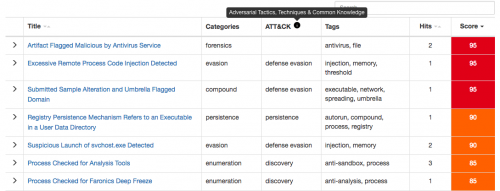

現在 Cisco Threat Grid Sandbox をお使いの管理者は、マルウェアと思しき検体をアップロードまたは以下のシスコ製品から動的に送ることで解析結果を得ることができます。検体解析レポートを見ると、 検体がどのような動作(マルウェア解析の行動指標分析)を実施して、それが ATT&CK のどの Tactics に該当するかを確認することができます。

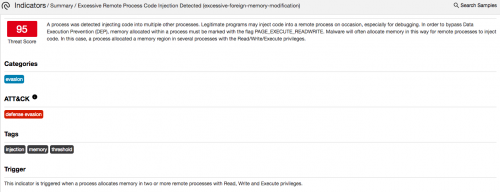

ここではあるマルウェアを解析した結果、Cisco Threat Grid はいくつかのパターンによって、検体が悪意あるものと総合的な評価を下しています。この例では、高いスコアの内の一つは「Excessive Remote Process Code Injection Detected」であり、これが ATT&CK Matrix の Tactics において以下に該当します。

ATT&CK Matrix Tactics: Defense Evasion![]()

ATT&CK によると、これは攻撃者が検出を回避するためにテクニックとして使用している可能性が高く、場合によっては特定の防御策を妨害する利点を狙っています。また攻撃者が一連の操作の全段階に適用していると考えられます。

これらの悪意ある施策を実現するための テクニックは ATT&CK において細分化されていますが、Cisco Threat Grid Sandbox と必ずしも一致するわけではありません。ATT&CK が紐づけている各テクニックは ATT&CK Matrix または上記リンクをご覧ください。

最後に、現在 Cisco Threat Grid Sandbox は 1000 を超えるマルウェア解析の行動指標を保持しており、新たな脅威に応じて適宜アップデートが行われています。今回 ATT&CK Tactics において「Defense Evasion」![]() として分類された行動は、Cisco Threat Grid Sandbox マルウェア解析の行動指標において 「Excessive Remote Process Code Injection Detected」と表現され、より詳細な情報を見ることができます。

として分類された行動は、Cisco Threat Grid Sandbox マルウェア解析の行動指標において 「Excessive Remote Process Code Injection Detected」と表現され、より詳細な情報を見ることができます。

参考情報:Cisco Threat Grid Sandbox 対応機器一覧

- Advanced Malware Protection for Endpoint

- Firepower シリーズ

- Email Security Gateway シリーズ

- Web Security Appliance シリーズ

- Meraki MXシリーズ