この記事は、シスコ セキュリティ ビジネス グループのプリンシパル エンジニアある Andrew Ossipov によるブログ「Secure Multi-Tenancy Part 2: Going Multi-Instance」

(2018/8/24)の抄訳です。

要件の概要

前回のブログで、単一の物理セキュリティ アプライアンスをマルチ仮想ファイアウォールにパーティショニングするための一般的な要件について確認し、この論理的な分離では、実際には異なるテナント間でデータ プレーンと管理プレーンを分離する必要がない場合でも、環境が必要以上に複雑になってしまうことを説明しました。さらに、既存の仮想ファイアウォール ソリューションでは、実際には完全に分離できないことにも触れました。単一テナントでは、共有 CPU やメモリ リソースが過度に大量消費される可能性が高いため、同じ物理アプライアンス上の他の環境に影響が及びます。したがって、この問題に対する最適なソリューションが明らかに必要でした。

Cisco Firepower Threat Defense(FTD)向けのマルチテナント ソリューションでは、これらの制約を克服する必要がありました。異なる機能を活用することで、管理のシンプル化と、ルーティングの分離要件に対応することを目標とし、シスコでは特に、マルチテナント環境における管理とトラフィックの分離に集中しようとしました。シスコの仮想ファイアウォール インスタンスでは、各テナントが、自らに割り当てられた CPU とメモリ以上のリソースを使用して同じ Firepower アプライアンス上の他のテナントに影響を与えないように、テナント間でリソースを完全に分離することに取り組みました。このアプローチでは管理セッションが拡張され、各テナントが別々の Firepower Management Center(FMC)インスタンスを使用することで、設定変更を完全に独立してプッシュできるようになります。一番大事なことは、仮想ファイアウォールを稼働させている場合にも、同じ機能をサポートできるようにしようとしたことです。1 つのアプリケーション内でサポートしている機能は、マルチテナント環境でも同様にサポートする必要があります。これらは非常に意欲的な目標でしたが、なんとか的確なソリューションを考え出すことができました。

サイジングに関する期待

シスコのソリューションの詳細に踏み込む前に、仮想ファイアウォールの拡張性に関していくつか説明します。従来のステートフル ファイアウォール プラットフォームは、何百もの仮想コンテキストをサポートします。ただし、この拡張性がリソース共有に大きく依存していることは明らかです。セキュリティ アプライアンスが、50 Gbps の基本的なステートフル ファイアウォール機能を備えている場合、それを 200 個のセキュリティ コンテキストに分割すれば、テナントあたりの平均スループットは 250 Mbps になってしまいます。これで対応できる環境もあるかもしれませんが、1 秒あたりのパケット数(PPS)レートも考慮する必要があります。ベスト ケースのシナリオとして、約 2,000 万 PPS レートの比較的強力なステートフル ファイアウォールの場合でも、200 あるテナントの各テナントにおいては、約 10 万 PPS にまで下がってしまいます。これは、最新のデータセンターのシングル サーバであれば簡単に上回ってしまうレベルです。

侵入防御サービス(IPS)、URL フィルタリング、ファイル/マルウェア インスペクション、クラウド サンドボックスや、特に暗号化トラフィック インスペクションなどのより高度なファイアウォール機能のことを考えると、パフォーマンスへの影響はより顕著になります。脅威中心型のセキュリティ アプリケーションを、同じハードウェア上で稼働している基本的なステートフル ファイアウォールと比較すると、その差は桁違いであることがよくあります。1 つのテナントで脅威防御のスループットが 20 Mbps を少し超える程度では受け入れられないでしょう。特に従来のファイアウォール機能セットから移行する場合は尚更です。脅威中心型の製品に移行する前に、1 つのテナントで 250 Mbps の脅威防御スループットを必要としていた場合、移行後にはさらに詳細なインスペクションに CPU サイクルをより多く費やす必要があるため、スループットに対するニーズは変わりません。したがって、Cisco ASA(適応型セキュリティ アプライアンス)や、同様の従来のステートフル ファイアウォールから FTD に移行する場合、テナントの拡張性に対する期待は、大幅にしぼんでしまいます。

Firepower のマルチインスタンス機能

Firepower 4100 および 9300 アプライアンスは、マルチサービス セキュリティ機能を実現することを意図して設計されています。現在、ASA、FTD、Radware Virtual DefensePro アプリケーションをサポートしています。FTD 対応のマルチテナント ソリューションをすべて調べた後、1 つのセキュリティ モジュールで、複数のセキュリティ アプリケーションのインスタンスをホストできるように、物理プラットフォームの機能を拡張することを考え付きました。ここから、「マルチインスタンス」という用語が生まれました。そのために一般的なハイパーバイザを活用することはあまり面白いことではなかったので、フォーム ファクタとして、Docker コンテナを選択しました。このアプローチでは、実績のあるアプリケーション仮想化フレームワークを活用し、将来、異なるハードウェア アプライアンス間で自由に移行できるようにしています。Firepower 4100 および 9300 アプライアンス上のコンテナベースの FTD インスタンスが最初に利用可能になりますが、将来的にさまざまな機能を組み合わせて、同様の ASA パッケージを構築できるように構想を練っています。

データ プレーンと管理プレーンを完全に分離するという目標を考えると、各 FTD インスタンスに、CPU、メモリ、ディスクを完全に独立して割り当てるようにする必要があります。サイズの異なるインスタンスを導入できるようにし、ファイアウォール管理者がインスタンスごとに CPU コアの割り当てを決定すれば、それに基づいて、メモリやディスクのサイズが自動的に決まります。これは、1 つの FTD インスタンスが、同じモジュールまたはアプライアンスで実行されている他のインスタンスに影響を与えないようにするために重要です。使用可能な CPU コア数が限られていることを考えると、特定の Firepower アプライアンス上に構築できるインスタンスの最大数が制限されるのは当然です。前述したように、脅威中心型セキュリティ アプリケーションを導入できるテナントの総数は、同じハードウェア プラットフォーム上に基本的なステートフル ファイアウォールを導入したテナント数よりも著しく少なくなります。したがって、多くのお客様にとって、リソースを完全に分離するという要件は、何百もの仮想ファイアウォールを過剰に構築するよりもはるかに重要になります。

各 FTD コンテナは、それぞれのソフトウェア イメージを備えた別々のファイアウォールのように動作します。これは、各インスタンスで完全に独立して、アップグレード、ダウン グレード、または、リブートできることを意味します。そのため、別々の物理アプライアンスを用意して、シングル テナントでソフトウェアのアップグレードをテストする必要がなくなります。また、各 FTD インスタンスは、管理専用の CPU コアを搭載し、設定の導入、イベントの生成、モニタリングの実施時に、異なるテナント間で競合が発生することもありません。管理者は、単一のブレード上に別々の FTD コンテナを割り当て、異なる FMC アプライアンスで管理することもできます。最も重要なのは、各インスタンスが、フルモジュールの FTD アプリケーションとまったく同じ機能セットをサポートすることです。マルチテナントに関する例外はありません。

新しいマルチインスタンス機能をサポートするために、Firepower 4100 および 9300 プラットフォームには、新しいネットワーク インターフェイス割り当てモデルがいくつか導入されます。物理インターフェイスと Etherchannel インターフェイスは、2 つ以上のインスタンス間で共有することも、1 つの FTD コンテナ専用に割り当てることもできます。さらに、VLAN サブインターフェイスをシャーシ スーパーバイザ上に直接作成して、複数のインスタンスで共有するように割り当てたり、1 つのインスタンスに単独で割り当てたりすることもできます。言うまでもなく、各インスタンスは、共有データ インターフェイスまたは VLAN サブインターフェイスで相互に直接通信できます。ダイナミック ルーティングのためのインスタンス間のマルチキャスト接続もサポートされています。複数の FTD コンテナで管理インターフェイスを共有することも可能ですが、完全分離モデルに対応するために、インスタンス間通信はブロックされます。

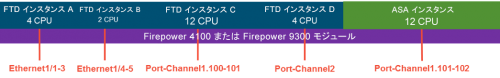

次の図は、仮定上の導入環境を示しています。1 つの Firepower モジュールが、インターフェイスを共有したり、単独で使用したりしながら、サイズの異なる ASA インスタンスや FTD インスタンスを実行しています。

今後の見通し

Firepower マルチインスタンス機能は、間違いなく、セキュアなマルチテナント導入に対する独自の斬新なアプローチです。このすばらしいアイデアには、お客様にとってもシスコにとってもまだまだ多くの新たな方向性が存在しています。